有効的なAZ-104問題集はJPNTest.com提供され、AZ-104試験に合格することに役に立ちます!JPNTest.comは今最新AZ-104試験問題集を提供します。JPNTest.com AZ-104試験問題集はもう更新されました。ここでAZ-104問題集のテストエンジンを手に入れます。

AZ-104問題集最新版のアクセス

「815問、30% ディスカウント、特別な割引コード:JPNshiken」

シミュレーション

概要

試験の次のセクションはラボです。このセクションでは、一連のタスクを実際の環境で実行します。ほとんどの機能は実際の環境と同じように使用できますが、一部の機能 (コピー アンド ペースト、外部 Web サイトへの移動など) は設計上使用できません。

採点は、ラボで指定されたタスクを実行した結果に基づいて行われます。つまり、タスクをどのように達成したかは関係なく、タスクを正常に実行すれば、そのタスクの単位を取得できます。

ラボは個別に時間制限が設けられておらず、この試験では複数のラボを完了しなければならない場合があります。各ラボを完了するのに必要な時間は自由に決められます。ただし、時間を適切に管理して、ラボと試験の他のすべてのセクションを指定された時間内に完了できるようにする必要があります。

ラボ内で「次へ」ボタンをクリックして作業を送信すると、ラボに戻ることはできなくなりますので注意してください。

ラボを始めるには

「次へ」ボタンをクリックしてラボを開始できます。

Web01 で複数のセキュリティ保護された Web サイトをホストする予定です。

Web01 への TCP ポート 443 経由の HTTPS を許可し、Web01 への TCP ポート 80 経由の HTTP を禁止する必要があります。

Azure ポータルから何をすればよいですか?

概要

試験の次のセクションはラボです。このセクションでは、一連のタスクを実際の環境で実行します。ほとんどの機能は実際の環境と同じように使用できますが、一部の機能 (コピー アンド ペースト、外部 Web サイトへの移動など) は設計上使用できません。

採点は、ラボで指定されたタスクを実行した結果に基づいて行われます。つまり、タスクをどのように達成したかは関係なく、タスクを正常に実行すれば、そのタスクの単位を取得できます。

ラボは個別に時間制限が設けられておらず、この試験では複数のラボを完了しなければならない場合があります。各ラボを完了するのに必要な時間は自由に決められます。ただし、時間を適切に管理して、ラボと試験の他のすべてのセクションを指定された時間内に完了できるようにする必要があります。

ラボ内で「次へ」ボタンをクリックして作業を送信すると、ラボに戻ることはできなくなりますので注意してください。

ラボを始めるには

「次へ」ボタンをクリックしてラボを開始できます。

Web01 で複数のセキュリティ保護された Web サイトをホストする予定です。

Web01 への TCP ポート 443 経由の HTTPS を許可し、Web01 への TCP ポート 80 経由の HTTP を禁止する必要があります。

Azure ポータルから何をすればよいですか?

正解:

下記の説明を参照

ネットワーク セキュリティ グループを使用して、Azure 仮想ネットワーク内の Azure リソースとの間のネットワーク トラフィックをフィルター処理できます。ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースへの受信ネットワーク トラフィック、またはいくつかの種類の Azure リソースからの送信ネットワーク トラフィックを許可または拒否するセキュリティ ルールが含まれています。

ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースへの受信ネットワーク トラフィック、またはいくつかの種類の Azure リソースからの送信ネットワーク トラフィックを許可または拒否するセキュリティ ルールが含まれています。

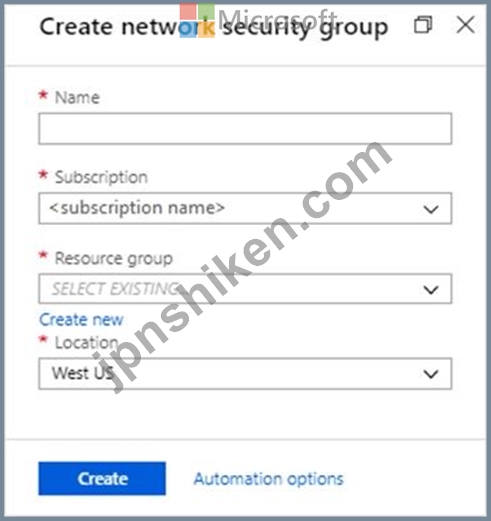

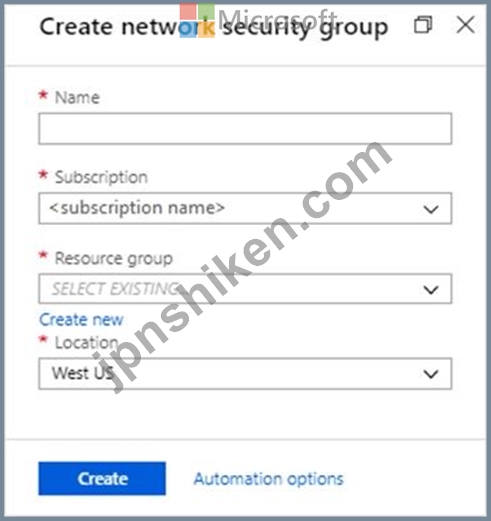

ステップA: ネットワークセキュリティグループを作成する

A1. VM のリソース グループを検索して選択し、[追加] を選択してから、[ネットワーク セキュリティ グループ] を検索して選択します。

A2. 「作成」を選択します。

ネットワーク セキュリティ グループの作成ウィンドウが開きます。

A3. ネットワークセキュリティグループを作成する

ネットワーク セキュリティ グループの名前を入力します。

リソース グループを選択または作成し、場所を選択します。

A4. [作成] を選択して、ネットワーク セキュリティ グループを作成します。

手順 B: TCP ポート 443 B1 経由の HTTPS を許可する受信セキュリティ ルールを作成します。新しいネットワーク セキュリティ グループを選択します。

B2. 「受信セキュリティ規則」を選択し、「追加」を選択します。

B3. 受信ルールを追加する

B4. 「詳細設定」を選択します。

ドロップダウン メニューから HTTPS を選択します。

[カスタム] をクリックし、TCP ポートと 443 を選択して確認することもできます。

B5. 「追加」を選択してルールを作成します。

手順B2~B5を繰り返してTCPポート80を拒否します。

B6. 受信セキュリティ規則を選択し、追加を選択します。

B7. 受信ルールを追加する

B8. 「詳細設定」を選択します。

[カスタム] をクリックし、TCP ポートと 80 を選択します。

B9.「拒否」を選択します。

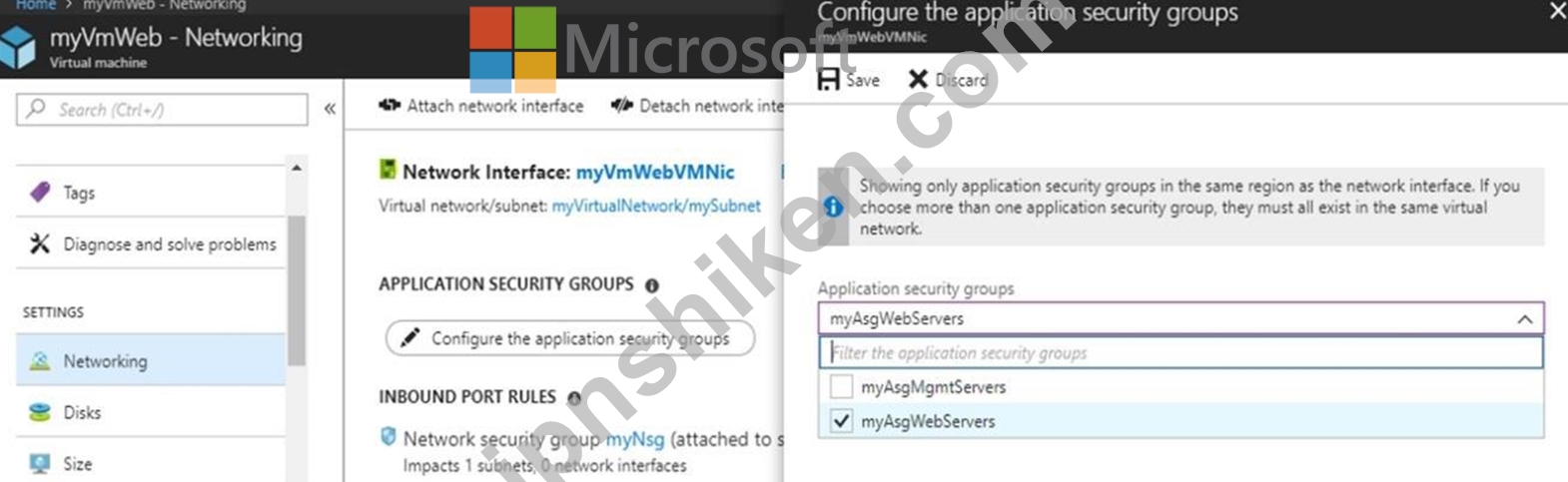

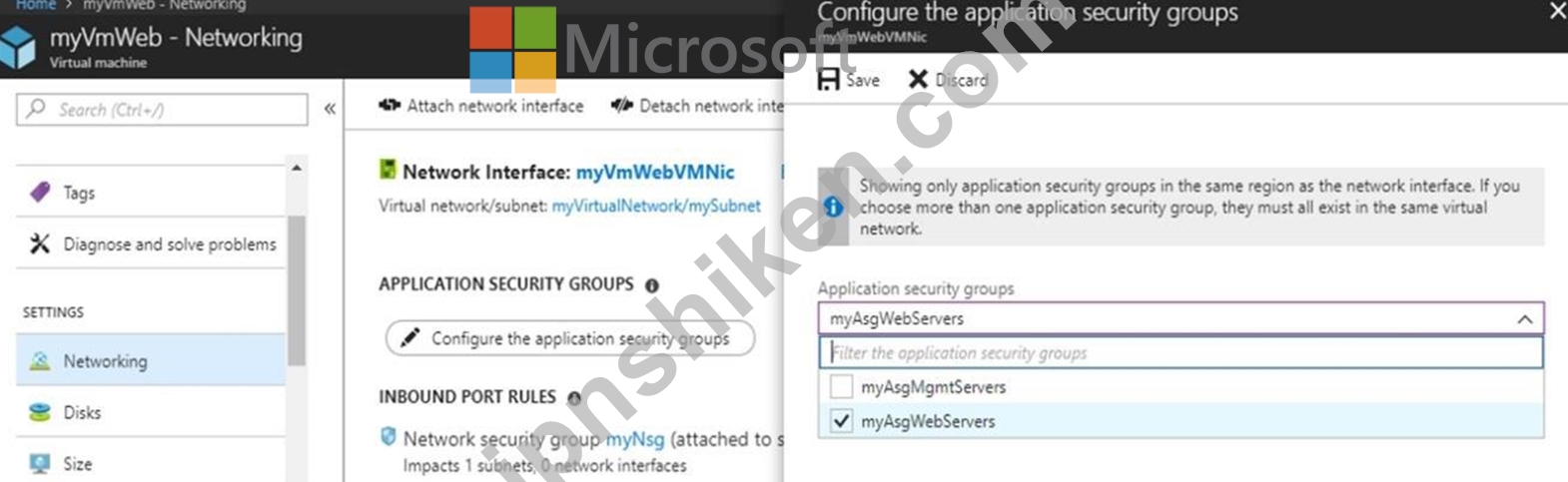

ステップC: ネットワークセキュリティグループをサブネットに関連付ける

最後の手順は、ネットワーク セキュリティ グループをサブネットまたは特定のネットワーク インターフェイスに関連付けることです。

C1. ポータルの上部にある [リソース、サービス、ドキュメントの検索] ボックスで、「Web01」と入力し始めます。

検索結果に Web01 VM が表示されたら、それを選択します。

C2. [設定] で [ネットワーク] を選択します。次の図に示すように、[アプリケーション セキュリティ グループの構成] を選択し、手順 A で作成したセキュリティ グループを選択して、[保存] を選択します。

参考文献:

https://docs.microsoft.com/en-us/azure/virtual-network/tutorial-filter-network-traffic

ネットワーク セキュリティ グループを使用して、Azure 仮想ネットワーク内の Azure リソースとの間のネットワーク トラフィックをフィルター処理できます。ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースへの受信ネットワーク トラフィック、またはいくつかの種類の Azure リソースからの送信ネットワーク トラフィックを許可または拒否するセキュリティ ルールが含まれています。

ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースへの受信ネットワーク トラフィック、またはいくつかの種類の Azure リソースからの送信ネットワーク トラフィックを許可または拒否するセキュリティ ルールが含まれています。

ステップA: ネットワークセキュリティグループを作成する

A1. VM のリソース グループを検索して選択し、[追加] を選択してから、[ネットワーク セキュリティ グループ] を検索して選択します。

A2. 「作成」を選択します。

ネットワーク セキュリティ グループの作成ウィンドウが開きます。

A3. ネットワークセキュリティグループを作成する

ネットワーク セキュリティ グループの名前を入力します。

リソース グループを選択または作成し、場所を選択します。

A4. [作成] を選択して、ネットワーク セキュリティ グループを作成します。

手順 B: TCP ポート 443 B1 経由の HTTPS を許可する受信セキュリティ ルールを作成します。新しいネットワーク セキュリティ グループを選択します。

B2. 「受信セキュリティ規則」を選択し、「追加」を選択します。

B3. 受信ルールを追加する

B4. 「詳細設定」を選択します。

ドロップダウン メニューから HTTPS を選択します。

[カスタム] をクリックし、TCP ポートと 443 を選択して確認することもできます。

B5. 「追加」を選択してルールを作成します。

手順B2~B5を繰り返してTCPポート80を拒否します。

B6. 受信セキュリティ規則を選択し、追加を選択します。

B7. 受信ルールを追加する

B8. 「詳細設定」を選択します。

[カスタム] をクリックし、TCP ポートと 80 を選択します。

B9.「拒否」を選択します。

ステップC: ネットワークセキュリティグループをサブネットに関連付ける

最後の手順は、ネットワーク セキュリティ グループをサブネットまたは特定のネットワーク インターフェイスに関連付けることです。

C1. ポータルの上部にある [リソース、サービス、ドキュメントの検索] ボックスで、「Web01」と入力し始めます。

検索結果に Web01 VM が表示されたら、それを選択します。

C2. [設定] で [ネットワーク] を選択します。次の図に示すように、[アプリケーション セキュリティ グループの構成] を選択し、手順 A で作成したセキュリティ グループを選択して、[保存] を選択します。

参考文献:

https://docs.microsoft.com/en-us/azure/virtual-network/tutorial-filter-network-traffic

- 質問一覧「405問」

- 質問1 次の図に示すように、Azure Kubernetes Services (AKS) クラスタ...

- 質問2 Azure ロード バランサーを作成しています。 ロード バランサー...

- 質問3 オンプレミス ネットワークから Azure にサービスを移行する予定...

- 質問4 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問5 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問6 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問7 VM1 が VM4 と通信できることを確認する必要があります。ソリュ...

- 質問8 VM1 は実行中で、NIC1 と Disk1 に接続しています。NIC1 は VNET...

- 質問9 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問10 オンプレミス データ センターと Azure サブスクリプションがあ...

- 質問11 VM1 と VM2 という名前の 2 つの Azure 仮想マシンがあります。V...

- 質問12 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問13 VNet1 という名前の Azure 仮想ネットワークを含む Subscription...

- 質問14 Azure ロード バランサーを作成しています。 ロード バランサー...

- 質問15 サイト間 VPN を使用して Azure に接続する予定のオンプレミス ...

- 質問16 この質問は、同じシナリオを提示する一連の質問の一部です。一連

- 質問17 Azure サブスクリプションをお持ちです。 次の図に示すように構...

- 質問18 User1 がイニシアチブ定義を作成でき、User4 がイニシアチブを R...

- 質問19 100 個のユーザー アカウントを含む contoso.onmicrosoft.com と...

- 質問20 次の表のリソースを含む Subscription1 という名前の Azure サブ...

- 質問21 Admin1、Admin2、Admin3 という名前の 3 人のグローバル管理者を...

- 質問22 次の表に示すように、2 つの仮想マシンを含む Azure サブスクリ...

- 質問23 App1 という名前の Azure Web アプリがあります。App1 には、次...

- 質問24 ネットワークは次の図に示すように構成されています。 (Exhibit)...

- 質問25 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問26 Subscription1 と Subscription2 という名前の 2 つの Azure サ...

- 質問27 次の Azure Resource Manager テンプレートを使用して、Azure コ...

- 質問28 次の表に示す IP アドレスを使用する Cluster1 という名前の Azu...

- 質問29 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問30 NSG1 および NSG2 に対して計画された変更を実装します。 次の各...

- 質問31 Subnet1 という名前のサブネットを含む VNet1 という名前の Azur...

- 質問32 認証要件を満たす環境を準備する必要があります。 実行すべき 2 ...

- 質問33 ホットスポットに関する質問 次の表に示すストレージ アカウント...

- 質問34 VNet1 という仮想ネットワークを含む Subscription1 という Azur...

- 質問35 Azure サブスクリプションをお持ちです。 Azure Resource Manage...

- 質問36 会社には Azure アカウントがあり、現在 Azure Premium P2 ベー...

- 質問37 User1 という名前の Microsoft Entra ユーザーと、contoso2023 ...

- 質問38 NSG1 および NSG2 に対して計画された変更を実装します。 次の各...

- 質問39 Windows Server 2019 を実行し、次の構成を持つ Azure 仮想マシ...

- 質問40 次の表に示す Azure 仮想マシンを含む Azure サブスクリプション...

- 質問41 storage1 という名前の Azure Storage アカウントと、次の表に示...

- 質問42 オンプレミス データ センターと Azure サブスクリプションがあ...

- 質問43 ストレージ5を作成する必要があります。ソリューションは計画さ

- 質問44 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問45 Azureサブスクリプションをお持ちの場合 サブスクリプション内の...

- 質問46 LB1 という名前の Azure Load Balancer があります。 User1 とい...

- 質問47 Azure サブスクリプションをお持ちです。 Deploy.json という名...

- 質問48 Azure サブスクリプションに次のリソースを作成します。 * Regis...

- 質問49 次の表に示す Azure 仮想マシンがあります。 (Exhibit) VM1 と V...

- 質問50 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問51 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問52 Azure AD テナントにリンクされた Azure サブスクリプションがあ...

- 質問53 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問54 VM1 と VM2 という 2 つの Azure 仮想マシン上で実行される App1...

- 質問55 次の Azure Resource Manager テンプレートを使用して、Azure コ...

- 質問56 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問57 次の表に示す Azure 仮想マシンを含む Azure サブスクリプション...

- 質問58 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問59 次の表に示すエンドポイントを持つ同期グループがあります。 (Ex...

- 質問60 Azure サブスクリプションをお持ちです。 次の図に示すように構...

- 質問61 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問62 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問63 East Us 2 リージョンに VNET という名前の仮想ネットワークを含...

- 質問64 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問65 ホットスポットに関する質問 次の表に示すリソースを含む Azure ...

- 質問66 Azure ファイル共有を含む Azure サブスクリプションがあります...

- 質問67 ストレージ5を作成する必要があります。ソリューションは計画さ

- 質問68 Azure サブスクリプションに次のリソースを作成します。 * Regis...

- 質問69 Azure サブスクリプションをお持ちです。 次の図に示すように構...

- 質問70 Server2 の Azure 仮想サーバーに適切なサイズが必要です。 どう...

- 質問71 ネットワークには、contoso.com と east.contoso.com という 2 ...

- 質問72 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問73 実行中のインスタンスが 2 つ含まれる、Appl という名前の Azure...

- 質問74 次の表に示す仮想マシンを含む従量課金制の Azure サブスクリプ...

- 質問75 Admin1 のユーザー要件を満たす必要があります。 何をすべきでし...

- 質問76 100 台の仮想マシンを含む Azure サブスクリプションがあります...

- 質問77 ホットスポット Subscription1 という名前の Azure サブスクリプ...

- 質問78 次の表に示す Azure Web アプリを作成する予定です。 (Exhibit) ...

- 質問79 次の図に示すネットワーク プロファイルを持つ Azure Kubernetes...

- 質問80 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問81 VNet1 という名前の仮想ネットワークを含む Subscription1 とい...

- 質問82 Azure Backup によって保護されている Azure Linux 仮想マシンが...

- 質問83 Role1を実装する必要があります。 Role1 を作成する前に実行する...

- 質問84 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問85 VNet1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問86 Azure サブスクリプションをお持ちです。 すべてのユーザーに対...

- 質問87 Workspace1 という名前の Azure Log Analytics ワークスペースを...

- 質問88 User1 という名前の Microsoft Entra ユーザーと、contoso2023 ...

- 質問89 Azure Active Directory (Azure AD) テナントがあります。 すべ...

- 質問90 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問91 webapp1 という名前の Azure Web アプリがあります。 VNET1 とい...

- 質問92 次の表に示す Azure リソースを含む Sub1 という名前の Azure サ...

- 質問93 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問94 Admin1、Admin2、Admin3 という名前の 3 人のグローバル管理者を...

- 質問95 Azure ストレージ アカウントを含む Azure サブスクリプションが...

- 質問96 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問97 次の表に示すエンドポイントを持つ同期グループがあります。 (Ex...

- 質問98 Azure サブスクリプションをお持ちです。 次の要件を満たすカス...

- 質問99 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問100 Azure 仮想マシンをデプロイするために使用される Template1 と...

- 質問101 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問102 サイト間 VPN を使用して Azure に接続する予定のオンプレミス ...

- 質問103 次の表に示す Azure 仮想ネットワークがあります。 (Exhibit) VN...

- 質問104 storage1 という名前の Azure Storage アカウントがあります。 ...

- 質問105 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問106 社内の4つの部門で使用されているAzureサブスクリプションがあり...

- 質問107 Windows Server 2019 を実行し、次の構成を持つ Azure 仮想マシ...

- 質問108 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問109 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問110 App1 という名前の Azure Web アプリがあります。App1 には、次...

- 質問111 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問112 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問113 RG1 という名前のリソース グループを含む Subcription1 という...

- 質問114 AKS1 という名前の Azure Kubernetes Service (AKS) クラスター...

- 質問115 オンプレミス ネットワークには、Share1 という名前の SMB 共有...

- 質問116 NSG1 および NSG2 に対して計画された変更を実装します。 次の各...

- 質問117 contoso.com という名前の Azure Directory (Azure AD) テナント...

- 質問118 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問119 注: この質問は、同じシナリオ目標を提示する一連の質問の一部で...

- 質問120 オンプレミス ネットワークには VPN ゲートウェイが含まれていま...

- 質問121 webapp1 という名前の Azure Web アプリがあります。 ユーザーか...

- 質問122 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問123 VM1 という名前の仮想マシンを含む Azure サブスクリプションが...

- 質問124 次の表に示す Azure 管理グループがあります。 (Exhibit) 次の表...

- 質問125 App1 という名前の Azure App Service をホストする Azure App S...

- 質問126 Bus1 という名前の Azure Service Bus を含む Azure サブスクリ...

- 質問127 Role1を実装する必要があります。 Role1 を作成する前に実行する...

- 質問128 会社には、Subscription1 という名前の Azure サブスクリプショ...

- 質問129 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問130 技術要件とユーザー要件を満たすようにデバイス設定を構成する必

- 質問131 Contoso のストレージ要件を特定する必要があります。 次の各文...

- 質問132 Azure Resource Manager テンプレートを使用して、仮想マシン ス...

- 質問133 East Us 2 リージョンに VNET という名前の仮想ネットワークを含...

- 質問134 次の表に示す Azure 仮想マシンがあります。 (Exhibit) VM1 に D...

- 質問135 次の図に示すような App Service プランがあります。 (Exhibit) ...

- 質問136 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問137 site1 と site2 という名前の 2 つの om-plex の場所を含む Azur...

- 質問138 VNET1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問139 Azure Event Grid に接続するためのカスタム Azure 関数アプリを...

- 質問140 次の図に示すネットワーク プロファイルを持つ Azure Kubernetes...

- 質問141 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問142 VNET2 のピアリングは、次の図に示すように構成されています。 (...

- 質問143 storageaccount1 という名前の Azure ストレージ アカウントを含...

- 質問144 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問145 Admin1、Admin2、Admin3 という名前の 3 人のグローバル管理者を...

- 質問146 Computer! という名前のコンピューターがあり、このコンピュータ...

- 質問147 サブスクリプション ID が c276fc76-9cd4-44c9-99a7-4fd71546436...

- 質問148 Azure Blob ストレージと Azure ファイル ストレージを使用する ...

- 質問149 Azure でサーバーレス コンピューティングを構成しています。 リ...

- 質問150 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問151 シミュレーション 概要 試験の次のセクションはラボです。このセ...

- 質問152 Azure サブスクリプションをお持ちです。 次の Azure Resource M...

- 質問153 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問154 Azure サブスクリプションをお持ちです。 Azure Resource Manage...

- 質問155 AKS1 という名前の Azure Kubernetes Service (AKS) クラスター...

- 質問156 East Us 2 リージョンに VNET という名前の仮想ネットワークを含...

- 質問157 Azure Network Watcher を使用して次のタスクを実行する予定です...

- 質問158 認証要件を満たす環境を準備する必要があります。 実行すべき 2 ...

- 質問159 RG1 という名前のリソース グループを含む Subcription1 という...

- 質問160 Azure ネットワーク インフラストラクチャの計画された実装後に...

- 質問161 10 個の Azure サブスクリプションにリンクされた Azure AD テナ...

- 質問162 次の図に示すように、WEBPROD-AS-USE2 という名前の Azure 可用...

- 質問163 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問164 仮想ネットワーク サブネットに 5 台の仮想マシンを展開する予定...

- 質問165 NSG1 および NSG2 に対して計画された変更を実装します。 次の各...

- 質問166 次の表のリソースを含む Subscription1 という名前の Azure サブ...

- 質問167 Azure Blob ストレージと Azure ファイル ストレージを使用する ...

- 質問168 User1 がイニシアチブ定義を作成でき、User4 がイニシアチブを R...

- 質問169 次の図に示すようにピアリングが構成されています。 (Exhibit) ...

- 質問170 Windows Server 2019 を実行し、次の構成を持つ Azure 仮想マシ...

- 質問171 Sub1 という名前の Azure サブスクリプションがあります。 次の...

- 質問172 test-migration という名前のリソース グループに TestMig とい...

- 質問173 VNET1、VNET2、VNET3 という名前の 3 つの仮想ネットワークを含...

- 質問174 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問175 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問176 VM1 という名前の Azure 仮想マシンがあります。 VM1 のネットワ...

- 質問177 ドラッグアンドドロップの質問 次のリソースを含む Azure サブス...

- 質問178 ホットスポットに関する質問 storage1 という名前のストレージ ...

- 質問179 ネットワークには Active Directory ドメインが含まれています。...

- 質問180 VM1、VM2、VM3 という名前の 3 つの Azure 仮想マシンをデプロイ...

- 質問181 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問182 次の図に示すように、WEBPROD-AS-USE2 という名前の Azure 可用...

- 質問183 storage1 という名前の Azure Storage アカウントと、次の表に示...

- 質問184 VNet1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問185 East Us 2 リージョンに VNET という名前の仮想ネットワークを含...

- 質問186 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問187 次の表の仮想ネットワークを含む Subscription1 という名前の Az...

- 質問188 次の Azure Resource Manager テンプレートを使用して、Azure コ...

- 質問189 VNet1 という名前の仮想ネットワークを含む Subscription1 とい...

- 質問190 Windows Server 2019 を実行し、次の表のように構成されている A...

- 質問191 Azureサブスクリプションをお持ちの場合 新しいストレージアカウ...

- 質問192 LB1 という名前の Azure Load Balancer があります。 User1 とい...

- 質問193 次の表のリソースを含む Subscription1 という名前の Azure サブ...

- 質問194 次のリソース グループを含む Subscription1 という名前の Azure...

- 質問195 AKS1 という名前の Azure Kubernetes Service (AKS) クラスター...

- 質問196 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問197 User1 と User2 という 2 人のユーザーを含む Sub1 という Azure...

- 質問198 Azure サブスクリプションをお持ちです。 Azure Resource Manage...

- 質問199 会社の Azure サブスクリプションに Ubuntu Server 仮想マシンを...

- 質問200 VM1 という名前の Azure 仮想マシンがあります。 VM1 のネットワ...

- 質問201 container1 と share1 を作成する必要があります。 各リソースに...

- 質問202 財務部門の監査員にどのブレードを使用するように指示する必要が

- 質問203 Azure サブスクリプションをお持ちです。 Deploy.json という名...

- 質問204 新しい Azure Active Directory (Azure AD) ロールを作成する予...

- 質問205 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問206 site1 と site2 という名前の 2 つの om-plex の場所を含む Azur...

- 質問207 次の表に示す Azure 管理グループがあります。 (Exhibit) 次の表...

- 質問208 社内の 4 つの部門で使用されている Azure サブスクリプションが...

- 質問209 次の図に示すように構成される VM1 という名前の Azure 仮想マシ...

- 質問210 次の図に示すような Azure ポリシーがあります。 (Exhibit) この...

- 質問211 米国西部 Azure リージョンに複数の仮想マシンを含む Azure サブ...

- 質問212 VM1 という名前の仮想マシンと App1 という名前の Azure 関数を...

- 質問213 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問214 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問215 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問216 ストレージ5を作成する必要があります。ソリューションは計画さ

- 質問217 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問218 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問219 次の表に示すユーザーを含む、contoso.onmicrosoft.com という名...

- 質問220 Windows Server 2019 を実行する VM1 という名前の Azure VM を...

- 質問221 ケーススタディ 5 - Contoso 社 概要 概要 Contoso 社は、モント...

- 質問222 Windows Server 2016 Datacenter イメージを使用する仮想マシン ...

- 質問223 Subscroption1 という名前の Azure サブスクリプションがありま...

- 質問224 adatum.com という名前の Azure Active Directory (Azure AD) テ...

- 質問225 VNET1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問226 ASP1 という名前の Azure App Service プランで実行される WebAp...

- 質問227 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問228 VM1 と VM2 という 2 つの Azure 仮想マシン上で実行される App1...

- 質問229 Contoso のストレージ要件を特定する必要があります。 次の各文...

- 質問230 仮想ネットワーク サブネットに 5 台の仮想マシンを展開する予定...

- 質問231 サイト間 VPN を使用して Azure に接続する予定のオンプレミス ...

- 質問232 仮想ネットワーク サブネットに 5 台の仮想マシンを展開する予定...

- 質問233 次の表に示す Azure 管理グループがあります。 (Exhibit) 次の表...

- 質問234 Azure サブスクリプションをお持ちです。 次の図に示すように構...

- 質問235 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問236 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問237 webapp1 という名前の Azure Web アプリがあります。 VNET1 とい...

- 質問238 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問239 次の表に示すグループを含む Microsoft Entra テナントがありま...

- 質問240 Subcription1.hasという名前のAzureサブスクリプションがありま...

- 質問241 計画されたインフラストラクチャをサポートするには、Azure AD ...

- 質問242 Subscription1 という名前の新しい Azure サブスクリプションを...

- 質問243 contoso.com と fabrikam.com という名前の 2 つの Azure Active...

- 質問244 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問245 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問246 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問247 Windows Server 2019 を実行し、次の構成を持つ Azure 仮想マシ...

- 質問248 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問249 Subscroption1 という名前の Azure サブスクリプションがありま...

- 質問250 Azure サブスクリプションをお持ちです。 次の図に示す Azure ス...

- 質問251 次の図に示すように、Azure Storage アカウントがあります。 (Ex...

- 質問252 ホットスポット Azure Blob ストレージと Azure ファイル ストレ...

- 質問253 Azure サブスクリプションが 100 個あります。すべてのサブスク...

- 質問254 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問255 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問256 VNET1、VNET2、VNET3 という名前の 3 つの仮想ネットワークを含...

- 質問257 Contoso.com という名前の Azure Active Directory テナントがあ...

- 質問258 Windows Server 2019 を実行し、次の表のように構成されている A...

- 質問259 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問260 Azure Backup によって保護されている Azure Linux 仮想マシンが...

- 質問261 Azure サブスクリプションをお持ちです。 Azure Resource Manage...

- 質問262 10 台の Azure 仮想マシンを Azure Automation State Configurat...

- 質問263 Microsoft 365 テナントと、contoso.com という名前の Azure Act...

- 質問264 Azure サブスクリプションをお持ちです。 次の Azure Resource M...

- 質問265 技術要件とユーザー要件を満たすようにデバイス設定を構成する必

- 質問266 次の Azure Resource Manager テンプレートを使用して、Azure コ...

- 質問267 次の表に示すリソース グループを含む Azure サブスクリプション...

- 質問268 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問269 storage1 という名前の Azure Storage アカウントがあります。 a...

- 質問270 VNet1 と VNet2 という 2 つのピアリングされた仮想ネットワーク...

- 質問271 VM1 という名前の Azure 仮想マシンを含む Azure サブスクリプシ...

- 質問272 次の表に示すように、2 つの Azure 仮想マシンがあります。 (Exh...

- 質問273 次の表に示すパブリック IP アドレスを使用する Azure サブスク...

- 質問274 Azure Active Directory (AD) Privileged Identity Management ...

- 質問275 Subscroption1 という名前の Azure サブスクリプションがありま...

- 質問276 Azure 仮想マシンをデプロイするために使用される Azure Resourc...

- 質問277 Subscription1 と Subscription2 という名前の 2 つの Azure サ...

- 質問278 次の表に示すストレージ アカウントを含む Azure サブスクリプシ...

- 質問279 次の表に示す Azure 仮想マシンを含む Azure サブスクリプション...

- 質問280 VNET2 のピアリングは、次の図に示すように構成されています。 (...

- 質問281 次の表に示す仮想マシンを含む従量課金制の Azure サブスクリプ...

- 質問282 VM1 という名前の Azure 仮想マシンを含む Azure サブスクリプシ...

- 質問283 VNet1 という名前の仮想ネットワークを含む Subscription1 とい...

- 質問284 注: この質問は、同じ設定を示す複数の質問に含まれています。た...

- 質問285 VM1 は実行中で、NIC1 と Disk1 に接続しています。NIC1 は VNET...

- 質問286 Azure AD Privileged Identity Management が構成された Azure A...

- 質問287 VNet1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問288 毎週ハートビートを送信した個別のコンピューターの数を示す棒グ

- 質問289 LB1 という名前の Azure Load Balancer があります。 User1 とい...

- 質問290 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問291 Azure サブスクリプションをお持ちです。 次の図に示す Azure ス...

- 質問292 ホットスポット ニューヨークオフィスの接続要件を満たす必要が

- 質問293 オンプレミス ネットワークがあります。 VNET1、VNET2、および V...

- 質問294 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問295 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問296 storageaccount1 という名前の Azure ストレージ アカウントを含...

- 質問297 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問298 10 個の Azure Web アプリをデプロイするために使用される Templ...

- 質問299 VNet1 という名前の仮想ネットワーク上に複数の Azure 仮想マシ...

- 質問300 Web 開発者は、Azure Web アプリとしてデプロイする予定の Web ...

- 質問301 Host1という名前のHyper-Vホストを含むオンプレミスネットワ...

- 質問302 Azure サブスクリプションをお持ちです。 Template.json という...

- 質問303 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問304 ホットスポットに関する質問 次の表に示す仮想ネットワークを含

- 質問305 次の表に示す Azure 仮想マシンがあります。 (Exhibit) VM1 に D...

- 質問306 次の表に示す Azure 仮想マシンを含む Azure サブスクリプション...

- 質問307 VM1 と VM2 という名前の 2 つの Azure 仮想マシンがあります。V...

- 質問308 Admin1、Admin2、Admin3 という名前の 3 人のグローバル管理者を...

- 質問309 contoso.onmicrosoft.com という名前の Azure Active Directory ...

- 質問310 RG1 という名前のリソース グループを含む Azure サブスクリプシ...

- 質問311 User1 という名前のユーザーと storage 1 という名前のストレー...

- 質問312 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問313 VM1 という名前の Azure 仮想マシンと、Vault1 という名前の Rec...

- 質問314 Azure サブスクリプションをお持ちです。 複数のポッドを含む Az...

- 質問315 GW1 という名前のポリシーベースの仮想ネットワーク ゲートウェ...

- 質問316 次の図に示すように、Policy1 という名前の Recovery Services ...

- 質問317 ASP1 という名前の Azure App Service プランで実行される WebAp...

- 質問318 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問319 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問320 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問321 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問322 次の表のリソースを含む Subscription1 という名前の Azure サブ...

- 質問323 Azure Blob ストレージと Azure ファイル ストレージを使用する ...

- 質問324 WebApp1 と WebApp2 という名前の 2 つの Azure Web アプリをデ...

- 質問325 Azure AD テナントにリンクされた Azure サブスクリプションがあ...

- 質問326 最近、Admin1 という名前のユーザーを含む新しい Azure サブスク...

- 質問327 ニューヨークオフィスの接続要件を満たす必要があります。 どう

- 質問328 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問329 ドラッグアンドドロップの質問 Windows Server 2016 を実行する ...

- 質問330 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問331 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問332 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問333 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問334 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問335 VNET1、VNET2、VNET3 という名前の 3 つの仮想ネットワークを含...

- 質問336 App1 という名前の Azure App Service をホストする ASP1 という...

- 質問337 VM1 は実行中で、NIC1 と Disk1 に接続しています。NIC1 は VNET...

- 質問338 Contoso のストレージ要件を特定する必要があります。 次の各文...

- 質問339 次の場所にデータが含まれる Azure サブスクリプションがありま...

- 質問340 次の表に示すストレージ アカウントを含む、Subscription1 とい...

- 質問341 Windows Server 2016 Datacenter イメージを使用する仮想マシン ...

- 質問342 VNet1 という名前の Azure 仮想ネットワークを含む Subscription...

- 質問343 仮想ネットワーク サブネットに 5 台の仮想マシンを展開する予定...

- 質問344 ホットスポットに関する質問 仮想マシン スケール セットを含む ...

- 質問345 会社には、オンプレミスの Active Directory ドメインとのハイブ...

- 質問346 ASP1 という名前の Azure App Service プランで実行される WebAp...

- 質問347 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問348 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問349 VNET1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問350 Sub1 と Sub2 という 2 つの Azure サブスクリプションがありま...

- 質問351 次の表に示す Azure 仮想マシンを含む Azure サブスクリプション...

- 質問352 ホットスポットに関する質問 次の表に示すリソースを含む、Subsc...

- 質問353 Azure ネットワーク インフラストラクチャの計画された実装後に...

- 質問354 Subscription1 という名前の新しい Azure サブスクリプションを...

- 質問355 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問356 Azure Network Watcher を使用して次のタスクを実行する予定です...

- 質問357 App1 という名前の Azure App Service をホストする ASP1 という...

- 質問358 次の図に示すネットワーク プロファイルを持つ Azure Kubernetes...

- 質問359 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問360 あなたは、adatum.com という名前の Azure Directory (Azure AD)...

- 質問361 Azure サブスクリプションをお持ちです。 Azure Resource Manage...

- 質問362 次の Azure Resource Manager テンプレートを使用して、Azure コ...

- 質問363 アプリケーションを移動した後、App1 のバックアップ ソリューシ...

- 質問364 次の表に示す Azure 仮想マシンを含む Azure サブスクリプション...

- 質問365 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問366 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問367 Azure AD Privileged Identity Management が構成された Azure A...

- 質問368 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問369 VM1、VM2、VM3 という 3 つの仮想マシンを含む AS1 という可用性...

- 質問370 VM1 と VM2 という名前の 2 つの Azure 仮想マシンがあります。V...

- 質問371 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問372 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問373 次の表に示すグループを含む Azure AD テナントがあります。 (Ex...

- 質問374 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問375 次の表に示す Azure リソースを含む Sub1 という名前の Azure サ...

- 質問376 VM1 という名前の Azure 仮想マシンがあります。 VM1 のネットワ...

- 質問377 Azure ファイル共有を含む Azure サブスクリプションがあります...

- 質問378 Subscription1 と Subscription2 という名前の 2 つの Azure サ...

- 質問379 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問380 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問381 技術要件とユーザー要件を満たすようにデバイス設定を構成する必

- 質問382 次の表に示すパブリック ロード バランサーを含む Azure サブス...

- 質問383 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問384 ネットワークは次の図に示すように構成されています。 (Exhibit)...

- 質問385 contoso.onmicrosoft.com という名前の Azure Active Directory ...

- 質問386 Windows Server 2019 を実行し、次の構成を持つ Azure 仮想マシ...

- 質問387 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問388 計画されたインフラストラクチャをサポートするには、Azure AD ...

- 質問389 ホットスポットに関する質問 AAD1 という名前の Azure Active Di...

- 質問390 RG1 という名前のリソース グループがあります。RG1 には、stora...

- 質問391 VM1 という名前の Azure 仮想マシンがあります。 VM1 のネットワ...

- 質問392 Azure AD テナントがあります。 フランスのマーケティング部門の...

- 質問393 バックアップのテストに使用する Recovery Service コンテナーが...

- 質問394 仮想マシン構成の継続的な一貫性を管理するには、Azure Automati...

- 質問395 ホットスポット 次の表に示すパブリック ロード バランサーを含...

- 質問396 Azure Active Directory (Azure AD) テナントがあります。 すべ...

- 質問397 仮想マシン構成の継続的な一貫性を管理するには、Azure Automati...

- 質問398 storage1 という名前のストレージ アカウントを含む Azure サブ...

- 質問399 RG1 という名前のリソース グループを含む Subcription1 という...

- 質問400 Sub1 と Sub2 という 2 つの Azure サブスクリプションがありま...

- 質問401 次の表に示すリソース グループを含む Azure サブスクリプション...

- 質問402 WebApp1 という名前の Azure Web アプリを作成します。WebApp1 ...

- 質問403 3 つの仮想マシン間でポート 80 と 443 を分散するパブリック ロ...

- 質問404 VM1 という名前の Azure 仮想マシンと、Vault1 という名前の Rec...

- 質問405 ホットスポットに関する質問 ASP1 という名前の Azure App Servi...