次へ>>

質問 1/145

ケーススタディ 2 - Litware 社

概要

Litware, Inc.は、ニューヨークとサンフランシスコに本社を置く金融サービス会社です。全米各地に30の支社とリモートワーカーがおり、リモートワーカーはVPNを使用して本社に接続しています。

Litwareは過去2年間、合併と買収により大きく成長しました。買収対象にはフランスに拠点を置く複数の企業が含まれています。

既存の環境

Litware には Microsoft Entra テナントがあり、litware.com という Active Directory ドメイン サービス (AD DS) フォレストと同期し、20 個の Azure サブスクリプションにリンクされています。パススルー認証の実装には Microsoft Entra Connect が使用されています。パスワードハッシュ同期は無効、パスワード ライトバックは有効です。Litware のすべてのユーザーは Microsoft 365 E5 ライセンスを保有しています。

この環境には、複数の AD DS フォレスト、Microsoft Entra テナント、および Litware の子会社に属する数百の Azure サブスクリプションも含まれています。

要件。計画された変更

Litware は次の変更を実施する予定です。

- Microsoft Entra テナントごとに管理グループ階層を作成します。

- Litware の既存の Azure 環境をリファクタリングし、将来のすべての Azure ワークロードをデプロイするためのランディング ゾーン戦略を設計します。

- Microsoft Entra Application Proxy を実装して、現在 VPN を使用してアクセスされている内部アプリケーションへの安全なアクセスを提供します。

要件。ビジネス要件

Litware では、次のビジネス要件が特定されています。

- 追加のオンプレミス インフラストラクチャを最小限に抑えます。

- 管理オーバーヘッドに関連する運用コストを最小限に抑えます。

要件。ハイブリッド要件

Litware では、次のようなハイブリッド クラウドの要件を特定しています。

- 次のものを含め、Azure からのオンプレミス リソースの管理を有効にします。

o 適用とコンプライアンス評価には Azure Policy を使用します。

o 変更追跡と資産インベントリを提供します。

o パッチ管理を実装します。

- ゲスト アカウントを維持するオーバーヘッドなしで、集中化されたテナント間サブスクリプション管理を提供します。

要件。Microsoft Sentinel の要件

Litwareは、Microsoft Sentinelのセキュリティ情報・イベント管理(SIEM)機能とセキュリティオーケストレーション自動対応(SOAR)機能を活用する予定です。同社は、Microsoft Sentinelを活用してセキュリティオペレーションセンター(SOC)を一元化したいと考えています。

要件。アイデンティティ要件

Litware では、次の ID 要件が特定されています。

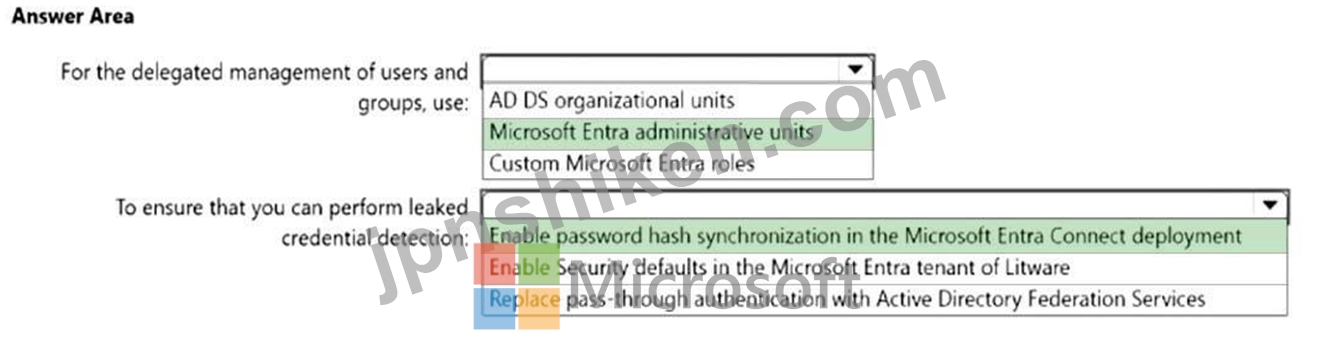

- AD DS ユーザー アカウントを直接標的とするブルート フォース攻撃を検出します。

- Litware の Microsoft Entra テナントに漏洩した資格情報の検出を実装します。

- Microsoft Entra ユーザー アカウントをターゲットとしたブルート フォース攻撃によって AD DS ユーザー アカウントがロックアウトされるのを防ぎます。

- Litware の Microsoft Entra テナント内のユーザーとグループの委任管理を実装します。これには次のサポートが含まれます。

o グループの財産、会員、ライセンスの管理

o ユーザープロパティ、パスワード、ライセンスの管理

o ビジネスユニットに基づいたユーザー管理の委任

要件。規制遵守要件

Litware では、次の規制コンプライアンス要件を特定しています。

- 米国とフランスに拠点を置く各子会社が所有するログ、テレメトリ、データを収集する際に、データ所在地のコンプライアンスを確保します。

- 組み込みの Azure Policy 定義を活用して、管理対象環境全体の規制コンプライアンスを評価します。

- 最小権限の原則を使用します。

要件。Azure ランディング ゾーンの要件

Litware では、次のランディング ゾーン要件が特定されています。

- ランディング ゾーンからインターネットに向かうすべてのトラフィックを、専用の Azure サブスクリプション内の Azure Firewall 経由でルーティングします。

- ランディング ゾーンを範囲とするセキュリティ スコアを提供します。

- 各ランディング ゾーン内の Azure 仮想マシンが、パブリック エンドポイントではなく、Microsoft バックボーン ネットワーク経由で同じゾーン内の Azure App Service Web アプリと通信することを確認します。

- データ流出の可能性を最小限に抑えます。

- ネットワーク帯域幅を最大化します。

ランディングゾーンアーキテクチャには、インターネットとハイブリッド接続のハブとして機能する専用サブスクリプションが含まれます。各ランディングゾーンには以下の特性があります。

- 専用のサブスクリプションで作成されます。

- litware.com の DNS 名前空間を使用します。

要件。アプリケーションのセキュリティ要件

Litware では、次のアプリケーション セキュリティ要件が特定されています。

- Microsoft Entra Application Proxy を使用してシングル サインオン (SSO) をサポートする内部アプリケーションを識別します。

- Microsoft SharePoint Online および Exchange Online データへのアクセスをリアルタイムで監視および制御します。

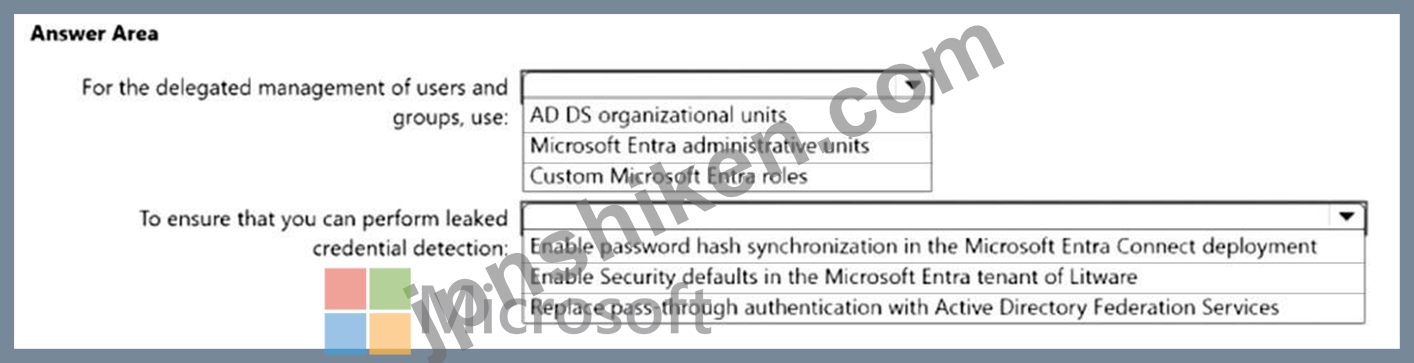

ホットスポットに関する質問

Litware の Microsoft Entra テナントに ID セキュリティ ソリューションを推奨する必要があります。

ソリューションは、ID 要件と規制コンプライアンス要件を満たす必要があります。

何を推奨しますか? 回答するには、回答エリアで適切なオプションを選択してください。

注意: 正しい選択ごとに 1 ポイントが付与されます。

概要

Litware, Inc.は、ニューヨークとサンフランシスコに本社を置く金融サービス会社です。全米各地に30の支社とリモートワーカーがおり、リモートワーカーはVPNを使用して本社に接続しています。

Litwareは過去2年間、合併と買収により大きく成長しました。買収対象にはフランスに拠点を置く複数の企業が含まれています。

既存の環境

Litware には Microsoft Entra テナントがあり、litware.com という Active Directory ドメイン サービス (AD DS) フォレストと同期し、20 個の Azure サブスクリプションにリンクされています。パススルー認証の実装には Microsoft Entra Connect が使用されています。パスワードハッシュ同期は無効、パスワード ライトバックは有効です。Litware のすべてのユーザーは Microsoft 365 E5 ライセンスを保有しています。

この環境には、複数の AD DS フォレスト、Microsoft Entra テナント、および Litware の子会社に属する数百の Azure サブスクリプションも含まれています。

要件。計画された変更

Litware は次の変更を実施する予定です。

- Microsoft Entra テナントごとに管理グループ階層を作成します。

- Litware の既存の Azure 環境をリファクタリングし、将来のすべての Azure ワークロードをデプロイするためのランディング ゾーン戦略を設計します。

- Microsoft Entra Application Proxy を実装して、現在 VPN を使用してアクセスされている内部アプリケーションへの安全なアクセスを提供します。

要件。ビジネス要件

Litware では、次のビジネス要件が特定されています。

- 追加のオンプレミス インフラストラクチャを最小限に抑えます。

- 管理オーバーヘッドに関連する運用コストを最小限に抑えます。

要件。ハイブリッド要件

Litware では、次のようなハイブリッド クラウドの要件を特定しています。

- 次のものを含め、Azure からのオンプレミス リソースの管理を有効にします。

o 適用とコンプライアンス評価には Azure Policy を使用します。

o 変更追跡と資産インベントリを提供します。

o パッチ管理を実装します。

- ゲスト アカウントを維持するオーバーヘッドなしで、集中化されたテナント間サブスクリプション管理を提供します。

要件。Microsoft Sentinel の要件

Litwareは、Microsoft Sentinelのセキュリティ情報・イベント管理(SIEM)機能とセキュリティオーケストレーション自動対応(SOAR)機能を活用する予定です。同社は、Microsoft Sentinelを活用してセキュリティオペレーションセンター(SOC)を一元化したいと考えています。

要件。アイデンティティ要件

Litware では、次の ID 要件が特定されています。

- AD DS ユーザー アカウントを直接標的とするブルート フォース攻撃を検出します。

- Litware の Microsoft Entra テナントに漏洩した資格情報の検出を実装します。

- Microsoft Entra ユーザー アカウントをターゲットとしたブルート フォース攻撃によって AD DS ユーザー アカウントがロックアウトされるのを防ぎます。

- Litware の Microsoft Entra テナント内のユーザーとグループの委任管理を実装します。これには次のサポートが含まれます。

o グループの財産、会員、ライセンスの管理

o ユーザープロパティ、パスワード、ライセンスの管理

o ビジネスユニットに基づいたユーザー管理の委任

要件。規制遵守要件

Litware では、次の規制コンプライアンス要件を特定しています。

- 米国とフランスに拠点を置く各子会社が所有するログ、テレメトリ、データを収集する際に、データ所在地のコンプライアンスを確保します。

- 組み込みの Azure Policy 定義を活用して、管理対象環境全体の規制コンプライアンスを評価します。

- 最小権限の原則を使用します。

要件。Azure ランディング ゾーンの要件

Litware では、次のランディング ゾーン要件が特定されています。

- ランディング ゾーンからインターネットに向かうすべてのトラフィックを、専用の Azure サブスクリプション内の Azure Firewall 経由でルーティングします。

- ランディング ゾーンを範囲とするセキュリティ スコアを提供します。

- 各ランディング ゾーン内の Azure 仮想マシンが、パブリック エンドポイントではなく、Microsoft バックボーン ネットワーク経由で同じゾーン内の Azure App Service Web アプリと通信することを確認します。

- データ流出の可能性を最小限に抑えます。

- ネットワーク帯域幅を最大化します。

ランディングゾーンアーキテクチャには、インターネットとハイブリッド接続のハブとして機能する専用サブスクリプションが含まれます。各ランディングゾーンには以下の特性があります。

- 専用のサブスクリプションで作成されます。

- litware.com の DNS 名前空間を使用します。

要件。アプリケーションのセキュリティ要件

Litware では、次のアプリケーション セキュリティ要件が特定されています。

- Microsoft Entra Application Proxy を使用してシングル サインオン (SSO) をサポートする内部アプリケーションを識別します。

- Microsoft SharePoint Online および Exchange Online データへのアクセスをリアルタイムで監視および制御します。

ホットスポットに関する質問

Litware の Microsoft Entra テナントに ID セキュリティ ソリューションを推奨する必要があります。

ソリューションは、ID 要件と規制コンプライアンス要件を満たす必要があります。

何を推奨しますか? 回答するには、回答エリアで適切なオプションを選択してください。

注意: 正しい選択ごとに 1 ポイントが付与されます。