- ホーム

- Microsoft

- AZ-500 - Microsoft Azure Security Technologies

- Microsoft.AZ-500.v2024-10-07.q423

- 質問338

有効的なAZ-500問題集はJPNTest.com提供され、AZ-500試験に合格することに役に立ちます!JPNTest.comは今最新AZ-500試験問題集を提供します。JPNTest.com AZ-500試験問題集はもう更新されました。ここでAZ-500問題集のテストエンジンを手に入れます。

AZ-500問題集最新版のアクセス

「497問、30% ディスカウント、特別な割引コード:JPNshiken」

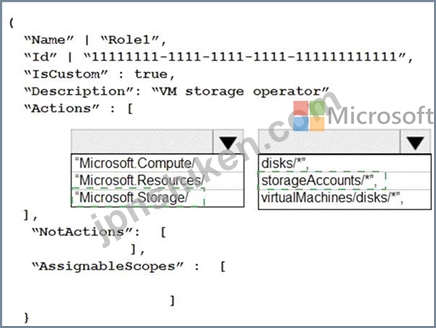

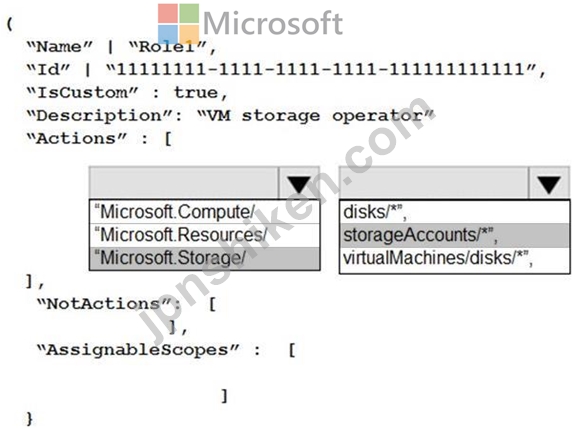

プラットフォーム保護要件を満たすには、Role1 を作成する必要があります。

Role1 のロール定義をどのように完了する必要がありますか? 回答するには、回答領域で適切なオプションを選択します。

注意: 正しい選択ごとに 1 ポイントが付与されます。

Role1 のロール定義をどのように完了する必要がありますか? 回答するには、回答領域で適切なオプションを選択します。

注意: 正しい選択ごとに 1 ポイントが付与されます。

正解:

説明

シナリオ: リソース グループ 1 内の管理対象ディスクの管理を委任するには、Role1 という名前の新しいカスタム RBAC ロールを使用する必要があります。Role1 は、リソース グループ 1 に対してのみ使用可能である必要があります。

Azure RBAC テンプレート マネージド ディスク「Microsoft.Storage/」

参考文献:

https://blogs.msdn.microsoft.com/azureedu/2017/02/11/new-managed-disk-storage-option-for-your-azure-vms/

トピック2、Contoso仮想マシンがロードされるまでお待ちください。

読み込まれたら、ラボセクションに進むことができます。これには少し時間がかかる場合があります。

待ち時間は合計料金から差し引かれません。

テストの時間です。

[次へ] ボタンが使用可能になったら、それをクリックしてラボ セクションにアクセスします。このセクションでは、一連のタスクを実際の環境で実行します。ほとんどの機能は実際の環境と同じように使用できますが、一部の機能 (コピーと貼り付け、外部 Web サイトへの移動など) は設計上使用できません。

採点は、ラボで指定されたタスクを実行した結果に基づいて行われます。つまり、タスクをどのように達成したかは関係なく、タスクを正常に実行すれば、そのタスクの単位を取得できます。

ラボは個別に時間制限が設けられておらず、この試験では複数のラボを完了しなければならない場合があります。各ラボを完了するのに必要な時間だけ使用できます。ただし、ラボを完了できるように時間を適切に管理する必要があります。ラボ内で [次へ] ボタンをクリックして作業を送信すると、次のエラーが表示されることに注意してください。

タスク 1:

インターネットから VM1 という名前の仮想マシンへの RDP 接続を許可するように Azure を構成する必要があります。

ソリューションでは、VM1 の攻撃対象領域を最小限に抑える必要があります。

このタスクを完了するには、Azure ポータルにサインインします。

タスク 2:

VM1 という名前の仮想マシンのネットワーク インターフェイスを ASG1 という名前のアプリケーション セキュリティ グループに追加する必要があります。

このタスクを完了するには、Azure ポータルにサインインします。

タスク 3:

Microsoft Antimalware for Virtual Machines を使用して、毎週日曜日の午前 2 時に VM1 という仮想マシンで完全なマルウェア スキャンを実行する必要があります。

タスク 4:

会社の開発者は、App103178O6 という名前の Web アプリを作成し、そのアプリを htlps://www.contoso.com に公開する予定です。

次のタスクを実行する必要があります。

* App10317806 が Azure Active Directory (Azure AD) に登録されていることを確認します。

* App10317806 のパスワードを生成します。

タスク 5:

管理ユーザーが誤って VNET1 という名前の仮想ネットワークを削除しないようにする必要があります。管理ユーザーには、VNET1 の設定を変更できる権限が必要です。

タスク 6:

user2103l7806 というユーザーが RG1lod10317806 リソース グループ内の仮想マシンのプロパティを管理できるようにする必要があります。ソリューションでは、最小権限の原則を使用する必要があります。

タスク 7:

131.107.0.0/16 サブネットに接続されたデバイスのみが railod10317806 Azure ストレージ アカウントのデータにアクセスできるようにする必要があります (タスク 8):

VM1 という仮想マシンの平均 CPU 使用率が 15 分間にわたって 70% を超えた場合、[email protected] というユーザーにアラートを電子メールで送信する必要があります。

タスク 9:

VM1 という名前の仮想マシンのセキュリティ ログからすべての監査失敗データを Azure ストレージ アカウントに収集する必要があります。

このタスクを完了するには、Azure ポータルにサインインします。

このタスクは完了するまでに数分かかる場合があります。タスクが完了するまで他のタスクを実行できます。

タスク 10:

rg1lodl03l7806n1 Azure ストレージ アカウントへの HTTP 接続を防止する必要があります。

タスク 11:

rg1lod10317806n1 Azure ストレージ アカウントが、KeyVault10317806 Azure キー コンテナーに格納されているキーを使用して暗号化されていることを確認する必要があります。

タスク 12:

10317806.onmicrosoft.com という名前の新しい Azure Active Directory (Azure AD) ディレクトリを作成する必要があります。

新しいディレクトリには、Azure Multi-Factor Authentication (MFA) を使用してサインインするように構成された userl103l7806.onmicrosoft.com という名前のユーザーが含まれている必要があります。

これはケース スタディです。ケース スタディは個別に時間制限がありません。各ケースを完了するのに必要なだけの試験時間を使用できます。ただし、この試験には追加のケース スタディとセクションが含まれる場合があります。与えられた時間内にこの試験に含まれるすべての質問を完了できるように、時間を管理する必要があります。

ケース スタディに含まれる質問に答えるには、ケース スタディで提供される情報を参照する必要があります。ケース スタディには、ケース スタディで説明されているシナリオに関する詳細情報を提供する展示物やその他のリソースが含まれている場合があります。各質問は、このケース スタディの他の質問とは独立しています。

このケース スタディの最後に、確認画面が表示されます。この画面では、試験の次のセクションに進む前に回答を確認し、変更を加えることができます。新しいセクションを開始した後は、このセクションに戻ることはできません。

ケーススタディを始めるには

このケース スタディの最初の質問を表示するには、[次へ] ボタンをクリックします。質問に答える前に、左側のペインのボタンを使用してケース スタディの内容を調べてください。これらのボタンをクリックすると、ビジネス要件、既存の環境、問題の説明などの情報が表示されます。ケース スタディに [すべての情報] タブがある場合、表示される情報は後続のタブに表示される情報と同じであることに注意してください。質問に回答する準備ができたら、[質問] ボタンをクリックして質問に戻ります。

概要

Contoso 社は、モントリオールに本社を置き、シアトルとニューヨークに支社を持つコンサルティング会社です。

同社はサーバー インフラストラクチャ全体を Azure でホストしています。

Contoso には、Sub1 と Sub2 という 2 つの Azure サブスクリプションがあります。両方のサブスクリプションは、contoso.com という Azure Active Directory (Azure AD) テナントに関連付けられています。

技術要件

Contoso では、次の技術要件を特定しています。

* Sub2 の VNetWork1 に Azure Firewall をデプロイします。

* contoso.com に App2 という名前のアプリケーションを登録します。

* 可能な限り、最小権限の原則を適用します。

* contoso.com に対して Azure AD Privileged Identity Management (PIM) を有効にする

既存の環境

Azure AD

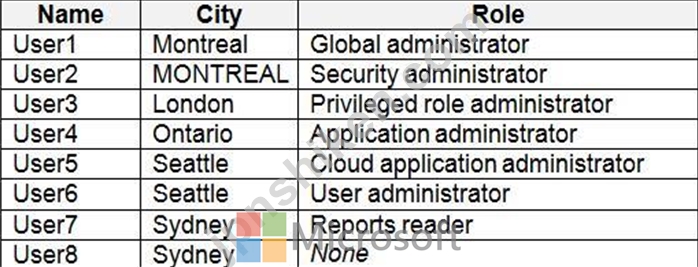

Contoso.com には、次の表に示すユーザーが含まれています。

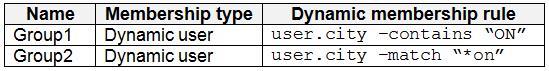

Contoso.com には、次の表に示すセキュリティ グループが含まれています。

サブ1

Sub1 には、RG1、RG2、RG3、RG4、RG5、RG6 という名前の 6 つのリソース グループが含まれています。

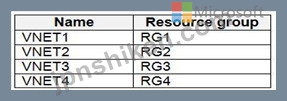

ユーザー2 は、次の表に示す仮想ネットワークを作成します。

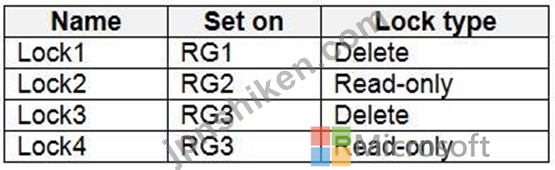

Sub1 には、次の表に示すロックが含まれています。

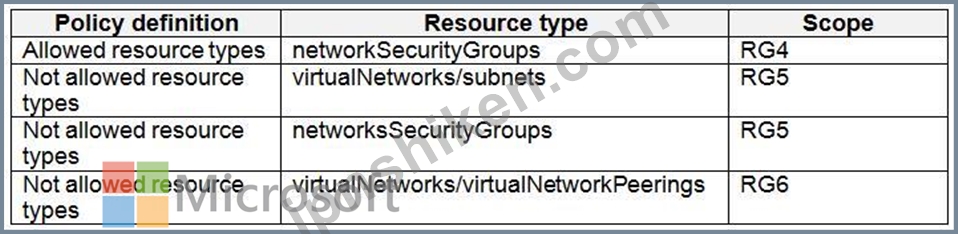

Sub1 には、次の表に示す Azure ポリシーが含まれています。

サブ2

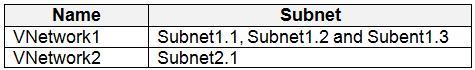

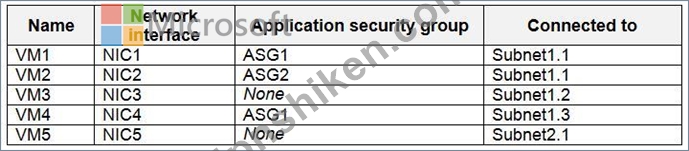

Sub2 には、次の表に示す仮想マシンが含まれています。

すべての仮想マシンにはパブリック IP アドレスと Web サーバー (IIS) ロールがインストールされています。各仮想マシンのファイアウォールは、ping 要求と Web 要求を許可します。

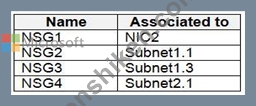

Sub2 には、次の表に示すネットワーク セキュリティ グループ (NSG) が含まれています。

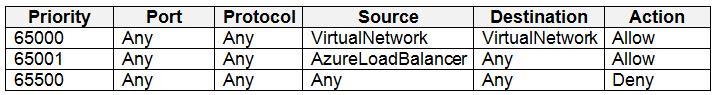

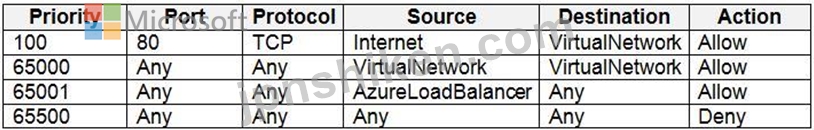

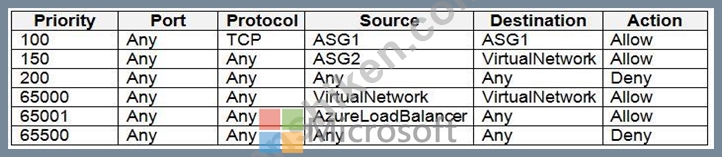

NSG1 には、次の表に示す受信セキュリティ ルールがあります。

NSG2 には、次の表に示す受信セキュリティ ルールがあります。

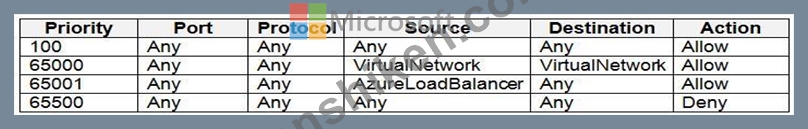

NSG3 には、次の表に示す受信セキュリティ ルールがあります。

NSG4 には、次の表に示す受信セキュリティ ルールがあります。

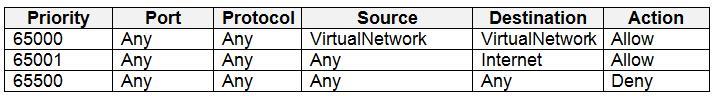

NSG1、NSG2、NSG3、NSG4 には、次の表に示す送信セキュリティ ルールがあります。

Contoso では、次の技術要件を特定しています。

* Sub2 の VNetwork1 に Azure Firewall をデプロイします。

* contoso.com に App2 という名前のアプリケーションを登録します。

* 可能な限り、最小権限の原則を適用します。

* contoso.com に対して Azure AD Privileged Identity Management (PIM) を有効にします。

- 質問一覧「423問」

- 質問1 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問2 Azure Container Registry に接続する Azure Kubernetes Service...

- 質問3 Azure サブスクリプションをお持ちです。 次の要件を満たす Azur...

- 質問4 3 つの Azure サブスクリプションと User1 という名前のユーザー...

- 質問5 Azure Active Directory (Azure AD) テナントと User1 という名...

- 質問6 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問7 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問8 Azure キー コンテナーを作成する必要があります。ソリューショ...

- 質問9 次の表に示すストレージ アカウントを含む Azure サブスクリプシ...

- 質問10 Registry1 という名前の Azure コンテナー レジストリがあります...

- 質問11 Windows Server 2019 を実行するオンプレミス サーバーが 10 台...

- 質問12 Vault1 という名前の Azure キー コンテナーを含む Azure サブス...

- 質問13 次の表に示す項目を含む KeyVault1 という名前の Azure キー コ...

- 質問14 次の図に示すアラートを含む Azure サブスクリプションがありま...

- 質問15 Azure キー コンテナーを作成する必要があります。ソリューショ...

- 質問16 現在の状態で、User2 が Sub1 のどの仮想ネットワークを変更およ...

- 質問17 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問18 Sub1 という名前の Azure サブスクリプションがあります。Sub1 ...

- 質問19 Azure AD Premium P2 を使用して Azure サブスクリプションを作...

- 質問20 次の表に示す仮想マシンを含む Sub1 という名前の Azure サブス...

- 質問21 Azure サブスクリプションをお持ちです。 Azure Active Director...

- 質問22 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問23 次の表に示すリソースを含む Azure Active Directory (Azure AD)...

- 質問24 Registry1 という名前の Azure コンテナー レジストリがあります...

- 質問25 User8 に RG4、RG5、RG6 の所有者ロールを割り当てます。 User8 ...

- 質問26 Vault1 という名前の Azure キー コンテナーを含む Azure サブス...

- 質問27 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問28 月曜日に、Azure Security Center で電子メール通知を構成して、...

- 質問29 RG1 という名前のリソース グループに 15 台の Azure 仮想マシン...

- 質問30 RG1 という名前のリソース グループに 15 台の Azure 仮想マシン...

- 質問31 : 2 ホットスポット 現在の状態で、User2 が Sub1 のどの仮想ネ...

- 質問32 次の表に示す Azure Log Analytics ワークスペースを含む Azure ...

- 質問33 技術要件を満たすには、Azure Sentinel ノートブックのサポート...

- 質問34 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問35 Sub1 と Sub2 という名前の 2 つの Azure サブスクリプションが...

- 質問36 プラットフォーム保護の要件を満たすには、AKS1 をデプロイする...

- 質問37 すべての仮想ネットワークはピアリングされています。 Azure Bas...

- 質問38 シミュレーション Vault1 Recovery Services コンテナーの Azure...

- 質問39 Appl という名前の Azure Web アプリを含む Azure サブスクリプ...

- 質問40 VNET1 および VNET2 という名前の 2 つの Azure 仮想ネットワー...

- 質問41 Azure サブスクリプションを作成します。 Azure Active Director...

- 質問42 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問43 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問44 新しい Azure Active Directory (Azure AD) テナントに関連付け...

- 質問45 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問46 3 つのストレージ アカウント、SQL という名前の Azure SQL マネ...

- 質問47 Registry1 という名前の Azure コンテナー レジストリがあります...

- 質問48 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問49 次の表に示すリソースを含む Subcription1 という名前の Azure ...

- 質問50 Azure Log Analytics を使用して、Windows Server 2016 を実行す...

- 質問51 Sub2 内の仮想マシン間のネットワーク通信のセキュリティを評価...

- 質問52 プラットフォーム保護要件を満たすには、Microsoft Antimalware ...

- 質問53 Update Management が有効になっている Azure 仮想マシンがあり...

- 質問54 Debbie というユーザーのモバイル デバイスに Azure アプリがイ...

- 質問55 次の表に示すリソースを含む Azure Active Directory (Azure AD)...

- 質問56 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問57 cont1 という名前の BLOB コンテナーを含む Azure サブスクリプ...

- 質問58 オンプレミス ネットワークには、次の表に示すサーバーが含まれ

- 質問59 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問60 ラボタスク 必要に応じて次のログイン資格情報を使用します。 ユ...

- 質問61 次のリソースを含む Azure サブスクリプションがあります。 Micr...

- 質問62 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問63 User1 と User2 という 2 人のユーザーと、App1 という登録済み...

- 質問64 会社にはシアトルとニューヨークの 2 つのオフィスがあります。...

- 質問65 Azure サブスクリプションがあります。これには、次の表に示す仮...

- 質問66 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問67 技術要件を満たすには、Azure Sentinel ノートブックのサポート...

- 質問68 次の表に示すリソースを含む Sub1 という名前の Azure サブスク...

- 質問69 VNET1 および VNET2 という名前の 2 つの Azure 仮想ネットワー...

- 質問70 次の表に示すように、East US2 リージョンに 2 つの Azure 仮想...

- 質問71 ASG1 と ASG2 に対して計画された変更を実装します。 ASG1 はど...

- 質問72 次の表に示すカスタム ロールを含む Azure サブスクリプションが...

- 質問73 オンプレミス ネットワークには、次の表に示すサーバーが含まれ

- 質問74 User2-11641655 が KeyVault11641655 のすべてのキー権限を持っ...

- 質問75 管理者が Azure Resource Manager テンプレートを使用してリソー...

- 質問76 注: この質問は、同じ設定を示す複数の質問に含まれています。た...

- 質問77 注: この質問は、同じ設定を示す複数の質問に含まれています。た...

- 質問78 contoso.com という名前の Azure AD テナントに関連付けられた S...

- 質問79 プラットフォーム保護要件を満たすには、Microsoft Antimalware ...

- 質問80 App1 という名前の Web アプリと Vault1 という名前の Azure キ...

- 質問81 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問82 RG1 という名前のリソース グループを含む Azure サブスクリプシ...

- 質問83 次の内容を含む File1.yaml という名前のファイルがあります。 (...

- 質問84 Azure 仮想マシンのセットへのジャストインタイム (JIT) VM アク...

- 質問85 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問86 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問87 Azure Sentinel を使用して、疑わしい脅威を検出し、対応を自動...

- 質問88 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問89 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問90 Sub2 の VM1、VM2、VM3 のセキュリティを評価しています。 次の...

- 質問91 次の表に示す Azure 仮想マシンがあります。 (Exhibit) 米国東部...

- 質問92 次の表に示す Azure 仮想マシンがあります。 (Exhibit) 米国東部...

- 質問93 Sub1 という名前の Azure サブスクリプションがあります。Sub1 ...

- 質問94 Azure 環境があります。 ISO 27001 標準に準拠していない Azure ...

- 質問95 次の表に示すストレージ アカウントを含む Azure サブスクリプシ...

- 質問96 次の表に示す項目を含む KeyVault1 という名前の Azure キー コ...

- 質問97 AU1 と AU2 という名前の 2 つの管理単位を含む Azure Active Di...

- 質問98 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問99 次の表に示すリソースを含む Sub1 という名前の Azure サブスク...

- 質問100 Azure Sentinel ワークスペースを含む Azure サブスクリプション...

- 質問101 次の表に示すリソースを含む Subcription1 という名前の Azure ...

- 質問102 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問103 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問104 Azure Active Directory (Azure AD) コネクタ、Query1 という名...

- 質問105 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問106 次のリソースを含む Azure サブスクリプションがあります。 Subn...

- 質問107 Subscription1 という名前の Azure サブスクリプションがあり、...

- 質問108 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問109 Azure ストレージ アカウントのセキュリティ問題をトラブルシュ...

- 質問110 ユーザーがアクセス権のないリソースにサインインしようとしてい

- 質問111 Azure Resource Manager テンプレートを使用して、同一構成の Az...

- 質問112 3 つのストレージ アカウント、SQL という名前の Azure SQL マネ...

- 質問113 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問114 3 つの Azure サブスクリプションと User1 という名前のユーザー...

- 質問115 Admin1 という名前のユーザーと RG1 という名前のリソース グル...

- 質問116 Group1 の ID およびアクセス要件を満たす必要があります。 何を...

- 質問117 User2 が PIM を実装できることを確認する必要があります。 まず...

- 質問118 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問119 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問120 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問121 次のデータ コネクタを持つ Azure Sentinel ワークスペースがあ...

- 質問122 ネットワークには、contoso.com という名前のオンプレミスの Act...

- 質問123 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問124 User2 が PIM を実装できることを確認する必要があります。 まず...

- 質問125 Subscription1 という名前の Azure サブスクリプションがあり、...

- 質問126 次の図に示すような役割が割り当てられています。 (Exhibit) ド...

- 質問127 仮想ネットワークを含む Azure サブスクリプションがあります。...

- 質問128 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問129 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問130 次の図に示すような Azure リソースの階層があります。 (Exhibit...

- 質問131 次の設定を持つアラート ルールを作成します。 * リソース: RG1 ...

- 質問132 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問133 VNetwork1 の技術要件を満たす必要があります。 まず何をすべき...

- 質問134 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問135 月曜日に、Azure Security Center で電子メール通知を構成して、...

- 質問136 Update Management が有効になっている Azure 仮想マシンがあり...

- 質問137 identity という名前のマネージド ID を持ち、Azure Active Dire...

- 質問138 次の表に示す Azure Information Protection の条件があります。...

- 質問139 セキュリティ運用要件を満たせることを確認する必要があります。

- 質問140 会社にはシアトルとニューヨークの 2 つのオフィスがあります。...

- 質問141 シミュレーション web11597200 が Microsoft Antimalware for Vi...

- 質問142 Sub1 という名前の Azure サブスクリプションがあります。Sub1 ...

- 質問143 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問144 次の表に示すように、East US2 リージョンに 2 つの Azure 仮想...

- 質問145 Sub1 という名前の Azure サブスクリプションがあります。 Azure...

- 質問146 必要に応じて次のログイン資格情報を使用します。 ユーザー名を

- 質問147 RG1 という名前のリソース グループを含む Azure サブスクリプシ...

- 質問148 Sub1 という名前の Azure サブスクリプションがあります。 Azure...

- 質問149 Microsoft Sentinel が展開されています。 サードパーティのセキ...

- 質問150 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問151 Azure サブスクリプションをお持ちです。 Azure Active Director...

- 質問152 App1 という名前の Web アプリと Vault1 という名前の Azure キ...

- 質問153 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問154 シミュレーション 必要に応じて次のログイン資格情報を使用しま

- 質問155 3 つのストレージ アカウント、SQL という名前の Azure SQL マネ...

- 質問156 プラットフォーム保護の要件を満たすには、AKS1 をデプロイする...

- 質問157 cont1 という名前の BLOB コンテナーを含む Azure サブスクリプ...

- 質問158 ネットワークには、Azure Active Directory (Azure AD) テナント...

- 質問159 Vault1 という名前の Azure キー コンテナーを含む Azure サブス...

- 質問160 セキュリティ運用要件を満たせることを確認する必要があります。

- 質問161 データとアプリケーションの要件を満たすように SQLDB1 を構成す...

- 質問162 Azure Kubernetes Service (AKS) クラスターをテストしています...

- 質問163 次の表に示す Azure Active Directory (Azure AD) リソースを含...

- 質問164 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問165 会社にはシアトルとニューヨークの 2 つのオフィスがあります。...

- 質問166 次の表に示すユーザーを含む、contoso1812.onmicrosoft.com とい...

- 質問167 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問168 データとアプリケーションの要件を満たすように SQLDB1 を構成す...

- 質問169 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問170 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問171 会社には contoso.com という名前の Azure Active Directory (Az...

- 質問172 会社には、contoso.com という名前の Azure Active Directory Az...

- 質問173 次の設定を持つアラート ルールを作成します。 * リソース: RG1 ...

- 質問174 シミュレーション Homepage という名前の Azure SQL データベー...

- 質問175 Azure サブスクリプションをお持ちです。 次の表に示すルールを...

- 質問176 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問177 必要に応じて次のログイン資格情報を使用します。 ユーザー名を

- 質問178 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問179 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問180 Admin1 という名前のユーザーと RG1 という名前のリソース グル...

- 質問181 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問182 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問183 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問184 あなたは、次の表に示すオフィスを持つ Contoso, Ltd. という会...

- 質問185 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問186 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問187 ContosoKey1 という名前の Azure キー コンテナーを含む Azure ...

- 質問188 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問189 Sub1 という名前の Azure サブスクリプションがあります。 IT チ...

- 質問190 あなたは、次の表に示すオフィスを持つ Contoso, Ltd. という会...

- 質問191 User2-11641655 が KeyVault11641655 のすべてのキー権限を持っ...

- 質問192 プラットフォーム保護の要件を満たすには、AKS1 をデプロイする...

- 質問193 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問194 Azure サブスクリプションと RG1 という名前のリソース グループ...

- 質問195 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問196 ネットワークには、contoso.com という名前のオンプレミスの Act...

- 質問197 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問198 VNetwork1 の技術要件を満たす必要があります。 まず何をすべき...

- 質問199 次の表に示す Azure 仮想ネットワークがあります。 (Exhibit) 次...

- 質問200 Azure キー コンテナーを作成する必要があります。ソリューショ...

- 質問201 会社には contoso.com という名前の Azure Active Directory (Az...

- 質問202 ContReg1 という名前の Azure Container Registry があり、その...

- 質問203 Group1 の ID およびアクセス要件を満たす必要があります。 何を...

- 質問204 次の表に示すユーザーを含む Azure AD テナントがあります。 (Ex...

- 質問205 Contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問206 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問207 次の表に示すリソースを含む Sub1 という名前の Azure サブスク...

- 質問208 次の表に示すリソース グループを含む Sub1 という名前の Azure ...

- 質問209 月曜日に、Azure Security Center で電子メール通知を構成して、...

- 質問210 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問211 Azure サブスクリプションに Azure Kubernetes Service (AKS) ク...

- 質問212 会社にはシアトルとニューヨークの 2 つのオフィスがあります。...

- 質問213 次のリソースを含む Azure サブスクリプションがあります。 * Az...

- 質問214 Azureサブスクリプションをお持ちです。サブスクリプションには...

- 質問215 オンプレミス サーバーでホストされている Web アプリがあり、UR...

- 質問216 グループ 1 とグループ 2 のメンバーシップは何ですか? 回答する...

- 質問217 次のリソースを含む Azure サブスクリプションがあります。 Subn...

- 質問218 Contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問219 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問220 Vault1 という名前の Azure キー コンテナーを含む Azure サブス...

- 質問221 User8 に RG4、RG5、RG6 の所有者ロールを割り当てます。 User8 ...

- 質問222 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問223 会社には contoso.com という名前の Azure Active Directory (Az...

- 質問224 コンテナー化されたアプリケーション インスタンス用の新しいス

- 質問225 storage1 という名前の Azure ストレージ アカウントと、VM1 と...

- 質問226 Azure AD Premium P2 を使用して Azure サブスクリプションを作...

- 質問227 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問228 VM4 用に Azure Disk Encryption を構成する予定です。暗号化キ...

- 質問229 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問230 Homepage という名前の Azure SQL データベースの週次バックアッ...

- 質問231 Azure Sentinel ワークスペースを含む Azure サブスクリプション...

- 質問232 Microsoft Sentinel ワークスペースを含む Azure サブスクリプシ...

- 質問233 単一のネットワーク セキュリティ グループ (NSG) を持つ単一の...

- 質問234 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問235 storage1 という名前の Azure Storage アカウントがあり、そのア...

- 質問236 Azure ストレージ アカウントのセキュリティ問題をトラブルシュ...

- 質問237 EASM1 という名前の Microsoft Defender External Attack Surfac...

- 質問238 4 つの Azure SQL マネージド インスタンスを含む Azure サブス...

- 質問239 10317806.onmicrosoft.com という名前の新しい Azure Active Dir...

- 質問240 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問241 Sub2 の仮想マシン間のネットワーク通信に対するアプリケーショ...

- 質問242 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問243 会社には、Subscription1 という名前の Azure サブスクリプショ...

- 質問244 User8 に RG4、RG5、RG6 の所有者ロールを割り当てます。 User8 ...

- 質問245 次の表に示す Azure Information Protection の条件があります。...

- 質問246 storage1 という名前のストレージ アカウントと複数の仮想マシン...

- 質問247 次の表に示す Azure キー コンテナーを含む Sub1 という名前の A...

- 質問248 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問249 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問250 App1 という名前の Web アプリと Vault1 という名前の Azure キ...

- 質問251 次の表に示す項目を含む KeyVault1 という名前の Azure キー コ...

- 質問252 Azure Active Directory (Azure AD) にリンクされた Azure サブ...

- 質問253 User1 という名前のユーザーを含む Azure サブスクリプションが...

- 質問254 Azure Active Directory (Azure AD) コネクタ、Query1 という名...

- 質問255 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問256 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問257 次のリソースを含む Azure サブスクリプションがあります。 Micr...

- 質問258 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問259 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問260 Azure AD Premium P1 ライセンスを持つ contoso.com という名前...

- 質問261 Azure サブスクリプションを作成します。 Azure Active Director...

- 質問262 次のリソースを含む Azure サブスクリプションがあります。 Subn...

- 質問263 Azure Sentinel を使用して、疑わしい脅威を検出し、対応を自動...

- 質問264 ネットワークには contoso.com という名前の Active Directory ...

- 質問265 シミュレーション 必要に応じて次のログイン資格情報を使用しま

- 質問266 SQLDB1 という名前の Azure SQL データベースを含む Azure サブ...

- 質問267 インターネットからVNET1\subnet0への接続がTCPポート経由でのみ...

- 質問268 User8 に RG4、RG5、RG6 の所有者ロールを割り当てます。 User8 ...

- 質問269 Sub1 という名前の Azure サブスクリプションがあります。Sub1 ...

- 質問270 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問271 VM1 という名前の仮想マシンを含む Azure サブスクリプションが...

- 質問272 次の表に示すように、East US2 リージョンに 2 つの Azure 仮想...

- 質問273 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問274 次の表に示すリソースを含む Azure Active Directory (Azure AD)...

- 質問275 100 台の仮想マシンを含む Azure サブスクリプションがあります...

- 質問276 100 台の仮想マシンを含む Azure サブスクリプションがあります...

- 質問277 次の表に示すストレージ アカウントを含む Azure サブスクリプシ...

- 質問278 次の表に示すリソースを含む Subcription1 という名前の Azure ...

- 質問279 ネットワークには、contoso.com という名前のオンプレミスの Act...

- 質問280 データとアプリケーションの要件を満たすように SQLDB1 を構成す...

- 質問281 Appl という名前の Web アプリを含む Azure サブスクリプション...

- 質問282 Azure Resource Manager テンプレートを使用して、同一構成の Az...

- 質問283 Azure キー コンテナーがあります。 次の要件を満たすには、キー...

- 質問284 Sub1 という名前の Azure サブスクリプションがあります。Sub1 ...

- 質問285 Sub2 の仮想マシン間のネットワーク通信に対するアプリケーショ...

- 質問286 あなたの会社では Azure DevOps を使用しています。 コードが会...

- 質問287 次の表に示す Azure キー コンテナーを含む Sub1 という名前の A...

- 質問288 会社には、次の表に示すユーザーを含む Subscription1 という名...

- 質問289 container1 という名前の BLOB コンテナーと App1 という名前の...

- 質問290 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問291 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問292 Contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問293 Azure サブスクリプションを作成します。 Azure Active Director...

- 質問294 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問295 次の表に示すカスタム ロールを含む Azure サブスクリプションが...

- 質問296 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問297 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問298 User8 に RG4、RG5、RG6 の所有者ロールを割り当てます。 User8 ...

- 質問299 次の表に示す Azure 仮想マシンがあります。 https://www.fast2t...

- 質問300 次の表に示すキー コンテナーを含む Azure サブスクリプションが...

- 質問301 Azure サブスクリプション内のリソースへのアクセスを保護してい...

- 質問302 プラットフォーム保護要件を満たすには、Role1 を作成する必要が...

- 質問303 次の表に示すカスタム ロールを含む Azure サブスクリプションが...

- 質問304 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問305 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問306 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問307 新しい Azure Active Directory (Azure AD) テナントに関連付け...

- 質問308 ネットワークには、Azure Active Directory (Azure AD) と同期す...

- 質問309 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問310 次の表に示すように、East US2 リージョンに 2 つの Azure 仮想...

- 質問311 Microsoft Sentinel が展開されています。 サードパーティのセキ...

- 質問312 財務部門のユーザーの技術要件を満たす必要があります。 どの CA...

- 質問313 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問314 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問315 User1 という名前のユーザーを含む Azure AD が有効になっていま...

- 質問316 プラットフォーム保護要件を満たすには、Role1 を作成する必要が...

- 質問317 プラットフォーム保護要件を満たすには、Microsoft Antimalware ...

- 質問318 Contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問319 次の表に示すように、East US2 リージョンに 2 つの Azure 仮想...

- 質問320 SQL! という名前の Azure SQL Database ロジック サーバーと、VM...

- 質問321 Update Management が有効になっている Azure 仮想マシンがあり...

- 質問322 次の表に示すユーザーを含む、contoso1812.onmicrosoft.com とい...

- 質問323 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問324 次の表に示すユーザーを含む Microsoft Entra テナントがありま...

- 質問325 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問326 ユーザーが VM0 にアクセスできることを確認する必要があります...

- 質問327 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問328 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問329 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問330 Azure サブネットにバインドされたネットワーク セキュリティ グ...

- 質問331 Azure AD テナントにリンクされ、次の表に示すリソースを含む Az...

- 質問332 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問333 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問334 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問335 次の図に示すアラートを含む Azure サブスクリプションがありま...

- 質問336 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問337 storage1 という名前のストレージ アカウントと複数の仮想マシン...

- 質問338 プラットフォーム保護要件を満たすには、Role1 を作成する必要が...

- 質問339 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問340 Azure Active Directory (Azure AD) テナントとルート管理グルー...

- 質問341 Sub2 の仮想マシン間のネットワーク通信に対するアプリケーショ...

- 質問342 Wen アプリ App1 と Vault1 という名前の Azure キー コンテナー...

- 質問343 Microsoft Defender for Cloud を使用する Azure サブスクリプシ...

- 質問344 Azure キー コンテナーを含む Azure サブスクリプションがありま...

- 質問345 次の表に示す項目を含む KeyVault1 という名前の Azure キー コ...

- 質問346 ASG1 と ASG2 に対して計画された変更を実装します。 ASG1 はど...

- 質問347 SQL1 という名前の Azure SQL データベース サーバーがあります...

- 質問348 Sub2 の仮想マシン間のネットワーク通信に対するアプリケーショ...

- 質問349 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問350 あなたの会社には、weylandindustries.com という名前の単一ドメ...

- 質問351 storage1 という名前の Azure ストレージ アカウントと、VM1 と...

- 質問352 会社の開発者は、App11641655 という名前のアプリを Azure に公...

- 質問353 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問354 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問355 グループ 1 とグループ 2 のメンバーシップは何ですか? 回答する...

- 質問356 次の図に示すような役割が割り当てられています。 (Exhibit) ド...

- 質問357 Sub1 という名前の Azure サブスクリプションがあります。Sub1 ...

- 質問358 Azure Sentinel ワークスペースを含む Azure サブスクリプション...

- 質問359 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問360 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問361 20 個の Azure サブスクリプションと、Group1 という名前のセキ...

- 質問362 Azure サブスクリプションを作成します。 Azure Active Director...

- 質問363 現在の状態で、User2 が Sub1 のどの仮想ネットワークを変更およ...

- 質問364 Azure Log Analytics を使用して、Windows Server 2016 を実行す...

- 質問365 次の表に示すユーザーを含む Azure Active Directory (Azure AD)...

- 質問366 次のリソースを含む Azure サブスクリプションがあります。 Micr...

- 質問367 ネットワークには、Azure Active Directory (Azure AD) と同期す...

- 質問368 SQLDB1 という名前の Azure SQL データベースを含む Azure サブ...

- 質問369 Azure Kubernetes Service (AKS) クラスターをテストしています...

- 質問370 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問371 Registry1 という名前の Azure コンテナー レジストリがあります...

- 質問372 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問373 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問374 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問375 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問376 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問377 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問378 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問379 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問380 ContosoKey1 という名前の Azure キー コンテナーを含む Azure ...

- 質問381 Sub1 という名前の Azure サブスクリプションがあります。Sub1 ...

- 質問382 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問383 RG1 というリソース グループと ServerAdmins というセキュリテ...

- 質問384 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問385 ラボタスク タスク 7 Homepage-AGW という名前の Azure Applicat...

- 質問386 VNetwork1 の技術要件を満たす必要があります。 まず何をすべき...

- 質問387 SQLDB1 という名前の Azure SQL データベースを含む Azure サブ...

- 質問388 Azure Sentinel ワークスペースを含む Azure サブスクリプション...

- 質問389 オンプレミス ネットワークには、次の表に示すサーバーが含まれ

- 質問390 仮想マシンを含む Azure サブスクリプションがあります。 すべて...

- 質問391 Azure Kubernetes Service (AKS) クラスターをテストしています...

- 質問392 Azure Active Directory (Azure AD) にリンクされた Azure サブ...

- 質問393 ラボタスク 必要に応じて次のログイン資格情報を使用します。 ユ...

- 質問394 20 個の Azure サブスクリプションと、Group1 という名前のセキ...

- 質問395 identity という名前のマネージド ID を持ち、Azure Active Dire...

- 質問396 次の表に示す Azure Information Protection の条件があります。...

- 質問397 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問398 新しい Azure Active Directory (Azure AD) テナントに関連付け...

- 質問399 Azure Container Registry に接続する Azure Kubernetes Service...

- 質問400 複数の Windows サーバーを WS11641655 Azure Log Analytics ワ...

- 質問401 新しい Azure Active Directory (Azure AD) テナントに関連付け...

- 質問402 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問403 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問404 Sub1 という名前の Azure サブスクリプションがあります。 1 つ...

- 質問405 月曜日に、Azure Security Center で電子メール通知を構成して、...

- 質問406 次の表に示すユーザーを含む、contoso.com という名前の Azure A...

- 質問407 必要に応じて次のログイン資格情報を使用します。 ユーザー名を

- 質問408 条件付きアクセス ポリシーを実装しています。 ポリシーを構成お...

- 質問409 新しい Azure Active Directory (Azure AD) テナントに関連付け...

- 質問410 シミュレーション 必要に応じて次のログイン資格情報を使用しま

- 質問411 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問412 SQL1 という名前の Azure SQL データベースを含む Azure サブス...

- 質問413 Azure AD テナントと App1 という名前のアプリケーションがあり...

- 質問414 storage1 という名前のストレージ アカウントと VM1 という名前...

- 質問415 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問416 Sub1 という名前の Azure サブスクリプションがあり、その中に L...

- 質問417 次の表に示す Azure 仮想マシンがあります。 (Exhibit) 米国東部...

- 質問418 Azure キー コンテナーと SQL1 という名前の Azure SQL データベ...

- 質問419 次の表に示すグループを含む Azure AD テナントがあります。 (Ex...

- 質問420 Admin1 という名前のユーザーと RG1 という名前のリソース グル...

- 質問421 Contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問422 次の表に示す項目を含む KeyVault1 という名前の Azure キー コ...

- 質問423 ラボタスク 必要に応じて次のログイン資格情報を使用します。 ユ...