- ホーム

- Microsoft

- AZ-104J - Microsoft Azure Administrator (AZ-104日本語版)

- Microsoft.AZ-104J.v2024-12-23.q375

- 質問26

有効的なAZ-104J問題集はJPNTest.com提供され、AZ-104J試験に合格することに役に立ちます!JPNTest.comは今最新AZ-104J試験問題集を提供します。JPNTest.com AZ-104J試験問題集はもう更新されました。ここでAZ-104J問題集のテストエンジンを手に入れます。

AZ-104J問題集最新版のアクセス

「430問、30% ディスカウント、特別な割引コード:JPNshiken」

注:この質問は、同じシナリオを提示する一連の質問の一部です。シリーズの各質問には、指定された目標を達成できる独自のソリューションが含まれています。一部の質問セットには複数の正しい解決策がある場合がありますが、他の質問セットには正しい解決策がない場合があります。

このセクションの質問に回答すると、その質問に戻ることはできません。その結果、これらの質問はレビュー画面に表示されません。

VM1とVM2という名前の2つのAzure仮想マシンにインストールされているApp1という名前のアプリがあります。

App1への接続は、Azureロードバランサーを使用して管理されます。

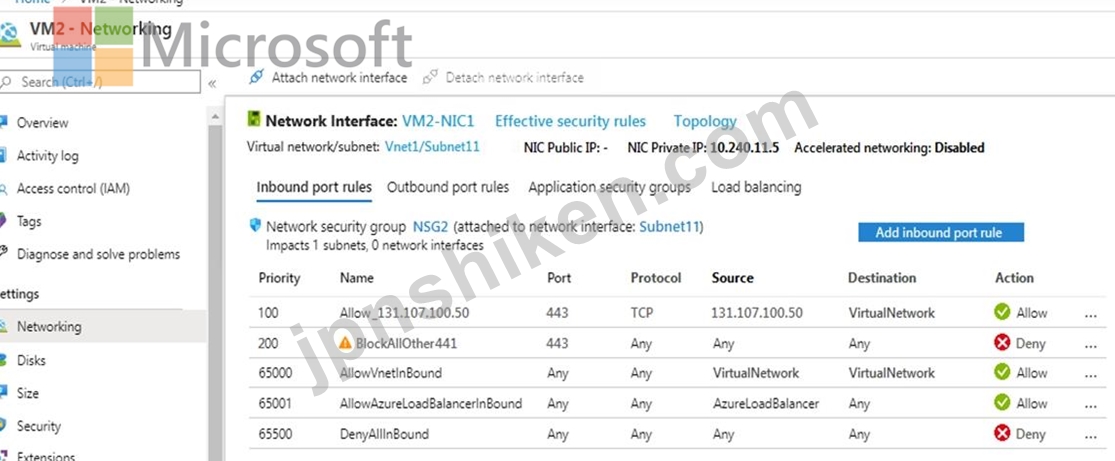

VM2の効果的なネットワークセキュリティ構成を次の図に示します。

TCPポート443を介した131.107.100.50からApp1への接続が失敗することがわかります。ロードバランサのルールが正しく構成されていることを確認します。

App1への接続がTCPポート443を介して131.107.100.50から正常に確立できることを確認する必要があります。

解決策:131.107.100.50ソースからのすべてのトラフィックを拒否し、コストが64999の受信セキュリティルールを作成します。

これは目標を達成していますか?

このセクションの質問に回答すると、その質問に戻ることはできません。その結果、これらの質問はレビュー画面に表示されません。

VM1とVM2という名前の2つのAzure仮想マシンにインストールされているApp1という名前のアプリがあります。

App1への接続は、Azureロードバランサーを使用して管理されます。

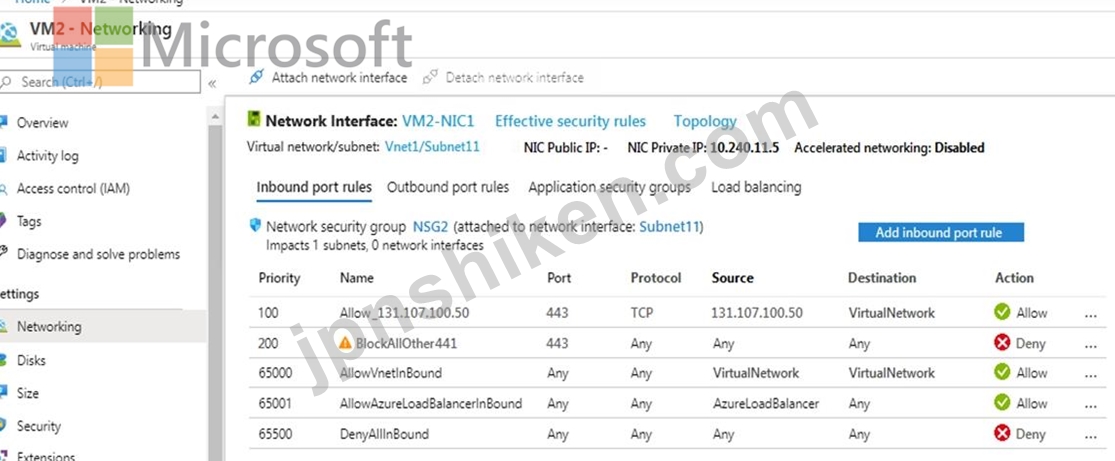

VM2の効果的なネットワークセキュリティ構成を次の図に示します。

TCPポート443を介した131.107.100.50からApp1への接続が失敗することがわかります。ロードバランサのルールが正しく構成されていることを確認します。

App1への接続がTCPポート443を介して131.107.100.50から正常に確立できることを確認する必要があります。

解決策:131.107.100.50ソースからのすべてのトラフィックを拒否し、コストが64999の受信セキュリティルールを作成します。

これは目標を達成していますか?

正解:B

You want to establish a successful connection from 131.107.100.50 over TCP port 43, and the solution suggests to create a deny inbound rule with low priority. It doesn't make any sense.

Virtual machines in load-balanced pools: The source port and address range applied are from the originating computer, not the load balancer. The destination port and address range are for the destination computer, not the load balancer.

AllowAzureLoadBalancerInBound: The AzureLoadBalancer service tag translates to the virtual IP address of the host, 168.63.129.16 where the Azure health probe originates. Actual traffic does not travel through here, and if you don't use Azure Load Balancing, this rule can be overridden.

Reference:

https://docs.microsoft.com/en-us/azure/virtual-network/network-security-groups-overview#azure- platform-considerations

https://msazure.club/addendum-of-azure-load-balancer-and-nsg-rules

http://gowie.eu/index.php/azure/best-practice/23-nsg-best-practice

Virtual machines in load-balanced pools: The source port and address range applied are from the originating computer, not the load balancer. The destination port and address range are for the destination computer, not the load balancer.

AllowAzureLoadBalancerInBound: The AzureLoadBalancer service tag translates to the virtual IP address of the host, 168.63.129.16 where the Azure health probe originates. Actual traffic does not travel through here, and if you don't use Azure Load Balancing, this rule can be overridden.

Reference:

https://docs.microsoft.com/en-us/azure/virtual-network/network-security-groups-overview#azure- platform-considerations

https://msazure.club/addendum-of-azure-load-balancer-and-nsg-rules

http://gowie.eu/index.php/azure/best-practice/23-nsg-best-practice

- 質問一覧「375問」

- 質問1 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問2 Azure サブスクリプションがあります。すべてのユーザーに対して...

- 質問3 RG1 という名前のリソース グループがあります。RG1 には、stora...

- 質問4 ケーススタディ 4 - ADatum 概要 ADatum Corporation は、ニュー...

- 質問5 ケーススタディ 3 - Contoso 社 概要 Contoso 社は、モントリオ...

- 質問6 シミュレーション 概要 試験の次のセクションはラボです。このセ...

- 質問7 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問8 VNET1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問9 ケーススタディ 1 - Humongous Insurance 概要 Humongous Insura...

- 質問10 VNet1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問11 10 個のネットワーク セキュリティ グループ (NSG)、10 個の仮想...

- 質問12 ケーススタディ 5 - Contoso 社 概要 概要 Contoso 社は、モント...

- 質問13 User1 という名前のユーザーを含む Azure サブスクリプションが...

- 質問14 図に示すように、VNet1 という名前の仮想ネットワークがあります...

- 質問15 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問16 会社の Azure サブスクリプションには、Windows Server 2016 を...

- 質問17 会社の Azure サブスクリプションには、Windows Server 2016 を...

- 質問18 ホットスポットに関する質問 次の表に示すリソースを含む Azure ...

- 質問19 Azure サブスクリプションをお持ちです。 次の要件を満たすカス...

- 質問20 VM1 という名前の Azure 仮想マシンがあります。 Azure Backup ...

- 質問21 ドラッグアンドドロップの質問 Device という名前の Windows 11 ...

- 質問22 VNet1 という名前の仮想ネットワークを含む Subscription1 とい...

- 質問23 ホットスポットに関する質問 Subscription1 という名前の新しい ...

- 質問24 ホットスポットに関する質問 新しい Azure サブスクリプションを...

- 質問25 次の表に示すデバイスを含む Azure サブスクリプションがありま...

- 質問26 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問27 あなたは会社の Azure 管理者として働いています。次の要件を満...

- 質問28 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問29 チームはスケールセットを Azure にデプロイする必要があります...

- 質問30 Plan1 という名前の App Service プランと webapp1 という名前の...

- 質問31 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問32 Web 開発者が Azure Web Apps にアプリをデプロイしました。 Web...

- 質問33 ホットスポットに関する質問 次の表に示す仮想ネットワークを含

- 質問34 Azure ストレージ アカウントを作成します。 ストレージ アカウ...

- 質問35 ホットスポットに関する質問 会社が新しい Azure サブスクリプシ...

- 2コメント質問36 ホットスポットに関する質問 次の表に示すリソース グループを含...

- 質問37 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問38 VM1 という名前の仮想マシンを含む Azure サブスクリプションが...

- 1コメント質問39 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問40 MFA サーバー ブレードから、図に示すように、ユーザーのブロッ...

- 質問41 次の表に示す IP アドレスを使用する Cluster1 という名前の Azu...

- 質問42 Azure サブスクリプションをお持ちです。 VM1 という名前のオン...

- 質問43 ホットスポットに関する質問 VNet1 という名前の仮想ネットワー...

- 質問44 既存の仮想マシンに基づいて Azure Resource Manager テンプレー...

- 質問45 ホットスポットに関する質問 VM1 という名前の Azure 仮想マシン...

- 質問46 ドラッグアンドドロップの質問 サイト間 VPN を使用して Azure ...

- 質問47 Vault1 という名前の Recovery Services コンテナーを含む Azure...

- 質問48 ホットスポットに関する質問 次の表に示す仮想マシンを含む従量

- 質問49 VM1という名前のAzure仮想マシンがあります。 AzureはVM1からイ...

- 質問50 バックアップのテストに使用するRecovery Serviceボルトがありま...

- 質問51 ホットスポットに関する質問 WebApp1 という名前の Azure App Se...

- 質問52 ホットスポットに関する質問 次の表に示す仮想ネットワークを含

- 質問53 App1という名前のAzure Webアプリがあります。 App1には、次の表...

- 質問54 ホットスポットに関する質問 次の表に示すユーザーを含む、conto...

- 質問55 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問56 ホットスポットに関する質問 Windows Server 2019 を実行し、次...

- 質問57 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問58 Azure サブスクリプションをお持ちです。 App1 という名前のアプ...

- 質問59 ホットスポットに関する質問 App1 という名前の Azure Web アプ...

- 質問60 ホットスポットに関する質問 Azure ストレージ アカウントを含む...

- 質問61 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問62 Azure Resource Manager テンプレートを使用して、仮想マシン ス...

- 質問63 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問64 次の表に示すリソース グループを含む、Subscription1 という名...

- 質問65 あなたの会社には Azure のアカウントとサブスクリプションがあ...

- 質問66 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問67 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問68 ホットスポットに関する質問 ハイブリッド Microsoft Entra テナ...

- 質問69 最近、Admin1 という名前のユーザーを含む新しい Azure サブスク...

- 質問70 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問71 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問72 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問73 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問74 ホットスポットに関する質問 Azure AD テナントにリンクされた A...

- 質問75 会社には、オンプレミスの Active Directory ドメインとのハイブ...

- 質問76 ドラッグアンドドロップの質問 ネットワークは次の図に示すよう

- 質問77 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問78 ホットスポットに関する質問 サブスクリプションIDがc276fc76-で...

- 質問79 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問80 ホットスポットに関する質問 毎週ハートビートを送信した個別の

- 質問81 注: この質問は、同じシナリオを示す一連の質問の一部です。この...

- 質問82 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問83 次の表に示すAzure Webアプリを作成する予定です。 (Exhibit) We...

- 質問84 次の表に示すストレージ アカウントを含む、Subscription1 とい...

- 質問85 Azure サブスクリプションをお持ちです。 次の設定を持つ新しい ...

- 質問86 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問87 あなたの会社は、Azure にブログ ソリューションを展開したいと...

- 質問88 ホットスポットに関する質問 Azure サブスクリプションをお持ち...

- 質問89 オンプレミスネットワークには、Share1という名前のSMB共有が含...

- 質問90 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問91 ホットスポットに関する質問 Azure サブスクリプションをお持ち...

- 質問92 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問93 複数のユーザーがアクセスする 5,000 個の BLOB を含む Azure ス...

- 質問94 webapp1 という名前の Web アプリを含む Azure サブスクリプショ...

- 質問95 ホットスポットに関する質問 次の図に示すようなロール割り当て

- 質問96 シミュレーション 概要 試験の次のセクションはラボです。このセ...

- 質問97 Azure サブスクリプションをお持ちです。 Azure 仮想マシンが 10...

- 質問98 米国西部、米国中部、米国東部の Azure リージョンに Web アプリ...

- 質問99 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問100 Subscription1 という名前の Azure サブスクリプションと、Tenan...

- 質問101 ストレージ アカウントを含む Azure サブスクリプションがありま...

- 質問102 Azure Application Gateway のパフォーマンスの問題をトラブルシ...

- 質問103 Workspace1 という名前の Azure Log Analytics ワークスペースを...

- 質問104 10 個の Azure Web アプリをデプロイするために使用される Templ...

- 質問105 ホットスポットに関する質問 Azure ロード バランサーを作成して...

- 質問106 App1という名前の分散型オンプレミスアプリをAzureサブスクリプ...

- 質問107 Azure Application Gateway をデプロイします。 https://adatum....

- 質問108 ホットスポットに関する質問 Azure サブスクリプションがありま...

- 質問109 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問110 あなたの会社には Azure サブスクリプションがあります。 Azure ...

- 質問111 RG1 と RG2 という 2 つのリソース グループを含む Azure サブス...

- 質問112 ケーススタディ 4 - ADatum 概要 ADatum Corporation は、ニュー...

- 質問113 ホットスポットに関する質問 App1 と App2 という名前の 2 つの ...

- 質問114 Azure サブスクリプションをお持ちです。 サブスクリプション内...

- 質問115 ホットスポットに関する質問 Azure Container Instances を使用...

- 質問116 RSV1 という名前の Recovery Services コンテナーがあります。RS...

- 質問117 ホットスポットに関する質問 Azureサブスクリプションをお持ちで...

- 質問118 ホットスポットに関する質問 次の表に示すコンテナーを含む Azur...

- 質問119 ホットスポットに関する質問 画像を保存する storage1 という名...

- 質問120 ホットスポットに関する質問 ASP1 という名前の Azure App Servi...

- 質問121 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問122 IT 管理者は、サービス バス キューを作成するように指示されま...

- 質問123 オンプレミス ネットワークには VPN ゲートウェイが含まれていま...

- 質問124 Vault1 という名前の Recovery Services コンテナーを持つ Azure...

- 質問125 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問126 ある会社が Azure アカウントとサブスクリプションをセットアッ...

- 質問127 10 個の Azure サブスクリプションにリンクされている Azure AD ...

- 質問128 あなたの会社には、Microsoft Azure でホストされている仮想マシ...

- 質問129 ケーススタディ 6 - ADatum Corporation 概要 ADatum Corporatio...

- 質問130 Azure Resource Manager テンプレートを使用して、仮想マシン ス...

- 質問131 ホットスポットに関する質問 次の表に示すエンドポイントを持つ ...

- 質問132 ホットスポットに関する質問 次の図に示す階層を含む Azure サブ...

- 質問133 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問134 次の表に示すストレージ アカウントを含む Azure サブスクリプシ...

- 質問135 次の表に示す Azure 仮想マシンがあります。 (Exhibit) VM1 に D...

- 質問136 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問137 ホットスポットに関する質問 Azure サブスクリプションをお持ち...

- 質問138 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問139 会社には Azure アカウントがあり、現在 Azure Premium P2 ベー...

- 質問140 Azure サブスクリプションをお持ちです。 すべてのユーザーに対...

- 質問141 ドラッグアンドドロップの質問 VM1 という名前の Azure 仮想マシ...

- 質問142 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問143 ホットスポットに関する質問 AAD1 という名前の Azure Active Di...

- 質問144 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問145 App1 という名前の Azure App Services Web アプリがあります。 ...

- 質問146 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問147 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問148 ケーススタディ 5 - Contoso 社 概要 概要 Contoso 社は、モント...

- 質問149 シミュレーション 概要 試験の次のセクションはラボです。このセ...

- 質問150 ホットスポットに関する質問 Azure AD テナントがあります。 フ...

- 質問151 Azure サブスクリプションをお持ちです。 Template.json という...

- 質問152 5,000 個のユーザー アカウントを含む Azure Active Directory (...

- 質問153 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問154 ケーススタディ 2 - Contoso 社 概要 Contoso, Ltd. は、世界中...

- 質問155 storage1 という名前の Azure Storage アカウントがあります。 s...

- 質問156 ホットスポットに関する質問 Subscroption1 という名前の Azure ...

- 質問157 Subnet1 という名前のサブネットを含む VNet1 という名前の Azur...

- 質問158 ホットスポットに関する質問 次の図に示す構成を持つ VNet1 とい...

- 質問159 ホットスポットに関する質問 storage1 という名前の Azure スト...

- 質問160 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問161 8 台の仮想マシンと次の表に示すリソースを含む Azure サブスク...

- 質問162 ドラッグアンドドロップの質問 SQL1 という名前の Microsoft SQL...

- 質問163 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問164 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問165 会社には Azure サブスクリプションがあり、Azure に次の仮想ネ...

- 質問166 ホットスポットに関する質問 次の表に示す Azure 仮想マシンを含...

- 質問167 ContReg1 という名前の Standard SKU Azure コンテナー レジスト...

- 質問168 Azure Resource Manager テンプレートを使用して、仮想マシン ス...

- 質問169 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問170 テストに使用する VM1 という名前の Azure 仮想マシンがあります...

- 質問171 ドラッグアンドドロップの質問 VNET1 という名前の仮想ネットワ...

- 質問172 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問173 次の表に示す ID を含む Azure サブスクリプションがあります。 ...

- 質問174 ケーススタディ 4 - ADatum 概要 ADatum Corporation は、ニュー...

- 質問175 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問176 contosocloud.onmicrosoft.com という名前の Azure Active Direc...

- 質問177 あなたの会社には Microsoft Azure サブスクリプションがありま...

- 質問178 ホットスポットに関する質問 次の表に示すリソースを含む Azure ...

- 質問179 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問180 ホットスポットに関する質問 次の表に示す Azure 仮想マシンを含...

- 質問181 ドラッグアンドドロップの質問 初期ドメイン名を持つ Azure Acti...

- 質問182 100 個のユーザー アカウントを含む contoso.onmicrosoft.com と...

- 質問183 App1 という名前の Azure App Service をホストする Azure App S...

- 質問184 10 台の仮想マシンを含む既存の Azure サブスクリプションがあり...

- 質問185 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問186 ケーススタディ 5 - Contoso 社 概要 概要 Contoso 社は、モント...

- 質問187 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問188 ドラッグアンドドロップの質問 多数の仮想マシン (VM) をデプロ...

- 質問189 Workspace1 という名前の Azure Log Analytics ワークスペースを...

- 質問190 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問191 contosostorage という名前の Azure ストレージ アカウントを作...

- 質問192 ホットスポットに関する質問 次の表に示すサブスクリプションに

- 質問193 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問194 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問195 会社には、Recovery Services コンテナーを含む Azure サブスク...

- 質問196 ホットスポットに関する質問 次の表に示すユーザーを含む Azure ...

- 質問197 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問198 シミュレーション 概要 試験の次のセクションはラボです。このセ...

- 質問199 Azure 仮想マシンを含む Subnet1 という名前のサブネットがあり...

- 質問200 ホットスポットに関する質問 Azure サブスクリプションをお持ち...

- 質問201 ホットスポットに関する質問 Azure Blob ストレージと Azure フ...

- 質問202 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問203 Windows Server 2019 を実行する VM1 という名前の Azure VM を...

- 質問204 ホットスポットに関する質問 ASP1 という名前の Azure App Servi...

- 質問205 ホットスポットに関する質問 Sub1 という名前の Azure サブスク...

- 質問206 オンプレミス ネットワークには VPN ゲートウェイが含まれていま...

- 質問207 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問208 あなたの会社には 3 つのオフィスがあります。オフィスはマイア...

- 質問209 ホットスポットに関する質問 WebApp1 という名前の Azure Web ア...

- 質問210 ホットスポットに関する質問 次の図に示すような App Service プ...

- 質問211 ドラッグアンドドロップの質問 あなたの会社には、同じ仮想ネッ

- 質問212 contoso.onmicrosoft.com という名前の Azure Active Directory ...

- 質問213 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問214 account1 という名前のストレージ アカウントを含む Azure サブ...

- 質問215 Windows Server を実行する VM1 と VM2 という 2 つの Azure 仮...

- 質問216 ケーススタディ 6 - ADatum Corporation 概要 ADatum Corporatio...

- 質問217 Azure Resource Manager テンプレートを使用して、仮想マシン ス...

- 質問218 あなたの会社には Azure サブスクリプションがあります。 Azure ...

- 質問219 ホットスポットに関する質問 次の表に示す Web アプリがあります...

- 質問220 contoso.com と fabrikam.com という名前の 2 つの Azure Active...

- 質問221 ホットスポットに関する質問 米国東部 2 リージョンに VNET1 と...

- 質問222 開発チームから、使用するために Azure ストレージ アカウントを...

- 質問223 ホットスポットに関する質問 Admin1、Admin2、Admin3 という名前...

- 質問224 VM1 という名前の仮想マシンと KV1 という名前の Azure キー コ...

- 質問225 ホットスポットに関する質問 複数の仮想マシンと Workspace1 と...

- 質問226 contoso.com という名前の登録済み DNS ドメインがあります。 co...

- 質問227 ホットスポットに関する質問 ネットワークには、contoso.com と...

- 質問228 次の表に示すリソースを含む、Subscription1 という名前の Azure...

- 質問229 VM1 と VM2 という 2 つの Azure 仮想マシン上で実行される App1...

- 質問230 シミュレーション 概要 試験の次のセクションはラボです。このセ...

- 質問231 storage1 という名前のストレージ アカウントを含む Azure サブ...

- 質問232 P2v2 価格レベルを使用する AdatumASP1 という名前の Azure App ...

- 質問233 ContReg1 という名前の Azure コンテナー レジストリを含む Azur...

- 質問234 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問235 ホットスポットに関する質問 次の表に示す Azure 仮想マシンがあ...

- 質問236 storage1 という名前のストレージ アカウントを含む Azure サブ...

- 質問237 ケーススタディ 1 - Humongous Insurance 概要 Humongous Insura...

- 質問238 Azure Active Directory (Azure AD) テナントがあります。 すべ...

- 質問239 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問240 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問241 次のプロバイダーが登録されている Subscription1 という名前の ...

- 質問242 ホットスポットに関する質問 次の表に示すリソース グループを含...

- 質問243 オンプレミス ネットワークから Azure にサービスを移行する予定...

- 質問244 contoso.onmicrosoft.com という名前の Azure Active Directory ...

- 質問245 ドラッグアンドドロップの質問 10 台の Azure 仮想マシンを Azur...

- 質問246 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問247 現在パフォーマンスの問題が発生しているソリューションを Azure...

- 質問248 VNet1 という名前の仮想ネットワークを含む Subscription1 とい...

- 質問249 contoso.onmicrosoft.com という名前の Azure Active Directory ...

- 質問250 ホットスポットに関する質問 storage1 という名前のストレージ ...

- 質問251 ホットスポットに関する質問 Scale1 という名前の仮想マシン ス...

- 質問252 Windows Server 2008 R2 物理サーバーが 5 台あります。これらの...

- 質問253 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問254 contoso.com という名前の Azure Active Directory (Azure AD) ...

- 質問255 ホットスポットに関する質問 BLOB コンテナーを含む storage1 と...

- 質問256 storage1 という名前の Azure ストレージ アカウントを作成する...

- 質問257 ホットスポットに関する質問 contoso.com という名前の Azure Ac...

- 質問258 あなたは、adatum.com という名前の Azure Active Directory (Az...

- 質問259 ホットスポットに関する質問 次の Azure Resource Manager テン...

- 質問260 VM1 という名前の Azure 仮想マシンがあります。 VM1 のネットワ...

- 質問261 storage1 という名前のストレージ アカウントを含む Azure サブ...

- 質問262 Azure 仮想マシン上に Microsoft SQL Server Always On 可用性グ...

- 質問263 Job1 という名前の Azure Stream Analytics ジョブを含む Azure ...

- 質問264 ホットスポットに関する質問 次の表に示すリソースを含む Azure ...

- 質問265 シミュレーション 概要 試験の次のセクションはラボです。このセ...

- 質問266 VNet1 と VNet2 という名前の 2 つの Azure 仮想ネットワークが...

- 質問267 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問268 ホットスポットに関する質問 Azure サブスクリプションをお持ち...

- 質問269 ホットスポットに関する質問 次の表に示す仮想マシンを含む Azur...

- 質問270 ケーススタディ 2 - Contoso 社 概要 Contoso, Ltd. は、世界中...

- 質問271 ケーススタディ 6 - ADatum Corporation 概要 ADatum Corporatio...

- 質問272 ホットスポットに関する質問 ネットワークにはオンプレミスの Ac...

- 質問273 Subscription1 と Subscription2 という 2 つのサブスクリプショ...

- 質問274 contoso.com という名前の Azure AD テナントがあります。 App1 ...

- 質問275 webapp1 という名前の Azure Web アプリ上で実行される App1 と...

- 質問276 ホットスポットに関する質問 Azure サブスクリプションをお持ち...

- 質問277 ホットスポットに関する質問 次の表に示すリソースを含む Azure ...

- 質問278 contoso.com という名前の Active Directory フォレストがありま...

- 質問279 ケーススタディ 3 - Contoso 社 概要 Contoso 社は、モントリオ...

- 質問280 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問281 ホットスポットに関する質問 LB1 という名前の Azure Load Balan...

- 質問282 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問283 VM1 という名前の仮想マシンを含む Azure サブスクリプションが...

- 質問284 ホットスポットに関する質問 クラウド エンドポイントを持つ Syn...

- 質問285 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問286 ホットスポットに関する質問 Azure サブスクリプションをお持ち...

- 質問287 TestRG という名前のリソース グループを含む Azure サブスクリ...

- 質問288 ホットスポットに関する質問 次の表に示す Azure コンテナー レ...

- 質問289 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問290 3 つのオフィスと、Azure Active Directory (Azure AD) テナント...

- 質問291 ホットスポットに関する質問 Azure サブスクリプションがありま...

- 質問292 Azure サブスクリプションをお持ちです。 ContReg1 という名前の...

- 質問293 5 つのインスタンスを含む Azure 仮想マシン スケール セットを...

- 質問294 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問295 Azure Active Directory (Azure AD) テナントがあります。 Polic...

- 質問296 ホットスポットに関する質問 VNET1、VNET2、VNET3 という名前の ...

- 質問297 ドラッグアンドドロップの質問 仮想マシン名 VM1 を含む Azure ...

- 質問298 contosocloud.onmicrosoft.com という名前の Azure Active Direc...

- 質問299 ケーススタディ 1 - Humongous Insurance 概要 Humongous Insura...

- 質問300 オンプレミス ネットワークがあります。 VNET1、VNET2、VNET3 と...

- 質問301 Microsoft Entra テナントがあります。 ユーザーの一括インポー...

- 質問302 VM1、VM2、およびVM3という名前の3つのAzure仮想マシンをデプロ...

- 質問303 Azure サブスクリプションをお持ちです。 50 台の仮想マシンを V...

- 質問304 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問305 ホットスポットに関する質問 次の図に示す Azure リソースがあり...

- 質問306 storage1 という名前の Azure Storage アカウントに対して Azure...

- 質問307 VM1 と VM2 という名前の 2 つの Azure 仮想マシンがあります。 ...

- 質問308 Windows Server 2016 を実行する 5 つの Azure 仮想マシンがあり...

- 質問309 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問310 Azure サブスクリプションが 100 個あります。すべてのサブスク...

- 質問311 Group1 という名前のコンテナー グループを含む Azure サブスク...

- 質問312 3 つの仮想マシン間でポート 80 と 443 のバランスをとるパブリ...

- 質問313 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問314 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問315 ホットスポットに関する質問 storage1 という名前のストレージ ...

- 質問316 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問317 図に示すように、VNet1 という名前の仮想ネットワークがあります...

- 質問318 Azure サブスクリプションをお持ちです。 VM1 という名前のオン...

- 質問319 ホットスポットに関する質問 Azure AD テナントがあります。 テ...

- 質問320 ホットスポットに関する質問 storage1 という名前の Azure Stora...

- 質問321 ケーススタディ 1 - Humongous Insurance 概要 Humongous Insura...

- 質問322 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問323 ホットスポットに関する質問 次の表のリソースを含む Azure サブ...

- 質問324 会社には Azure Active Directory (Azure AD) サブスクリプショ...

- 質問325 VM1 という名前の Azure 仮想マシンと、Vault1 という名前の Azu...

- 質問326 ケーススタディ 1 - Humongous Insurance 概要 Humongous Insura...

- 質問327 次の表に示すリソースを含む AZPT1 という名前の Azure サブスク...

- 質問328 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問329 次の設定を含む VNet1 という名前の Azure 仮想ネットワークがあ...

- 質問330 ドラッグアンドドロップの質問 Microsoft Entra テナントがあり...

- 質問331 ホットスポットに関する質問 次の図に示すネットワーク プロファ...

- 質問332 ローカル冗長ストレージ (LRS) を使用する、storage1 という名前...

- 質問333 ケーススタディ 6 - ADatum Corporation 概要 ADatum Corporatio...

- 質問334 storage1 という名前のストレージ アカウントを含む Azure サブ...

- 質問335 ホットスポットに関する質問 次の表に示すリソース グループを含...

- 質問336 Sub1 と Sub2 という名前の 2 つの Azure サブスクリプションが...

- 質問337 Subscription1 という名前の Azure サブスクリプションと、Tenan...

- 質問338 Azure サブスクリプションに次のリソースを作成します。 - Regis...

- 質問339 Workspace1 と Workspace2 という名前の 2 つの Log Analytics ...

- 質問340 ホットスポットに関する質問 External User という名前のユーザ...

- 質問341 ホットスポットに関する質問 次の表のリソースを含む Subscripti...

- 質問342 storage という名前のストレージ アカウントを含む Azure サブス...

- 質問343 ホットスポットに関する質問 次の表の仮想ネットワークを含む Su...

- 質問344 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問345 ケーススタディ 5 - Contoso 社 概要 概要 Contoso 社は、モント...

- 質問346 ホットスポットに関する質問 storage1 という名前のストレージ ...

- 質問347 RG26 という名前のリソース グループを含む Azure サブスクリプ...

- 質問348 ドラッグアンドドロップの質問 社内の 4 つの部門で使用されてい...

- 質問349 ドラッグアンドドロップの質問 次の表に示すリソースを含む Azur...

- 質問350 VM1 という名前の仮想マシンと App1 という名前の Azure 関数を...

- 質問351 ケーススタディ 2 - Contoso 社 概要 Contoso, Ltd. は、世界中...

- 質問352 Windows Server 2016 を実行する 5 つの Azure 仮想マシンがあり...

- 質問353 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問354 10 台の仮想マシン、Vault 1 という名前のキー コンテナー、およ...

- 質問355 あなたは、adatum.com という名前の Azure Active Directory (Az...

- 質問356 ケーススタディ 1 - Humongous Insurance 概要 Humongous Insura...

- 質問357 次の表に示す Azure 仮想ネットワークがあります。 (Exhibit) VN...

- 質問358 ドラッグアンドドロップの質問 Subscription1 という名前の Azur...

- 質問359 storage という名前のストレージ アカウントを含む Azure サブス...

- 質問360 注: この質問は、同一の設定を示す複数の質問に含まれています。...

- 質問361 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問362 次の表に示す Azure 仮想ネットワークがあります。 (Exhibit) VN...

- 質問363 オンプレミス ネットワークには、Azure Active Directory (Azure...

- 質問364 ホットスポットに関する質問 WebApp1 という名前の新しい Azure ...

- 質問365 ホットスポットに関する質問 Subscription1 という名前の Azure ...

- 質問366 次の表に示すリソースを含む Sub1 という名前の Azure サブスク...

- 質問367 ホットスポットに関する質問 次の表に示すユーザーを含む Azure ...

- 質問368 ケーススタディ 6 - ADatum Corporation 概要 ADatum Corporatio...

- 質問369 Subscription1 という名前の Azure サブスクリプションがありま...

- 質問370 ホットスポットに関する質問 VNet1 という名前の仮想ネットワー...

- 質問371 次の表のリソースを含む Azure サブスクリプションがあります。 ...

- 質問372 ホットスポットに関する質問 次の Azure Resource Manager (ARM)...

- 質問373 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 1コメント質問374 ホットスポットに関する質問 次の表に示すリソースを含む、Subsc...

- 質問375 ドラッグアンドドロップの質問 Bus1 という名前の Azure Service...