有効的なSC-200問題集はJPNTest.com提供され、SC-200試験に合格することに役に立ちます!JPNTest.comは今最新SC-200試験問題集を提供します。JPNTest.com SC-200試験問題集はもう更新されました。ここでSC-200問題集のテストエンジンを手に入れます。

SC-200問題集最新版のアクセス

「370問、30% ディスカウント、特別な割引コード:JPNshiken」

rulequery1 に基づいてインシデント生成のスケジュールされたルールを実装する必要があります。

最初に何を設定する必要がありますか?

最初に何を設定する必要がありますか?

正解:D

トピック4、ミックス質問

ミックス質問

このケーススタディにおけるSC-200のミックス質問

Fabrikam. Inc. は金融サービス会社です。

この会社には、ニューヨーク、ロンドン、シンガポールに支社があります。Fabrikam には世界中にリモート ユーザーがいます。リモート ユーザーは、支社への VPN 接続を使用して、クラウド リソースを含む会社のリソースにアクセスします。

ネットワークには、fabrikam.com という名前の Active Directory Domain Services (AD DS) フォレストが含まれており、fabrikam.com という名前の Azure AD テナントと同期します。フォレストを同期するために、Fabrikam は、パススルー認証が有効で、パスワード ハッシュ同期が無効になっている Azure AD Connect を使用します。

fabrikam.com フォレストには、Group1 と Group2 という名前の 2 つのグローバル グループが含まれています。

Fabrikam のすべてのユーザーには、Microsoft 365 E5 ライセンスと Azure Active Directory Premium Plan 2 ライセンスが割り当てられています。Fabrikam は、Microsoft Defender for Identity と Microsoft Defender for Cloud Apps を実装し、ログ コレクターを有効にしています。

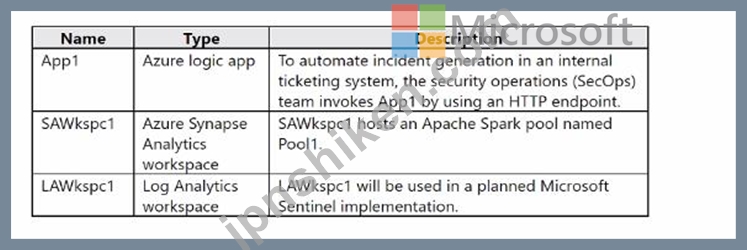

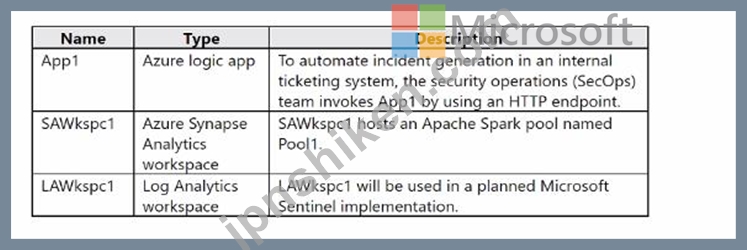

Fabrikam には、次の表に示すリソースを含む Azure サブスクリプションがあります。

Fabrikam には、Account1 という名前の Amazon Web Services (AWS) アカウントがあります。Account1 には、カスタム Windows Server 2022 を実行する 100 個の Amazon Elastic Compute Cloud (EC2) インスタンスが含まれています。イメージには Microsoft SQL Server 2019 が含まれており、エージェントはインストールされていません。

ユーザーが VPN 接続を使用すると、Microsoft 365 Defender は誤検知であるあり得ない移動アラートを大量に生成します。Defender for Identity は誤検知である DCSync 攻撃の疑いアラートを大量に生成します。

Fabrikam は以下のサービスを実装する予定です。

* クラウド向け Microsoft Defender

* マイクロソフトセンチネル

Fabrikam では、次のビジネス要件を特定しています。

* 可能な限り、最小権限の原則を適用します。

♦ 管理上の労力を最小限に抑えます。

Fabrikam は、Microsoft Defender for Cloud Apps の要件を次のように特定しています。

* 不可能な移動アラート ポリシーが各ユーザーの過去のアクティビティに基づいていることを確認します。

* 誤検知によるあり得ない移動アラートの量を減らします。

誤検知アラートの調査に必要な管理作業を最小限に抑えます。

Fabrikam は、Microsoft Defender for Cloud の要件を次のように特定しています。

* Group2 のメンバーがセキュリティ ポリシーを変更できることを確認します。

* Group1 のメンバーが Azure サブスクリプション レベルで規制コンプライアンス ポリシー イニシアチブを割り当てることができることを確認します。

* Azure Arc 対応サーバー用の Azure Connected Machine エージェントの、Account1 の既存および将来のリソースへの展開を自動化します。

* 誤検知アラートの調査に必要な管理作業を最小限に抑えます。

Fabrikam は、次の Microsoft Sentinel 要件を特定しています。

* 組み込みの Advanced Security Information Model (ASIM) 統合パーサーを使用して、過去 7 日間の NXDOMAIN DNS 要求を照会します。

* AWS EC2 インスタンスから、ローカル グループ メンバーシップの変更を含む Windows セキュリティ イベント ログ エントリを収集します。

* ユーザーおよびエンティティの動作分析 (UEBA) を使用して、Azure AD ユーザーの異常なアクティビティを識別します。

* UEBA を使用して、侵害された Azure AD ユーザー資格情報の潜在的な影響を評価します。

* App1 が Microsoft Sentinel 自動化ルールで使用可能であることを確認します。

* 過去 30 日間に発生したインシデントのトリアージにかかる平均時間を特定します。

* 過去 30 日間に発生したインシデントをクローズするまでの平均時間を特定します。

* グループ 1 のメンバーがプレイブックを作成して実行できることを確認します。

* Group1 のメンバーが分析ルールを管理できることを確認します。

* Jupyter ノートブックを使用して、Pool! でハンティング クエリを実行します。

* グループ2のメンバーがインシデントを管理できることを確認します。

* データクエリのパフォーマンスを最大化します。

* 収集するデータの量を最小限に抑えます。

ミックス質問

このケーススタディにおけるSC-200のミックス質問

Fabrikam. Inc. は金融サービス会社です。

この会社には、ニューヨーク、ロンドン、シンガポールに支社があります。Fabrikam には世界中にリモート ユーザーがいます。リモート ユーザーは、支社への VPN 接続を使用して、クラウド リソースを含む会社のリソースにアクセスします。

ネットワークには、fabrikam.com という名前の Active Directory Domain Services (AD DS) フォレストが含まれており、fabrikam.com という名前の Azure AD テナントと同期します。フォレストを同期するために、Fabrikam は、パススルー認証が有効で、パスワード ハッシュ同期が無効になっている Azure AD Connect を使用します。

fabrikam.com フォレストには、Group1 と Group2 という名前の 2 つのグローバル グループが含まれています。

Fabrikam のすべてのユーザーには、Microsoft 365 E5 ライセンスと Azure Active Directory Premium Plan 2 ライセンスが割り当てられています。Fabrikam は、Microsoft Defender for Identity と Microsoft Defender for Cloud Apps を実装し、ログ コレクターを有効にしています。

Fabrikam には、次の表に示すリソースを含む Azure サブスクリプションがあります。

Fabrikam には、Account1 という名前の Amazon Web Services (AWS) アカウントがあります。Account1 には、カスタム Windows Server 2022 を実行する 100 個の Amazon Elastic Compute Cloud (EC2) インスタンスが含まれています。イメージには Microsoft SQL Server 2019 が含まれており、エージェントはインストールされていません。

ユーザーが VPN 接続を使用すると、Microsoft 365 Defender は誤検知であるあり得ない移動アラートを大量に生成します。Defender for Identity は誤検知である DCSync 攻撃の疑いアラートを大量に生成します。

Fabrikam は以下のサービスを実装する予定です。

* クラウド向け Microsoft Defender

* マイクロソフトセンチネル

Fabrikam では、次のビジネス要件を特定しています。

* 可能な限り、最小権限の原則を適用します。

♦ 管理上の労力を最小限に抑えます。

Fabrikam は、Microsoft Defender for Cloud Apps の要件を次のように特定しています。

* 不可能な移動アラート ポリシーが各ユーザーの過去のアクティビティに基づいていることを確認します。

* 誤検知によるあり得ない移動アラートの量を減らします。

誤検知アラートの調査に必要な管理作業を最小限に抑えます。

Fabrikam は、Microsoft Defender for Cloud の要件を次のように特定しています。

* Group2 のメンバーがセキュリティ ポリシーを変更できることを確認します。

* Group1 のメンバーが Azure サブスクリプション レベルで規制コンプライアンス ポリシー イニシアチブを割り当てることができることを確認します。

* Azure Arc 対応サーバー用の Azure Connected Machine エージェントの、Account1 の既存および将来のリソースへの展開を自動化します。

* 誤検知アラートの調査に必要な管理作業を最小限に抑えます。

Fabrikam は、次の Microsoft Sentinel 要件を特定しています。

* 組み込みの Advanced Security Information Model (ASIM) 統合パーサーを使用して、過去 7 日間の NXDOMAIN DNS 要求を照会します。

* AWS EC2 インスタンスから、ローカル グループ メンバーシップの変更を含む Windows セキュリティ イベント ログ エントリを収集します。

* ユーザーおよびエンティティの動作分析 (UEBA) を使用して、Azure AD ユーザーの異常なアクティビティを識別します。

* UEBA を使用して、侵害された Azure AD ユーザー資格情報の潜在的な影響を評価します。

* App1 が Microsoft Sentinel 自動化ルールで使用可能であることを確認します。

* 過去 30 日間に発生したインシデントのトリアージにかかる平均時間を特定します。

* 過去 30 日間に発生したインシデントをクローズするまでの平均時間を特定します。

* グループ 1 のメンバーがプレイブックを作成して実行できることを確認します。

* Group1 のメンバーが分析ルールを管理できることを確認します。

* Jupyter ノートブックを使用して、Pool! でハンティング クエリを実行します。

* グループ2のメンバーがインシデントを管理できることを確認します。

* データクエリのパフォーマンスを最大化します。

* 収集するデータの量を最小限に抑えます。

- 質問一覧「308問」

- 質問1 Amazon Web Services (AWS) ログで特定の条件を検索し、インシデ...

- 質問2 新しい Azure サブスクリプション用に Azure Sentinel をプロビ...

- 質問3 Microsoft Purview を使用し、User1 という名前のユーザーを含む...

- 質問4 Microsoft 365 サブスクリプションを購入します。 Microsoft Clo...

- 質問5 Microsoft Sentinel の要件を満たすために、ハンティング クエリ...

- 質問6 Userl という名前の quest ユーザーと、workspacel という名前の...

- 質問7 新しい Azure サブスクリプションを作成し、Azure Monitor のロ...

- 質問8 会社で Azure Sentinel をデプロイします。 Azure Sentinel の管...

- 質問9 Azure Sentinel の要件を満たす分析ルールを作成する必要があり...

- 質問10 Sub1 という名前の Azure サブスクリプションと、Microsoft 365 ...

- 質問11 あなたの会社では Azure Sentinel を使用しています。 新しいセ...

- 質問12 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問13 Group1 のメンバーが Microsoft Sentinel の要件を満たしている...

- 質問14 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問15 次の表に示すリソースがあります。 (Exhibit) SW1 で重複したイ...

- 質問16 Azure サブスクリプションをお持ちです。 次の要件を満たすには...

- 質問17 SW1 という名前の Microsoft Sentinel ワークスペースがあります...

- 質問18 ご使用の環境に影響を与える新しい共通脆弱性識別子 (CVE) の脆...

- 質問19 DNS 要求に対して ASIM クエリを実装する必要があります。ソリュ...

- 質問20 新しい Azure サブスクリプションに Linux 仮想マシンをプロビジ...

- 質問21 次の図に示すように、Cloud App Security ポータルを開きます。 ...

- 質問22 ある企業は、Microsoft 365 アプリを使用して分析したいと考えて...

- 質問23 Azure Sentinel をデプロイします。 Azure で Microsoft Teams ...

- 質問24 Microsoft Defender を使用する Microsoft 365 E5 サブスクリプ...

- 質問25 Microsoft Sentinel ワークスペースがあります。 過去 3 時間に...

- 質問26 Microsoft Sentinel ワークスペースを含む Azure サブスクリプシ...

- 質問27 Microsoft 365 Defender には次の高度な検索クエリがあります。 ...

- 質問28 UEBA を使用するための Microsoft Sentinel の要件を満たすには...

- 質問29 Azure Sentinel の要件を満たす分析ルールを作成する必要があり...

- 質問30 ユーザーおよびエンティティの動作分析 (UEBA) が有効になってい...

- 質問31 rulequery1 に基づいてインシデント生成のスケジュールされたル...

- 質問32 Azure サブスクリプションをお持ちです。 Microsoft Sentinel ワ...

- 質問33 ネットワークには、Azure AD と同期するオンプレミスの Active D...

- 質問34 アプリケーションの開発中に複数の Azure 関数アプリからアクセ...

- 質問35 Azure Sentinel をデプロイします。 Azure で Microsoft Teams ...

- 質問36 Microsoft 365 Defender データ コネクタを使用する Microsoft S...

- 質問37 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問38 Common Event Format (CEF) メッセージを Azure Sentinel に送信...

- 質問39 Microsoft Sentinel の要件を満たすには、Microsoft Sentinel 統...

- 質問40 Microsoft Sentinel を使用する Azure サブスクリプションがあり...

- 質問41 Microsoft Defender for Ctoud を使用し、User1 という名前のユ...

- 質問42 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問43 Azure Defender を使用します。 機密情報が含まれる Azure Stora...

- 質問44 Microsoft Sentinel の要件を満たすには、Microsoft Sentinel 統...

- 質問45 Amazon Web Services (AWS) ログで特定の条件を検索し、インシデ...

- 質問46 Microsoft Defender for Endpoint の要件を満たすには、CLIENT1 ...

- 質問47 rulequery1 に基づいてインシデント生成のスケジュールされたル...

- 質問48 次の SQL クエリがあります。 (Exhibit)

- 質問49 Microsoft Sentinel ワークスペースを含む Azure サブスクリプシ...

- 質問50 Azure 仮想マシンの技術要件を満たすソリューションを推奨する必...

- 質問51 Azure Sentinel の要件を満たす分析ルールを作成する必要があり...

- 質問52 Microsoft Defender for Endpoint の要件を満たすには、CLIENT1 ...

- 質問53 Windows セキュリティ イベント ログを収集するには、Microsoft ...

- 質問54 Azure サブスクリプションを作成します。 サブスクリプションに...

- 質問55 技術要件を満たすには、Contoso と Fabrikam に対して Azure Sen...

- 質問56 Microsoft Sentinel ワークスペースがあります。 次の図に示すよ...

- 質問57 Azure Sentinel がデプロイされています。 すべての疑わしい資格...

- 質問58 ある企業は、Microsoft 365 アプリを使用して分析したいと考えて...

- 質問59 Microsoft 365 サブスクリプションをお持ちの場合 グループの変...

- 質問60 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問61 Microsoft Defender for Endpoint に登録されている 200 台の Wi...

- 質問62 sws1 という名前の Microsoft Sentinel ワークスペースがありま...

- 質問63 Azure サブスクリプションをお持ちです。 次の要件を満たすには...

- 質問64 vm1 と vm2 という 2 つの仮想マシンを含む Azure サブスクリプ...

- 質問65 ワークブックのクエリを作成する必要があります。クエリは次の要

- 質問66 アプリケーションの開発中に複数の Azure 関数アプリからアクセ...

- 質問67 Azure と Google クラウドにリソースがあります。 Google Cloud ...

- 質問68 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問69 Microsoft Sentinel を使用する Azure サブスクリプションがあり...

- 質問70 Workbooks という名前のカスタム Microsoft Sentinel ワークブッ...

- 質問71 Microsoft Defender XDR を使用し、User1 という名前のユーザー...

- 質問72 Microsoft 365 サブスクリプションを購入します。 Microsoft Clo...

- 質問73 ある企業が Azure Sentinel を使用しています。 自動化された脅...

- 質問74 Microsoft Defender for Endpoint に登録されている 200 台の Wi...

- 質問75 Azure Sentinel を使用して、不規則な Azure アクティビティを監...

- 質問76 Microsoft Sentinel ワークスペースがあります。 アカウントへの...

- 質問77 注文リスト 次の図に示すように、Cloud App Security ポータルを...

- 質問78 ビジネス要件を満たすように DC1 を構成する必要があります。 ど...

- 質問79 Microsoft 365 E5 サブスクリプションをお持ちです。 Microsoft ...

- 質問80 Microsoft Defender for Identity の誤検知アラートを調査するた...

- 質問81 技術要件を満たすには、Contoso と Fabrikam に対して Azure Sen...

- 質問82 オンプレミス ネットワークには、Windows Server を実行するサー...

- 質問83 次の図に示すように、Cloud App Security ポータルを開きます。 ...

- 質問84 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問85 カスタム Kusto クエリを含む、workspace1 という名前の Microso...

- 質問86 次の KQL クエリを含むカスタム検出ルールがあります。 (Exhibit...

- 質問87 経営陣の問題を調査するには、高度な検索クエリを作成する必要が

- 質問88 Microsoft 365 Defender を使用し、User1 という名前のユーザー...

- 質問89 100 台の Linux デバイスを含む Microsoft 365 E5 サブスクリプ...

- 質問90 Azure Active Directory (Azure AD) テナントにリンクされた Azu...

- 質問91 Microsoft Defender for Cloud が有効になっている Microsoft サ...

- 質問92 Microsoft Defender for Cloud の要件を満たすには、ネイティブ ...

- 質問93 Microsoft Sentinel ワークスペースがあります。 次の図に示すよ...

- 質問94 ユーザーおよびエンティティの動作分析 (UEBA) が有効になってい...

- 質問95 Microsoft Defender を使用する Microsoft 365 E5 サブスクリプ...

- 質問96 Microsoft Defender for Cloud が有効になっている Azure サブス...

- 質問97 Microsoft 365 Defender を使用し、User1 という名前のユーザー...

- 質問98 次の表に示すリソースがあります。 (Exhibit) SW1 で重複したイ...

- 質問99 アプリケーションの開発中に複数の Azure 関数アプリからアクセ...

- 質問100 Microsoft Sentinel を使用する Azure サブスクリプションがあり...

- 質問101 経営陣の問題を調査するには、高度な検索クエリを作成する必要が

- 質問102 UEBA を使用するための Microsoft Sentinel の要件を満たすには...

- 質問103 ドラッグドロップ Azure と Google クラウドにリソースがありま...

- 質問104 Azure Defender の要件とビジネス要件を満たすには、Azure Defen...

- 質問105 Azure サブスクリプションが 4 つあります。サブスクリプション...

- 質問106 Fabrikam の Azure Defender アラートに対する修復アクションを...

- 質問107 オンプレミス サーバーが 50 台あります。 Microsoft Defender f...

- 質問108 Sub1 という名前の Azure サブスクリプションと、Microsoft 365 ...

- 質問109 ユーザーおよびエンティティの動作分析 (UEBA) が有効になってい...

- 質問110 経営陣の問題を調査するには、高度な検索クエリを作成する必要が

- 質問111 Azure Sentinel の要件を満たすには、イベントにメモを追加する...

- 質問112 vm1 と vm2 という 2 つの仮想マシンを含む Azure サブスクリプ...

- 質問113 Microsoft Defender for Cloud が有効になっている Microsoft サ...

- 質問114 Microsoft 365 サブスクリプションがあります。サブスクリプショ...

- 質問115 Azure 仮想マシンの技術要件を満たすソリューションを推奨する必...

- 質問116 Microsoft Defender for Endpoint に登録されている 200 台の Wi...

- 質問117 Microsoft Defender 36S を使用する Microsoft 365 E5 サブスク...

- 質問118 100 台の Linux 仮想マシンを含む Azure サブスクリプションがあ...

- 質問119 Common Event Format (CEF) メッセージを Azure Sentinel に送信...

- 質問120 ビジネス要件を満たすように DC1 を構成する必要があります。 ど...

- 質問121 次の KQL クエリを含むカスタム検出ルールがあります。 (Exhibit...

- 質問122 Microsoft Sentinel ワークスペースを含む Azure サブスクリプシ...

- 質問123 技術要件を満たすには、Contoso と Fabrikam に対して Azure Sen...

- 質問124 Azure Sentinel を使用して、不規則な Azure アクティビティを監...

- 質問125 ご使用の環境に影響を与える新しい共通脆弱性識別子 (CVE) の脆...

- 質問126 Microsoft Defender for Office 365 で安全な添付ファイル ポリ...

- 質問127 Azure Sentinel の要件を満たす分析ルールを作成する必要があり...

- 質問128 Azure Sentinel ワークスペースがあります。 Azure ポータルでプ...

- 質問129 経営陣の問題を調査するには、高度な検索クエリを作成する必要が

- 質問130 Azure Defender の要件とビジネス要件を満たすには、Azure Defen...

- 質問131 新しいランサムウェアの亜種を展開する潜在的な攻撃を調査してい

- 質問132 デフォルトのデータ保持期間が 30 日間である Microsoft Sentine...

- 質問133 sws1 という名前の Microsoft Sentinel ワークスペースがありま...

- 質問134 サードパーティのセキュリティ情報およびイベント管理 (SIEM) ソ...

- 質問135 Microsoft Exchange Online と Microsoft Defender for Office 3...

- 質問136 新しい Azure サブスクリプションを作成し、Azure Monitor のロ...

- 質問137 ワークブックのクエリを作成する必要があります。クエリは次の要

- 質問138 sws1 という名前の Microsoft Sentinel ワークスペースがありま...

- 質問139 技術要件を満たすには、Contoso と Fabrikam に対して Microsoft...

- 質問140 次の表に示すリソースがあります。 (Exhibit) SW1 で重複したイ...

- 質問141 sws1 という名前の Microsoft Sentinel ワークスペースがありま...

- 質問142 オンプレミス サーバーが 50 台あります。 Microsoft Defender f...

- 質問143 Microsoft 365 サブスクリプションを購入します。 Microsoft Clo...

- 質問144 Microsoft 365 Defender を使用する Microsoft 365 E5 サブスク...

- 質問145 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問146 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問147 DNS 関連のアクティビティを調査するには、クエリを作成する必要...

- 質問148 Common Event Format (CEF) メッセージを Azure Sentinel に送信...

- 質問149 次の図に示すように、Cloud App Security ポータルを開きます。 ...

- 質問150 Windows セキュリティ イベント ログを収集するには、Microsoft ...

- 質問151 Ctoud 用の Microsoft Defender を使用する Azure サブスクリプ...

- 質問152 ハイブリッド Azure AD テナントにリンクされ、Sentinel1 という...

- 質問153 Common Event Format (CEF) メッセージを Azure Sentinel に送信...

- 質問154 次の表に示すリソースがあります。 (Exhibit) Microsoft Defende...

- 質問155 Microsoft Defender for Endpoint に登録されている 200 台の Wi...

- 質問156 Azure サブスクリプションを作成します。 サブスクリプションに...

- 質問157 オンプレミス サーバーが 50 台あります。 Microsoft Defender f...

- 質問158 Azure Sentinel を使用して、不規則な Azure アクティビティを監...

- 質問159 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問160 VM1 という名前の仮想マシンが含まれ、Azure Defender を使用す...

- 質問161 Microsoft Defender for Endpoint を使用する Microsoft 365 E5 ...

- 質問162 Microsoft Sentinel を使用する Azure サブスクリプションがあり...

- 質問163 Microsoft 365 E5 サブスクリプションがあり、User! と User2 と...

- 質問164 Azure Sentinel で脅威を検出するためのカスタム分析ルールがあ...

- 質問165 Microsoft 365 サブスクリプションを購入します。 Microsoft Clo...

- 質問166 Azure Sentinel をデプロイします。 Azure で Microsoft Teams ...

- 質問167 ドラッグドロップ 次の図に示すように、Cloud App Security ポー...

- 質問168 アプリケーションの開発中に複数の Azure 関数アプリからアクセ...

- 質問169 Microsoft Purview を使用し、Site1 という名前の Microsoft Sha...

- 質問170 Microsoft Defender for Cloud Appsの要件を満たす必要がありま...

- 質問171 Microsoft Sentinel ワークスペースがあります。 監査ログとサイ...

- 質問172 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問173 Microsoft Sentinel の要件を満たすには、どのルール設定を構成...

- 質問174 技術要件を満たすには、アクティブな攻撃を修復する必要がありま

- 質問175 Azure Sentinel の要件を満たすように Azure Sentinel 統合を構...

- 質問176 技術要件を満たすには、アクティブな攻撃を修復する必要がありま

- 質問177 Cloud App Security の要件を満たすには、異常検出ポリシー設定...

- 質問178 Azure Defender を使用する Azure サブスクリプションがあります...

- 質問179 SW1 という名前の Microsoft Sentinel ワークスペースがあります...

- 質問180 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問181 あなたの会社では、Azure Security Center と Azure Defender を...

- 質問182 Microsoft Defender for Endpoint を使用するオンプレミスの Win...

- 質問183 Microsoft Defender for Cloud Apps の要件を満たし、報告された...

- 質問184 Microsoft SharePoint Online を使用する Microsoft 365 E5 サブ...

- 質問185 Azure AD データ コネクタを含む Microsoft Sentinel ワークスペ...

- 質問186 ご使用の環境に影響を与える新しい共通脆弱性識別子 (CVE) の脆...

- 質問187 Microsoft Sentinel の要件を満たすには、Microsoft Sentinel 統...

- 質問188 Azure AD データ コネクタを含む Microsoft Sentinel ワークスペ...

- 質問189 Microsoft 365 Defender を使用してインシデントを調査していま...

- 質問190 Azure Sentinel をデプロイします。 Azure で Microsoft Teams ...

- 質問191 Azure 仮想マシンの技術要件を満たすソリューションを推奨する必...

- 質問192 あなたの会社にはイスタンブールに 1 つのオフィスがあり、Micro...

- 質問193 Microsoft Defender for DevOps を使用する Azure DevOps 組織が...

- 質問194 Microsoft Sentinel の要件を満たすには、Microsoft Sentinel 統...

- 質問195 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問196 次の KQL クエリがあります。 (Exhibit)

- 質問197 Microsoft Defender を使用する Microsoft 365 E5 サブスクリプ...

- 質問198 DNS 関連のアクティビティを調査するには、クエリを作成する必要...

- 質問199 1,000 台の Windows 10 デバイスを含む Microsoft 365 サブスク...

- 質問200 Microsoft 365 E5 サブスクリプションがあり、User! と User2 と...

- 質問201 Azure Information Protection の要件を実装する必要があります...

- 質問202 Azure サブスクリプションを作成します。 サブスクリプションに...

- 質問203 Microsoft 365 Defender を使用し、User1 という名前のユーザー...

- 質問204 Fabrikam の Azure Defender アラートに対する修復アクションを...

- 質問205 ホットスポット Azure Defender の要件とビジネス要件を満たすに...

- 質問206 Microsoft Sentinel ワークスペースがあります。 アカウントへの...

- 質問207 画像ファイルを使用した潜在的な攻撃に関するセキュリティ情報を

- 質問208 Defender for Cloud の要件を実装する必要があります。 Group1 ...

- 質問209 Microsoft Defender for Cloud が有効になっている Microsoft サ...

- 質問210 Azure Sentinel を使用して、不規則な Azure アクティビティを監...

- 質問211 Workspacesという名前のMicrosoft Sentinelワークスペースがあり...

- 質問212 Workspace1 という名前の Microsoft Sentinel ワークスペースと...

- 質問213 Microsoft Defender for Cloud の要件とビジネス要件を満たすた...

- 質問214 Microsoft Sentinel ワークスペースがあります。 Microsoft Sent...

- 質問215 Azure Information Protection の要件を実装する必要があります...

- 質問216 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問217 Azure Defender の要件とビジネス要件を満たすには、Azure Defen...

- 質問218 Fabrikam の Azure Defender アラートに対する修復アクションを...

- 質問219 会社では、Microsoft Office VBA マクロを含む基幹業務アプリを...

- 質問220 Microsoft Sentinelワークスペースをお持ちの場合 Schema1 とい...

- 質問221 ワークブックのクエリを作成する必要があります。クエリは次の要

- 質問222 ご使用の環境に影響を与える新しい共通脆弱性識別子 (CVE) の脆...

- 質問223 Azure Sentinel を使用して、不規則な Azure アクティビティを監...

- 質問224 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問225 Windows セキュリティ イベント ログを収集するには、Microsoft ...

- 質問226 Microsoft 365 サブスクリプションを購入します。 Microsoft Clo...

- 質問227 Microsoft 365 サブスクリプションを購入します。 Microsoft Clo...

- 質問228 Azure Sentinel の要件を満たすには、イベントにメモを追加する...

- 質問229 Windows セキュリティ イベント ログを収集するには、Microsoft ...

- 質問230 技術要件を満たすには、Contoso と Fabrikam に対して Azure Sen...

- 質問231 Azure Defender の要件とビジネス要件を満たすには、Azure Defen...

- 質問232 Microsoft Exchange Online を使用する Microsoft 365 E5 サブス...

- 質問233 通常のアクティビティに対して、Azure Security Center で毎日何...

- 質問234 Azure AD データ コネクタを含む Microsoft Sentinel ワークスペ...

- 質問235 Microsoft 365 Defender を使用してインシデントを調査していま...

- 質問236 Azure サブスクリプションをお持ちです。 次の要件を満たすには...

- 質問237 vm1 と vm2 という 2 つの仮想マシンを含む Azure サブスクリプ...

- 質問238 Microsoft Sentinel ワークスペースを含む Azure サブスクリプシ...

- 質問239 DNS 関連のアクティビティを調査するには、クエリを作成する必要...

- 質問240 強化されたセキュリティ機能を備えた 100 個の Azure サブスクリ...

- 質問241 Microsoft Defender for Endpoint プラン 1 を使用し、Device1 ...

- 質問242 Azure AD データ コネクタを含む Microsoft Sentinel ワークスペ...

- 質問243 通常のアクティビティに対して、Azure Security Center で毎日何...

- 質問244 Azure Sentinel を使用します。 セキュリティ アナリストにカス...

- 質問245 Azure と Google クラウドにリソースがあります。 Google Cloud ...

- 質問246 ご使用の環境に影響を与える新しい共通脆弱性識別子 (CVE) の脆...

- 質問247 Azure Sentinel の要件を満たすには、イベントにメモを追加する...

- 質問248 ユーザーが受信する悪意のある電子メールが増加していることをお

- 質問249 Microsoft 365 Defender を使用してインシデントを調査していま...

- 質問250 ご使用の環境に影響を与える新しい共通脆弱性識別子 (CVE) の脆...

- 質問251 Microsoft Sentinel の要件を満たすには、Microsoft Sentinel 統...

- 質問252 Microsoft Sentinel を使用し、User1 という名前のユーザーを含...

- 質問253 Amazon Web Services (AWS) ログで特定の条件を検索し、インシデ...

- 質問254 Azure Sentinel から、次の図に示すように、重大度の高いインシ...

- 質問255 技術要件を満たすには、Contoso と Fabrikam に対して Azure Sen...

- 質問256 Azure サブスクリプションが 4 つあります。サブスクリプション...

- 質問257 Microsoft Sentinel を使用し、100 台の Linux 仮想マシンを含む...

- 質問258 Microsoft 365 Defender が有効になっている Microsoft 365 サブ...

- 質問259 経営陣の問題を調査するには、高度な検索クエリを作成する必要が

- 質問260 Microsoft 365 Defender を使用し、User1 という名前のユーザー...

- 質問261 Sub1 という名前の Azure サブスクリプションと、Microsoft 365 ...

- 質問262 通常のアクティビティに対して、Azure Security Center で毎日何...

- 質問263 Microsoft Defender for Cloud が有効になっている Microsoft サ...

- 質問264 ネットワークには、Azure AD と同期するオンプレミスの Active D...

- 質問265 Azure Sentinel を使用します。 Azure Storage アカウント キー...

- 質問266 Microsoft 365 E5 サブスクリプションをお持ちです。 Microsoft ...

- 質問267 Azure Sentinel で 127 件を超えるアラートを含むインシデントを...

- 質問268 指定された Break Glass アカウントを監視するには、Microsoft S...

- 質問269 Microsoft Defender for Endpoint を使用するとどのチームの問題...

- 質問270 会社には、Microsoft Defender for Identity を使用するオンプレ...

- 質問271 技術要件を満たすには、Contoso と Fabrikam に対して Microsoft...

- 質問272 Azure Sentinel の要件を満たすテスト ルールを作成する必要があ...

- 質問273 Microsoft Teams を使用する Microsoft 365 E5 サブスクリプショ...

- 質問274 Azure と Google クラウドにリソースがあります。 Google Cloud ...

- 質問275 Azure Defender for Key Vault からアラートを受信します。 アラ...

- 質問276 技術要件を満たすには、アクティブな攻撃を修復する必要がありま

- 質問277 Microsoft 365 Defender for Endpoint を使用する Microsoft 365...

- 質問278 Microsoft Defender を使用する Microsoft 365 E5 サブスクリプ...

- 質問279 Microsoft Defender for Endpoint を使用する Microsoft 365 サ...

- 質問280 画像ファイルを使用した潜在的な攻撃に関するセキュリティ情報を

- 質問281 Microsoft Defender for Cloud を使用する Azure サブスクリプシ...

- 質問282 あなたの会社では、Microsoft Defender for Endpoint を使用して...

- 質問283 Windows セキュリティ イベント ログを収集するには、Microsoft ...

- 質問284 新しいランサムウェアの亜種を展開する潜在的な攻撃を調査してい

- 質問285 会社で Azure Sentinel をデプロイします。 Azure Sentinel の管...

- 質問286 Microsoft Defender for Cloud の要件を満たすには、ネイティブ ...

- 質問287 異常な Azure Active Directory (Azure AD) サインイン アクティ...

- 質問288 Microsoft Sentinel ワークスペースがあります。 過去 3 時間に...

- 質問289 会社で Azure Sentinel をデプロイします。 Azure Sentinel の管...

- 質問290 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問291 Azure Sentinel を構成しています。 疑わしい IP アドレスからの...

- 質問292 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問293 Azure と Google クラウドにリソースがあります。 Google Cloud ...

- 質問294 あなたの会社では、Azure Security Center と Azure Defender を...

- 質問295 Azure Sentinel を使用して、不規則な Azure アクティビティを監...

- 質問296 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問297 vm1 と vm2 という 2 つの仮想マシンを含む Azure サブスクリプ...

- 質問298 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問299 sws1 という名前の Microsoft Sentinel ワークスペースがありま...

- 質問300 次の表に示すリソースがあります。 (Exhibit) SW1 で重複したイ...

- 質問301 ハイブリッド Azure AD テナントにリンクされ、Sentinel1 という...

- 質問302 Azure Sentinel を使用します。 Azure Storage アカウント キー...

- 質問303 Microsoft Sentinel ワークスペースがあります。 過去 3 時間に...

- 質問304 次のインシデントを含む Microsoft Sentinel ワークスペースがあ...

- 質問305 Microsoft Defender for Endpoint を使用する Microsoft 365 E5 ...

- 質問306 会社で Azure Sentinel をデプロイします。 Azure Sentinel の管...

- 質問307 経営陣の問題を調査するには、高度な検索クエリを作成する必要が

- 質問308 技術的な要件を満たすには、失敗したサインインのクエリを完了す