<<前へ

質問 34/34

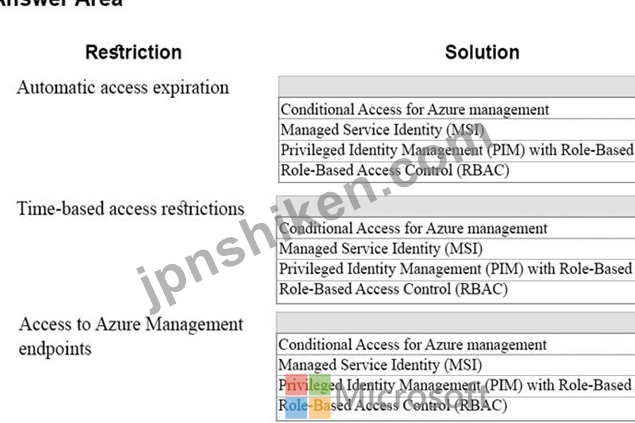

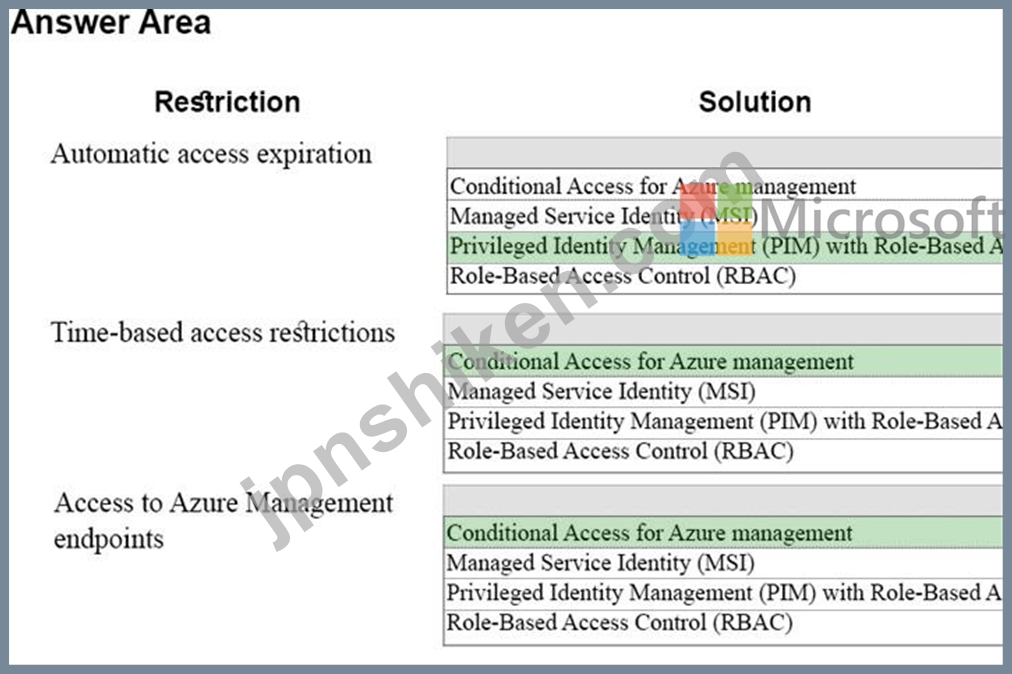

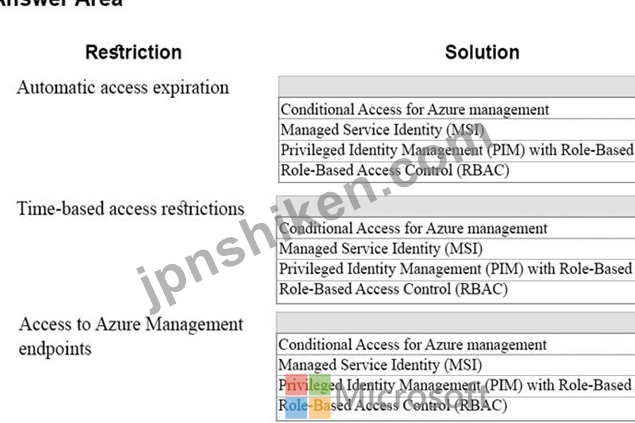

HOTSPOT

高度に機密性の高いデータを処理するAzureソリューションを管理します。

既存のロールは、このデータに必要な詳細なアクセス制御には適していません。

選択した制限に基づいてデータへのアクセスを制限するソリューションを推奨する必要があります。

何をお勧めしますか?答えるには、適切な制限を適切なソリューションにドラッグします。各制限は、1回、複数回、またはまったく使用されなくてもよい。コンテンツを表示するには、分割バーをペインの間にドラッグするかスクロールする必要があります。

注:それぞれの正しい選択は1つの点で価値があります。

ホットエリア:

高度に機密性の高いデータを処理するAzureソリューションを管理します。

既存のロールは、このデータに必要な詳細なアクセス制御には適していません。

選択した制限に基づいてデータへのアクセスを制限するソリューションを推奨する必要があります。

何をお勧めしますか?答えるには、適切な制限を適切なソリューションにドラッグします。各制限は、1回、複数回、またはまったく使用されなくてもよい。コンテンツを表示するには、分割バーをペインの間にドラッグするかスクロールする必要があります。

注:それぞれの正しい選択は1つの点で価値があります。

ホットエリア: