- ホーム

- Microsoft

- 70-486 - Developing ASP.NET MVC 4 Web Applications

- Microsoft.70-486.v2018-12-11.q109

- 質問9

有効的な70-486問題集はJPNTest.com提供され、70-486試験に合格することに役に立ちます!JPNTest.comは今最新70-486試験問題集を提供します。JPNTest.com 70-486試験問題集はもう更新されました。ここで70-486問題集のテストエンジンを手に入れます。

70-486問題集最新版のアクセス

「230問、30% ディスカウント、特別な割引コード:JPNshiken」

ドラッグドロップ

あなたはASP.NET MVCアプリケーションを開発しています。 OAuthを使用して、アプリケーションに対するユーザーを認証する予定です。

アプリケーションで正しい認証データを使用する必要があります。

あなたは何をするべきか?答えを出すには、適切なデータ要素を正しい場所にドラッグします。

各データ要素は、1回、2回以上、または全く使用されないことがあります。コンテンツを表示するには、分割バーをペインの間にドラッグするかスクロールする必要があります。

選択と配置:

あなたはASP.NET MVCアプリケーションを開発しています。 OAuthを使用して、アプリケーションに対するユーザーを認証する予定です。

アプリケーションで正しい認証データを使用する必要があります。

あなたは何をするべきか?答えを出すには、適切なデータ要素を正しい場所にドラッグします。

各データ要素は、1回、2回以上、または全く使用されないことがあります。コンテンツを表示するには、分割バーをペインの間にドラッグするかスクロールする必要があります。

選択と配置:

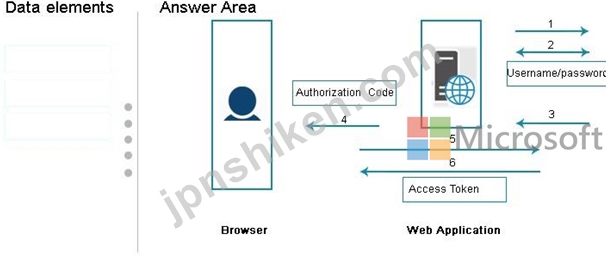

正解:

説明/参照:

Explanation:

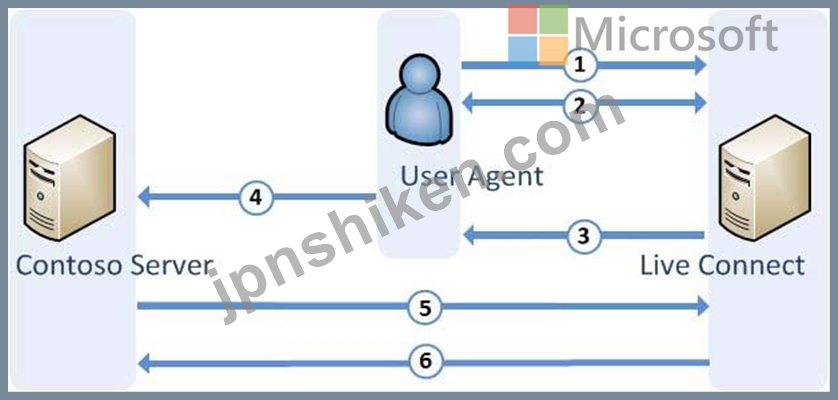

Live ConnectはOAuth 2.0プロトコルを実装してユーザーを認証します。

認証コード付与フローでは、クライアントはrequest_type = codeを使用して承認要求を行います。

次の図は、認証コード許可フローの仕組みを示しています。

1.クライアントは、次の形式のURLを使用して、リソース所有者のユーザーエージェントをLive Connect認証エンドポイントに誘導して、フローを開始します。

https://login.live.com/oauth20_authorize.srf?

client_id = CLIENT_ID&scope = SCOPES&response_type =コード&redirect_uri = REDIRECT_URI

2.許可サーバーは、ユーザーエージェントを介してリソース所有者を認証し、リソース所有者がクライアントのアクセス要求を許可するか拒否するかを設定します。

3.リソース所有者がアクセスを許可したと仮定すると、Live Connect認証サーバーは、最初の要求で指定されたリダイレクトURIを使用して、ユーザーエージェントをクライアントにリダイレクトします。

4.ユーザエージェントは、リダイレクトURIを使用してクライアントを呼び出します。リダイレクションURIには、認証コードとクライアントによって提供されたすべてのローカル状態が含まれます。例:http://contoso.com/Callback.htm?

コード= AUTHORIZATION_CODE。

5.クライアントは、クライアント証明書を使用して認証サーバーのトークンエンドポイントにアクセストークンを要求し、前の手順で受信した認証コードを含めます。

6.信任状が有効である場合、許可サーバーはアクセストークンを返すことによって応答します。

参考資料:https://msdn.microsoft.com/en-us/library/hh243647.aspx

- 質問一覧「109問」

- 質問1 ドラッグドロップ HTMLビヘイビアで新しいビヘイビアを使用する...

- 質問2 HOTSPOT ASP.NET MVCアプリケーションを開発します。 Razorビュ...

- 質問3 顧客は、さまざまなコンテンツエンコードをサポートするHTTPクラ...

- 質問4 ドラッグドロップ あなたはASP.NET MVCアプリケーションを開発し...

- 質問5 HOTSPOT あなたはASP.NET MVCアプリケーションを開発しています...

- 質問6 HOTSPOT 製品情報を表示するためのASP.NET MVCアプリケーション...

- 質問7 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問8 HOTSPOT カスタムセキュリティミドルウェアを使用するASP.NET Co...

- 質問9 ドラッグドロップ あなたはASP.NET MVCアプリケーションを開発し...

- 質問10 あなたはASP.NET MVCアプリケーションを開発しています。アプリ...

- 質問11 ローカルのインターネットインフォメーションサービス(IIS)サ...

- 質問12 ドラッグドロップ ASP.NET MVC電子商取引アプリケーションをMicr...

- 質問13 HOTSPOT 次のクラスを含むASP.NET MVC 4アプリケーションを開発...

- 質問14 HOTSPOT Microsoft AzureでホストされるASP.NET MVCアプリケーシ...

- 質問15 フォトアルバムを表示するためのASP.NET MVC Webアプリケーショ...

- 質問16 ドラッグドロップ WebファームでASP.NET MVCアプリケーションを...

- 質問17 顧客にインスタントメッセージング機能を提供するASP.NET MVCア...

- 質問18 ドラッグドロップ お客様は、Microsoft Azureデータセンターと社...

- 質問19 あなたはHTML5ウェブサイトをデザインしています。 スクリーンリ...

- 質問20 ドラッグドロップ サードパーティのオーセンティケータを使用し

- 質問21 生徒オブジェクトを編集して保存するためのASP.NET MVCアプリケ...

- 質問22 メッセージボードの投稿を管理するASP.NET MVCアプリケーション...

- 質問23 HOTSPOT あなたはASP.NET MVCアプリケーションを開発しています...

- 質問24 このアプリケーションには、以下のメソッドが含まれています。

- 質問25 あなたはASP.NET MVCアプリケーションを開発しています。アプリ...

- 質問26 フォーム認証を使用するASP.NET MVCアプリケーションを開発して...

- 質問27 あなたはインターネット上で使用されるASP.NET MVCアプリケーシ...

- 質問28 WebファームにデプロイされるASP.NET MVCアプリケーションを開発...

- 質問29 ASP.NET MVCアプリケーションを開発します。このアプリケーショ...

- 質問30 あなたはインターネット上で使用されるASP.NET MVCアプリケーシ...

- 質問31 ドラッグドロップ ASP.NET MVCアプリケーションを開発します。リ...

- 質問32 HOTSPOT あなたはASP.NET MVC Webアプリケーションを構築してい...

- 質問33 HOTSPOT ユーザーがMicrosoft Excelファイルを開くことを可能に...

- 質問34 ASP.NET MVCアプリケーションの展開を準備しています。デプロイ...

- 質問35 ドラッグドロップ Visual Studio 2012でASP.NET MVCアプリケーシ...

- 質問36 ASP.NET Webアプリケーションを構築しています。 同時に複数のブ...

- 質問37 あなたはASP.NET MVCアプリケーションを開発しています。アプリ...

- 質問38 ドラッグドロップ あなたはASP.NET MVCアプリケーションを開発し...

- 質問39 ドラッグドロップ WebファームでASP.NET MVCアプリケーションを...

- 質問40 HOTSPOT あなたは、検索エンジン最適化のためにインターネットに...

- 質問41 あなたはスポーツファンにリアルタイムのゲーム結果を提供するAS...

- 質問42 あなたは分散アプリケーションを設計しています。 アプリケーシ

- 質問43 ドラッグドロップ Visual Studio 2012でASP.NET MVCアプリケーシ...

- 質問44 複数のカルチャをサポートするために、ローカライズされたASP.NE...

- 質問45 HOTSPOT あなたはASP.NET MVCアプリケーションを開発しています...

- 質問46 ASP.NET MVC Webアプリケーションをインターネットインフォメー...

- 質問47 ASP.NET MVCアプリケーションを開発します。アプリケーションは...

- 質問48 ASP.NET MVCアプリケーションを開発します。アプリケーションに...

- 質問49 ASP.NET MVCアプリケーションを作成します。 Open Web Interface...

- 質問50 ドラッグドロップ Visual StudioでASP.NET MVCアプリケーション...

- 質問51 Oracleデータベースに対してフォーム認証を使用するASP.NET MVC...

- 質問52 ドラッグドロップ Visual StudioでASP.NET MVCアプリケーション...

- 質問53 HOTSPOT あなたはASP.NET MVCアプリケーションを開発しています...

- 質問54 HOTSPOT あなたはASP.NET MVCアプリケーションを開発しています...

- 質問55 フォーム認証を使用するASP.NET MVCアプリケーションを開発して...

- 質問56 ドラッグドロップ あなたは新しいASPを計画しています。 NET MVC...

- 質問57 ドラッグドロップ クレームベースの認証を使用してユーザーを認

- 質問58 あなたは分散アプリケーションを設計しています。 アプリケーシ

- 質問59 あなたはASP.NETアプリケーションを開発しています。 すべてのHT...

- 質問60 あなたは分散アプリケーションを設計しています。 アプリケーシ

- 質問61 複数の文化をサポートするアプリケーションを開発しています。

- 質問62 あなたはASP.NET MVCアプリケーションを開発しています。 アプリ...

- 質問63 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問64 サードパーティのデータベースに対してフォーム認証を使用するAS...

- 質問65 Visual Studioを使用してASP.NET MVCアプリケーションを開発して...

- 質問66 ASP.NET MVCアプリケーションを開発します。このアプリケーショ...

- 質問67 ドラッグドロップ ワーカーロールが開始する前にtranscode.exeユ...

- 質問68 メッセージブログの投稿を管理するASP.NET MVCアプリケーション...

- 質問69 HOTSPOT ASP.NET MVCアプリケーションをメンテナンスします。エ...

- 質問70 米国、中国、フランス、ブラジルのお客様に展開されるローカライ

- 質問71 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問72 HOTSPOT ASP.NET MVC 4アプリケーションを開発しています。 Inte...

- 質問73 あなたはMVC Webアプリケーションを設計しています。 ビューは、...

- 質問74 HOTSPOT ASP.NET MVCアプリケーションを開発します。このアプリ...

- 質問75 過去の気象条件マップを提供する既存のウェブサイトのウェブサイ

- 質問76 あなたはAzureワーカーロールを開発しています。ロールのクラッ...

- 質問77 複数の顧客を扱う分散バンキングアプリケーションを設計していま

- 質問78 起動タスクは、ServiceDefinition.csdefファイルで定義します。...

- 質問79 フォーム認証を使用するASP.NET MVCアプリケーションを開発して...

- 質問80 HOTSPOT IIS SEO Toolkitの機能を使用してWebサイトを構成してい...

- 質問81 ドラッグドロップ あなたはASP.NET MVCアプリケーションを開発し...

- 質問82 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問83 ドラッグドロップ ASP.NET MVC Webアプリケーションを開発してい...

- 質問84 ドラッグドロップ ヘルスモニタリングを使用してWindowsイベント...

- 質問85 Azure上で動作するASP.NET MVCアプリケーションを開発しています...

- 質問86 ドラッグドロップ 購入システム用のASP.NETアプリケーションを構...

- 質問87 さまざまなストレージスキーマを備えたデータ指向アプリケーショ

- 質問88 共有環境で動作するASP.NET MVCアプリケーションを開発していま...

- 質問89 多くの小さな画像を使用するアプリケーションを開発しています。

- 質問90 エンタープライズレベルのWindows Communication Foundation(WC...

- 質問91 HOTSPOT ASP.NETアプリケーションをテストする準備をしています...

- 質問92 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問93 フォーム認証を使用するASP.NET MVCアプリケーションを開発して...

- 質問94 あなたはASP.NET MVCアプリケーションを開発しています。 ASP.NE...

- 質問95 複数のネットワーク上のサーバーに展開されるASP.NET MVCアプリ...

- 質問96 Visual Studio 2012でASP.NET MVCアプリケーションを開発してい...

- 質問97 あなたはASP.NET MVCアプリケーションを開発しています。多くの...

- 質問98 HOTSPOT あなたはASP.NETアプリケーションを構築しています。以...

- 質問99 HOTSPOT 次のクラスを含むASP.NET MVCアプリケーションを開発し...

- 質問100 ASP.NET MVCアプリケーションのクライアント側の検証を有効にす...

- 質問101 インターフェイスのさまざまな側面に多数の小さな画像を使用する

- 質問102 あなたはASP.NET MVCアプリケーションを開発しています。 このア...

- 質問103 Azureで実行されるASP.NET MVCアプリケーションをメンテナンスし...

- 質問104 Microsoft Azure App Services Web Appに配備されるASP.NET Core...

- 質問105 過去の気象条件マップを提供する既存のウェブサイトのウェブサイ

- 質問106 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問107 Windows Server 2012上で実行されるASP.NETアプリケーションを開...

- 質問108 次のメソッドを含むASP.NET MVC Webアプリケーションを開発して...

- 質問109 ドラッグドロップ ログ操作用のURLがコントローラにマッピングさ...