有効的な70-411問題集はJPNTest.com提供され、70-411試験に合格することに役に立ちます!JPNTest.comは今最新70-411試験問題集を提供します。JPNTest.com 70-411試験問題集はもう更新されました。ここで70-411問題集のテストエンジンを手に入れます。

70-411問題集最新版のアクセス

「295問、30% ディスカウント、特別な割引コード:JPNshiken」

ネットワークにcontoso.comという名前のActive Directoryドメインが含まれています。ドメインには、Windows Server 2012 R2を実行するServer1という名前のファイルサーバーが含まれています。

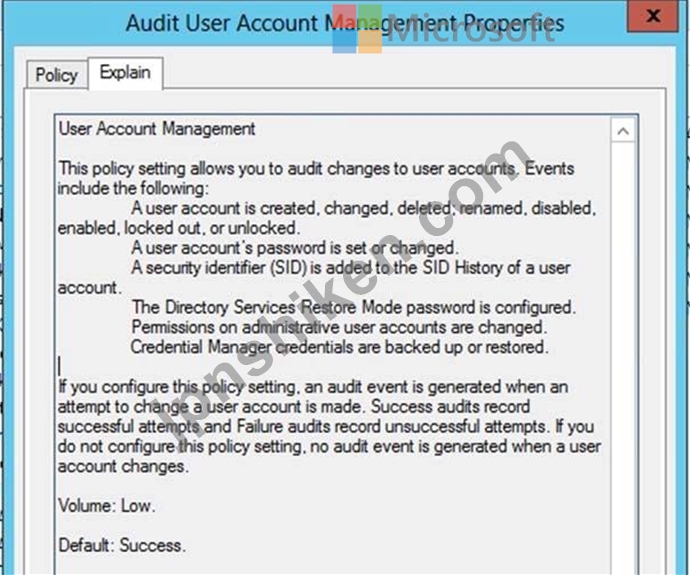

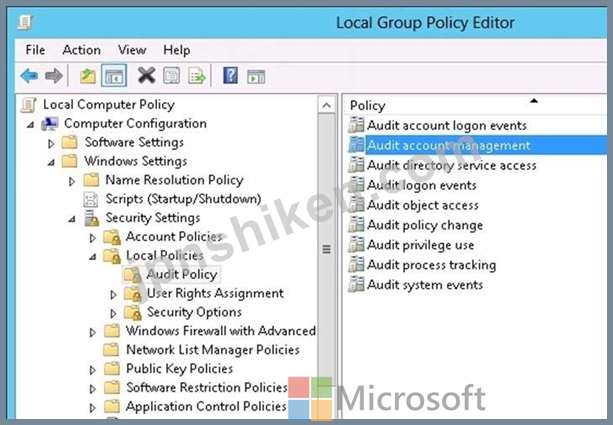

展示品に示すように、Server1の有効なポリシー設定を表示します。 (展示ボタンをクリックしてください)。

Server1でローカルユーザーアカウントが作成または削除されるたびに、イベントログにエントリが追加されるようにする必要があります。

あなたは何をするべきか?

展示品に示すように、Server1の有効なポリシー設定を表示します。 (展示ボタンをクリックしてください)。

Server1でローカルユーザーアカウントが作成または削除されるたびに、イベントログにエントリが追加されるようにする必要があります。

あなたは何をするべきか?

正解:A

説明/参照:

Explanation:

Advanced Audit Policy Configurationの設定を使用する場合は、これらの設定が基本監査ポリシー設定によって上書きされないことを確認する必要があります。次の手順では、基本監査ポリシー設定のアプリケーションをブロックして競合を防止する方法を示します。

高度な監査ポリシーの構成の有効化

基本監査ポリシーと高度な監査ポリシーの構成を混在させないでください。そのため、監査:監査ポリシーサブカテゴリ設定(Windows Vista以降)を有効にして、グループポリシーの監査ポリシーカテゴリの設定を上書きして、基本監査が無効になっていることを確認することをお勧めします。この設定は、コンピュータの構成\ポリシー\セキュリティの設定\ローカルポリシー\セキュリティオプションにあります。SCENoApplyLegacyAuditPolicyレジストリキーを設定して、グループポリシーとローカルセキュリティポリシーMMCスナップインを使用して基本監査を適用しないようにします。

Windows 7およびWindows Server 2008 R2では、成功と失敗を追跡できる監査設定の数が53に増えました。以前は、Computer Configuration \ Policies \ Windows Settings \ Security Settings \ Local Policies \監査ポリシー。これらの53の新しい設定では、ほとんどまたはまったく関心のない動作、または過剰なログエントリを作成する動作に対して、監視結果を除外して監査結果を除外する動作のみを選択できます。また、Windows 7およびWindows Server 2008 R2のセキュリティ監査ポリシーはドメインのグループポリシーを使用して適用できるため、監査ポリシーの設定を比較的簡単に選択したユーザーおよびグループに変更、テスト、展開できます。

監査ポリシーの設定

ユーザーアカウントとリソースのアクセス許可の変更。

ユーザーログオンに失敗しました。

失敗したリソースへのアクセス。

システムファイルの変更。

高度な監査構成設定

正確に定義されたアクティビティを追跡することにより、重要なビジネス関連ルールやセキュリティ関連ルールの遵守を監査します。

グループ管理者は、財務情報を含むサーバーの設定やデータを変更しました。

定義されたグループ内の従業員が重要なファイルにアクセスしました。

正しいシステムアクセス制御リスト(SACL)は、すべてのファイルとフォルダまたはレジストリキーに適用されます。

コンピュータまたはファイル共有を、検出されないアクセスに対する検証可能な保護手段として使用します。

サーバーGPOでは、監査ポリシー設定を変更します。監査アカウント管理を有効にすると、アカウントの作成、削除などのイベントが生成されます。

高度な監査構成設定

高度な監査構成設定 - >監査ポリシー

- >アカウント管理 - >ユーザーアカウント管理の監査

サーバーGPOでは、監査ポリシー設定を変更します。監査アカウント管理を有効にすると、アカウントの作成、削除などのイベントが生成されます。

参照:

http://blogs.technet.com/b/abizerh/archive/2010/05/27/tracing-down-user-and-computer-account-deletion- in-active-directory.aspx

http://technet.microsoft.com/en-us/library/dd772623%28v=ws.10%29.aspx

http://technet.microsoft.com/en-us/library/jj852202(v=ws.10).aspx

http://www.petri.co.il/enable-advanced-audit-policy-configuration-windows-server.htm

http://technet.microsoft.com/en-us/library/dd408940%28v=ws.10%29.aspx

http://technet.microsoft.com/en-us/library/dd408940%28v=ws.10%29.aspx#BKMK_step2

Explanation:

Advanced Audit Policy Configurationの設定を使用する場合は、これらの設定が基本監査ポリシー設定によって上書きされないことを確認する必要があります。次の手順では、基本監査ポリシー設定のアプリケーションをブロックして競合を防止する方法を示します。

高度な監査ポリシーの構成の有効化

基本監査ポリシーと高度な監査ポリシーの構成を混在させないでください。そのため、監査:監査ポリシーサブカテゴリ設定(Windows Vista以降)を有効にして、グループポリシーの監査ポリシーカテゴリの設定を上書きして、基本監査が無効になっていることを確認することをお勧めします。この設定は、コンピュータの構成\ポリシー\セキュリティの設定\ローカルポリシー\セキュリティオプションにあります。SCENoApplyLegacyAuditPolicyレジストリキーを設定して、グループポリシーとローカルセキュリティポリシーMMCスナップインを使用して基本監査を適用しないようにします。

Windows 7およびWindows Server 2008 R2では、成功と失敗を追跡できる監査設定の数が53に増えました。以前は、Computer Configuration \ Policies \ Windows Settings \ Security Settings \ Local Policies \監査ポリシー。これらの53の新しい設定では、ほとんどまたはまったく関心のない動作、または過剰なログエントリを作成する動作に対して、監視結果を除外して監査結果を除外する動作のみを選択できます。また、Windows 7およびWindows Server 2008 R2のセキュリティ監査ポリシーはドメインのグループポリシーを使用して適用できるため、監査ポリシーの設定を比較的簡単に選択したユーザーおよびグループに変更、テスト、展開できます。

監査ポリシーの設定

ユーザーアカウントとリソースのアクセス許可の変更。

ユーザーログオンに失敗しました。

失敗したリソースへのアクセス。

システムファイルの変更。

高度な監査構成設定

正確に定義されたアクティビティを追跡することにより、重要なビジネス関連ルールやセキュリティ関連ルールの遵守を監査します。

グループ管理者は、財務情報を含むサーバーの設定やデータを変更しました。

定義されたグループ内の従業員が重要なファイルにアクセスしました。

正しいシステムアクセス制御リスト(SACL)は、すべてのファイルとフォルダまたはレジストリキーに適用されます。

コンピュータまたはファイル共有を、検出されないアクセスに対する検証可能な保護手段として使用します。

サーバーGPOでは、監査ポリシー設定を変更します。監査アカウント管理を有効にすると、アカウントの作成、削除などのイベントが生成されます。

高度な監査構成設定

高度な監査構成設定 - >監査ポリシー

- >アカウント管理 - >ユーザーアカウント管理の監査

サーバーGPOでは、監査ポリシー設定を変更します。監査アカウント管理を有効にすると、アカウントの作成、削除などのイベントが生成されます。

参照:

http://blogs.technet.com/b/abizerh/archive/2010/05/27/tracing-down-user-and-computer-account-deletion- in-active-directory.aspx

http://technet.microsoft.com/en-us/library/dd772623%28v=ws.10%29.aspx

http://technet.microsoft.com/en-us/library/jj852202(v=ws.10).aspx

http://www.petri.co.il/enable-advanced-audit-policy-configuration-windows-server.htm

http://technet.microsoft.com/en-us/library/dd408940%28v=ws.10%29.aspx

http://technet.microsoft.com/en-us/library/dd408940%28v=ws.10%29.aspx#BKMK_step2

- 質問一覧「173問」

- 質問1 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問2 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問3 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問4 ネットワークには、Windows Server 2012 R2を実行するServer1とS...

- 質問5 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問6 ネットワークにcontoso.comという名前の単一のActive Directory...

- 質問7 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問8 ネットワークにcontoso.comという名前の単一のActive Directory...

- 質問9 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問10 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問11 あなたの会社には、本社と支社があります。 メインオフィスには

- 質問12 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問13 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問14 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問15 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問16 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問17 Service01という名前のグループ管理サービスアカウントがありま...

- 質問18 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問19 ネットワークにcontoso.comという名前の単一のActive Directory...

- 質問20 ネットワークには、インターネットへのアクセスを提供するRouter...

- 質問21 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問22 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問23 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問24 ネットワークには、NPS1、NPS2、およびNPS3という3つのネットワ...

- 質問25 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問26 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問27 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問28 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問29 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問30 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問31 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問32 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問33 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問34 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問35 ネットワークには、Server1とServer2の2つのサーバーが含まれて...

- 質問36 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問37 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問38 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問39 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問40 ネットワークには、Server1という名前のネットワークポリシーサ...

- 質問41 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問42 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問43 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問44 Server01という名前のWindows Server Update Services(WSUS)サ...

- 質問45 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問46 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問47 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問48 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問49 あなたの会社には、本社と2つの支社があります。本社はシアトル

- 質問50 Server01という名前のWindows Server Update Services(WSUS)サ...

- 質問51 ネットワークには、20の仮想マシンをホストするHyper-VホストSer...

- 質問52 次のWindows PowerShell出力があります。 (Exhibit) マネージド...

- 質問53 Server01、Server02、Server03という名前の3つのWindows Server ...

- 質問54 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問55 ネットワークには、adatum.comとcontoso.comという2つのActive D...

- 質問56 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問57 ネットワークにはActive Directoryフォレストが含まれています。...

- 質問58 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問59 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問60 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問61 ネットワークには、ネットワークポリシーとアクセスサービスサー

- 質問62 ドラッグドロップ Windows Server 2012 R2を実行し、ネットワー...

- 質問63 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問64 ネットワークにcontoso.comという名前の単一のActive Directory...

- 質問65 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問66 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問67 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問68 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問69 貴社はWindows Server 2012 R2上でDirectAccessをテストしていま...

- 質問70 Windows Server 2012 R2を実行するDN51という名前のDNSサーバー...

- 質問71 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問72 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問73 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問74 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問75 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問76 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問77 ネットワークには、contoso.comとadatum.comの2つのActive Direc...

- 質問78 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問79 Install.wimという名前のファイルが含まれているWindows Server ...

- 質問80 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問81 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問82 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問83 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問84 Server 1という名前のサーバーがあります。 サーバー1でBitLocke...

- 質問85 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問86 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問87 ネットワークには、controso.comという1つのActive Directoryド...

- 質問88 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問89 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問90 ネットワークには複数のActive Directoryサイトが含まれています...

- 質問91 Windows Server 2012 R2を実行するサーバーがあります。 Windows...

- 質問92 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問93 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問94 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問95 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問96 Server01とServer02の2つのWindows Server Update Services(WSU...

- 質問97 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問98 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問99 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問100 Server01とServer02の2つのWindows Server Update Services(WSU...

- 質問101 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問102 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問103 Server1という名前のWindows Server Update Services(WSUS)サ...

- 質問104 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問105 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問106 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問107 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問108 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問109 Windows Server 2012 R2にServer CoreインストールがあるServed...

- 質問110 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問111 あなたの会社には、本社と2つの支社があります。本社はニューヨ

- 質問112 Windows Server 2012 R2を実行するServer1という名前のファイル...

- 質問113 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問114 Windows Server 2012 R2を実行するServer1という名前のDNSサーバ...

- 質問115 技術者がWindows Server 2012 R2を実行する新しいサーバーをイン...

- 質問116 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問117 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問118 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問119 あなたの会社には、本社と支社があります。本社はシアトルにあり

- 質問120 Windows Server 2012 R2を実行するDNSサーバーがあります。サー...

- 質問121 ネットワークにcontoso.comという名前の単一のActive Directory...

- 質問122 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問123 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問124 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問125 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問126 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問127 ネットワークは展示品のように構成されています。 (展示ボタン

- 質問128 次のWindows PowerShell出力があります。 (Exhibit) マネージド...

- 質問129 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問130 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問131 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問132 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問133 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問134 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問135 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問136 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問137 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問138 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問139 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問140 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問141 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問142 2つのノードを含むCluster1という名前のクラスタがあります。ど...

- 質問143 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問144 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問145 ネットワークにはActive Directoryフォレストが含まれています。...

- 質問146 ネットワークには、contoso.comとadatum.comの2つのActive Direc...

- 質問147 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問148 あなたの会社には、本社と支社があります。 ネットワークには、c...

- 質問149 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問150 ネットワークには、controso.comという1つのActive Directoryド...

- 質問151 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問152 Windows Server 2012 R2を実行するWSUS1という名前のサーバーが...

- 質問153 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問154 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問155 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問156 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問157 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問158 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問159 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問160 ネットワークにはActive Directoryドメインが含まれています。 G...

- 質問161 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問162 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問163 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問164 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問165 技術者がWindows Server 2012 R2を実行する新しいサーバーをイン...

- 質問166 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問167 ネットワークには、Server1とServer2の2つのサーバーが含まれて...

- 質問168 ファイルサーバーリソースマネージャーの役割サービスがインスト

- 質問169 Windows Server 2012 R2を実行するサーバーを管理します。サーバ...

- 質問170 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問171 ネットワークには、contoso.comとadatum.comという2つのActive D...

- 質問172 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問173 ネットワークには、Windows Server 2012 R2を実行するServer1とS...