- ホーム

- CompTIA

- CV0-003J - CompTIA Cloud+ Certification Exam (CV0-003日本語版)

- CompTIA.CV0-003J.v2024-08-26.q195

- 質問14

有効的なCV0-003J問題集はJPNTest.com提供され、CV0-003J試験に合格することに役に立ちます!JPNTest.comは今最新CV0-003J試験問題集を提供します。JPNTest.com CV0-003J試験問題集はもう更新されました。ここでCV0-003J問題集のテストエンジンを手に入れます。

CV0-003J問題集最新版のアクセス

「452問、30% ディスカウント、特別な割引コード:JPNshiken」

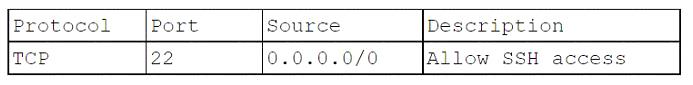

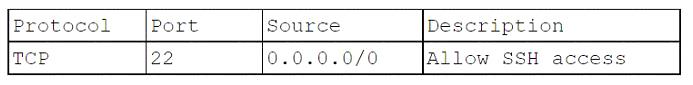

セキュリティ チームは、パブリック LaaS でホストされている Linux サーバーのセキュリティ グループ構成の監査を実施しています。チームは、次のルールを潜在的なルールとして特定します。

リモートで作業しているクラウド管理者は、クラウド管理コンソールにログインし、ソースを「My IR」に設定するようにルールを変更します。ルールを展開した直後、内部開発者がクラウド管理コンソールにログインしようとすると、次のエラー メッセージが表示されます。 SSH を使用するサーバー: ネットワーク エラー: 接続がタイムアウトしました。ただし、管理者は SSH を使用して同じサーバーに正常に接続できます。開発者と管理者の両方がそれぞれの場所からサーバーにアクセスするための最良のオプションは次のうちどれですか?

リモートで作業しているクラウド管理者は、クラウド管理コンソールにログインし、ソースを「My IR」に設定するようにルールを変更します。ルールを展開した直後、内部開発者がクラウド管理コンソールにログインしようとすると、次のエラー メッセージが表示されます。 SSH を使用するサーバー: ネットワーク エラー: 接続がタイムアウトしました。ただし、管理者は SSH を使用して同じサーバーに正常に接続できます。開発者と管理者の両方がそれぞれの場所からサーバーにアクセスするための最良のオプションは次のうちどれですか?

正解:C

The inbound rule that the security team identified as a potential vulnerability is the one that allows SSH access (port 22) from any source (0.0.0.0/0). This means that anyone on the internet can try to connect to the Linux servers using SSH, which poses a risk of unauthorized access or brute-force attacks. The cloud administrator, who is working remotely, logs in to the cloud management console and modifies the rule to set the source to

"My IP". This means that only the administrator's IP address can connect to the Linux servers using SSH, which improves the security of the servers. However, this also prevents other authorized users, such as the internal developer, from accessing the servers using SSH, as they have different IP addresses than the administrator. Therefore, the administrator needs to modify the rule again to allow more sources for SSH access.

The best option for both the developer and the administrator to access the server from their locations is to modify the inbound rule to allow the company's external IP address as a source. This means that only the IP addresses that belong to the company's network can connect to the Linux servers using SSH, which reduces the attack surface and ensures that only authorized users can access the servers. The company's external IP address can be obtained by using a web service such as [What Is My IP Address?] or [IP Location]. The administrator can then enter this IP address or its CIDR notation in the source field of the inbound rule.

"My IP". This means that only the administrator's IP address can connect to the Linux servers using SSH, which improves the security of the servers. However, this also prevents other authorized users, such as the internal developer, from accessing the servers using SSH, as they have different IP addresses than the administrator. Therefore, the administrator needs to modify the rule again to allow more sources for SSH access.

The best option for both the developer and the administrator to access the server from their locations is to modify the inbound rule to allow the company's external IP address as a source. This means that only the IP addresses that belong to the company's network can connect to the Linux servers using SSH, which reduces the attack surface and ensures that only authorized users can access the servers. The company's external IP address can be obtained by using a web service such as [What Is My IP Address?] or [IP Location]. The administrator can then enter this IP address or its CIDR notation in the source field of the inbound rule.

- 質問一覧「195問」

- 質問1 ある会社には、世界中からアクセスされる Web アプリケーション...

- 質問2 クラウド エンジニアは、クラウド プラットフォームにサーバーを...

- 質問3 システム管理者は、ボリュームベースのライセンスを使用するクラ

- 質問4 クラウド管理者は、現在のプライベート クラウドとパブリック La...

- 質問5 ある企業は、共有プラットフォームで大量割引を利用するための C...

- 質問6 データベース アナリストは、10,000 人の新規ユーザーをシステム...

- 質問7 ある組織は、企業アプリケーション コンテンツのユーザーのダウ

- 質問8 システム管理者は、仮想データベース サーバーのパフォーマンス

- 質問9 ある会社は、クラウド プロバイダーの PaaS プラットフォームと...

- 質問10 DevOps 管理者は、既存のソフトウェア開発ワークフローを自動化...

- 質問11 ある企業は最近、オンプレミスの VM のメモリを 8 GB から 16 GB...

- 質問12 クラウド ソリューション アーキテクトは、勤務時間中にのみアク...

- 質問13 データベース サーバー上の重要ではないファイルが削除されたた

- 質問14 セキュリティ チームは、パブリック LaaS でホストされている Li...

- 質問15 次のクラウド展開モデルのうち、企業が IT インフラストラクチャ...

- 質問16 クラウド管理者は、ある場所で API アクセス トークンが無効にな...

- 質問17 VDI プロバイダーは、ユーザーがインスタンスに禁止されているソ...

- 質問18 DNS 問題のトラブルシューティングを行っているクラウド管理者は...

- 質問19 クラウド サービス プロバイダーは、99.9% の稼働時間を必要とす...

- 質問20 セキュリティ インシデント中に、laaS コンピューティング イン...

- 質問21 システム管理者は、プライベート クラウド環境の監視を構成する

- 質問22 クラウド管理者は、クラウドベースのコンテンツ管理ソリューショ

- 質問23 システム管理者は、企業の主要な人事アプリケーションの新しいバ

- 質問24 システム管理者がシステムの更新を構成しています。システムが少

- 質問25 システム管理者は、設定されたスケジュールでサーバーに対してタ

- 質問26 プライベート クラウド システムでハードウェアをアップグレード...

- 質問27 クラウド IaaS インスタンスに対する潜在的な攻撃に関する最も多...

- 質問28 システム管理者は、Windows VDI 環境のパフォーマンスの問題のト...

- 質問29 システム管理者は、開発チームからの新しいアプリケーション リ

- 質問30 セキュリティ アナリストが繰り返し発生するアラートを調査して

- 質問31 ある企業がアプリケーションをパブリック クラウドに移行するこ

- 質問32 DevOps チームは、分離性、移植性、拡張性を提供するソリューシ...

- 質問33 システム管理者は、高フレーム レートのレンダリングを実行する

- 質問34 システム管理者は、ストレージの消費を削減しようとしています。

- 質問35 環境には、2 つの別個のデータ センターにアクティブ/アクティブ...

- 質問36 VDI プロバイダーは、ユーザーがインスタンスに禁止されているソ...

- 質問37 システム管理者は、クラウド環境の VMS 上のサービスとリソース...

- 質問38 組織には、クラウド サービスを実装する際に満たす必要がある次

- 質問39 システム管理者は、同じホスト上に 2 つの仮想データベース サー...

- 質問40 クラウド エンジニアはデータベースの移行を実行する必要があり

- 質問41 クラウド管理者は、金融アプリケーションのセキュリティ レビュ

- 質問42 システム管理者は、ネットワークベースのフラッディング攻撃によ

- 質問43 システム管理者は、パブリック クラウドでホストされている会社

- 質問44 システム管理者は、バックアップ用に新しいストレージ アレイを

- 質問45 クラウド内のデータベースに使用されるサービス モデルは次のう

- 質問46 IaaS プロバイダーには、継続的に自動的に委託および廃止される...

- 質問47 システム管理者は、展開後のネットワーク スループットの問題を

- 質問48 クラウド エンジニアは、オンプレミスの VM 環境で実行されるレ...

- 質問49 企業は、DR テストを正常に完了したばかりで、DR サイトをシャッ...

- 質問50 組織の 2 ノードのハイブリッド コンテナ クラスターで、クラウ...

- 質問51 システム管理者は、会社のプライベート クラウド インスタンスに...

- 質問52 クラウド エンジニアは、異なる MSP の 2 つのクラウド環境を管...

- 質問53 次のクラウド サービスのうち、完全に管理されているのはどれで

- 質問54 企業は、画像内のコンテンツを見つけるためのソリューションを必

- 質問55 システム管理者はクラウド アプリケーションを監査し、主要な規

- 質問56 システム構成を変更するインスタンスにアクセスできるユーザーの

- 質問57 クラウド管理者は、IaaS プロバイダー内でマルチリージョン ネッ...

- 質問58 クラウドでのセキュリティ インシデントの封じ込め段階でシステ

- 質問59 ある企業は、現在のオンプレミスのワークロードをパブリック ク

- 質問60 Web コンサルタント グループは現在、分離された開発環境で作業...

- 質問61 ある e コマース企業は、大規模な販売促進を発表した後、パブリ...

- 質問62 組織はオンプレミス インフラストラクチャで ERP データベースを...

- 質問63 組織は、ゲスト オペレーティング システムでカスタム レジスト...

- 質問64 ある組織が新しいオンライン製品を開発しています。製品は次のこ

- 質問65 システム管理者は、次の内容を記載したチケットを受け取ります。

- 質問66 いくつかの新しい Web サーバーが展開された後、ストレージ チー...

- 質問67 LaaS プラットフォームでセキュリティ インシデントが発生した場...

- 質問68 システム管理者は、クラウド展開用に 2 つの CPU モデルを検討し...

- 質問69 システム管理者は、自動化されたアプリケーション コンテナのレ

- 質問70 クラウド管理者は、会社のクラウド リソースの費用を監視するメ

- 質問71 システム管理者は、ホスト ファイル システムのストレージ領域が...

- 質問72 オンプレミス データ センターと新しい CSP インフラストラクチ...

- 質問73 システム管理者は、ネットワーク上で違法行為が行われている可能

- 質問74 さまざまなアプリケーション サーバーとデータベース サーバーの...

- 質問75 ライセンス コストを節約するには、オンプレミスの IaaS でホス...

- 質問76 システム管理者は、一連の機密ファイルへのアクセスを特定のユー

- 質問77 次の戦略のうち、ゼロデイ脆弱性のリスクを最も効率的に軽減する

- 質問78 ある企業は、新しいアプリケーションにプライベート クラウドを

- 質問79 クラウド管理者は、すべてのトラフィックを検査する WAF を使用...

- 質問80 システム管理者は、新しい仮想化クラスターを構築しています。ク

- 質問81 ユーザーは、クラウド プラットフォームでホストされているイン

- 質問82 システム管理者は、新しい Web アプリケーションをパブリック ク...

- 質問83 システム管理者は、ラウンド ロビン方式で負荷分散されたプール

- 質問84 エンジニアは、新しいパブリック クラウド環境に展開される新し

- 質問85 システム管理者は、電卓システムに渡される暗号化されたメッセー

- 質問86 あるマーケティング チームは、SaaS ベースのサービスを使用して...

- 質問87 ある企業には、パブリック クラウドの 3 つのリージョンに複数の...

- 質問88 システム管理者は、Windows VDI 環境でパフォーマンスの問題をト...

- 質問89 クラウド管理者はストレージ コストを削減する必要があります。

- 質問90 ある Web アプリケーション会社は最近、IT スタッフに通知するこ...

- 質問91 機密管理に関連するセキュリティ監査により、システム内で次のト

- 質問92 システム管理者は、電子メール メッセージのデータの整合性を確

- 質問93 組織は、同数の IP アドレスを持つ開発、品質保証、および運用環...

- 質問94 企業には、データセンターが利用できなくなった場合でも利用可能

- 質問95 技術者は、オンプレミスのファイル サーバーのクラッシュによっ

- 質問96 システム管理者が DNS サーバーを構成しています。DNS サーバー...

- 質問97 クラウド管理者は、パブリック クラウド環境への API アクセス用...

- 質問98 組織は、プライベートおよびパブリック IP 範囲を持つ DNS ドメ...

- 質問99 ある会社は、セキュリティ会社を雇って、その環境の脆弱性評価を

- 質問100 トランジット VPC でパッシブ脆弱性スキャンを実行している企業...

- 質問101 クラウド管理者は、カスタム VM 展開スクリプトを使用しています...

- 質問102 システム管理者は、Web アプリケーションを外部からの攻撃から保...

- 質問103 組織は、ユーザーが企業アプリケーション コンテンツをより高速

- 質問104 ある組織は、Web サービスを使用する金融会社に統合サービスを提...

- 質問105 システム管理者は、パフォーマンスと冗長性を最大限に高めるため

- 質問106 クラウド管理者が、同じ CSP の別のゾーンに DR サイトをセット...

- 質問107 システム管理者は、仮想化環境のアラームから、メモリが完全に使

- 質問108 次のうち、キャパシティ プランニングで考慮する必要があるのは

- 質問109 システム管理者は、VM を使用して、多数のアプリケーション VM ...

- 質問110 データストア専用のストレージ アレイが廃止され、新しいアレイ

- 質問111 企業は別の組織とビジネス関係を結んでいるため、ディレクトリ

- 質問112 クラウド管理者は、ネットワーク トラフィックを調査していると

- 質問113 ある企業は、さまざまなクラウド ベンダーのマイクロサービスを

- 質問114 クラウド管理者は、機械学習トレーニング用の新しい VM を構築し...

- 質問115 ある企業は、パブリック クラウド環境で複数のコンプライアンス

- 質問116 クラウド管理者は、プライベート LaaS 環境でホストされているい...

- 質問117 LaaS プラットフォームでセキュリティ インシデントが発生した場...

- 質問118 世界的に存在感のある企業は、Web サイトのユーザー エクスペリ...

- 質問119 クラウド セキュリティ エンジニアは、クラウド プロバイダー コ...

- 質問120 システム管理者は、プライベート クラウド環境で仮想ネットワー

- 質問121 管理者は、スペースを節約しながら、各 VM からすべてのデータを...

- 質問122 システム管理者は、2 つのサーバー間のネットワーク遅延を減らし...

- 質問123 システム管理者は VM を作成しており、必要になるまでディスク領...

- 質問124 ある企業は、ベンダー ロックインなしで環境をオンプレミスから

- 質問125 システム管理者は、Windows VDI 環境のパフォーマンスの問題のト...

- 質問126 金融サービス会社の最高情報責任者は、顧客の財務情報をプライベ

- 質問127 更新プログラムが Web アプリケーションにデプロイされ、システ...

- 質問128 システム管理者は、クラウド プロバイダーから、VDI デスクトッ...

- 質問129 クラウド エンジニアは、仮想ストレージ アプライアンスをパブリ...

- 質問130 さまざまなアプリケーション サーバーとデータベース サーバーの...

- 質問131 新興オンライン ゲーム会社は、マルチプレイヤー シナリオに最適...

- 質問132 組織は、無制限のメールボックス作成機能を備えた専用の電子メー

- 質問133 ある企業がクラウド対応アプリケーションを開発しました。導入前

- 質問134 企業は、ストレージ システムとバッチ ジョブをローカル ストレ...

- 質問135 CSP が顧客に無制限の容量を提供できるようにするのは次のうちど...

- 質問136 ある企業には、コア ビジネス アプリケーションを実行する 2 つ...

- 質問137 クラウド アーキテクトは、IaaS コンピューティング インスタン...

- 質問138 システム管理者は、新しいアプリケーション リリースをブルー グ...

- 質問139 Web アプリケーションで SQL インジェクションの脆弱性が報告さ...

- 質問140 システム管理者が新しい VM をクラウド環境に展開しようとしてい...

- 質問141 組織には、クラウド プロバイダーでホストされている公開 API が...

- 質問142 クラウド管理者は、64 GB のメモリ、64 コア、および 640 GB の...

- 質問143 システム管理者は、冗長バックアップ システムを導入しています

- 質問144 クラウド管理者は SSO を実装し、ユーザーがクラウド環境にアク...

- 質問145 システム管理者は、クラウド環境内のサーバーへの月次更新プログ

- 質問146 クラウド管理者は、グローバルにアクセスされるアプリケーション

- 質問147 ある企業は DBaaS のコスト モデルを検討しています。クラウド ...

- 質問148 ベンダーは、顧客のために新しい小売店管理アプリケーションをイ

- 質問149 クラウド管理者は、エンドユーザーに限定されたアプリケーション

- 質問150 システム管理者は、構成管理ツールを使用してシステムの保守タス

- 質問151 システム管理者は、ネットワーク機器の一部がサポート終了に近づ

- 質問152 システム管理者は、可能な場合、ハイパーバイザー上の VM が同じ...

- 質問153 システム管理者は、クラウド アプリケーションのパフォーマンス

- 質問154 開発者は、10 分前に動作していたパブリック クラウド API デプ...

- 質問155 新しい開発チームは、新しい Web サイトを開発するために PaaS ...

- 質問156 ある会社は、データベース クラスターを実装するためのハイパー

- 質問157 企業にはクラウド インフラストラクチャ サービスがあり、クラウ...

- 質問158 システム管理者は、GPU で高速化された VDI ソリューションを展...

- 質問159 組織は、財務部門とマーケティング部門の間で次のことを達成する

- 質問160 ある企業は、2 つの異なるプロバイダーの LaaS サービスを使用し...

- 質問161 システム管理者は、クラウド環境でホストされている VM 上のオペ...

- 質問162 クラウド エンジニアがアプリケーションの更新を実行しており、

- 質問163 会社のマーケティング部門は、仮想デスクトップ上でレンダリング

- 質問164 管理者は、一部のリクエストが同じタイプの他のリクエストよりも

- 質問165 システム管理者は、マネージド ホスティング契約を検討しており

- 質問166 最近、クラウド エンジニアは展開スクリプト テンプレートを使用...

- 質問167 システム管理者は、パブリック クラウドでホストされている会社

- 質問168 インシデント対応または災害復旧のシナリオで個人が何をすべきか

- 質問169 クラウド管理者は、コンテナー環境を自動スケールするために 4 ...

- 質問170 IT 監査の結果、顧客は一部のアプリケーションを古いレガシー シ...

- 質問171 クラウド エンジニアは、ローカル コンピューターからデフォルト...

- 質問172 クラウド管理者は、クラウド環境内に実装されている認証および承

- 質問173 SSO を使用するように構成されているエンタープライズ アプリケ...

- 質問174 クラウド管理者は、安全な政府環境で働いています。管理者は、ク

- 質問175 システム管理者は、同期アップリンク速度が 100Mbps のクラウド...

- 質問176 ある企業はハイブリッド クラウド環境を使用しています。プライ

- 質問177 システム管理者は、仮想化ホストに接続されている物理スイッチポ

- 質問178 Web アプリケーションは、ワークロードに応じてより多くの VM を...

- 質問179 ある企業は、すべてのオンプレミス プラットフォームをクラウド

- 質問180 クラウド管理者は、RDP を使用して接続するアプリケーションのセ...

- 質問181 DevOps 管理者は、新しい機械学習プラットフォームを設計してい...

- 質問182 技術者は、重要なアプリケーションをホストするために NL-SAS ス...

- 質問183 クラウド セキュリティ エンジニアは、単一の仮想プライベート ...

- 質問184 Web サーバーのログを分析した後、システム管理者は、ユーザーが...

- 質問185 ある会社には、社内で開発されたアプリケーションがあります。管

- 質問186 ある企業は、リフト アンド シフトを使用して既存のアプリケーシ...

- 質問187 クラウド管理者は Web サイトを展開しており、要件を満たすため...

- 質問188 システム管理者は、ユーザーがソフトウェアの整合性を検証する方

- 質問189 IaaS プラットフォームで、システム管理者がインシデントの範囲...

- 質問190 ある企業は、少数のエンド ユーザーを他の大多数のユーザーより

- 質問191 OS 管理者は、プライベート IaaS クラウド内のいくつかの VM で...

- 質問192 システム管理者は、次の要件を満たすプライベート クラウドをサ

- 質問193 技術者は、クラウド サービスを使用して顧客にビデオ ベースのト...

- 質問194 企業は LaaS 環境を使用しています。次のライセンス モデルのう...

- 質問195 DNS 負荷分散を使用してクラウドでホストされている組織の Web ...