- ホーム

- CompTIA

- CAS-004-JPN - CompTIA Advanced Security Practitioner (CASP+) Exam (CAS-004日本語版)

- CompTIA.CAS-004-JPN.v2025-07-25.q270

- 質問146

有効的なCAS-004-JPN問題集はJPNTest.com提供され、CAS-004-JPN試験に合格することに役に立ちます!JPNTest.comは今最新CAS-004-JPN試験問題集を提供します。JPNTest.com CAS-004-JPN試験問題集はもう更新されました。ここでCAS-004-JPN問題集のテストエンジンを手に入れます。

CAS-004-JPN問題集最新版のアクセス

「620問、30% ディスカウント、特別な割引コード:JPNshiken」

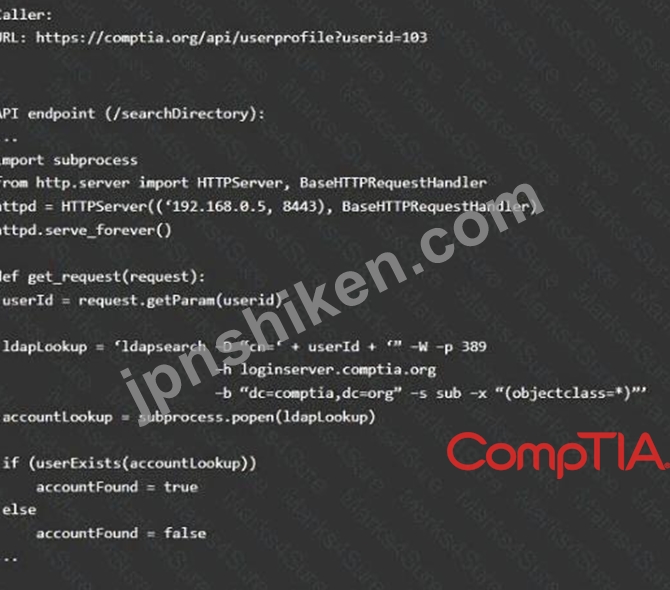

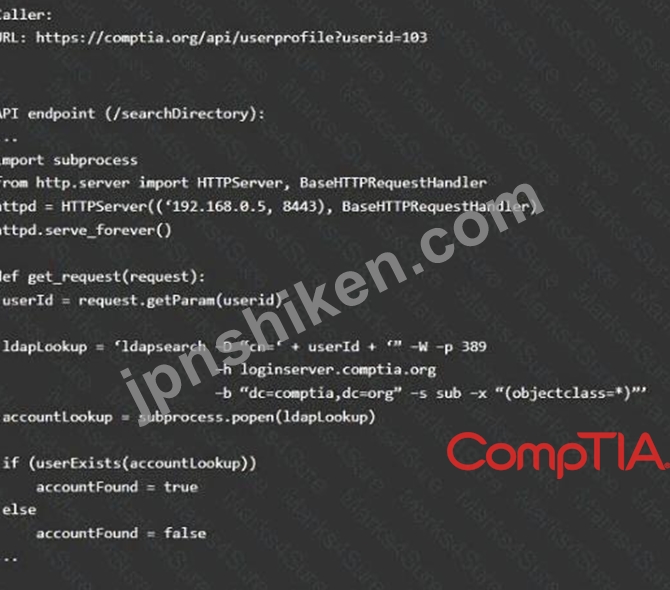

製品開発チームは、リリース前にレビュー用にコード スニペットを提出しました。

説明書

コード スニペットを分析し、各コード スニペットに対して 1 つの脆弱性と 1 つの修正を選択します。

コードスニペット1

コードスニペット2

脆弱性1:

SQLインジェクション

クロスサイトリクエストフォージェリ

サーバーサイドリクエストフォージェリ

間接オブジェクト参照

クロスサイトスクリプティング

修正1:

ユーザー ID フィールドの入力サニタイズを実行します。

queryResponseの出力エンコードを実行する。

usex:ia がログインしたユーザーに属していることを確認します。

URL を検査し、任意のリクエストを禁止します。

偽造防止トークンを実装します。

脆弱性2

1) サービス拒否

2) コマンドインジェクション

3) SQLインジェクション

4) 認証バイパス

5) GET経由で渡される資格情報

修正2

A) 準備されたステートメントを実装し、バインドする

変数。

B) serve_forever 命令を削除します。

C) 「認証済み」値が GET パラメータによって上書きされるのを防ぎます。

D) 機密性の高いパラメータには HTTP POST を使用する必要があります。

E) ユーザー ID フィールドの入力サニタイズを実行します。

説明書

コード スニペットを分析し、各コード スニペットに対して 1 つの脆弱性と 1 つの修正を選択します。

コードスニペット1

コードスニペット2

脆弱性1:

SQLインジェクション

クロスサイトリクエストフォージェリ

サーバーサイドリクエストフォージェリ

間接オブジェクト参照

クロスサイトスクリプティング

修正1:

ユーザー ID フィールドの入力サニタイズを実行します。

queryResponseの出力エンコードを実行する。

usex:ia がログインしたユーザーに属していることを確認します。

URL を検査し、任意のリクエストを禁止します。

偽造防止トークンを実装します。

脆弱性2

1) サービス拒否

2) コマンドインジェクション

3) SQLインジェクション

4) 認証バイパス

5) GET経由で渡される資格情報

修正2

A) 準備されたステートメントを実装し、バインドする

変数。

B) serve_forever 命令を削除します。

C) 「認証済み」値が GET パラメータによって上書きされるのを防ぎます。

D) 機密性の高いパラメータには HTTP POST を使用する必要があります。

E) ユーザー ID フィールドの入力サニタイズを実行します。

正解:

See the solution below in explanation.

Explanation:

Code Snippet 1

Vulnerability 1: SQL injection

SQL injection is a type of attack that exploits a vulnerability in the code that interacts with a database. An attacker can inject malicious SQL commands into the input fields, such asusername or password, and execute them on the database server. This can result in data theft, data corruption, or unauthorized access.

Fix 1: Perform input sanitization of the userid field.

Input sanitization is a technique that prevents SQL injection by validating and filtering the user input values before passing them to the database. The input sanitization should remove any special characters, such as quotes, semicolons, or dashes, that can alter the intended SQL query. Alternatively, the input sanitization can use a whitelist of allowed values and reject any other values.

Code Snippet 2

Vulnerability 2: Cross-site request forgery

Cross-site request forgery (CSRF) is a type of attack that exploits a vulnerability in the code that handles web requests. An attacker can trick a user into sending a malicious web request to a server that performs an action on behalf of the user, such as changing their password, transferring funds, or deleting data. This can result in unauthorized actions, data loss, or account compromise.

Fix 2: Implement anti-forgery tokens.

Anti-forgery tokens are techniques that prevent CSRF by adding a unique and secret value to each web request that is generated by the server and verified by the server before performing the action. The anti- forgery token should be different for each user and each session, and should not be predictable or reusable by an attacker. This way, only legitimate web requests from the user's browser can be accepted by the server.

Explanation:

Code Snippet 1

Vulnerability 1: SQL injection

SQL injection is a type of attack that exploits a vulnerability in the code that interacts with a database. An attacker can inject malicious SQL commands into the input fields, such asusername or password, and execute them on the database server. This can result in data theft, data corruption, or unauthorized access.

Fix 1: Perform input sanitization of the userid field.

Input sanitization is a technique that prevents SQL injection by validating and filtering the user input values before passing them to the database. The input sanitization should remove any special characters, such as quotes, semicolons, or dashes, that can alter the intended SQL query. Alternatively, the input sanitization can use a whitelist of allowed values and reject any other values.

Code Snippet 2

Vulnerability 2: Cross-site request forgery

Cross-site request forgery (CSRF) is a type of attack that exploits a vulnerability in the code that handles web requests. An attacker can trick a user into sending a malicious web request to a server that performs an action on behalf of the user, such as changing their password, transferring funds, or deleting data. This can result in unauthorized actions, data loss, or account compromise.

Fix 2: Implement anti-forgery tokens.

Anti-forgery tokens are techniques that prevent CSRF by adding a unique and secret value to each web request that is generated by the server and verified by the server before performing the action. The anti- forgery token should be different for each user and each session, and should not be predictable or reusable by an attacker. This way, only legitimate web requests from the user's browser can be accepted by the server.

- 質問一覧「270問」

- 質問1 開発チームは、PaaS 環境に格納された企業のバックエンド API に...

- 質問2 ある企業は、未知のゼロデイ マルウェアに対するアクティブな保

- 質問3 ある企業は、エクストラネットアプリケーションへのサプライヤー

- 質問4 最高情報セキュリティ責任者 (CISO) は、企業の対応計画のあらゆ...

- 質問5 開発者は次のコード スニペットを実装します。 (Exhibit) コード...

- 質問6 アナリストは、企業への攻撃を成功させるために考えられる解決策

- 質問7 小さな会社が最近、軍事計画のプロトタイプ技術を開発しました。

- 質問8 あるグローバル組織の最高情報セキュリティ責任者(CISO)は、組...

- 質問9 セキュリティ上の欠陥が発見されてレガシー ストリーム暗号が廃

- 質問10 ある企業は、パートナー企業が取引の合意を拒否するのを防ぎたい

- 質問11 あるソフトウェア開発会社が、自社のソーシャルメディアプラット

- 質問12 セキュリティ アナリストは、セキュリティ ドアの向こうにあるオ...

- 質問13 セキュリティ管理者は、Web アプリケーションから特定のデータへ...

- 質問14 アナリストは政府機関から IOC のリストを受け取りました。この...

- 質問15 医用画像会社のシステム管理者が、汎用ファイル サーバーで保護

- 質問16 デジタル証拠を法廷に提出するには、証拠は次のとおりである必要

- 質問17 組織は特定の機器ベンダーとの運用要件を持っています 組織は米

- 質問18 ある組織がリスク評価を実施したところ、従業員の 50% 未満しか...

- 質問19 クライアントがプロジェクトにスコープを追加しています。クライ

- 質問20 企業は、セキュリティ管理の有効性を数値化して伝達したいと考え

- 質問21 制御システム アナリストは、工場のエンジニアリング ワークステ...

- 質問22 セキュリティ コンプライアンス要件では、機密データを処理する

- 質問23 ある企業が決済カードのデータをクラウド プロバイダーに移行し

- 質問24 マルウェア対策のコストがマルウェアの脅威による潜在的な損失を

- 質問25 セキュリティアーキテクトは、自社の環境に高度なセキュリティ機

- 質問26 あるエンジニアは、オンプレミスでホストされているウェブアプリ

- 質問27 アプリケーション開発者は、アプリケーションにサードパーティの

- 質問28 セキュリティエンジニアが最近導入されたWebアプリケーションの...

- 質問29 最近リポジトリへの一時的なアクセス権を付与されたサードパーテ

- 質問30 サイバーセキュリティ事件の後、裁判官は企業が適切なフォレンジ

- 質問31 セキュリティ研究者がラボ環境でマルウェアを実行したところ、ED...

- 質問32 ソフトウェア開発会社の管理者は、デジタル署名を使用して会社の

- 質問33 あらゆるクラスの脅威を排除しようとしている運送会社は、カスタ

- 質問34 ある大手通信機器メーカーは、最初の応答者をサポートする新しい

- 質問35 サイバーセキュリティ アナリストが、公開された可能性のある秘

- 質問36 CIRT メンバーの Ann は、数百の仮想サーバーと数千のエンドポイ...

- 質問37 ある組織が最近、ランサムウェア攻撃を受けました。セキュリティ

- 質問38 IT ディレクターは、ラップトップ デバイスをリモートで管理し、...

- 質問39 セキュリティ エンジニアは、同社の人気のある Web アプリケーシ...

- 質問40 CSP の観点から最も重要なクラウド固有のリスクは次のうちどれで...

- 質問41 組織内のセキュリティ チームとビジネス ユニットの間の期待値を...

- 質問42 最高情報セキュリティ責任者 (CISO) は、内部ホストの脆弱性スキ...

- 質問43 中規模の企業は、有害事象により、サーバーがクラッシュし、大規

- 質問44 ある組織は、企業のモバイル デバイス ユーザーに対して、企業の...

- 質問45 セキュリティエンジニアは、組織の機密データを保護するクラウド

- 質問46 ある組織は、ファイルシステム上に機密情報を永続的に保存する必

- 質問47 セキュリティ チームは、修復の進行状況を追跡するためのチケッ

- 質問48 ソフトウェア開発者は、大規模な多国籍企業向けにアプリケーショ

- 質問49 コーディング標準を確立し、CI/CDパイプラインにソフトウェアア...

- 質問50 最高情報セキュリティ責任者 (CISO) は、会社全体の反論 BCP/DR ...

- 質問51 地域と予算の制約により、組織のサテライト オフィスには、組織

- 質問52 マネージド サービス プロバイダーのセキュリティ アナリストは...

- 質問53 ネットワーク チームは、会社の全従業員に安全なリモート アクセ...

- 質問54 ネットワーク アーキテクトは、すべてのローカル サイトを中央の...

- 質問55 米国を拠点とする企業の不正調査に取り組んでいる法医学の専門家

- 質問56 ストリーミングコンテンツの継続的な可用性を必要とする大手放送

- 質問57 データ流出の申し立てを調査している地方自治体は、悪意のあるユ

- 質問58 あなたは、規範的なフレームワークに準拠するために取り組んでい

- 質問59 セキュリティ アナリストがネットワーク ログを確認すると、次の...

- 質問60 脅威アナリストは、HTTP ログを調べているときに次の URL に気づ...

- 質問61 リソースがクラウド環境で実行されている場合に最適なディザスタ

- 質問62 オンライン小売業者の最高経営責任者は、売上の突然の減少に気づ

- 質問63 ある企業は最近、SIEMを導入し、ファイアウォール、ファイルサー...

- 質問64 企業は、対象データの処理および保管の制約を定義するパートナー

- 質問65 SOC アナリストは侵害の可能性に関するアラートを受け取り、次の...

- 質問66 ある会社では、Windows コンピューター上で PowerShell の使用を...

- 質問67 新興企業の最高情報セキュリティ責任者は、セキュリティ エンジ

- 質問68 ある企業がデータ センターをクラウドに移行しています。一部の

- 質問69 大規模な多国籍メーカーのセキュリティ アーキテクトは、トラフ

- 質問70 攻撃者が発電サイトに侵入し、安全計装システムを無効にしました

- 質問71 セキュリティ アナリストは、ワークステーションからの代替アウ

- 質問72 セキュリティ アナリストはリスク評価に参加し、組織内のさまざ

- 質問73 ソフトウェア開発会社は、ユーザーがソフトウェアをインストール

- 質問74 ある組織がコンテナ化されたアプリケーションを開発しました。こ

- 質問75 IT チームは、自己署名証明書を使用することでコストを節約でき...

- 質問76 グローバル組織のセキュリティ管理者は、個人情報を含むシステム

- 質問77 暗号化ソリューションを活用して使用中のデータを保護すると、デ

- 質問78 ある企業が、個人の健康情報の保管を伴う新しいサービス製品を開

- 質問79 金融部門の企業は、電子メールを介してかなりの数の顧客取引要求

- 質問80 セキュリティ管理者は、内部関係者攻撃に対するインシデント対応

- 質問81 PaaS の責任共有モデルでは、顧客の責任は次のうちどれですか?...

- 質問82 ある企業が最近 SaaS プロバイダーを買収し、顧客のエクスペリエ...

- 質問83 ある企業が新製品に関連する規制要件を検討した結果、経営陣が生

- 質問84 最高情報責任者は、高価な SAN ストレージの費用を節約するため...

- 質問85 ある企業が、サブスクリプション型サービスのeコマース取引を実

- 質問86 セキュリティ エンジニアは、会社の Web サイトでユーザーに次の...

- 質問87 組織は、パスポート番号などの機密 Pll および ID 情報を処理す...

- 質問88 サイバーアナリストは、提供された画像ファイルから PDF ファイ...

- 質問89 攻撃者がハードウェア メーカーのコード ベースに侵入し、コード...

- 質問90 セキュリティ インシデントの後、ネットワーク セキュリティ エ...

- 質問91 多国籍企業がハッキング被害に遭いましたが、インシデント対応チ

- 質問92 過去 1 年間の攻撃パターンを振り返ると、攻撃者は侵害を受けや...

- 質問93 セキュリティ エンジニアは、次の要件を満たしながら、モバイル ...

- 質問94 あるソフトウェア開発会社が、自社のソーシャルメディアプラット

- 質問95 最近ネットワークに追加された新しいクラウドアプリケーションで

- 質問96 最高情報責任者 (CIO) は、システム管理者に、次の要件に基づい...

- 質問97 アナリストは、インターネットに接続された DNS サーバーに対し...

- 質問98 ある組織は、PKI を実装することで、より堅牢なセキュリティ対策...

- 質問99 あるISPは、一部の顧客から、ISPのウェブサイトのURLの一部を入...

- 質問100 PKIエンジニアが組織のCA用の証明書テンプレートを定義しており...

- 質問101 ある企業は、自社の知的財産を盗難から保護したいと考えています

- 質問102 開発者は、安全な外部向け Web アプリケーションを開発したいと...

- 質問103 小規模企業は、モバイル デバイスを使用しているゲストに、最初

- 質問104 ある医療システムが最近ランサムウェア攻撃に見舞われました。そ

- 質問105 セキュリティアナリストは、SIEMから、承認済みの公開SSHジャン...

- 質問106 ある企業が監査を受けたところ、次の問題が列挙されました。 * V...

- 質問107 ある企業の最高情報セキュリティ責任者(CISO)は、ランサムウェ...

- 質問108 ソフトウェア開発会社が、顧客が使用できる SaaS ベースのパスワ...

- 質問109 ある組織では、リモート発信者の身元を確認するためにコール セ

- 質問110 ホーム オートメーション会社は、SOC 用のツールを購入してイン...

- 質問111 セキュリティ アーキテクトは、データベース バックエンドを使用...

- 質問112 ユーザーのインターネット プライバシーを保護し、接続が暗号化

- 質問113 セキュリティは、マーケティング部門が組織のソーシャル メディ

- 質問114 セキュリティ エンジニアは、開発チームが機密性の高い環境変数

- 質問115 セキュリティ エンジニアは、企業ネットワークからのセキュリテ

- 質問116 最近、アプリケーション サーバーが TLS 1.3 を優先するようにア...

- 質問117 リスク担当者がリスク評価を行う前にセキュリティ境界を決定する

- 質問118 世界的な拠点を持つ地元の大学は、Web サイトと関連システムの全...

- 質問119 ある企業のセキュリティ エンジニアが、新製品の市場投入で企業

- 質問120 最近のデータ侵害により、ある企業のストレージ環境全体に顧客デ

- 質問121 セキュリティ エンジニアは、次のような最近のデータ侵害インシ

- 質問122 セキュリティアナリストが、現在利用可能な最も強力な暗号化方式

- 質問123 開発チームは、設定を確認し、購入したライセンス キーを入力す

- 質問124 銀行のリスク委員会に最新の指標を提供する最高情報セキュリティ

- 質問125 最近、企業の製品サイトで API 呼び出しが失敗し、顧客が製品を...

- 質問126 開発者は、自動運転車のソフトウェアにPKIを可能な限り効率的か...

- 質問127 ある企業は、新しい人工知能ベースの分析 SaaS ソリューションを...

- 質問128 セキュリティ マネージャーは、機密データを処理するすべてのエ

- 質問129 セキュリティアナリストは、従業員からセキュリティチームに送ら

- 質問130 ある組織が開発したソーシャル メディア アプリケーションは、世...

- 質問131 ある企業は、セキュリティ評価を実行するためにコンサルタントの

- 質問132 組織は、参照データを新しいシステムに組み込むためにレガシー

- 質問133 ある組織の取締役会は、最高情報セキュリティ責任者(CIO)に対...

- 質問134 セキュリティ エンジニアは、組織のバグ報奨金プログラムを通じ

- 質問135 最近の監査で、複数の従業員がバッジを使用してセキュリティ保護

- 質問136 セキュリティ管理者は、小規模な新興企業が製品価格の更新を提供

- 質問137 小さな会社は、運用コストを削減する必要があります。ベンダーは

- 質問138 捜査または訴訟中に証拠の検索と収集が含まれるプロセスは次のど

- 質問139 大規模な組織は、オンプレミスからクラウドへの移行を計画してい

- 質問140 脆弱性評価エンドポイントは、最新の調査結果のレポートを生成し

- 質問141 セキュリティアナリストは、同社のWAFが適切に設定されていない...

- 質問142 アナリストは、Web アプリケーションのセキュリティ評価の実行中...

- 質問143 ある企業は、セキュリティ上のギャップを特定し、潜在的なインシ

- 質問144 ある企業は最近、重要な Web アプリケーションをクラウド プロバ...

- 質問145 セキュリティ エンジニアはインシデントを調査し、不正なデバイ

- 質問146 製品開発チームは、リリース前にレビュー用にコード スニペット

- 質問147 次のうち、パスワードレス認証ソリューションを実装することの最

- 質問148 ある企業は、新しいマルウェアによるエンドポイントでの複数のサ

- 質問149 セキュリティ アナリストは、次のアクティビティを示す多数の SI...

- 質問150 セキュリティアーキテクトは、リモートホストのIDを保証したいと...

- 質問151 企業の SOC は、特定の脆弱性を利用したアクティブなキャンペー...

- 質問152 市場で競争したいCSPは、ビジネス獲得を目指して企業にアプロー...

- 質問153 ディザスタ リカバリ チームは、前回のディザスタ リカバリ パラ...

- 質問154 セキュリティ アーキテクトが、Web サイトの脆弱性をテストして...

- 質問155 ある組織は最近、エンドポイント デバイスの OS ブートローダー...

- 質問156 金融機関には、現在次のコントロールを採用している複数の機関が

- 質問157 セキュリティアーキテクトは、DevSecOpsとSOARイニシアチブのた...

- 質問158 最高情報責任者 (CIO) は、フォーマット パートナーシップを確立...

- 質問159 ある会社は、会社所有の電話からモバイル デバイスの BYOD 戦略...

- 質問160 セキュリティ エンジニアは、関連データに前方機密性と認証され

- 質問161 組織がデジタル署名されたコードの利用を好む理由を最もよく説明

- 質問162 ある銀行は、最新の脅威に対するセキュリティ対策を強化するため

- 質問163 セキュリティ エンジニアはサービス プロバイダーに勤務し、少数...

- 質問164 セキュリティ エンジニアは、次の要件を満たすために、ネットワ

- 質問165 組織に複数の製品を提供する重要なベンダーがいる場合に、リスク

- 質問166 HVAC業者が、社内の機器に関する問題をリモートサポート/トラブ...

- 質問167 ある企業は、クラウドベースのインフラストラクチャを利用する完

- 質問168 最近のセキュリティ インシデントでは、すべてのトラフィックが ...

- 質問169 財務部門のユーザーが、会社の機密財務情報を含むスプレッドシー

- 質問170 セキュリティ アナリストは、組織のインターネットに接続された ...

- 質問171 下流のサプライチェーンのリスクを最大限に軽減したい ASIC メー...

- 質問172 新しいオンライン ファイル ホスティング サービスが提供されて...

- 質問173 最近のセキュリティ評価により、Wi-Fi を EAP-TLS を必要とする ...

- 質問174 ある企業では BYOD ポリシーを採用しており、セキュリティ要件を...

- 質問175 ある企業は、ウェブサーバーがライバル企業に侵入されたのではな

- 質問176 クラウド セキュリティ アーキテクトは、VMS を強化するソリュー...

- 質問177 セキュリティエンジニアは、ファイアウォールチームから、特定の

- 質問178 セキュリティ コンサルタントは、Active Directory を持たない小...

- 質問179 ベンダーロックインに関連するリスクは次のうちどれですか? (2...

- 質問180 セキュリティアナリストは、同社のWAFが適切に設定されていない...

- 質問181 セキュリティ アナリストは、元従業員のラップトップを調査して

- 質問182 セキュリティアナリストは、外部向けメールサーバーへのログイン

- 質問183 セキュリティ ソリューションは、サンドボックス環境を使用して

- 質問184 セキュリティ管理者は、水平方向の移動攻撃に対してドメイン コ

- 質問185 セキュリティ アナリストは、データがオンライン プロセスに注入...

- 質問186 クライアントは、認証を必要としない一連の負荷分散された API ...

- 質問187 完全にエアギャップで閉鎖されたシステムのネットワーク管理者は

- 質問188 セキュリティ コンサルタントは、単一のアクセス ポイントを備え...

- 質問189 セキュリティ担当者は、特別プロジェクトに携わるすべての担当者

- 質問190 ICS に出力する電力量を伝えるメッセージを制御するために暗号化...

- 質問191 セキュリティエンジニアがレガシーサーバーを評価しており、FTP...

- 質問192 組織の財務システムが最近攻撃されました。フォレンジック アナ

- 質問193 ある脆弱性アナリストが、社内で開発されたソフトウェアにゼロデ

- 質問194 マーケティング部門(192.168.0.1/24)のユーザーから、オンプレ...

- 質問195 セキュリティ アナリストと DevOps エンジニアが協力して、脆弱...

- 質問196 最高経営責任者(CEO)が個人所有デバイスに未承認のアプリケー...

- 質問197 会社の最高情報セキュリティ責任者は、会社が提案したクラウドへ

- 質問198 セキュリティ アナリストは、ユーザーが 0 から 9 までの番号の...

- 質問199 セキュリティ エンジニアは、従業員が有線ネットワークの範囲内

- 質問200 セキュリティ エンジニアは、更新とパッチ適用がサポートされな

- 質問201 PCI DSS v3.4 に基づいて、ある特定のデータベース フィールドに...

- 質問202 セキュリティ技術者は、毎晩バッチ更新によって在庫を追跡するシ

- 質問203 ある企業が、下請け業者のソース コードを自社のセキュリティ製

- 質問204 セキュリティ イベントを調査しているときに、アナリストは、ユ

- 質問205 セキュリティ エンジニアは、サイド チャネル攻撃の脅威を懸念し...

- 質問206 ソフトウェア開発者は、Webアプリケーションに認証方式を追加す...

- 質問207 レコードレベルの暗号化が一般的に使用されるのは次のうちどれで

- 質問208 セキュリティ エンジニアが一連のバグ報奨金レポートの指標を確

- 質問209 セキュリティ エンジニアは、意思決定をサポートするために分析

- 質問210 次のプロトコルのうち、PAN ネットワークの作成を可能にする低電...

- 質問211 ある企業は、市場投入までの期間を短縮する戦略の一環として、ソ

- 質問212 ある組織は知的財産データをオンプレミスから CSP に移動してお...

- 質問213 セキュリティ オペレーション センターのアナリストは、データベ...

- 質問214 法医学捜査官は、次の目的で最前線のコマンドを使用します。

- 質問215 セキュリティエンジニアは、従業員ユーザーのウェブトラフィック

- 質問216 ある企業が毎年実施している攻撃対象領域分析において、想定外の

- 質問217 会社の従業員は、海外旅行中に会社のシステムにアクセスすること

- 質問218 セキュリティ アナリストは、最近のデータ損失インシデントの原

- 質問219 ある企業がオンプレミス サービスをクラウドに移行しました。最

- 質問220 ある銀行は、セキュリティアーキテクトと協力し、データベース管

- 質問221 イベントのレビュー中に、セキュリティ アナリストは、FIM シス...

- 質問222 組織は、次の要件を満たす必要があるネットワーク アーキテクチ

- 質問223 あるエネルギー会社は、過去四半期に使用した天然ガスの平均圧力

- 質問224 ある開発者が、企業向けの新しいモバイル アプリケーションを作

- 質問225 ある組織は、世界中の複数の遠隔地の顧客に利用されるソーシャル

- 質問226 セキュリティエンジニアがイベントログを確認しています。従業員

- 質問227 セキュリティ アナリストは、次の出力を確認しています。 (Exhib...

- 質問228 社内リソースの制約により、経営陣はプリンシパルセキュリティア

- 質問229 内部ユーザーは、外部組織の1人を除くすべての受信者に暗号化さ

- 質問230 ある組織は、パスポート番号などの機密性の高い個人情報(PI)や...

- 質問231 機密性の高いデータを扱う顧客にサービスを提供する会社は、動的

- 質問232 ある会社は、グローバル サービスの展開を準備しています。 GDPR...

- 質問233 ヘルプデスクの技術者が、従業員のノートパソコンがOSを起動でき...

- 質問234 組織のハント チームは、永続的な脅威が存在し、企業ネットワー

- 質問235 最近のセキュリティ インシデントでは、シグネチャベースの検出

- 質問236 セキュリティ アナリストが、ネットワーク管理者のワークステー

- 質問237 組織は、会社所有の資産がネットワーク外にある場合、または VPN...

- 質問238 SaaSソリューションを提供する組織が、最近、顧客データの損失を...

- 質問239 米国に拠点を置く顧客のみを持つ企業が、他国の開発者に自社の W...

- 質問240 セキュリティアナリストは、本番環境のアプリケーションサーバー

- 質問241 セキュリティ アーキテクトには、従業員の分散化とリモート化が

- 質問242 ランサムウェアは、大手金融機関の人事ファイル共有全体を暗号化

- 質問243 システム エンジニアは、デジタル証明書を使用してラップトップ

- 質問244 技術者がログを確認していて、3 か月の間に多数のファイルがリモ...

- 質問245 ある病院は、パッチによってデータの可用性が混乱し、患者のケア

- 質問246 内部セキュリティ監査により、現在、ネットワーク スイッチを管

- 質問247 セキュリティ アーキテクトは、組織のクラウド運用環境に SOAR ...

- 質問248 セキュリティチームは、セキュリティ侵害に関連する様々な種類の

- 質問249 Web サービス プロバイダーは、契約上の要件を満たすために現在...

- 質問250 電子メール署名が提供するセキュリティ機能は次のどれですか?

- 質問251 政府機関のサイバーアナリストは、PLLの保護方法について懸念を...

- 質問252 ある組織は、アプリケーションを本番環境に導入する前に検証する

- 質問253 最近の侵害では、攻撃者は盗まれたラップトップから取得したパス

- 質問254 会社では、タスクを複数の人が同時に実行する必要があります。こ

- 質問255 サイバーセキュリティ エンジニア アナリストは、脆弱性のシステ...

- 質問256 ある組織は、仮想イベント サービスを世界中のクライアントに提

- 質問257 企業のネットワーク上のホストが、SMB 経由で拡散していると思わ...

- 質問258 ADを使用している企業が、LDAPからセキュアLDAPへのサービス移行...

- 質問259 最近のデータ侵害は、クラウドベースの生産性スイートを使用して

- 質問260 セキュリティアーキテクトは、二者間で受信されたパケットが改ざ

- 質問261 災害後に企業が存続できなくなる可能性があることを示すものは次

- 質問262 あるソフトウェア会社では、次の要件を満たす暗号を使用してデー

- 質問263 セキュリティ管理者は、セキュリティ実装ガイドラインに従ってア

- 質問264 デバイスのライフサイクルコストを削減するため、ある企業はエン

- 質問265 敵対的攻撃シミュレーション演習において、外部チームが組織に検

- 質問266 ある会社は顧客向けにいくつかの API を公開しており、キーを使...

- 質問267 複数のサーバーの OS が、原因不明のほぼ同時にクラッシュしまし...

- 質問268 ネットワーク チームは、セキュリティ管理者に Web ブラウザで F...

- 質問269 組織は、外部の要件に従ってシステムとデータを分類する必要があ

- 質問270 ある建築会社はセキュリティ チームと協力して、一般に漏洩した