- ホーム

- Cisco

- 642-885 - Deploying Cisco Service Provider Advanced Network Routing

- Cisco.642-885.v2018-12-07.q130

- 質問36

有効的な642-885問題集はJPNTest.com提供され、642-885試験に合格することに役に立ちます!JPNTest.comは今最新642-885試験問題集を提供します。JPNTest.com 642-885試験問題集はもう更新されました。ここで642-885問題集のテストエンジンを手に入れます。

642-885問題集最新版のアクセス

「131問、30% ディスカウント、特別な割引コード:JPNshiken」

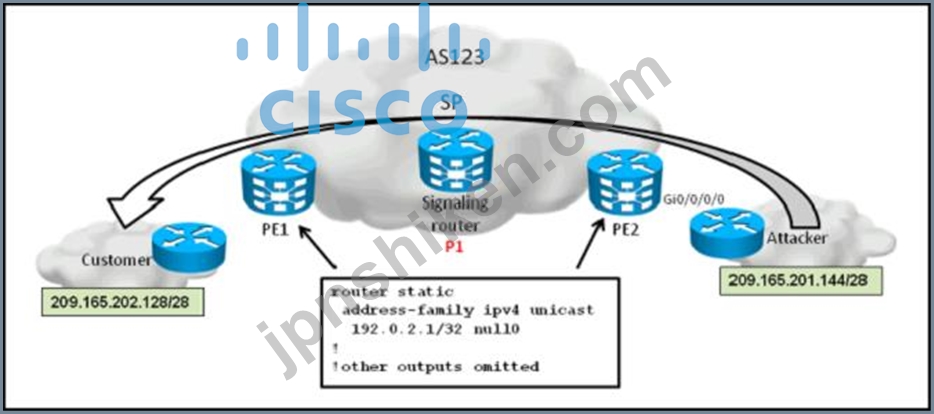

展示品に示されているトポロジー図と以下の部分構成を参照してください。

209.165.201.144/28から209.165.202.128/28への攻撃が検出されたら、ソースベースのリモートトリガーブラックホールフィルタリングを実装するためにP1 IOS-XRルータに追加の設定が必要ですか?

!

ルータbgp 123

アドレスファミリのipv4ユニキャスト

静的ルートポリシーテストを再配布する

!

209.165.201.144/28から209.165.202.128/28への攻撃が検出されたら、ソースベースのリモートトリガーブラックホールフィルタリングを実装するためにP1 IOS-XRルータに追加の設定が必要ですか?

!

ルータbgp 123

アドレスファミリのipv4ユニキャスト

静的ルートポリシーテストを再配布する

!

正解:C

説明/参照:

Explanation:

ソースベースのRTBHフィルタリング

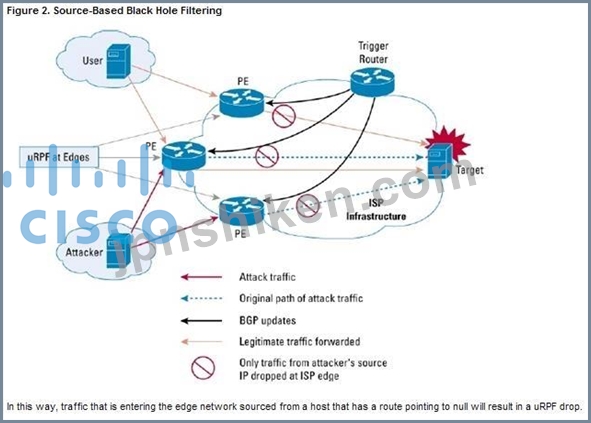

宛先ベースのブラックホールリングでは、ブラックホールがどこから来ているかに関係なく、ブラックホールがアクティブになった後、特定の宛先へのすべてのトラフィックがドロップされます。明らかに、これにはターゲットに向かう正当なトラフィックが含まれる可能性があります。ソースベースのブラックホールは、特定の送信元アドレスまたは送信元アドレスの範囲に基づいて、ネットワークエッジでトラフィックをドロップする機能を提供します。

攻撃の送信元アドレス(またはアドレスの範囲)を特定できる場合(偽装されているかどうか)、宛先アドレスにかかわらず、送信元アドレスに基づいてエッジですべてのトラフィックをドロップするほうがよいでしょう。

これにより、他のソースからの正当なトラフィックがターゲットに到達することが可能になります。ソースベースのブラックホールフィルタリングの実装は、ユニキャストリバースパスフォワーディング(uRPF)、ほとんどの場合、ルーズモードuRPFに依存します。

ルーズモードuRPFはパケットをチェックし、ルータフォワーディング情報ベース(FIB)に着信パケットの送信元IPのルートエントリがある場合は転送します。ルータに送信元のFIBエントリがない場合

IPアドレス、またはエントリがヌルインターフェイスを指している場合は、図2に示すようにRPF(Reverse Path Forwarding)チェックが失敗し、パケットがドロップされます。uRPFはFIBエントリに対して送信元IPアドレスを検証するため、送信元アドレスは、外部インターフェイス上で緩いモードのuRPFを設定し、ネクストホップNull0を持つ送信元へのルートを挿入することでRPFチェックが失敗することを保証することによって実現されます。これは、トリガデバイスを使用してIBGPアップデートを送信することによって実行できます。これらのアップデートは、図2に示すように、ソースIPの次のホップを、エッジに静的なエントリを持つ未使用のIPアドレスに設定します。

Explanation:

ソースベースのRTBHフィルタリング

宛先ベースのブラックホールリングでは、ブラックホールがどこから来ているかに関係なく、ブラックホールがアクティブになった後、特定の宛先へのすべてのトラフィックがドロップされます。明らかに、これにはターゲットに向かう正当なトラフィックが含まれる可能性があります。ソースベースのブラックホールは、特定の送信元アドレスまたは送信元アドレスの範囲に基づいて、ネットワークエッジでトラフィックをドロップする機能を提供します。

攻撃の送信元アドレス(またはアドレスの範囲)を特定できる場合(偽装されているかどうか)、宛先アドレスにかかわらず、送信元アドレスに基づいてエッジですべてのトラフィックをドロップするほうがよいでしょう。

これにより、他のソースからの正当なトラフィックがターゲットに到達することが可能になります。ソースベースのブラックホールフィルタリングの実装は、ユニキャストリバースパスフォワーディング(uRPF)、ほとんどの場合、ルーズモードuRPFに依存します。

ルーズモードuRPFはパケットをチェックし、ルータフォワーディング情報ベース(FIB)に着信パケットの送信元IPのルートエントリがある場合は転送します。ルータに送信元のFIBエントリがない場合

IPアドレス、またはエントリがヌルインターフェイスを指している場合は、図2に示すようにRPF(Reverse Path Forwarding)チェックが失敗し、パケットがドロップされます。uRPFはFIBエントリに対して送信元IPアドレスを検証するため、送信元アドレスは、外部インターフェイス上で緩いモードのuRPFを設定し、ネクストホップNull0を持つ送信元へのルートを挿入することでRPFチェックが失敗することを保証することによって実現されます。これは、トリガデバイスを使用してIBGPアップデートを送信することによって実行できます。これらのアップデートは、図2に示すように、ソースIPの次のホップを、エッジに静的なエントリを持つ未使用のIPアドレスに設定します。

- 質問一覧「130問」

- 質問1 どのコマンドがCisco IOS XRルータ上でSource Specific Multicas...

- 質問2 Cisco IOS XRアドレスファミリーグループ、セッショングループ、...

- 質問3 Cisco IOS XRを実行するCRSルータには、デュアルルーティングプ...

- 質問4 サービスプロバイダーは、最近導入された最近のInter-AS MPLS VP...

- 質問5 Cisco IOS-XRでは、BGPネイバーからインストールできるプレフィ...

- 質問6 どのマルチキャストグループの範囲がSSM用に予約されていますか...

- 質問7 (Exhibit) BGPピアリングに関する2つのステートメントは正しいで...

- 質問8 エンタープライズ環境におけるIPv6デュアルスタック実装の利点は...

- 質問9 展示を参照してください。 (Exhibit) 192.168.1.1 EBGPピアでBFD...

- 質問10 (Exhibit) PE5ルータでは、学習されたBGPプレフィックスに関して...

- 質問11 ネットワーク管理者がIPv6ホストをLAN上でpingしようとすると、...

- 質問12 PE IOS-XRルータの展示品のEBGP設定を参照してください。 EBGP設...

- 質問13 ドメイン間マルチキャストセットアップでMSDPのコンポーネントと...

- 質問14 エンジニアは、現在動作しているIPv4ドメイン上でIPv6にDNSを提...

- 質問15 2001:0DB8 :: 1:800:200E:88AAというIPv6アドレスが与えられ...

- 質問16 Cisco IOS-XRでは、どのアドレスファミリに対してアドレスファミ...

- 質問17 ネットワークエンジニアがISPのために働いており、現在のeBGPの...

- 質問18 次のCisco IOS-XRコンフィギュレーションコマンドは、ルータ上で...

- 質問19 Cisco IOS-XR BGP設定の展示を参照して下さい。 (Exhibit) 2つの...

- 質問20 ISPのネットワークエンジニアは、iBGPの隣接数を減らそうとして...

- 質問21 Cisco IOS-XRルータが特定のプレフィクスをEBGPピアにアナウンス...

- 質問22 展示を参照してください。 (Exhibit) 1.1.1.1ルータと2.2.2.2ル...

- 質問23 IPv6正引き検索に使用されるDNSレコードのタイプはどれですか?...

- 質問24 展示を参照してください。 (Exhibit) bgp graceful-restartコマ...

- 質問25 Cisco IOS-XRルータではデフォルトでイネーブルにされ、無効にす...

- 質問26 ASR9Kルータの出力については、展示品を参照してください。 (Exh...

- 質問27 どの4つのステートメントがMSDPの構成と操作に関して正しいので...

- 質問28 サービスプロバイダーのコアネットワークにおけるフルメッシュIB...

- 質問29 展示を参照してください。 (Exhibit) 隣接する2つのeBGP隣接ルー...

- 質問30 NAT64の操作に関する3つのステートメントは正しいですか? (3つ...

- 質問31 マルチキャストルーティングテーブルに(S、G)エントリを設定す...

- 質問32 IS-IS対応Cisco IOS XRルータで6PEを実装するための設定は正しい...

- 質問33 高可用性マルチキャストを提供するために使用される2つの機能は

- 質問34 自動RP操作と実装に関する正しい2つのステートメントはどれです...

- 質問35 ネットワークアーキテクトは、同社のマルチキャストネットワーク

- 質問36 展示品に示されているトポロジー図と以下の部分構成を参照してく

- 質問37 IPv6マルチキャストでは、どの機能をスタティックRP設定の代替方...

- 質問38 (Exhibit) どの3つのステートメントは、さまざまなマルチキャス...

- 質問39 Cisco IOS-XRのshow outputの出力を参照してください。 (Exhibit...

- 質問40 IPマルチキャストのためのBGP拡張MP-BGPでサポートされる機能は...

- 質問41 展示を参照してください。 (Exhibit) ルータAとルータBはギガビ...

- 質問42 エニーキャストRPを実装する場合、RPはまた、どの種類のピアリン...

- 質問43 セッションの確立中にEBGPセッションのように動作するBGPセッシ...

- 質問44 展示を参照してください。 (Exhibit) XR4は、TTLセキュリティ機...

- 質問45 IPv6ルーティング環境でどの2つの特性がtracerouteを分類してい...

- 質問46 Cisco IOS XRがBGPピアリング実装を最適化するために使用するコ...

- 質問47 ドラッグドロップ 選択と配置: (Exhibit)

- 質問48 有効なCisco IOS XE IPv6スタティックトンネル設定を実装するの...

- 質問49 Cisco IOS-XEルータでIP SLA icmp-echoプローブを実装する場合、...

- 質問50 ソースベースのリモートトリガーブラックホールフィルタリングを

- 質問51 複数のサービスプロバイダに接続されているマルチホーム顧客の3

- 質問52 Cisco IOS-XRルータから取得した設定の展示を参照してください。...

- 質問53 224.192.16.1マルチキャストIPアドレスは、マルチキャストMACア...

- 質問54 デュアルスタックIPv6 / IPv4ルータが3つ必要な場合(3つ選択し...

- 質問55 安全な鍵交換のためにグループ鍵管理が必要なグループマルチキャ

- 質問56 どの4つのステートメントがMSDPの構成と操作に関して正しいので...

- 質問57 ドラッグドロップ 選択と配置: (Exhibit)

- 質問58 ドメイン間マルチキャストルーティングを有効にする場合、どちら

- 質問59 エンジニアは、コアインフラストラクチャ全体でマルチキャストル

- 質問60 (Exhibit) PEでは、(192.168.156.60,224.1.1.1)エントリに関し...

- 質問61 Cisco IOS XEルータの6to4トンネルに使用するコマンドセットは、...

- 質問62 マルチキャストトラフィックの配信境界を定義するためにTTLしき...

- 質問63 IGMPv3で追加された機能はどれですか?

- 質問64 IPv6ヘッダーのどのフィールドを使ってDSCP値を設定できますか?...

- 質問65 ドラッグドロップ 選択と配置: (Exhibit)

- 質問66 Cisco IOS XRルータを使用するISPのネットワークエンジニアは、B...

- 質問67 IPv6 2002 :: / 16プレフィックスは、どのような実装で使用され...

- 質問68 どちらの方法がIPv6トンネリング実装を表していますか? (2つを...

- 質問69 (Exhibit) どのルータが234.1.1.1マルチキャストグループのRPと...

- 質問70 展示を参照してください。 (Exhibit) 次のマルチキャストIPアド...

- 質問71 MEDの前にBGPが選択する2つの属性はどれですか? (2つを選択し...

- 質問72 展示を参照してください。 (Exhibit) RR1がPE1経由で学習するPE2...

- 質問73 高密度モード、スパースモード、双方向モードをサポートするマル

- 質問74 ドメイン内ルーティングとドメイン間ルーティングのどちらの違い

- 質問75 IPv6マルチキャスト受信者は、IPv6マルチキャストグループに参加...

- 質問76 ジュニアネットワークエンジニアは、ルータのループバックインタ

- 質問77 マルチホームBGPの顧客でループ回避のためにCisco IOS XEルータ...

- 質問78 Cisco IOS-XRルータのマルチキャストコンフィギュレーションおよ...

- 質問79 (Exhibit) BGP操作に関する3つのステートメントは正しいですか?...

- 質問80 BFDを構成するとき、乗数構成オプションはどの値を決定するのに...

- 質問81 展示のようにトンネルインターフェイスを設定した後、IPv6トラフ...

- 質問82 マルチキャストパケットがルータに到着したときにRPFチェックを...

- 質問83 PEルータのBGP設定への最近の変更に気付きました.bgpスキャン時...

- 質問84 展示品に示されているトポロジー図を参照すると、 (Exhibit) BGP...

- 質問85 プロバイダーエッジルータと顧客宅内機器ルータの間で、どのIPv6...

- 質問86 PIM-SMに関して正しい記述はどれですか? (3つ選択してください...

- 質問87 どのテクノロジーがマルチキャストASMとマルチキャストSSMに分類...

- 質問88 bsr-borderルータのPIMインターフェイスコンフィギュレーション...

- 質問89 Cisco IOS-XRでは、どのBGPプロセスを複数のインスタンスに分散...

- 質問90 展示を参照してください。 (Exhibit) Cisco IOS-XRコンフィギュ...

- 質問91 DHCPv6とDHCPv4の違いは4通りありますか? (4つを選択してくだ...

- 質問92 ネットワークエンジニアは、必要なBGP CLI全体を減らすために、...

- 質問93 展示を参照してください。 R2はXR3からRP情報を学習することはで...

- 質問94 どのコマンドセットを使用して、Cisco IOS XRのギガビットイーサ...

- 質問95 Cisco IOS設定の展示を参照してください。 (Exhibit) どのステー...

- 質問96 安全なマルチキャストでは、マルチキャストグループに安全な鍵を

- 質問97 どのコマンドセットが、PEとルートリフレクタの間のCisco IOS XE...

- 質問98 グローバルスコープが組み込まれたRPアドレスを持つIPv6 PIMを実...

- 質問99 マルチキャストMACアドレス「01-00-5E-4D-62-B1」は、どのIPマル...

- 質問100 展示を参照してください。 (Exhibit) どのオプションがハブとス...

- 質問101 送信元から受信者への最適な経路に沿ってマルチキャストデータを

- 質問102 展示に示されたCisco IOS DHCPv6の設定を参照して下さい。 (Exhi...

- 質問103 エンジニアは、Cisco IOS XEの対応するマルチキャストSAFIをサポ...

- 質問104 すべてのPIMv2ルータで同じハッシュアルゴリズムを実行すること...

- 質問105 各(*、G)エントリまたは(S、G)エントリのマルチキャストルー...

- 質問106 Cisco IOS-XR設定の展示を参照してください。 (Exhibit) Cisco I...

- 質問107 PIM-SMが使用できるマルチキャスト配信ツリーのタイプはどれです...

- 質問108 マルチキャスト対応ルータは、ソースツリーまたは共有ツリー上で

- 質問109 各ルータ(RTA、RTB、およびRTC)には、ルートリフレクタルータR...

- 質問110 どのCisco IOS XRコマンドが正常に設定すると、アドバタイズ間隔...

- 質問111 R1ルータがPIM-SMに対してイネーブルになっていて、発信元のマル...

- 質問112 BGPルートリフレクタが非クライアントIBGPピアからIBGPアップデ...

- 質問113 PIM操作を設定するとき、SPTしきい値を無限に設定するとどうなり...

- 質問114 ネットワークエンジニアは、BGPダンプニングを備えたCisco IOS X...

- 質問115 多対多マルチキャストアプリケーションをサポートするために、ど

- 質問116 MP-BGPに関して正しい記述はどれですか?

- 質問117 (Exhibit) BGP操作に関する3つのステートメントは正しいですか?...

- 質問118 ドメイン間マルチキャストルーティングを実装する場合、あるドメ

- 質問119 R1はSPコア内のPIM RPとして指定されます。コア環境のBSRとRPと...

- 質問120 展示を参照してください。 (Exhibit) R5はAS 1020のPIM-SMドメイ...

- 質問121 (Exhibit) RPであるルータ上のマルチキャスト操作に関して、正し...

- 質問122 Cisco IOS-XRのshow outputの出力を参照してください。 (Exhibit...

- 質問123 Cisco IOS-XRでは、ttl-securityコマンドはどのコンフィギュレー...

- 質問124 高可用性ステートフルスイッチオーバーBGPルーティングを実装す...

- 質問125 どの2つのBGPメカニズムを使用して、冗長ルートリフレクタを備え...

- 質問126 SPコアはネットワーク上でPIMを実行しています。このネットワー...

- 質問127 大規模な分散ネットワーク全体で少数の受信者が必要とするトラフ

- 質問128 マルチキャストアドレスの同等のマルチキャストMACアドレスマッ...

- 質問129 どちらのステートメントがBGPのttl-security機能を正しく記述し...

- 質問130 MLDv1で利用できないMLDv2を使用して提供される追加機能はどれで...