有効的なSC-200問題集はJPNTest.com提供され、SC-200試験に合格することに役に立ちます!JPNTest.comは今最新SC-200試験問題集を提供します。JPNTest.com SC-200試験問題集はもう更新されました。ここでSC-200問題集のテストエンジンを手に入れます。

SC-200問題集最新版のアクセス

「370問、30% ディスカウント、特別な割引コード:JPNshiken」

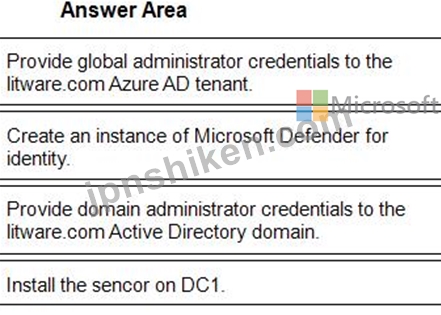

ビジネス要件を満たすように DC1 を構成する必要があります。

順番に実行する必要がある 4 つのアクションはどれですか? 答えるには、アクションのリストから適切なアクションを回答領域に移動し、正しい順序で並べます。

順番に実行する必要がある 4 つのアクションはどれですか? 答えるには、アクションのリストから適切なアクションを回答領域に移動し、正しい順序で並べます。

正解:

1 - グローバル管理者の資格情報を litware.com Azure AD テナントに提供します。

2 - ID 用に Microsoft Defender のインスタンスを作成します。

3 - ドメイン管理者の資格情報を litware.com Active Directory ドメインに提供します。

4 - センサーを DC1 に取り付けます。

参照:

https://docs.microsoft.com/en-us/defender-for-identity/install-step1

https://docs.microsoft.com/en-us/defender-for-identity/install-step4

Topic 1, Litware inc.

既存の環境

アイデンティティ環境

ネットワークには、litware.com という名前の Azure Active Directory (Azure AD) テナントに同期する litware.com という名前の Active Directory フォレストが含まれています。

Microsoft 365 環境

Litware には、litware.com Azure AD テナントにリンクされた Microsoft 365 E5 サブスクリプションがあります。Microsoft Defender for Endpoint は、Windows 10 を実行するすべてのコンピューターに展開されます。すべての Microsoft Cloud App Security 組み込みの異常検出ポリシーが有効になります。

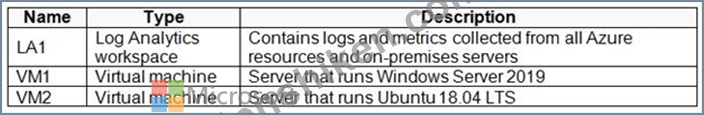

Azure 環境

Litware には、litware.com Azure AD テナントにリンクされた Azure サブスクリプションがあります。サブスクリプションには、次の表に示すように、米国東部 Azure リージョンのリソースが含まれています。

ネットワーク環境

各 Litware オフィスはインターネットに直接接続し、Azure サブスクリプション内の仮想ネットワークへのサイト間 VPN 接続を備えています。

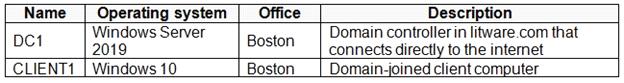

オンプレミス環境

オンプレミス ネットワークには、次の表に示すコンピューターが含まれています。

現在の問題

Cloud App Security は、ユーザーが両方のオフィスに同時に接続すると、誤検知アラートを頻繁に生成します。

変更予定

Litware は、次の変更を実装する予定です。

Azure サブスクリプションで Azure Sentinel を作成して構成します。

Azure AD テスト ユーザー アカウントを使用して、Azure Sentinel の機能を検証します。

ビジネス要件

Litware は、次のビジネス要件を識別します。

Azure 情報保護の要件

セキュリティ ラベルがあり、Windows 10 コンピューターに保存されているすべてのファイルは、Azure Information Protection - データ検出ダッシュボードから利用できる必要があります。

Microsoft Defender for Endpoint の要件

すべての Cloud App Security の承認されていないアプリは、Microsoft Defender for Endpoint を使用して、Windows 10 コンピューターでブロックする必要があります。

Microsoft Cloud アプリのセキュリティ要件

Cloud App Security は、テナント レベルのデータに基づいて、ユーザー接続が異常かどうかを識別する必要があります。

Azure Defender の要件

すべてのサーバーが同じ Log Analytics ワークスペースにログを送信する必要があります。

Azure Sentinel の要件

Litware は、次の Azure Sentinel 要件を満たす必要があります。

Azure Sentinel と Cloud App Security を統合します。

admin1 という名前のユーザーが Azure Sentinel プレイブックを構成できることを確認します。

カスタム クエリに基づいて Azure Sentinel 分析ルールを作成します。ルールは、プレイブックの実行を自動的に開始する必要があります。

特定の IP アドレスからのデータ アクセスを表すイベントにメモを追加して、ハンティング中に調査グラフをナビゲートするときに IP アドレスを参照できるようにします。

Azure AD テスト ユーザー アカウントによる Microsoft Office 365 へのインバウンド アクセスが検出されたときにアラートを生成するテスト ルールを作成します。ルールによって生成されたアラートは、テスト ユーザー アカウントごとに 1 つのインシデントで、個々のインシデントにグループ化する必要があります。

- 質問一覧「127問」

- 質問1 新しい Azure サブスクリプション用に Azure Sentinel をプロビ...

- 質問2 Microsoft 365 Defender には、次の高度な検索クエリがあります...

- 質問3 Azure 仮想マシンの技術要件を満たすソリューションを推奨する必...

- 質問4 サードパーティのセキュリティ情報およびイベント管理 (SIEM) ソ...

- 質問5 あなたの会社では、Microsoft Office VBA マクロを含む基幹業務...

- 質問6 次の KQL クエリがあります。 (Exhibit)

- 質問7 あなたの会社は Azure Sentinel を使用しています。 新しいセキ...

- 質問8 新しい Azure サブスクリプションで Linux 仮想マシンをプロビジ...

- 質問9 Microsoft Defender for Endpoint を使用してどのチームの問題を...

- 質問10 Azure Sentinel の要件を満たすには、イベントにメモを追加する...

- 質問11 新しい Azure サブスクリプションを作成し、Azure Monitor のロ...

- 質問12 Microsoft Defender を使用する Microsoft 365 E5 サブスクリプ...

- 質問13 Cloud App Security の要件を満たすように、異常検出ポリシーの...

- 質問14 Common Event Format (CEF) メッセージを Azure Sentinel に送信...

- 質問15 Azure Sentinel を使用します。 カスタム Azure Sentinel ブック...

- 質問16 Fabrikam の Azure Defender アラートの修復アクションを推奨す...

- 質問17 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問18 Azure サブスクリプションがあります。 次の要件を満たすには、...

- 質問19 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問20 会社は、Microsoft 365 アプリを使用して分析したいと考えていま...

- 質問21 Microsoft Defender を使用する Microsoft 365 E5 サブスクリプ...

- 質問22 次の図に示すように、Azure Sentinel から、重大度の高いインシ...

- 質問23 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問24 通常のアクティビティに対して毎日 Azure Security Center で数...

- 質問25 サポートされているすべてのリソースの種類に対して Azure Defen...

- 質問26 異常な Azure Active Directory (Azure AD) サインイン アクティ...

- 質問27 アプリケーションの開発中に複数の Azure Function アプリからア...

- 質問28 会社は、Microsoft 365 アプリを使用して分析したいと考えていま...

- 質問29 Azure サブスクリプションを作成します。 サブスクリプションに...

- 質問30 あなたの会社は Azure Sentinel をデプロイします。 Azure Senti...

- 質問31 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問32 Cloud App Security の要件を満たすように、異常検出ポリシーの...

- 質問33 Microsoft 365 Defender を使用し、User1 という名前のユーザー...

- 質問34 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問35 Azure と Google クラウドにリソースがあります。 Google Cloud ...

- 質問36 ユーザーが受信する悪意のある電子メールの増加が通知されます。

- 質問37 Azure Defender を使用する Azure サブスクリプションがあります...

- 質問38 Azure Sentinel の要件を満たすには、テスト ルールを作成する必...

- 質問39 アプリケーションの開発中に複数の Azure Function アプリからア...

- 質問40 あなたは、新しいランサムウェア株を展開する潜在的な攻撃を調査

- 質問41 あなたの会社には、イスタンブールに 1 つのオフィスがあり、Mic...

- 質問42 Azure Sentinel の要件を満たすには、イベントにメモを追加する...

- 質問43 Azure Sentinel データを視覚化し、サード パーティのデータ ソ...

- 質問44 Fabrikam の Azure Defender アラートの修復アクションを推奨す...

- 質問45 Azure Information Protection の要件を実装する必要があります...

- 質問46 あなたの会社では、すべてのプロジェクトのデータを異なる Azure...

- 質問47 ドラッグドロップ 環境に影響を与える新しい一般的な脆弱性と露

- 質問48 Azure Sentinel の要件を満たすには、Azure Sentinel 統合を構成...

- 質問49 あなたの会社は、Azure Security Center と Azure Defender を使...

- 質問50 Microsoft Defender for Endpoint に登録された 200 台の Window...

- 質問51 Microsoft 365 Defender を使用してインシデントを調査していま...

- 質問52 Azure Sentinel の要件とビジネス要件を満たすには、ロールベー...

- 質問53 Common Event Format (CEF) メッセージを Azure Sentinel に送信...

- 質問54 新しい Azure サブスクリプション用に Azure Sentinel をプロビ...

- 質問55 エグゼクティブ チームの問題を調査するには、高度な検索クエリ

- 質問56 機密ファイルの外部共有に応じてアラートを生成し、修復アクショ

- 質問57 次の図に示すように、Azure Sentinel から、重大度の高いインシ...

- 質問58 Azure Defender for Key Vault からアラートを受け取ります。 複...

- 質問59 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問60 Microsoft Defender for Office 365 を使用する Microsoft 365 ...

- 質問61 Azure Sentinel をデプロイします。 Azure で Microsoft Teams ...

- 質問62 Azure Information Protection の要件を実装する必要があります...

- 質問63 あなたは、新しいランサムウェア株を展開する潜在的な攻撃を調査

- 質問64 vm1 と vm2 という名前の 2 つの仮想マシンを含む Azure サブス...

- 質問65 ホットスポット Azure Sentinel の要件を満たすには、分析ルール...

- 質問66 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問67 Azure Sentinel をデプロイします。 Azure で Microsoft Teams ...

- 質問68 環境に影響を与える新しい一般的な脆弱性と露出 (CVE) の脆弱性...

- 質問69 Microsoft 365 サブスクリプションを購入します。 Microsoft Clo...

- 質問70 Azure 仮想マシンの技術要件を満たすソリューションを推奨する必...

- 質問71 Microsoft Defender を使用する Microsoft 365 E5 サブスクリプ...

- 質問72 あなたの会社は、次のサービスを展開しています。 * Microsoft D...

- 質問73 エグゼクティブ チームの問題を調査するには、高度な検索クエリ

- 質問74 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問75 次のインシデントを含む Microsoft Sentinel ワークスペースがあ...

- 質問76 Azure Active Directory (Azure AD) ユーザーをブロックするため...

- 質問77 Azure Sentinel ワークスペースがあります。 Azure portal でプ...

- 質問78 エグゼクティブ チームの問題を調査するには、高度な検索クエリ

- 質問79 Azure Information Protection の要件を実装する必要があります...

- 質問80 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問81 あなたの会社は Azure Sentinel をデプロイします。 Azure Senti...

- 質問82 環境に影響を与える新しい一般的な脆弱性と露出 (CVE) の脆弱性...

- 質問83 Microsoft Cloud App Security を構成しています。 会社の米国に...

- 質問84 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問85 新しい Azure サブスクリプションを作成し、Azure Monitor のロ...

- 質問86 あなたの会社は Azure Sentinel をデプロイします。 Azure Senti...

- 質問87 Azure Active Directory (Azure AD) テナントにリンクされた Azu...

- 質問88 Log Analytics ワークスペースを含む Azure サブスクリプション...

- 質問89 Azure Defender を使用します。 機密情報を含む Azure Storage ...

- 質問90 お客様は、Azure Defender for Key Vault アラートに対応する責...

- 質問91 Azure Information Protection の要件を実装する必要があります...

- 質問92 ビジネス要件を満たすように DC1 を構成する必要があります。 順...

- 質問93 米国東部 Azure リージョンに Azure Sentinel をデプロイしてい...

- 質問94 Azure と Google クラウドにリソースがあります。 Google Cloud ...

- 質問95 通常のアクティビティに対して毎日 Azure Security Center で数...

- 質問96 技術要件を満たすには、Contoso と Fabrikam の Azure Sentinel ...

- 質問97 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問98 Microsoft Defender for Cloud が有効になっている Azure サブス...

- 質問99 VM1 という名前の仮想マシンを含み、Azure Defender を使用する ...

- 質問100 Azure Sentinel をデプロイします。 Azure で Microsoft Teams ...

- 質問101 技術要件を満たすには、アクティブな攻撃を修正する必要がありま

- 質問102 Azure Defender を使用する Azure サブスクリプションがあります...

- 質問103 Azure Defender を使用する Microsoft 365 サブスクリプションが...

- 質問104 Azure Sentinel の要件を満たすには、分析ルールを作成する必要...

- 質問105 Microsoft 365 Defender が有効になっている Microsoft 365 サブ...

- 質問106 Azure Sentinel の要件を満たすには、分析ルールを作成する必要...

- 質問107 Azure Defender の要件とビジネス要件を満たすには、Azure Defen...

- 質問108 Azure Sentinel で脅威を検出するためのカスタム分析ルールを作...

- 質問109 エグゼクティブ チームの問題を調査するには、高度な検索クエリ

- 質問110 最近、Azure Sentinel をデプロイしました。 デフォルトの Fusio...

- 質問111 vm1 と vm2 という名前の 2 つの仮想マシンを含む Azure サブス...

- 質問112 Azure Sentinel のデプロイがあります。 疑わしい認証情報へのア...

- 質問113 新しい Azure サブスクリプションで Linux 仮想マシンをプロビジ...

- 質問114 Microsoft Defender for Cloud を使用する 2 つの Azure サブス...

- 質問115 次の SQL クエリがあります。 (Exhibit)

- 質問116 あなたは、新しいランサムウェア株を展開する潜在的な攻撃を調査

- 質問117 Microsoft Defender for Endpoint に登録された 200 台の Window...

- 質問118 Fabrikam の Azure Defender アラートの修復アクションを推奨す...

- 質問119 Microsoft Defender for Endpoint を使用してどのチームの問題を...

- 質問120 米国東部 Azure リージョンに Azure Sentinel をデプロイしてい...

- 質問121 Azure Active Directory (Azure AD) ユーザーをブロックするため...

- 質問122 Azure Sentinel で脅威を検出するためのカスタム分析ルールがあ...

- 質問123 Microsoft Defender for Endpoint に登録された 200 台の Window...

- 質問124 Azure Sentinel のデプロイがあります。 疑わしい認証情報へのア...

- 質問125 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問126 Azure Security Center によって生成されたセキュリティ アラー...

- 質問127 アマゾン ウェブ サービス (AWS) ログで特定の基準を検索し、イ...