- ホーム

- Microsoft

- AZ-700 - Designing and Implementing Microsoft Azure Networking Solutions

- Microsoft.AZ-700.v2025-05-09.q169

- 質問147

有効的なAZ-700問題集はJPNTest.com提供され、AZ-700試験に合格することに役に立ちます!JPNTest.comは今最新AZ-700試験問題集を提供します。JPNTest.com AZ-700試験問題集はもう更新されました。ここでAZ-700問題集のテストエンジンを手に入れます。

AZ-700問題集最新版のアクセス

「398問、30% ディスカウント、特別な割引コード:JPNshiken」

Vnet2 と Vnet3 でデフォルト ルートを構成する必要があります。ソリューションは仮想ネットワークの要件を満たしている必要があります。

デフォルトルートを構成するには何を使用すればよいですか?

デフォルトルートを構成するには何を使用すればよいですか?

正解:A

VNet 1はBGPからデフォルトを取得し、それをVNET 2と3に伝播します。

トピック 2、Contoso

ケーススタディを始めるには

このケース スタディの最初の質問を表示するには、[次へ] ボタンをクリックします。質問に答える前に、左側のペインのボタンを使用してケース スタディの内容を調べてください。これらのボタンをクリックすると、ビジネス要件、既存の環境、問題の説明などの情報が表示されます。ケース スタディに [すべての情報] タブがある場合、表示される情報は後続のタブに表示される情報と同じであることに注意してください。質問に回答する準備ができたら、[質問] ボタンをクリックして質問に戻ります。

既存の環境:

Azure ネットワーク インフラストラクチャ

Contoso には、contoso.com という名前の Azure Active Directory (Azure AD) テナントがあります。

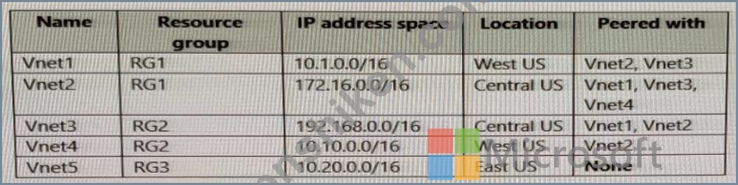

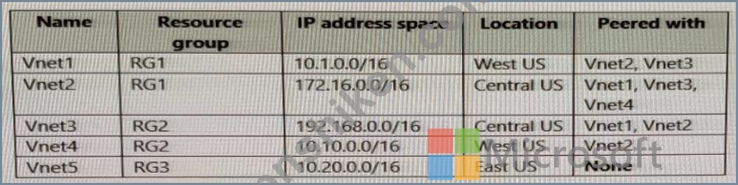

Azure サブスクリプションには、次の表に示す仮想ネットワークが含まれています。

Vnet1 には、GW1 という名前の仮想ネットワーク ゲートウェイが含まれています。

Azure 仮想マシン

Azure サブスクリプションには、次の表に示すように、Windows Server 2019 を実行する仮想マシンが含まれています。

NSG は、仮想マシン上のネットワーク インターフェイスに関連付けられています。各 NSG には、インターネットからの RDP 接続を許可するカスタム セキュリティ ルールが 1 つあります。各仮想マシン上のファイアウォールは、ICMP トラフィックを許可します。

ASG1 という名前のアプリケーション セキュリティ グループが VM1 のネットワーク インターフェイスに関連付けられています。

Azure プライベート DNS ゾーン

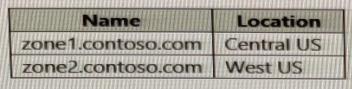

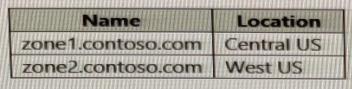

Azure サブスクリプションには、次の表に示す Azure プライベート DNS ゾーンが含まれています。

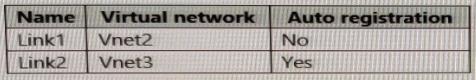

Zone1.contoso.com には、次の表に示す仮想ネットワーク リンクがあります。

その他の Azure リソース

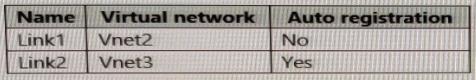

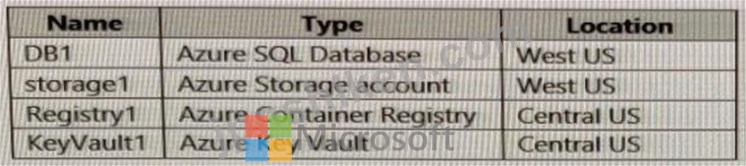

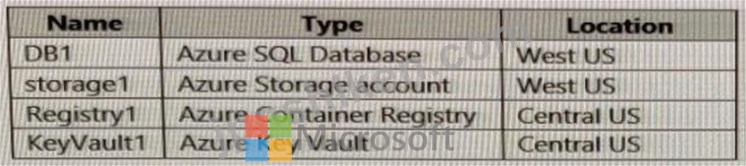

Azure サブスクリプションには、次の表に示す追加のリソースが含まれています。

要件:

仮想ネットワークの要件

Contoso には次の仮想ネットワーク要件があります。

* 米国西部に Vnet6 という名前の仮想ネットワークを作成し、次のリソースと構成を含めます。

Vnet6に接続する2つのコンテナグループ

Vnet6に接続する3つの仮想マシン

Vnet6へのVPN接続の確立を許可する

Vnet6 のリソースが Microsoft バックボーン ネットワーク経由で KeyVault1、DB1、および Vnet1 にアクセスできるようにします。

* Vnet4 および Vnet5 内の仮想マシンは、Microsoft バックボーン ネットワークを介して通信できる必要があります。

* VM-Analyze という名前の仮想マシンが Subnet1 にデプロイされます。VM-Analyze は、Subnet2 からインターネットへの送信ネットワーク トラフィックを検査する必要があります。

ネットワークセキュリティ要件

Contoso には次のネットワーク セキュリティ要件があります。

* ポイント対サイト (P2S) VPN ユーザー向けに Azure Active Directory (Azure AD) 認証を構成します。

* NSG3 および NSG4 の NSG フロー ログを有効にします。

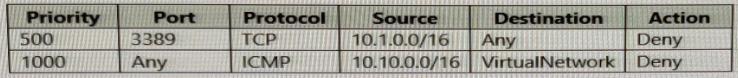

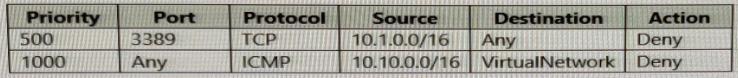

* Vnet1/Subnet1 に関連付けられ、次の表に示すカスタム受信セキュリティ ルールを持つ NSG10 という名前の NSG を作成します。

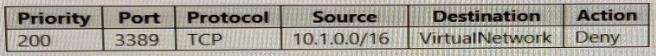

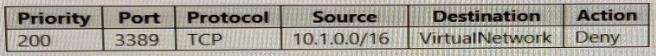

* Vnet1/Subnet2 に関連付けられ、次の表に示すカスタム送信セキュリティ ルールを持つ NSG11 という名前の NSG を作成します。

トピック 2、Contoso

ケーススタディを始めるには

このケース スタディの最初の質問を表示するには、[次へ] ボタンをクリックします。質問に答える前に、左側のペインのボタンを使用してケース スタディの内容を調べてください。これらのボタンをクリックすると、ビジネス要件、既存の環境、問題の説明などの情報が表示されます。ケース スタディに [すべての情報] タブがある場合、表示される情報は後続のタブに表示される情報と同じであることに注意してください。質問に回答する準備ができたら、[質問] ボタンをクリックして質問に戻ります。

既存の環境:

Azure ネットワーク インフラストラクチャ

Contoso には、contoso.com という名前の Azure Active Directory (Azure AD) テナントがあります。

Azure サブスクリプションには、次の表に示す仮想ネットワークが含まれています。

Vnet1 には、GW1 という名前の仮想ネットワーク ゲートウェイが含まれています。

Azure 仮想マシン

Azure サブスクリプションには、次の表に示すように、Windows Server 2019 を実行する仮想マシンが含まれています。

NSG は、仮想マシン上のネットワーク インターフェイスに関連付けられています。各 NSG には、インターネットからの RDP 接続を許可するカスタム セキュリティ ルールが 1 つあります。各仮想マシン上のファイアウォールは、ICMP トラフィックを許可します。

ASG1 という名前のアプリケーション セキュリティ グループが VM1 のネットワーク インターフェイスに関連付けられています。

Azure プライベート DNS ゾーン

Azure サブスクリプションには、次の表に示す Azure プライベート DNS ゾーンが含まれています。

Zone1.contoso.com には、次の表に示す仮想ネットワーク リンクがあります。

その他の Azure リソース

Azure サブスクリプションには、次の表に示す追加のリソースが含まれています。

要件:

仮想ネットワークの要件

Contoso には次の仮想ネットワーク要件があります。

* 米国西部に Vnet6 という名前の仮想ネットワークを作成し、次のリソースと構成を含めます。

Vnet6に接続する2つのコンテナグループ

Vnet6に接続する3つの仮想マシン

Vnet6へのVPN接続の確立を許可する

Vnet6 のリソースが Microsoft バックボーン ネットワーク経由で KeyVault1、DB1、および Vnet1 にアクセスできるようにします。

* Vnet4 および Vnet5 内の仮想マシンは、Microsoft バックボーン ネットワークを介して通信できる必要があります。

* VM-Analyze という名前の仮想マシンが Subnet1 にデプロイされます。VM-Analyze は、Subnet2 からインターネットへの送信ネットワーク トラフィックを検査する必要があります。

ネットワークセキュリティ要件

Contoso には次のネットワーク セキュリティ要件があります。

* ポイント対サイト (P2S) VPN ユーザー向けに Azure Active Directory (Azure AD) 認証を構成します。

* NSG3 および NSG4 の NSG フロー ログを有効にします。

* Vnet1/Subnet1 に関連付けられ、次の表に示すカスタム受信セキュリティ ルールを持つ NSG10 という名前の NSG を作成します。

* Vnet1/Subnet2 に関連付けられ、次の表に示すカスタム送信セキュリティ ルールを持つ NSG11 という名前の NSG を作成します。

- 質問一覧「169問」

- 質問1 VMSS1 という名前の仮想マシン スケール セットと LB1 という名...

- 質問2 オンプレミス ネットワークに接続する Vnet1 という名前の Azure...

- 質問3 データセンターと Azure 間のサイト間 VPN 接続用に BGP を構成...

- 質問4 次の図に示すような Azure ファイアウォールがあります。 (Exhib...

- 質問5 ASG1 はどの NSG で使用できますか? また、どの仮想マシン ネッ...

- 質問6 Hub1 という名前のハブを含む VWAN1 という名前の Azure Virtual...

- 質問7 サードパーティのソフトウェア定義ワイドエリアネットワーク (SD...

- 質問8 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問9 App Service 展示に表示されている Azure App Service アプリが...

- 質問10 オンプレミス ネットワークには、内部証明機関 (CA) を持つ cont...

- 質問11 ボストンのデータセンターからの ExpressRoute 接続の構成を推奨...

- 質問12 Azure サブスクリプションをお持ちです。 Azure Web アプリケー...

- 質問13 次の各文について、正しい場合は「はい」を選択してください。そ

- 質問14 TM1 という名前の Azure Traffic Manager 親プロファイルがあり...

- 質問15 VM1 と VM4 が正常に ping できる仮想マシンはどれですか? 回答...

- 質問16 Azure サブスクリプションをお持ちです。 次の表に示すオンプレ...

- 質問17 Vnet1 と Vnet2 という名前の 2 つの仮想ネットワークを含む Azu...

- 質問18 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問19 事前に構成された 50 個の TCP ポートと UDP ポートのグループで...

- 質問20 VM1 と VM4 が正常に ping できる仮想マシンはどれですか? 回答...

- 質問21 会社には、IP アドレス空間 192.168.0.0/20 を使用する Vnet1 と...

- 質問22 TM1 という名前の Azure Traffic Manager 親プロファイルがあり...

- 質問23 オンプレミス ネットワークでは、IP アドレス空間 10.0.0.0/20 ...

- 質問24 www.contoso.com の FQDN を使用する Web サイトがあります。www...

- 質問25 タスク 5 VNET1 のすべてのメトリックを既存のストレージ アカウ...

- 質問26 Web アプリへのアクセスを提供する Azure Front Door インスタン...

- 質問27 cloud.liwareinc.com の名前解決を実装する必要があります。ソリ...

- 質問28 FrontDoor1 という名前の Azure Front Door インスタンスがあり...

- 質問29 オンプレミス ネットワークには VPN デバイスが含まれています。...

- 質問30 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問31 オンプレミス ネットワークには、次の表に示すサブネットが含ま

- 質問32 Vnet1 と Vnet2 という名前の 2 つの仮想ネットワークを含む Azu...

- 質問33 Admin1 という名前のユーザーと RG1 という名前のリソース グル...

- 質問34 ネットワーク セキュリティ要件を満たすために、NSG10 と NSG11 ...

- 質問35 NSG フロー ログのネットワーク セキュリティ要件を満たす必要が...

- 質問36 VMScaleSet1 から VMScaleSet2 へのトラフィックを制限する必要...

- 質問37 Azure サブスクリプションをお持ちです。 AGW1 という名前の Azu...

- 質問38 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問39 展示に示されている Azure 環境があります。 (Exhibit) Vnet1 と...

- 質問40 次の表に示すネットワーク セキュリティ グループ (NSG) があり...

- 質問41 Subscnption1 と Subscription2 という 2 つの Azure サブスクリ...

- 質問42 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問43 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問44 Vnet6 の仮想ネットワーク要件を実装しています。 作成する必要...

- 質問45 VNet1 と VNet2 という名前の 2 つの仮想ネットワークを含む Azu...

- 質問46 次の表に示す Azure 仮想ネットワークがあります。 (Exhibit) Az...

- 質問47 ネットワーク図の展示に示されているハイブリッド ネットワーク

- 質問48 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問49 次の表に示す Web アプリをホストする 2 つの Azure App Service...

- 質問50 タスク 7 VNET2 上のホストが VNET1 と VNET3 の両方のホストに...

- 質問51 VNet1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問52 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問53 次の表に示す Azure リソースがあります。 (Exhibit) サービス ...

- 質問54 VNet1 と VNet2 という名前の 2 つの仮想ネットワークを含む Azu...

- 質問55 次の表に示すルート テーブルとルートを含む Azure サブスクリプ...

- 質問56 cloud.liwareinc.com の名前解決を実装する必要があります。ソリ...

- 質問57 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問58 Appl という名前のアプリを含む Azure サブスクリプションがあり...

- 質問59 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問60 Azure 仮想ネットワークとオンプレミス データセンターがありま...

- 質問61 ストレージ1 への接続を提供する必要があります。ソリューション...

- 質問62 ASG1 はどの NSG で使用できますか? また、どの仮想マシン ネッ...

- 質問63 Azure 仮想マシンにデプロイされたアプリケーションの使用状況を...

- 質問64 ロード バランサーの展示に示されている Azure ロード バランサ...

- 質問65 単一の仮想ネットワークと仮想ネットワーク ゲートウェイを含む ...

- 質問66 次の各文について、正しい場合は「はい」を選択してください。そ

- 質問67 オンプレミス ネットワークに接続する Vnet1 という名前の Azure...

- 質問68 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問69 次の表に示す Azure 仮想ネットワークがあります。 (Exhibit) Az...

- 質問70 タスク 1 VNET1 および VNET2 上の仮想マシンが contoso.azure ...

- 質問71 オンプレミス ネットワークがあります。 VNet1 という名前の仮想...

- 質問72 次の図に示す Azure 環境があります。 (Exhibit) ドロップダウン...

- 質問73 Azure サブスクリプションをお持ちです。 次の表に示すオンプレ...

- 質問74 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問75 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問76 次の各文について、正しい場合は「はい」を選択してください。そ

- 質問77 あなたの会社には、北米とヨーロッパに 40 の支社があります。次...

- 質問78 シミュレーション タスク 6 ニューヨークとドイツでそれぞれ別の...

- 質問79 あなたの会社には、北米とヨーロッパに 40 の支社があります。次...

- 質問80 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問81 Azure Virtual WAN をデプロイする予定です。 次の要件を満たす...

- 質問82 Azure サブスクリプションをお持ちです。 次の表に示すオンプレ...

- 質問83 次のホストへのアクセスを提供する AppGW1 という名前の Azure ...

- 質問84 単一の仮想ネットワークと仮想ネットワーク ゲートウェイを含む ...

- 質問85 VM1 という名前の仮想マシンを含む Azure サブスクリプションが...

- 質問86 オンプレミス ネットワークには、次の表に示すサブネットが含ま

- 質問87 タスク 6 ニューヨークとドイツでそれぞれ別のサービス プロバイ...

- 質問88 次の表に示す Azure 仮想ネットワークがあります。 (Exhibit) 次...

- 質問89 米国西部 Azure リージョンに複数の仮想マシンを含む Azure サブ...

- 質問90 複数の仮想マシン スケール セットと複数の Azure ロード バラン...

- 質問91 次の表に示す Azure リソースがあります。 (Exhibit) VNei2をCir...

- 質問92 VM1 と VM4 が正常に ping できる仮想マシンはどれですか? 回答...

- 質問93 ブランチ オフィスのユーザー向けに P2S VPN を実装する必要があ...

- 質問94 あなたの会社には、モントリオール、シアトル、パリにオフィスが

- 質問95 Azure App Service アプリを含む Azure サブスクリプションがあ...

- 質問96 VNet1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問97 次の図に示す Azure 環境があります。 (Exhibit) ドロップダウン...

- 質問98 AGW1 という名前の Azure アプリケーション ゲートウェイがあり...

- 質問99 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問100 単一の仮想ネットワークと仮想ネットワーク ゲートウェイを含む ...

- 質問101 次の表に示すように、米国東部 Azure リージョンに 3 つの仮想ネ...

- 質問102 Azure サブスクリプションをお持ちです。 Azure Web アプリケー...

- 質問103 Azure 仮想ネットワークをデプロイする予定です。 サブネットを...

- 質問104 次の表に示す仮想ネットワークにリンクされた contoso.com とい...

- 質問105 Azure サブスクリプションをお持ちです。 次の表に示すオンプレ...

- 質問106 Vnet1 という名前の Azure 仮想ネットワークがあり、その中に Su...

- 質問107 www.contoso.com の FQDN を使用する Web サイトがあります。www...

- 質問108 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問109 ボストンのデータセンターからの ExpressRoute 接続の構成を推奨...

- 質問110 Vnet1 と Vnet2 という名前の 2 つの仮想ネットワークを含む Azu...

- 質問111 トポロジ展示にネットワーク トポロジが表示されます。([トポロ...

- 質問112 次の表に示すサイトを含むオンプレミス ネットワークがあります

- 質問113 Hub1 と Spoke1 という名前の 2 つの Azure 仮想ネットワークが...

- 質問114 FQDN www.contoso.com を使用する Web サイトを公開する予定です...

- 質問115 Azure サブスクリプションがあります。サブスクリプションには、...

- 質問116 FrontDoor1 という名前の Azure Front Door インスタンスがあり...

- 質問117 ブランチ オフィスのユーザー向けに P2S VPN を実装する必要があ...

- 質問118 Subscription1 と Subscription2 という名前の 2 つの Azure サ...

- 質問119 次の表に示すパブリック IP アドレスを含む Azure サブスクリプ...

- 質問120 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問121 ExpressRoute ゲートウェイを展開するために、Vnet1 を準備する...

- 質問122 Azure Virtual WAN をデプロイする予定です。 次の要件を満たす...

- 質問123 ストレージ2 へのアクセスを提供する必要があります。ソリューシ...

- 質問124 Vnet1 と Vnet2 という名前の 2 つの仮想ネットワークを含む Azu...

- 質問125 単一の Azure リージョンに次の種類のリソースを含む Azure ソリ...

- 質問126 VMScaleSet1 から VMScaleSet2 へのトラフィックを制限する必要...

- 質問127 VMScaleSet1 から VMScaleSet2 へのトラフィックを制限する必要...

- 質問128 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問129 Appl という名前のアプリを含む Azure サブスクリプションがあり...

- 質問130 VM1 と VM4 が正常に ping できる仮想マシンはどれですか? 回答...

- 質問131 タスク 11 サイト間 VPN を使用してオンプレミス ネットワークを...

- 質問132 オンプレミス ネットワークに接続する Vnet1 という名前の Azure...

- 質問133 Web アプリへのアクセスを提供する Azure Front Door インスタン...

- 質問134 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問135 会社には、IP アドレス空間 192.168.0.0/20 を使用する Vnet1 と...

- 質問136 ロード バランサーの展示に示されている Azure ロード バランサ...

- 質問137 Subscnption1 と Subscription2 という 2 つの Azure サブスクリ...

- 質問138 次のホストへのアクセスを提供する AppGW1 という名前の Azure ...

- 質問139 Vnet1 と Vnet2 という名前の 2 つの仮想ネットワークを含む Azu...

- 質問140 Azure Front Door インスタンスに関連付けられた防止モードの Az...

- 質問141 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問142 次の表に示すリソースがあります。 (Exhibit) Microsoft Entra ...

- 質問143 サブネットが 1 つある Vnet1 という名前の Azure 仮想ネットワ...

- 質問144 米国西部 Azure リージョンに複数の仮想マシンを含む Azure サブ...

- 質問145 FWP1 という名前の Azure Firewall Premium ポリシーを含む Azur...

- 質問146 次の図に示すような Azure ファイアウォールがあります。 (Exhib...

- 質問147 Vnet2 と Vnet3 でデフォルト ルートを構成する必要があります。...

- 質問148 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問149 次の表に示すネットワーク セキュリティ グループ (NSG) があり...

- 質問150 オンプレミス ネットワークがあります。 次の表に示すリソースを...

- 質問151 オンプレミス サイトが 3 つあります。各サイトにはサードパーテ...

- 質問152 ブランチ オフィスのユーザー向けに P2S VPN を実装する必要があ...

- 質問153 次の表に示すルートを持つ RT1 という名前のルート テーブルを構...

- 質問154 VM1 という名前の仮想マシンと Vnet1 という名前の仮想ネットワ...

- 質問155 シミュレーション タスク 7 サブネット 4-1 に 100 台の仮想マシ...

- 質問156 次の各文について、正しい場合は「はい」を選択してください。そ

- 質問157 ネットワーク図の展示に示されているハイブリッド ネットワーク

- 質問158 次の表に示す仮想マシンを含む Azure サブスクリプションがあり...

- 質問159 次の表に示す仮想ネットワークにリンクされた contoso.com とい...

- 質問160 会社には、IP アドレス空間 192.168.0.0/20 を使用する Vnet1 と...

- 質問161 次の表に示す仮想ネットワークを含む Azure サブスクリプション...

- 質問162 次の表に示すサイトを含むオンプレミス ネットワークがあります

- 質問163 次の表に示すリソースを含む Azure サブスクリプションがありま...

- 質問164 次の構成の Azure ロード バランサーがあります。 * 名前:LB1 * ...

- 質問165 Vnet1 という名前の Azure 仮想ネットワークがあり、その中に Su...

- 質問166 VNet1 という名前の仮想ネットワークを含む Azure サブスクリプ...

- 質問167 次の表に示すネットワーク セキュリティ グループ (NSG) があり...

- 質問168 注: この質問は、同じシナリオを提示する一連の質問の一部です。...

- 質問169 VMScaleSet1 の送信接続を実装する必要があります。ソリューショ...