- ホーム

- Microsoft

- 70-764 - Administering a SQL Database Infrastructure

- Microsoft.70-764.v2018-11-23.q237

- 質問217

有効的な70-764問題集はJPNTest.com提供され、70-764試験に合格することに役に立ちます!JPNTest.comは今最新70-764試験問題集を提供します。JPNTest.com 70-764試験問題集はもう更新されました。ここで70-764問題集のテストエンジンを手に入れます。

70-764問題集最新版のアクセス

「452問、30% ディスカウント、特別な割引コード:JPNshiken」

注:この質問は、同じシナリオを提示する一連の質問の一部です。シリーズの各質問には、上記の目標を達成できる独自の解決策が含まれています。いくつかの質問セットには1つ以上の正しい解決策があるかもしれないが、他の質問セットには正しい解決策がないかもしれない。

このセクションの質問に答えると、それに戻ることはできません。その結果、これらの質問はレビュー画面に表示されません。

あなたの会社は、Microsoft Azure SQLデータベースインスタンスのデータにアクセスする新しいビジネスインテリジェンスアプリケーションを開発しています。インスタンス内のすべてのオブジェクトは、同じ所有者を持ちます。

BI_Userという名前の新しいセキュリティプリンシパルには、データベース内のストアドプロシージャを実行するためのアクセス許可が必要です。

ストアドプロシージャは、データベース内のテーブルに対して読み書きを行います。ストアドプロシージャのいずれもIDENTIFY_INSERT操作または動的SQLコマンドを実行しません。

BI_Userの権限と認証の範囲は、データベースに限定する必要があります。権限を付与するときは、最小権限の原則を使用する必要があります。

必要なセキュリティプリンシパルを作成し、適切な権限を付与する必要があります。

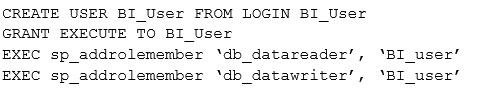

解決策:次のTransact-SQLステートメントをmasterデータベースで実行します。

パスワードを使用してBI_Userを作成する= 'Pa $$ wrd'

ビジネスインテリジェンスデータベースで次のTransact-SQLステートメントを実行します。

解決策は目標を達成していますか?

このセクションの質問に答えると、それに戻ることはできません。その結果、これらの質問はレビュー画面に表示されません。

あなたの会社は、Microsoft Azure SQLデータベースインスタンスのデータにアクセスする新しいビジネスインテリジェンスアプリケーションを開発しています。インスタンス内のすべてのオブジェクトは、同じ所有者を持ちます。

BI_Userという名前の新しいセキュリティプリンシパルには、データベース内のストアドプロシージャを実行するためのアクセス許可が必要です。

ストアドプロシージャは、データベース内のテーブルに対して読み書きを行います。ストアドプロシージャのいずれもIDENTIFY_INSERT操作または動的SQLコマンドを実行しません。

BI_Userの権限と認証の範囲は、データベースに限定する必要があります。権限を付与するときは、最小権限の原則を使用する必要があります。

必要なセキュリティプリンシパルを作成し、適切な権限を付与する必要があります。

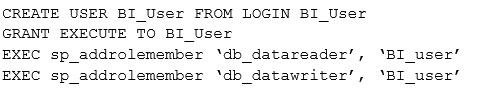

解決策:次のTransact-SQLステートメントをmasterデータベースで実行します。

パスワードを使用してBI_Userを作成する= 'Pa $$ wrd'

ビジネスインテリジェンスデータベースで次のTransact-SQLステートメントを実行します。

解決策は目標を達成していますか?

正解:B

説明/参照:

Explanation:

データベースに関する複数の防御線を作成する1つの方法は、ストアドプロシージャまたはユーザー定義関数を使用してすべてのデータアクセスを実装することです。テーブルなどの基になるオブジェクトへのすべてのアクセス許可を破棄または拒否し、ストアドプロシージャに対するEXECUTEアクセス許可を付与します。これにより、データおよびデータベースオブジェクトの周りにセキュリティ境界が効果的に作成されます。

ベストプラクティス

ストアドプロシージャを書くだけでは、アプリケーションを適切に保護するには不十分です。次の潜在的なセキュリティホールも考慮する必要があります。

できるようにするデータベース・ロールのストアド・プロシージャに対するEXECUTE権限を付与します。

データにアクセスします。

データベース内のすべてのロールとユーザーの基になるテーブルへのすべてのアクセス許可を破棄または拒否し、

公共の役割を含む。すべてのユーザーはパブリックからアクセス許可を継承します。したがって、パブリックにアクセス許可を拒否するということは、所有者とsysadminメンバだけがアクセスできることを意味します。他のすべてのユーザーは他の役割のメンバーシップから権限を継承できません。

sysadminまたはdb_ownerロールにユーザーまたはロールを追加しないでください。システム管理者とデータベース

所有者はすべてのデータベースオブジェクトにアクセスできます。

参照:https://docs.microsoft.com/en-us/dotnet/framework/data/adonet/sql/managing-permissions-with-stored-procedures-in-sql-server

Explanation:

データベースに関する複数の防御線を作成する1つの方法は、ストアドプロシージャまたはユーザー定義関数を使用してすべてのデータアクセスを実装することです。テーブルなどの基になるオブジェクトへのすべてのアクセス許可を破棄または拒否し、ストアドプロシージャに対するEXECUTEアクセス許可を付与します。これにより、データおよびデータベースオブジェクトの周りにセキュリティ境界が効果的に作成されます。

ベストプラクティス

ストアドプロシージャを書くだけでは、アプリケーションを適切に保護するには不十分です。次の潜在的なセキュリティホールも考慮する必要があります。

できるようにするデータベース・ロールのストアド・プロシージャに対するEXECUTE権限を付与します。

データにアクセスします。

データベース内のすべてのロールとユーザーの基になるテーブルへのすべてのアクセス許可を破棄または拒否し、

公共の役割を含む。すべてのユーザーはパブリックからアクセス許可を継承します。したがって、パブリックにアクセス許可を拒否するということは、所有者とsysadminメンバだけがアクセスできることを意味します。他のすべてのユーザーは他の役割のメンバーシップから権限を継承できません。

sysadminまたはdb_ownerロールにユーザーまたはロールを追加しないでください。システム管理者とデータベース

所有者はすべてのデータベースオブジェクトにアクセスできます。

参照:https://docs.microsoft.com/en-us/dotnet/framework/data/adonet/sql/managing-permissions-with-stored-procedures-in-sql-server

- 質問一覧「237問」

- 質問1 オンライントランザクション処理(OLTP)アプリケーションを使用...

- 質問2 あなたは、あなたの会社のMicrosoft SQL Server 2016のすべての...

- 質問3 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問4 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問5 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問6 AgentPortalUserという名前のSQLログインを使用してAgentPortal...

- 質問7 Microsoft SQL Server 2016データベースインスタンスを管理しま...

- 質問8 4つのサーバーを含むSQL Server 2014環境があります。 サーバー...

- 質問9 ストアド・プロシージャ内のINSERT文が失敗した場合、ストアド・...

- 質問10 AccountTransactionという名前のテーブルを含むMicrosoft SQL Se...

- 質問11 ETL(抽出、変換、ロード)プロセス専用のサーバーを導入する予...

- 質問12 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問13 ストレージエリアネットワーク(SAN)上にホストされている金融...

- 質問14 あなたは、あなたの会社のMicrosoft SQL Server 2016のすべての...

- 質問15 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問16 SQL Server 2012 R2でホストされているデータベースがあります。...

- 質問17 ユーザー定義関数を使用して行が追加されるたびに、行が表に追加

- 質問18 Ordersという名前のデータベースをMicrosoft SQL Server 2016を...

- 質問19 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問20 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問21 SQL Serverのディスク使用状況監視の要件に対処する必要がありま...

- 質問22 Microsoft SQL Server 2016データベースインスタンスを管理しま...

- 質問23 信頼できる値が[オン]に設定されているMicrosoft SQL Server 201...

- 質問24 アプリケーションのユーザー名とクレジットカード番号を格納する

- 質問25 HA / Server01およびHA / Server02という名前のレプリカを持つ可...

- 質問26 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問27 あなたはABC.comの開発者として働いています。 すべてのデータベ...

- 質問28 あなたは、Microsoft SQL Server 2016環境のデータベース管理者...

- 質問29 データベースを作成する予定です。 データベースは、Microsoft ....

- 質問30 あなたはABC.comの開発者として働いています。 すべてのデータベ...

- 質問31 高度なセキュリティ環境でデータベースサーバーを管理します。貴

- 質問32 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問33 Application.Eventsという名前のテーブルを含むMicrosoft SQL Se...

- 質問34 Microsoft SQL Server 2016データベースを管理します。 ディスク...

- 質問35 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問36 アプリケーションを操作するユーザーに関係なく、OLTPデータベー...

- 質問37 700ギガバイト(GB)以上のデータを格納するDB1という名前のデー...

- 質問38 Microsoft SQL Server 2016環境を管理します。 SQL Server 2016...

- 質問39 2つのMicrosoft SQL Server 2012サーバーを管理します。 各サー...

- 質問40 Microsoft SQL Server 2016サーバーを管理します。 トランザクシ...

- 質問41 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問42 Microsoft SQL Server 2016データベースを管理します。 ユーザー...

- 質問43 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問44 SQL1という名前のSQL Server 2014サーバーがあります。パフォー...

- 質問45 Server01という名前のサーバーでContosoという名前のMicrosoft S...

- 質問46 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問47 製造データベースの復旧要件を満たすソリューションを推奨する必

- 質問48 Microsoft SQL Server 2016サーバーを管理します。 MSSQLSERVER...

- 質問49 DB1という名前のデータベースがあります。 行を3つの異なる表に...

- 質問50 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問51 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問52 Microsoft SQL Server環境を管理します。バックアップの作成時に...

- 質問53 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問54 注:この質問は、同じシナリオを使用する一連の質問の一部です。

- 質問55 Server01 / HA、Server02 / HA、およびServer03 / HAというレプ...

- 質問56 Webホスティング会社用にMicrosoft SQL Server 2016をインストー...

- 質問57 DB1という名前のデータベースを含むSQL Server 2014インスタンス...

- 質問58 クエリを実行するアプリケーションのトラブルシューティングを行

- 質問59 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問60 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問61 サーバー間でデータベースを移動する必要があります。 データベ

- 質問62 ある企業には、社内のMicrosoft SQL Server環境とMicrosoft Azur...

- 質問63 SQL Azureデータベースのストアドプロシージャを構築しています...

- 質問64 概要 アプリケーションの概要 Contoso、Ltd.は、エンタープライ...

- 質問65 データベースを作成する予定です。 データベースは、Microsoft ....

- 質問66 DB1という名前のMicrosoft SQL Serverデータベースには、FG1とFG...

- 質問67 DB1という名前のSQL Server 2012データベースがあります。 多数...

- 質問68 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問69 SQL Server 2014インスタンスの新しいデータベース管理者です。 ...

- 質問70 ネットワークには、Group1とGroup2の2つのグループがあるActive ...

- 質問71 注文履行システム用のWindows Azure SQLデータベースを設計して...

- 質問72 SQL Server 2016データベースインスタンスを管理します。 フェー...

- 質問73

- 質問74 Microsoft SQL Server 2016サーバーを管理します。 サーバー上の...

- 質問75 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問76 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問77 レポートダッシュボードで使用されるクエリがあります。ユーザー

- 質問78 SQL Server Integration Services(SSIS)がインストールされて...

- 質問79 トランザクションデータベースとレポートデータベースをホストす

- 質問80 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問81 注:この質問は、同じシナリオを使用する一連の質問の一部です。

- 質問82 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問83 いくつかのMicrosoft SQL Server 2016データベースサーバーを管...

- 質問84 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問85 あなたの会社はシアトルとモントリオールに事務所を持っています

- 質問86 Microsoft SQL Server 2016の2つのインスタンスを管理します。 ...

- 質問87 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問88 SQL Azureを使用して、電子商取引アプリケーションで使用される...

- 質問89 新しいサーバーにMicrosoft SQL Server 2016をインストールしま...

- 質問90 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問91 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問92 あなたは10のMicrosoft SQL Server 2016サーバーを持っています...

- 質問93 あなたは、あなたの会社のMicrosoft SQL Server 2016のすべての...

- 質問94 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問95 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問96 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問97 Microsoft SQL Server 2016インスタンスを管理します。このイン...

- 質問98 Server1という名前の16のプロセッサを持つサーバーがあります。 ...

- 質問99 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問100 SQL Server 2014を使用して、会社のアプリケーションで使用され...

- 質問101 Server01という名前のサーバーでContosoという名前のMicrosoft S...

- 質問102 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問103 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問104 Microsoft SQL Server 2016のデフォルトインスタンスを含む単一...

- 質問105 Human_Resourcesという名前のWindows Azure SQLデータベースデー...

- 質問106 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問107 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問108 64コアを使用するMicrosoft SQL Server 2016 Enterprise Edition...

- 質問109 5台のサーバーに同じSQL Server 2016インストール構成を再現する...

- 質問110 オンプレミスのMicrosoft SQL Server環境をMicrosoft Azureと統...

- 質問111 完全リカバリ・モデルを使用するように構成されたDB1という名前...

- 質問112 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問113 さまざまなストレージメディアにアクセスできるSQLDevとSQLProd...

- 質問114 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問115 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問116 あなたの会社はSQL Azureサブスクリプションを持っています。 Da...

- 質問117 Table1という名前のテーブルからすべての行を取得するストアドプ...

- 質問118 複数のデータベースを持つMicrosoft SQL Server 2016インスタン...

- 質問119 特定のインスタンス宛てのセッション要求を、セッション要求プロ

- 質問120 SQL Server 2016 5ノードのフェールオーバークラスターを実装し...

- 質問121 Microsoft SQL Server 2016データベースを管理します。 トランザ...

- 質問122 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問123 トランザクションデータベースとレポートデータベースをホストす

- 質問124 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問125 DB1という名前のデータベースを設計しています。 変更は毎週水曜...

- 質問126 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問127 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問128 Server01という名前のサーバーでContosoという名前のMicrosoft S...

- 質問129 ProdSrv1とProdSrv2という2つのMicrosoft SQL Server 2016サーバ...

- 質問130 特定のインスタンス宛てのセッション要求に、セッション要求プロ

- 質問131 SQL Server 2014を使用するSQLProdという名前のSQL Serverインス...

- 質問132 Microsoft SQL Server 2016データベースを管理します。 データベ...

- 質問133 お客様の分類に関するセールスディレクターの要件に対処する必要

- 質問134 あなたはABC.comのデータベース管理者(DBA)として働いています...

- 質問135 DB1という名前のデータベースがあります。 ユーザーは、DB1のデ...

- 質問136 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問137 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問138 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問139 dbを紺色に移行する予定です。 すべてのオブジェクトがAzure SQL...

- 質問140 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問141 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問142 Salesスキーマ内に複数のテーブルを持つMicrosoft SQL Server 20...

- 質問143 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問144 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問145 ドメイン内に含まれるContosoDbという名前のデータベースを使用...

- 質問146 注:この質問は、同じシナリオを使用する一連の質問の一部です。

- 質問147 Server1という名前のサーバー上にSQL Serverインスタンスがあり...

- 質問148 BillingUsersという名前の単一のユーザー定義データベースロール...

- 質問149 お客様の会社は、クレジットカード番号を含む顧客データをMicros...

- 質問150 あなたは、Microsoft SQL Server 2016インスタンスのデータベー...

- 質問151 Microsoft SQL Server 2016のデフォルトインスタンスを管理しま...

- 質問152 Server01という名前のサーバーでContosoという名前のMicrosoft S...

- 質問153 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問154 あなたはABC.comのデータベース管理者(DBA)として働いています...

- 質問155 オンライントランザクション処理販売システムのデータを格納する

- 質問156 概要 アプリケーションの概要 Contoso、Ltd.は、エンタープライ...

- 質問157 OrderDetailという名前のテーブルを含むMicrosoft SQL Server 20...

- 質問158 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問159 Microsoft SQL Server 2016を使用して、いくつかのステートメン...

- 質問160 注:この質問は、同じシナリオを使用する一連の質問の一部です。

- 質問161 Ordersという名前のMicrosoft SQL Server 2016データベースを管...

- 質問162 あなたはMicrosoft SQL Server 2016サーバーの管理者です。アプ...

- 質問163 Microsoft SQL Server 2016データベースを管理します。 データベ...

- 質問164 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問165 注:この質問は、同じシナリオを使用する一連の質問の一部です。

- 質問166 概要 あなたはLitware、Inc.という名前の会社のデータベース管理...

- 質問167 20台のサーバーを含むSQL Server 2014環境があります。 企業のセ...

- 質問168 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問169 Microsoft SQL Server 2016データベースを管理します。 サービス...

- 質問170 Contoso、Ltd.のデータベース管理者です。開発環境から本番環境...

- 質問171 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問172 動的管理ビューを使用してSQL1という名前のSQL Serverサーバーを...

- 質問173 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問174 SQL Server 2012データベースサーバーが複数あるお客様がいます...

- 質問175 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問176 p_AddInventoryという名前のストアドプロシージャを含むInventor...

- 質問177 運送会社の情報を格納するデータベースがあります。 Customersと...

- 質問178 あなたはMicrosoft SQL Server 2016環境の主任データベース管理...

- 質問179 Microsoft SQL Server 2016フェールオーバークラスターを管理し...

- 質問180 Microsoft SQL Server 2012インスタンスを管理します。 FILETABL...

- 質問181 概要 アプリケーションの概要 Contoso、Ltd.は、エンタープライ...

- 質問182 Microsoft SQL Server 2016インスタンスを管理します。 SQLエー...

- 質問183 いくつかのSQL Serverエージェントジョブが構成されているMicros...

- 質問184 いくつかの本番データベースが展開されているMicrosoft SQL Serv...

- 質問185 あなたはABC.comという名前の会社のデータベース管理者(DBA)と...

- 質問186 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問187 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問188 DB1とDB2という名前の2つのデータベースが同じサーバー上にあり...

- 質問189 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問190 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問191 トランザクションデータベースとレポートデータベースをホストす

- 質問192 概要 アプリケーションの概要 Contoso、Ltd.は、エンタープライ...

- 質問193 新しいSQL Server 2014インスタンスの監視アプリケーションを設...

- 質問194 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問195 クエリを実行するアプリケーションのトラブルシューティングを行

- 質問196 アプリケーションのユーザー名とパスワードを格納するデータベー

- 質問197 Microsoft SQL Server 2016データベースを管理します。 ユーザー...

- 質問198 Microsoft SQL Server環境を管理します。データベースメールを構...

- 質問199 概要 アプリケーションの概要 Contoso、Ltd.は、エンタープライ...

- 質問200 Microsoft SQL Server環境を管理します。バックアップの作成時に...

- 質問201 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問202 運送会社の情報を格納するデータベースがあります。 Customersと...

- 質問203 SQL Server 2014インスタンスを管理します。 ユーザーは、SQL Se...

- 質問204 Salesという名前のMicrosoft SQL Serverデータベースを管理しま...

- 質問205 Microsoft SQL Server 2016インスタンスを管理します。 ルーチン...

- 質問206 SQL Server 2014がインストールされているサーバーがあります。 ...

- 質問207 Microsoft SQL Server 2016インスタンスをインストールする予定...

- 質問208 組織のSQL Server 2016展開の読み取り、書き込み、チェックポイ...

- 質問209 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問210 概要 アプリケーションの概要 Contoso、Ltd.は、エンタープライ...

- 質問211 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問212 あなたの会社はシアトルとモントリオールに事務所を持っています

- 質問213 DB1という名前のSQL Server 2012データベースがあります。 Devic...

- 質問214 Server01という名前のサーバーでContosoという名前のMicrosoft S...

- 質問215 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問216 SQLDevとSQLProdの2つのSQL Server 2012インスタンスがあります...

- 質問217 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問218 SQL Server 2014を使用してデータベースを展開します。 データベ...

- 質問219 3つのリソースプールでリソースガバナーを構成しました。 最初の...

- 質問220 Server01という名前のサーバーでContosoという名前のMicrosoft S...

- 質問221 注:この質問は、同じシナリオを使用する一連の質問の一部です。

- 質問222 注文履行システム用のSQL Serverデータベースを設計しています。...

- 質問223 バックグラウンド 企業情報 Fabrikam、Inc.は、エレクトロニクス...

- 質問224 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問225 総括 あなたはLeafield Solutionsという名前のソフトウェア開発...

- 質問226 SQL Server 2012を使用してデータベースを展開します。 データベ...

- 質問227 注:この質問は、同じシナリオを提示する一連の質問の一部です。

- 質問228 Microsoft SQL Server 2016サーバーを管理します。 新しい機能を...

- 質問229 Microsoft SQL Server 2016インスタンスをインストールします。 ...

- 質問230 2つのテーブルを含むDB1という名前のデータベースがあります。 ...

- 質問231 Server1という名前の2つのプロセッサーを持つサーバーがあります...

- 質問232 dbo.Logという名前のテーブルを含むMicrosoft SQL Server 2016デ...

- 質問233 SQL1という名前のSQL Server 2014インスタンスがあります。 SQL1...

- 質問234 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問235 Microsoft SQL Server 2016インスタンスを管理します。 他のプロ...

- 質問236 Microsoft SQL Server 2016データベースを管理します。 現在、デ...

- 質問237 あなたは、あなたの会社のMicrosoft SQL Server 2016のすべての...