有効的な70-535問題集はJPNTest.com提供され、70-535試験に合格することに役に立ちます!JPNTest.comは今最新70-535試験問題集を提供します。JPNTest.com 70-535試験問題集はもう更新されました。ここで70-535問題集のテストエンジンを手に入れます。

70-535問題集最新版のアクセス

「456問、30% ディスカウント、特別な割引コード:JPNshiken」

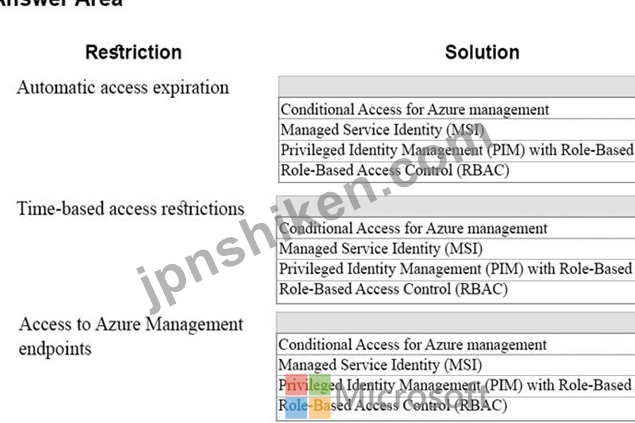

HOTSPOT

高度に機密性の高いデータを処理するAzureソリューションを管理します。

既存のロールは、このデータに必要な詳細なアクセス制御には適していません。

選択した制限に基づいてデータへのアクセスを制限するソリューションを推奨する必要があります。

何をお勧めしますか?答えるには、適切な制限を適切なソリューションにドラッグします。各制限は、1回、複数回、またはまったく使用されなくてもよい。コンテンツを表示するには、分割バーをペインの間にドラッグするかスクロールする必要があります。

注:それぞれの正しい選択は1つの点で価値があります。

ホットエリア:

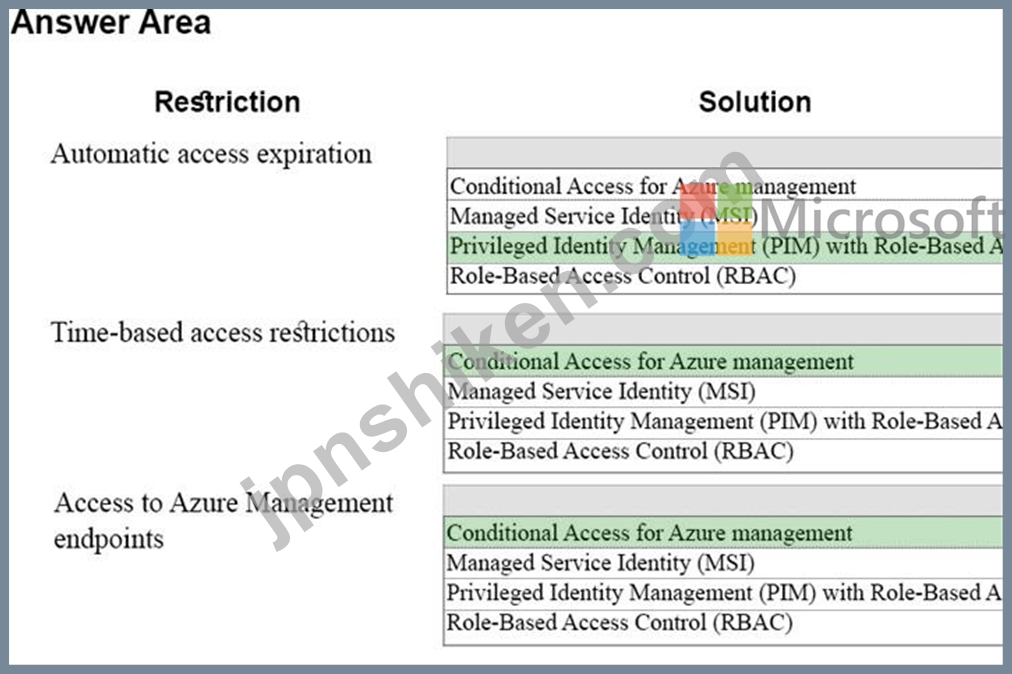

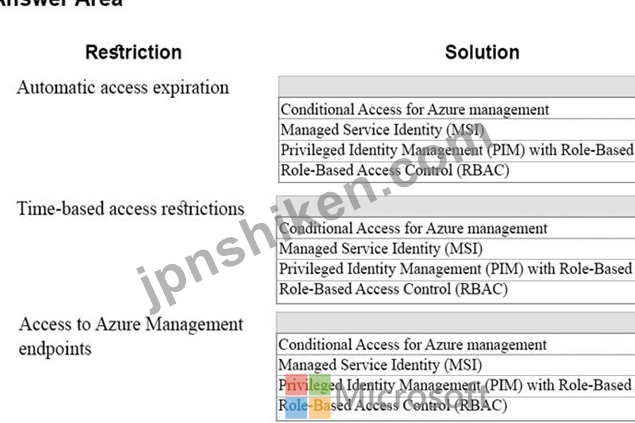

高度に機密性の高いデータを処理するAzureソリューションを管理します。

既存のロールは、このデータに必要な詳細なアクセス制御には適していません。

選択した制限に基づいてデータへのアクセスを制限するソリューションを推奨する必要があります。

何をお勧めしますか?答えるには、適切な制限を適切なソリューションにドラッグします。各制限は、1回、複数回、またはまったく使用されなくてもよい。コンテンツを表示するには、分割バーをペインの間にドラッグするかスクロールする必要があります。

注:それぞれの正しい選択は1つの点で価値があります。

ホットエリア: