- ホーム

- Microsoft

- 70-417 - Upgrading Your Skills to MCSA Windows Server 2012

- Microsoft.70-417.v2018-11-05.q428

- 質問163

有効的な70-417問題集はJPNTest.com提供され、70-417試験に合格することに役に立ちます!JPNTest.comは今最新70-417試験問題集を提供します。JPNTest.com 70-417試験問題集はもう更新されました。ここで70-417問題集のテストエンジンを手に入れます。

70-417問題集最新版のアクセス

「455問、30% ディスカウント、特別な割引コード:JPNshiken」

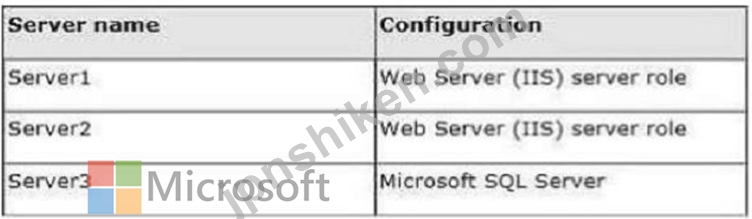

ネットワークにcontoso.comという名前のActive Directoryドメインが含まれています。すべてのドメインコントローラはWindows Server 2008 R2を実行します。ドメインには、Windows Server 2012を実行する3台のサーバーが含まれています。サーバーは、次の表のように構成されています。

Server1とServer2は、ネットワーク負荷分散(NLB)クラスタで構成されています。 NLBクラスタは、App1という名前のアプリケーションプールを使用するWeb1という名前のWebサイトをホストします。 Web1は、データストアとしてDB1という名前のデータベースを使用します。 User1という名前のアカウントを作成します。

App1のIDとしてUser1を構成します。 Web1にアクセスするcontoso.comドメインユーザーが、独自の資格情報を使用してDB1に接続するようにする必要があります。

どの2つのアクションを実行する必要がありますか? (各正解は解の一部を表しています。

2つを選択してください。)

Server1とServer2は、ネットワーク負荷分散(NLB)クラスタで構成されています。 NLBクラスタは、App1という名前のアプリケーションプールを使用するWeb1という名前のWebサイトをホストします。 Web1は、データストアとしてDB1という名前のデータベースを使用します。 User1という名前のアカウントを作成します。

App1のIDとしてUser1を構成します。 Web1にアクセスするcontoso.comドメインユーザーが、独自の資格情報を使用してDB1に接続するようにする必要があります。

どの2つのアクションを実行する必要がありますか? (各正解は解の一部を表しています。

2つを選択してください。)

正解:B,E

説明/参照:

Explanation:

偽装を有効にしてデータベースサーバーに接続できるようにするには、制約付き委任の委任設定(指定されたサービスへの委任のコンピュータのみの信頼)を構成できます。その後、サービスプリンシパル名は、デリゲートサービスとしてアプリケーションプールのIDに対して指定できます。

アプリケーションが接続を開き、Windows認証を使用する場合、SQL ServerネイティブクライアントをSQL Serverコンピュータ名、Instanznamen、およびオプションでSPNに渡した場合、SQL Serverで認証するサービスプリンシパル名の役割。接続がSPNを通過する場合、それは変更なしで使用されます。

接続がSPNでない場合、使用されるプロトコル、サーバー名、インスタンス名に基づいて、デフォルトのサービスプリンシパル名が作成されます。どちらのシナリオでも、サービスプリンシパル名は、接続を認証するリトリーブ用のセキュリティトークンにキー配布センターに送信されます。 NTLM認証を使用してセキュリティトークンを取得できない場合

サービスプリンシパル名(SPN、サービスプリンシパル名)は、サービスのインスタンスについてクライアントを一意に識別する名前です。 Kerberos認証サービスでは、SPNを使用してサービスの使用を認証できます。

クライアントがサービスに接続する場合、サービスのインスタンスを検索し、そのインスタンスのSPNをポストしてサービスに接続し、SPNを転送してサービスに認証します。

SQL Serverでユーザーを認証するために推奨される方法は、Windows認証です。 Windows認証を使用してNTLMまたはKerberosで認証するクライアント。 Active Directory環境では、Kerberos認証が常に最初に実行されます。名前付きパイプを使用しているSQL Server 2005クライアントのKerberos認証。使用できません。

参考文献:

https://docs.microsoft.com/en-us/microsoft-desktop-optimization-pack/appv-v4/how-to-configure-the-委任のための信頼されるサーバー

https://technet.microsoft.com/en-us/library/cc961723.aspx

Explanation:

偽装を有効にしてデータベースサーバーに接続できるようにするには、制約付き委任の委任設定(指定されたサービスへの委任のコンピュータのみの信頼)を構成できます。その後、サービスプリンシパル名は、デリゲートサービスとしてアプリケーションプールのIDに対して指定できます。

アプリケーションが接続を開き、Windows認証を使用する場合、SQL ServerネイティブクライアントをSQL Serverコンピュータ名、Instanznamen、およびオプションでSPNに渡した場合、SQL Serverで認証するサービスプリンシパル名の役割。接続がSPNを通過する場合、それは変更なしで使用されます。

接続がSPNでない場合、使用されるプロトコル、サーバー名、インスタンス名に基づいて、デフォルトのサービスプリンシパル名が作成されます。どちらのシナリオでも、サービスプリンシパル名は、接続を認証するリトリーブ用のセキュリティトークンにキー配布センターに送信されます。 NTLM認証を使用してセキュリティトークンを取得できない場合

サービスプリンシパル名(SPN、サービスプリンシパル名)は、サービスのインスタンスについてクライアントを一意に識別する名前です。 Kerberos認証サービスでは、SPNを使用してサービスの使用を認証できます。

クライアントがサービスに接続する場合、サービスのインスタンスを検索し、そのインスタンスのSPNをポストしてサービスに接続し、SPNを転送してサービスに認証します。

SQL Serverでユーザーを認証するために推奨される方法は、Windows認証です。 Windows認証を使用してNTLMまたはKerberosで認証するクライアント。 Active Directory環境では、Kerberos認証が常に最初に実行されます。名前付きパイプを使用しているSQL Server 2005クライアントのKerberos認証。使用できません。

参考文献:

https://docs.microsoft.com/en-us/microsoft-desktop-optimization-pack/appv-v4/how-to-configure-the-委任のための信頼されるサーバー

https://technet.microsoft.com/en-us/library/cc961723.aspx

- 質問一覧「428問」

- 質問1 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問2 4つのノードを含むCluster1という名前のフェールオーバークラス...

- 質問3 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問4 1つのドメインに10のドメインコントローラがあります。ドメイン...

- 質問5 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問6 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問7 ネットワークには、Server1と10のWebサーバーという名前のサーバ...

- 質問8 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問9 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問10 ドラッグドロップ Windows Server 2012 R2を実行するServer2とい...

- 質問11 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問12 RODCには、遠隔地のオフィスユーザーに限られた機能しか持たない...

- 質問13 ネットワークには、contoso.comとadatum.comの2つのActive Direc...

- 質問14 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問15 Hyper-Vについての次の声明は真実か偽か? Hyper-Vはワイヤレス...

- 質問16 ネットワークにはActive Directoryフォレストが含まれています。...

- 質問17 あなたはABC.comのネットワーク管理者として働いています。ネッ...

- 質問18 Service Coreインストールオプションを選択してWindows Server 2...

- 質問19 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問20 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問21 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問22 ドラッグドロップ Server1という名前のHyper-Vホストがあります...

- 質問23 Windows Server 2012 R2を実行するHyper-VホストServer1がありま...

- 質問24 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問25 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問26 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問27 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問28 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問29 ABC.comでのネットワーク管理者の役割には、Active Directoryの...

- 質問30 Server01という名前のサーバーは、企業のITハウスでServer Core...

- 質問31 グループポリシーオブジェクトの管理は面倒な作業です。同様の設

- 質問32 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問33 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問34 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問35 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問36 ネットワークには、ネットワークポリシーとアクセスサービスサー

- 質問37 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問38 Windows Server 2012 R2を実行するFile1という名前のサーバーが...

- 質問39 Server1という名前のサーバーがあります。 BitLockerドライブ暗...

- 質問40 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問41 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問42 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問43 ネットワークには、Windows Server 2012 R2を実行するServer1とS...

- 質問44 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問45 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問46 あなたはABC.comのネットワーク管理者として働いています。ネッ...

- 質問47 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問48 4つのノードを含むCluster1という名前のフェールオーバークラス...

- 質問49 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問50 ドメインコントローラをシャットダウンする権限を持つグループは

- 質問51 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問52 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問53 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問54 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問55 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問56 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問57 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問58 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問59 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問60 組織は、RMS1という名前のActive Directory Rights Management S...

- 質問61 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問62 Windows Server 2012 R2を実行するサーバーがあります。 Windows...

- 質問63 Windows Server 2012 R2のイメージを含むVHDがあります。イメー...

- 質問64 ユーザーは企業のネットワークの外部から内部アプリケーションを

- 質問65 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問66 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問67 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問68 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問69 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問70 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問71 HOTSPOT ネットワークには、Windows Server 2012 R2を実行するSe...

- 質問72 ユーザーは自分のアカウントをロックしています(もう一度!)、

- 質問73 Windows Server 2012 R2のServer Coreインストールを実行するSCI...

- 質問74 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問75 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問76 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問77 ネットワークにipsecポリシーが設定されています。 Windowsファ...

- 質問78 HOTSPOT ネットワークには、adatum.comという名前のActive Direc...

- 質問79 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問80 Windows Server 2012 R2がGUIオプションを使用してインストール...

- 質問81 Windows Server 2012 R2を実行するPrint1という名前のサーバーが...

- 質問82 Windows Server 2012 R2を実行するFile1という名前のサーバーが...

- 質問83 あなたはABC.comのネットワーク管理者として働いています。ネッ...

- 質問84 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問85 Windows Server 2012 R2を実行するserver1という名前のDNSサーバ...

- 質問86 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問87 注:この質問に答えたら、あなたはそれに戻ることができません。

- 質問88 contoso.comドメインには、Server 2012を実行している2つのドメ...

- 質問89 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問90 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問91 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問92 HOTSPOT Windows Server 2012 R2を実行するLON-SRV1という名前の...

- 質問93 Host1という名前のホスト上で実行されるVM1という仮想マシンがあ...

- 質問94 ドラッグドロップ Windows Server 2012 R2を実行するサーバーが...

- 質問95 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問96 HOTSPOT ネットワークには、Windows Server 2012 R2を実行するSe...

- 質問97 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問98 ドラッグドロップ ネットワークにcontoso.comという名前のActive...

- 質問99 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問100 IT管理者は、有効なドメインユーザー名とさまざまなパスワードの...

- 質問101 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問102 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問103 AD LDSはどのような状況で使用しますか?

- 質問104 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問105 次の使用可能なプリンタに印刷ジョブを自動的に配布するための印

- 質問106 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問107 ある企業には、シアトルとニューヨークにデータセンターがありま

- 質問108 6つのサーバーを含むデータセンターがあります。 各サーバーには...

- 質問109 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問110 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問111 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問112 ABC.comでのネットワーク管理者の役割には、Active Directoryフ...

- 質問113 ネットワークには、Windows Server 2012 R2を実行するDNS1とDNS2...

- 質問114 VM1という名前の仮想マシンがあります。 VM1はdiskl.vhdという固...

- 質問115 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問116 ネットワークにはcontoso.comという名前のActive Directoryドメ...

- 質問117 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問118 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問119 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問120 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問121 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問122 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問123 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問124 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問125 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問126 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問127 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問128 さまざまなOUに対して複数のActive Directoryユーザーを設定した...

- 質問129 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問130 ドラッグドロップ ネットワークには、contoso.comとadatum.comの...

- 質問131 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問132 Server1という名前のサーバー上で、Windows Server 2012 R2のSer...

- 質問133 あなたはABC.comのネットワーク管理者として働いています。ネッ...

- 質問134 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問135 一時的な場所にファイルサーバーを展開する予定です。 一時的な

- 質問136 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問137 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問138 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問139 Server01とServer02の2つのWindows Server Update Services(WSU...

- 質問140 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問141 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問142 どの機能が以下に説明されていますか? ___を使用すると、ストレ...

- 質問143 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問144 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問145 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問146 Windows Server 2012 R2 Datacenterを実行するHyper-VホストServ...

- 質問147 企業のセキュリティポリシーでは、ブランチオフィスに配備されて

- 質問148 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問149 HOTSPOT Windows Server 2012 R2を実行し、iSCSIターゲットサー...

- 質問150 あなたはABC.comのネットワーク管理者として働いています。ネッ...

- 質問151 DNSレコードタイプには多くの形式がありますが、どのレコードタ...

- 質問152 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問153 あなたはABC.comという名前の会社で働いています。 ABC.comネッ...

- 質問154 Windows Server 2012 R2を実行するサーバーのグループを管理しま...

- 質問155 HOTSPOT ネットワークにはアクティブディレクトリドメインが1つ...

- 質問156 あなたのマネージャーは、会社のWindows Server 2008ドメインコ...

- 質問157 ネットワークには、contoso.comとdev.contoso.comという名前の2...

- 質問158 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問159 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問160 あなたの会社には、本社と支社があります。 ネットワークには、c...

- 質問161 HOTSPOT ネットワークにはActive Directoryフォレストが1つ含ま...

- 質問162 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問163 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問164 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問165 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問166 HOTSPOT VM2という仮想マシンの設定は、VM2のように設定されてい...

- 質問167 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問168 HOTSPOT ネットワークには、Windows Server 2012 R2を実行するSe...

- 質問169 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問170 ダイナミックメモリは、Hyper-V仮想マシンが消費するメモリ量を...

- 質問171 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問172 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問173 ネットワークには、Windows Server 2012 R2を実行する複数のサー...

- 質問174 2つのノードを含むCluster1という名前のクラスタがあります。ど...

- 質問175 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問176 ドラッグドロップ ネットワークには1つのActive Directoryドメイ...

- 質問177 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問178 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問179 サーバーマネージャーは、ほとんどのサーバー設定と構成を一元的

- 質問180 新しい信頼ウィザードを使用してWindows Server 2008で信頼を作...

- 質問181 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問182 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問183 ネットワークには、adatum.comという名前のActive Directoryフォ...

- 質問184 Windows Server 2012 R2では、サーバーグラフィカルシェルを削除...

- 質問185 ドラッグドロップ ネットワークにcontoso.comという名前のActive...

- 質問186 Server 2012を実行しているServer1という名前のRODCがあります.R...

- 質問187 Windows Server 2012 R2を実行するHyper-VホストServer1がありま...

- 質問188 ネットワーク技術者は、Server1という名前のサーバーにWindows S...

- 質問189 ネットワークには、Windows Server 2012 R2を実行する25台のWeb...

- 質問190 HOTSPOT ネットワークには、adatum.comという名前のActive Direc...

- 質問191 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問192 どの用語が以下に説明されていますか? 時間同期は、多くのWindo...

- 質問193 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問194 Hyper-V 2012クラスタは、System Center Virtual Machine Manage...

- 質問195 contoso.comという名前のActive Directoryドメインサービス(AD ...

- 質問196 CA1という名前のエンタープライズ証明機関(CA)があります。 ユ...

- 質問197 ネットワークには、Host1とHost2という2つのHyper-Vホストが含ま...

- 質問198 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問199 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問200 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問201 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問202 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問203 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問204 Windows Server 2012 R2を実行する3台のサーバーがあります。サ...

- 質問205 グローバルカタログサーバーは、ドメインネームシステム(DNS)...

- 質問206 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問207 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問208 ネットワークには、Windows Server 2012 R2を実行する2台のHyper...

- 質問209 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問210 Windows Server 2012 R2を実行するサーバーがあります。 サーバ...

- 質問211 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問212 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問213 Server01という名前のWindows Server Update(WSUS)サーバーを...

- 質問214 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問215 Active Directoryフェデレーションサービス(AD FS)サーバーとA...

- 質問216 ネットワークにContoso.comという名前のアクティブディレクトリ...

- 質問217 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問218 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問219 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問220 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問221 ユーザーは企業のネットワークの外部から内部アプリケーションを

- 質問222 ドラッグドロップ ネットワークにcontoso.comという名前のActive...

- 質問223 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問224 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問225 tempusersという名前のOUを作成します。そのOUに複数のテストユ...

- 質問226 あなたはABC.comのネットワーク管理者として働いています。会社...

- 質問227 ネットワークには、Windows Server 2012 R2を実行するDC1という...

- 質問228 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問229 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問230 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問231 Windows Server 2012 R2 Hyper-Vを実行する2つのホスト上に小さ...

- 質問232 どの用語が以下に説明されていますか? この信頼は、ドメインツ

- 質問233 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問234 HOTSPOT ネットワークポリシーとアクセスサービスサーバーの役割...

- 質問235 サーバーマネージャーは、ほとんどのサーバー設定と構成を一元的

- 質問236 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問237 ネットワークには、Server1とServer2の2つのサーバーが含まれて...

- 質問238 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問239 Windows Server 2008 R2のServer CoreインストールがあるServer1...

- 質問240 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問241 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問242 ABC.comのシステム管理者の役割には、同社のデータセンターの管...

- 質問243 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問244 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問245 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問246 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問247 ネットワークにcontoso.comという名前のアクティブディレクトリ...

- 質問248 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問249 Windows Server 2012 R2を実行するServer1という名前のDNSサーバ...

- 質問250 失敗したイベントを監査する理由を正当化する理由はどれですか?

- 質問251 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問252 ドラッグドロップ Windows Server 2012 R2を実行するServer1とい...

- 質問253 あなたのIT企業は常に変化しており、新しいユーザーは1年を通し...

- 質問254 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問255 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問256 フォレストまたはドメインからRODCを削除することが重要な場合が...

- 質問257 ドラッグドロップ Windows Server 2012 R2を実行するサーバーが...

- 質問258 仮想ネットワークマネージャ(Hyper-Vマネージャスナップインか...

- 質問259 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問260 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問261 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問262 Windows Server 2012のフルインストールを実行するServer1という...

- 質問263 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問264 ネットワークには、Server1とServer2という2つのWebサーバーが含...

- 質問265 HOTSPOT ネットワークには1つのActive Directoryドメインが含ま...

- 質問266 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問267 あなたはABC.comのネットワーク管理者として働いています。ネッ...

- 質問268 Windows Server 2012 R2を実行するPrint1という名前のプリントサ...

- 質問269 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問270 組織は、Active Directory Rights Management Services(AD RMS...

- 質問271 Windows Server 2012 R2を実行するDNS1という名前のサーバーがあ...

- 質問272 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問273 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問274 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問275 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問276 マネージャは、Windows PowerShellを使用してさまざまなユーザー...

- 質問277 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問278 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問279 ネットワークには、Windows Server 2012 R2を実行するServer1と...

- 質問280 どの用語が以下に説明されていますか? _________信頼は、ドメイ...

- 質問281 会社はcontoso.comという名前の新しいActive Directoryフォレス...

- 質問282 HOTSPOT 次のMicrosoft Azureバックアップポリシーがあります。 ...

- 質問283 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問284 Windows Server 2012 R2を実行するHyper-VホストServer1がありま...

- 質問285 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問286 ネットワークには1つのActive Directoryドメインが含まれていま...

- 質問287 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問288 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問289 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問290 ネットワークには、Server1とServer2という2つのWebサーバーが含...

- 質問291 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問292 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問293 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問294 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問295 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問296 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問297 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問298 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問299 6つのサーバーを含むデータセンターがあります。各サーバーにはH...

- 質問300 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問301 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問302 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問303 HOTSPOT ネットワークにcontoso.comという1つのActive Directory...

- 質問304 次のWindows PowerShellの出力があります。 (Exhibit) 管理サー...

- 質問305 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問306 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問307 HOTSPOT Windows Server 2008 R2を実行するServer1という名前のH...

- 質問308 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問309 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問310 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問311 ネットワークにcontoso.comという名前の単一のActive Directory...

- 質問312 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問313 新しいサーバーにWindows Server 2008のインストールが完了しま...

- 質問314 ドラッグドロップ ネットワークには、adatum.comという名前のAct...

- 質問315 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問316 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問317 ネットワークには、Windows Server 2012 R2を実行するServer1と...

- 質問318 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問319 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問320 Windows Server 2012 R2を実行するDNS1という名前のDNSサーバー...

- 質問321 Contoso、Ltd.のActive Directory管理者です。 contoso.com Acti...

- 質問322 EnsurePass.comという名前のActive Directoryドメインを管理して...

- 質問323 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問324 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問325 ドラッグドロップ ネットワークには3つのサーバーがあります。サ...

- 質問326 ドラッグドロップ 概念実証ネットワーク仮想化環境を構築する予

- 質問327 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問328 ネットワークにcontoso.comという名前の単一のActive Directory...

- 質問329 HOTSPOT ネットワークには、Server1という名前のDNSサーバーが含...

- 質問330 Windows Server 2012 R2を実行するServedという名前のサーバーが...

- 質問331 サーバーの新しい役割の1つを記述している下の文から欠落した単

- 質問332 多数のサーバーを持つ環境を管理します。サーバーはWindows Serv...

- 質問333 新しい仮想ディスクウィザードを使用して、ストレージプールに新

- 質問334 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問335 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問336 CA1という名前のエンタープライズ証明機関(CA)があります。 CA...

- 質問337 あなたはABC.comという名前の会社で働いています。 ABC.comネッ...

- 質問338 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問339 あなたはABC.comのネットワーク管理者として働いています。ネッ...

- 質問340 HOTSPOT Get-ISCSIServerTargetを実行すると、次の出力が表示さ...

- 質問341 Windows 2012 r2サーバーのサーバーコアを実行するサーバーがあ...

- 質問342 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問343 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問344 HOTSPOT Folder1とShare1のアクセス許可は、次の表のように構成...

- 質問345 以下の文から欠落しているツール名を選択してください: _____。...

- 質問346 Windows Server 2012 R2を実行するLON-DC1という名前のサーバー...

- 質問347 ドラッグドロップ System Centerスイート全体を使用します。 Ser...

- 質問348 Server01という名前のWindows Server Update(WSUS)サーバーを...

- 質問349 HOTSPOT ネットワークは192.168.2.0/23のアドレス空間を使用しま...

- 質問350 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問351 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問352 CONTOSOSSP1という名前のサーバーにService Managerセルフサービ...

- 質問353 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問354 組織のユーザーが、ITヘルプデスクに次のメッセージを受け取った...

- 質問355 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問356 HOTSPOT User1という名前のユーザーは、Group1とGroup2のメンバ...

- 質問357 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問358 ネットワークにはActive Directoryフォレストが含まれています。...

- 質問359 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問360 OCSetupは、Windows VistaおよびWindows Server 2008オペレーテ...

- 質問361 ネットワークには、3つのActive Directoryフォレストが含まれて...

- 質問362 Windows Server 2012 R2を実行し、Windows Serverバックアップを...

- 質問363 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問364 HOTSPOT ネットワークには、次の表に示すように構成された2つのH...

- 質問365 Windows Server 2012 R2を実行するServer1という名前のファイル...

- 質問366 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問367 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問368 注:この質問は、同じまたは類似の回答の選択肢を使用する一連の

- 質問369 ドラッグドロップ Windows Server 2012 R2を実行するServer2とい...

- 質問370 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問371 あなたはABC.comのネットワーク管理者として働いています。会社...

- 質問372 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問373 HOTSPOT Windows Server 2012 R2を実行するServer1という名前の...

- 質問374 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問375 ネットワークには、Windows Server 2012 R2を実行するHV1、HV2、...

- 質問376 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問377 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問378 次の文は真か偽ですか? プリンタがネットワークにインストール

- 質問379 DNSサーバからのDNS応答がDNSSECによって署名されているかどうか...

- 質問380 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問381 ネットワークには、adatum.comという1つのActive Directoryドメ...

- 質問382 ネットワークには、contoso.comというアクティブディレクトリド...

- 質問383 ネットワークにcontoso.comという名前のActive Directoryフォレ...

- 質問384 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問385 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問386 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問387 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問388 Windows Server 2012 R2 DatacenterのServer Coreインストールを...

- 質問389 Windows Server 2012 R2を実行するServer1という名前のDHCPサー...

- 質問390 ネットワークに複数のサブネットが含まれています。いずれかのサ

- 質問391 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問392 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問393 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問394 ネットワークにcontoso.comとcorp.contoso.comの2つのActive Dir...

- 質問395 ネットワークにcontoso.comという1つのActive Directoryドメイン...

- 質問396 ネットワークには、contoso.comとadatum.comの2つのActive Direc...

- 質問397 ネットワークには、Windows Server 2012 R2を実行するServer1と...

- 質問398 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問399 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問400 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問401 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問402 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問403 HOTSPOT ネットワークにcontoso.comという名前のActive Director...

- 質問404 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問405 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問406 Windows Server 2012 R2を実行するServer1という名前のサーバー...

- 質問407 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問408 ネットワークには、adatum.comという名前のActive Directoryドメ...

- 質問409 Service01という名前のグループ管理サービスアカウントがありま...

- 質問410 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問411 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問412 下の文から、Server 2012の新しい役割の1つを説明している不足し...

- 質問413 ネットワークには、Server1、Server2、およびServer3という3つの...

- 質問414 あなたはABC.comのネットワーク管理者として働いています。会社...

- 質問415 コンピュータ1という名前のラップトップがあります。コンピュー

- 質問416 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問417 ネットワークにcontoso.comという名前のActive Directoryドメイ...

- 質問418 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問419 あなたはABC.comという名前の会社で働いています。ネットワーク...

- 質問420 サーバー1とサーバー2の2つのサーバーがあります。サーバー1にカ...

- 質問421 HOTSPOT ドメインには、Group1という名前のユニバーサルセキュリ...

- 質問422 Server 2012を実行しているServer1という名前のダイレクトアクセ...

- 質問423 IT会社には、プリンタのエラーからアプリケーションの導入までの...

- 質問424 ネットワークにContoso.comという名前のアクティブディレクトリ...

- 質問425 HOTSPOT Get-FSRMClassificationuleを実行すると、次の出力が表...

- 質問426 どの用語が以下に説明されていますか? これらの信頼は、ユーザ

- 質問427 ABC.comでのネットワーク管理者の役割には、ABC.comという名前の...

- 質問428 HOTSPOT ネットワークにcontoso.comという名前のActive Director...