有効的なCISA問題集はJPNTest.com提供され、CISA試験に合格することに役に立ちます!JPNTest.comは今最新CISA試験問題集を提供します。JPNTest.com CISA試験問題集はもう更新されました。ここでCISA問題集のテストエンジンを手に入れます。

CISA問題集最新版のアクセス

「1435問、30% ディスカウント、特別な割引コード:JPNshiken」

Webベースのアプリケーションで機密性を提供するために主に使用されているプロトコルはどれですか。したがって、クライアントマシンとサーバー間で送信されるデータは保護されますか。

正解:A

説明/参照:

Secure Socket Layer(SSL)プロトコルは、主にクライアントとサーバー間で送信される情報に機密性を提供するために使用されます。

あなたの試験のためにあなたは以下の情報を知るべきです:

Secure Sockets Layer(SSL)は、インターネットなどの公衆ネットワークを介して送信されるメッセージのセキュリティを管理するために一般的に使用されているプロトコルです。

SSLは最近SSLに基づくTransport Layer Security(TLS)によって成功しました。SSLはインターネットのHTTP(Hypertext Transfer Protocol)とTransport Control Protocol(TCP)層の間にあるプログラム層を使用します。

SSLは、MicrosoftとNetscapeの両方のブラウザとほとんどのWebサーバ製品の一部として含まれています。

Netscapeによって開発されたSSLも、マイクロソフトや他のインターネットクライアント/サーバー開発者の支持を得て、Transport Layer Securityに進化するまで事実上の標準となりました。の

「ソケット」という用語の一部は、ネットワーク内のクライアントとサーバープログラム間、または同じコンピューター内のプログラム層間でデータをやり取りするソケット方式を指します。SSLはRSAの公開鍵と秘密鍵の暗号化システムを使用します。これにはデジタル証明書の使用も含まれます。後でSSLでは、データの大部分に対称暗号に沿ってセッション鍵を使用します。

TLSとSSLは、ほとんどのWebブラウザ(クライアント)とWebサーバーに不可欠な要素です。 WebサイトがSSLをサポートするサーバー上にある場合は、SSLを有効にして、特定のWebページをSSLアクセスを必要とするものとして識別できます。 NetscapeのSSLRefプログラムライブラリを使用することで、任意のWebサーバーを有効にすることができます。これは、非営利目的でダウンロードしたり、商用目的で使用許諾したりすることができます。

TLSとSSLは相互運用できません。ただし、TLSを使用して送信されたメッセージは、SSLを処理するがTLSは処理しないクライアントによって処理できます。

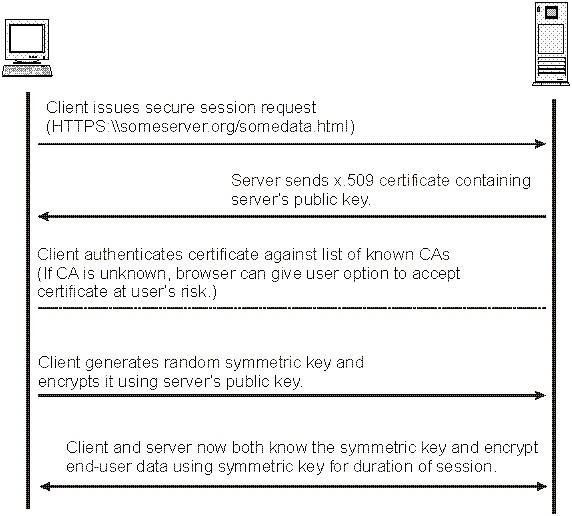

SSLハンドシェイク

HTTPベースのSSL接続は、クライアントが常にhttp://ではなくhttps://で始まるURLを使用して開始します。 SSLセッションの開始時に、SSLハンドシェイクが実行されます。このハンドシェイクはセッションの暗号パラメータを生成します。 SSLハンドシェイクがどのように処理されるかの簡単な概要を下の図に示します。

SSLハンドシェイク

Image Reference - http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/ handshak.gifクライアントは、クライアントの暗号機能をリストしたクライアント「hello」メッセージを送信します。 SSLのバージョン、クライアントでサポートされている暗号スイート、およびクライアントでサポートされているデータ圧縮方式など、クライアント(クライアントの優先順位順にソートされています)。メッセージには28バイトの乱数も含まれています。

サーバーは、サーバーによって選択された暗号方式(暗号スイート)およびデータ圧縮方式、セッションID、および別の乱数を含むサーバー「hello」メッセージで応答します。

注意:

クライアントとサーバーは少なくとも1つの共通の暗号スイートをサポートしなければなりません、そうでなければハンドシェイクは失敗します。サーバーは通常、最強の共通暗号スイートを選択します。

サーバーはデジタル証明書を送信します。サーバーがSSL V3を使用していて、サーバーアプリケーション(Webサーバーなど)でクライアント認証にデジタル証明書が必要な場合、サーバーはSSLを使用してX.509 V3デジタル証明書を使用します。 「デジタル証明書要求」メッセージ「デジタル証明書要求」メッセージでは、サーバーはサポートされているデジタル証明書のタイプと許容される認証局の識別名のリストを送信します。

サーバーはサーバーの "hello done"メッセージを送信し、クライアントからの応答を待ちます。サーバの「hello done」メッセージを受信すると、クライアント(Webブラウザ)はサーバのデジタル証明書の有効性を確認し、サーバの「hello」パラメータが受け入れ可能であることを確認します。

サーバーがクライアントのデジタル証明書を要求した場合、クライアントはデジタル証明書を送信するか、または使用可能な適切なデジタル証明書がない場合、クライアントは「デジタル証明書なし」アラートを送信します。このアラートは単なる警告ですが、クライアント認証が必須の場合、サーバーアプリケーションはセッションを失敗させる可能性があります。

クライアントは「クライアント鍵交換」メッセージを送信します。このメッセージには、プリマスターシークレット、対称暗号化キーの生成に使用される46バイトの乱数、およびサーバーの公開キーで暗号化されたメッセージ認証コード(MAC)キーが含まれています。

クライアントがデジタル証明書をサーバーに送信した場合、クライアントはクライアントの秘密鍵で署名された「デジタル証明書確認」メッセージを送信します。このメッセージの署名を検証することで、サーバーはクライアントのデジタル証明書の所有権を明示的に検証できます。

注意:

サーバーのデジタル証明書を検証するための追加のプロセスは不要です。デジタル証明書に属する秘密鍵がサーバーにない場合、プリマスターシークレットを復号化して対称暗号化アルゴリズム用の正しい鍵を作成することはできず、ハンドシェイクは失敗します。

クライアントは一連の暗号化操作を使用して、プレマスターシークレットをマスターシークレットに変換します。マスターシークレットから、暗号化とメッセージ認証に必要なすべての重要な情報が得られます。その後、クライアントは「暗号仕様の変更」メッセージを送信して、サーバーを新しくネゴシエートされた暗号スイートに切り替えます。

クライアントによって送信される次のメッセージ(「終了」メッセージ)は、この暗号方式と鍵で暗号化された最初のメッセージです。

サーバーは、「暗号仕様の変更」およびそれ自体の「終了」メッセージで応答します。

SSLハンドシェイクが終了し、暗号化されたアプリケーションデータを送信できます。

次の答えは間違っています。

FTP - ファイル転送プロトコル(FTP)は、インターネット上のコンピュータ間でファイルを転送するための標準インターネットプロトコルです。表示可能なWebページおよび関連ファイルを転送するハイパーテキスト転送プロトコル(HTTP)、および電子メールを転送するシンプルメール転送プロトコル(SMTP)のように、FTPはインターネットのTCP / IPプロトコルを使用するアプリケーションプロトコルです。 FTPは、Webページファイルを作成者からインターネット上の全員のサーバーとして機能するコンピュータに転送するために一般的に使用されています。他のサーバーからあなたのコンピュータにプログラムや他のファイルをダウンロードするのにもよく使われます。

SSH - Secure Shell(SSH)は、2台のネットワークコンピュータ間での安全なデータ通信、リモートコマンドラインログイン、リモートコマンド実行、およびその他の安全なネットワークサービスのための暗号化ネットワークプロトコルです。それは安全でないネットワーク上の安全なチャンネルを介して、それぞれSSHサーバーとSSHクライアントプログラムを実行しているサーバーとクライアントに接続します。

S / MIME - S / MIME(安全な多目的インターネットメール拡張機能)は、Rivets-Shamir-Adelman暗号化システムを使用した安全な電子メール送信方法です。 S / MIMEは、MicrosoftおよびNetscapeの最新バージョンのWebブラウザに含まれており、メッセージング製品を製造している他のベンダによっても承認されています。 RSAは、インターネット技術標準化委員会(IETF)の標準としてS / MIMEを提案しました。

この質問を作成するために以下の参照が使用された。

CISAレビューマニュアル2014ページ番号352

CISSP CBK第3版の公式ISC2ガイドページ番号256

http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/ss7aumst18.htm

Secure Socket Layer(SSL)プロトコルは、主にクライアントとサーバー間で送信される情報に機密性を提供するために使用されます。

あなたの試験のためにあなたは以下の情報を知るべきです:

Secure Sockets Layer(SSL)は、インターネットなどの公衆ネットワークを介して送信されるメッセージのセキュリティを管理するために一般的に使用されているプロトコルです。

SSLは最近SSLに基づくTransport Layer Security(TLS)によって成功しました。SSLはインターネットのHTTP(Hypertext Transfer Protocol)とTransport Control Protocol(TCP)層の間にあるプログラム層を使用します。

SSLは、MicrosoftとNetscapeの両方のブラウザとほとんどのWebサーバ製品の一部として含まれています。

Netscapeによって開発されたSSLも、マイクロソフトや他のインターネットクライアント/サーバー開発者の支持を得て、Transport Layer Securityに進化するまで事実上の標準となりました。の

「ソケット」という用語の一部は、ネットワーク内のクライアントとサーバープログラム間、または同じコンピューター内のプログラム層間でデータをやり取りするソケット方式を指します。SSLはRSAの公開鍵と秘密鍵の暗号化システムを使用します。これにはデジタル証明書の使用も含まれます。後でSSLでは、データの大部分に対称暗号に沿ってセッション鍵を使用します。

TLSとSSLは、ほとんどのWebブラウザ(クライアント)とWebサーバーに不可欠な要素です。 WebサイトがSSLをサポートするサーバー上にある場合は、SSLを有効にして、特定のWebページをSSLアクセスを必要とするものとして識別できます。 NetscapeのSSLRefプログラムライブラリを使用することで、任意のWebサーバーを有効にすることができます。これは、非営利目的でダウンロードしたり、商用目的で使用許諾したりすることができます。

TLSとSSLは相互運用できません。ただし、TLSを使用して送信されたメッセージは、SSLを処理するがTLSは処理しないクライアントによって処理できます。

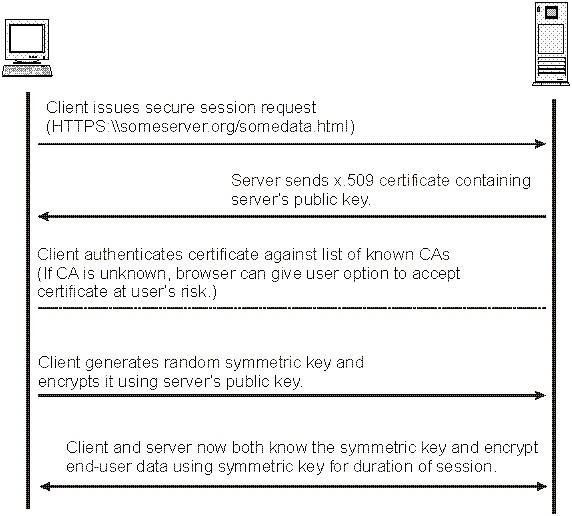

SSLハンドシェイク

HTTPベースのSSL接続は、クライアントが常にhttp://ではなくhttps://で始まるURLを使用して開始します。 SSLセッションの開始時に、SSLハンドシェイクが実行されます。このハンドシェイクはセッションの暗号パラメータを生成します。 SSLハンドシェイクがどのように処理されるかの簡単な概要を下の図に示します。

SSLハンドシェイク

Image Reference - http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/ handshak.gifクライアントは、クライアントの暗号機能をリストしたクライアント「hello」メッセージを送信します。 SSLのバージョン、クライアントでサポートされている暗号スイート、およびクライアントでサポートされているデータ圧縮方式など、クライアント(クライアントの優先順位順にソートされています)。メッセージには28バイトの乱数も含まれています。

サーバーは、サーバーによって選択された暗号方式(暗号スイート)およびデータ圧縮方式、セッションID、および別の乱数を含むサーバー「hello」メッセージで応答します。

注意:

クライアントとサーバーは少なくとも1つの共通の暗号スイートをサポートしなければなりません、そうでなければハンドシェイクは失敗します。サーバーは通常、最強の共通暗号スイートを選択します。

サーバーはデジタル証明書を送信します。サーバーがSSL V3を使用していて、サーバーアプリケーション(Webサーバーなど)でクライアント認証にデジタル証明書が必要な場合、サーバーはSSLを使用してX.509 V3デジタル証明書を使用します。 「デジタル証明書要求」メッセージ「デジタル証明書要求」メッセージでは、サーバーはサポートされているデジタル証明書のタイプと許容される認証局の識別名のリストを送信します。

サーバーはサーバーの "hello done"メッセージを送信し、クライアントからの応答を待ちます。サーバの「hello done」メッセージを受信すると、クライアント(Webブラウザ)はサーバのデジタル証明書の有効性を確認し、サーバの「hello」パラメータが受け入れ可能であることを確認します。

サーバーがクライアントのデジタル証明書を要求した場合、クライアントはデジタル証明書を送信するか、または使用可能な適切なデジタル証明書がない場合、クライアントは「デジタル証明書なし」アラートを送信します。このアラートは単なる警告ですが、クライアント認証が必須の場合、サーバーアプリケーションはセッションを失敗させる可能性があります。

クライアントは「クライアント鍵交換」メッセージを送信します。このメッセージには、プリマスターシークレット、対称暗号化キーの生成に使用される46バイトの乱数、およびサーバーの公開キーで暗号化されたメッセージ認証コード(MAC)キーが含まれています。

クライアントがデジタル証明書をサーバーに送信した場合、クライアントはクライアントの秘密鍵で署名された「デジタル証明書確認」メッセージを送信します。このメッセージの署名を検証することで、サーバーはクライアントのデジタル証明書の所有権を明示的に検証できます。

注意:

サーバーのデジタル証明書を検証するための追加のプロセスは不要です。デジタル証明書に属する秘密鍵がサーバーにない場合、プリマスターシークレットを復号化して対称暗号化アルゴリズム用の正しい鍵を作成することはできず、ハンドシェイクは失敗します。

クライアントは一連の暗号化操作を使用して、プレマスターシークレットをマスターシークレットに変換します。マスターシークレットから、暗号化とメッセージ認証に必要なすべての重要な情報が得られます。その後、クライアントは「暗号仕様の変更」メッセージを送信して、サーバーを新しくネゴシエートされた暗号スイートに切り替えます。

クライアントによって送信される次のメッセージ(「終了」メッセージ)は、この暗号方式と鍵で暗号化された最初のメッセージです。

サーバーは、「暗号仕様の変更」およびそれ自体の「終了」メッセージで応答します。

SSLハンドシェイクが終了し、暗号化されたアプリケーションデータを送信できます。

次の答えは間違っています。

FTP - ファイル転送プロトコル(FTP)は、インターネット上のコンピュータ間でファイルを転送するための標準インターネットプロトコルです。表示可能なWebページおよび関連ファイルを転送するハイパーテキスト転送プロトコル(HTTP)、および電子メールを転送するシンプルメール転送プロトコル(SMTP)のように、FTPはインターネットのTCP / IPプロトコルを使用するアプリケーションプロトコルです。 FTPは、Webページファイルを作成者からインターネット上の全員のサーバーとして機能するコンピュータに転送するために一般的に使用されています。他のサーバーからあなたのコンピュータにプログラムや他のファイルをダウンロードするのにもよく使われます。

SSH - Secure Shell(SSH)は、2台のネットワークコンピュータ間での安全なデータ通信、リモートコマンドラインログイン、リモートコマンド実行、およびその他の安全なネットワークサービスのための暗号化ネットワークプロトコルです。それは安全でないネットワーク上の安全なチャンネルを介して、それぞれSSHサーバーとSSHクライアントプログラムを実行しているサーバーとクライアントに接続します。

S / MIME - S / MIME(安全な多目的インターネットメール拡張機能)は、Rivets-Shamir-Adelman暗号化システムを使用した安全な電子メール送信方法です。 S / MIMEは、MicrosoftおよびNetscapeの最新バージョンのWebブラウザに含まれており、メッセージング製品を製造している他のベンダによっても承認されています。 RSAは、インターネット技術標準化委員会(IETF)の標準としてS / MIMEを提案しました。

この質問を作成するために以下の参照が使用された。

CISAレビューマニュアル2014ページ番号352

CISSP CBK第3版の公式ISC2ガイドページ番号256

http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/ss7aumst18.htm

- 質問一覧「750問」

- 質問1 受信者の公開鍵を使用して送信者によってデータが暗号化され、受

- 質問2 データベースレビューを実行すると、情報システム監査人はデータ

- 質問3 メッセージの整合性、機密性、および2者間の否認防止を確実にす

- 質問4 ソフトウェア開発プロジェクトの範囲とコストを見積もるための信

- 質問5 情報システム監査人がアプリケーションへのアクセスを検討して、

- 質問6 アプリケーションベンダ契約でソースコードのエスクローを要求す

- 質問7 情報システム監査人は、以下のことを合理的に保証するために図書

- 質問8 次のうちどれがパケット交換広域ネットワーク通信用のITU-T標準...

- 質問9 次のプロセスのうち、IS監査人がソフトウェアリリースのベースラ...

- 質問10 多国籍企業のIS管理者は、トンネリングを介したボイスオーバーIP...

- 質問11 次のどのビジネス継続性の用語が、許容できない結果を引き起こす

- 質問12 統合テスト機能は、処理結果を独立して計算されたデータと比較す

- 質問13 ソースとオブジェクトのバージョンが同じであるかどうかを判断す

- 質問14 ネットワークをインストールした後、組織は脆弱性評価ツールまた

- 質問15 テストの範囲、目的、および性質に応じて、侵入テストにはいくつ

- 質問16 データの損失、破損、または重複を検出するためのコントロールと

- 質問17 オープンソースソフトウェアを使用している組織のアプリケーショ

- 質問18 サードパーティのサービスプロバイダを監査する場合、情報システ

- 質問19 EDI環境における主なセキュリティ上の問題は何ですか?

- 質問20 次のうちどれが最も安全なファイアウォールシステムでしょうか?

- 質問21 Company.comは、既存の自社開発システムを置き換えるために商業...

- 質問22 事後レビューを実施することの第一の目的は、それが以下の機会を

- 質問23 侵入検知システム(IDS)をインストールするとき、次のうちどれ...

- 質問24 次のハードウェアデバイスのどれが、ネットワーク制御、フォーマ

- 質問25 複数の重要なサーバーの情報システム監査では、情報システム監査

- 質問26 次のうちどれがTCP / IPモデル内の不正確な「レイヤ - プロトコ...

- 質問27 次のステートメントのどれが正しくIPSecプロトコルのトンネルモ...

- 質問28 仮想プライベートネットワーク(VPN)のセキュリティを確保する...

- 質問29 不適切なプログラミングとコーディングの慣行は、以下のリスクを

- 質問30 従業員の不本意な解雇において、考慮すべき最も重要なステップは

- 質問31 コンピュータフォレンジックにおける証拠処理に関して一連の出来

- 質問32 事業継続計画(BCP)のテスト中に、以下の結果分析方法のうちど...

- 質問33 情報システム監査人が実施した次のテストのうちどれが、組織の変

- 質問34 データセンターにはバッジ入力システムがあります。次のうちどれ

- 質問35 フィッシングに関連するリスクを減らすための最も効果的な管理策

- 質問36 次のうちどれがインターネット上のサーバーのふりをしており、侵

- 質問37 パスワードは以下のとおりです。

- 質問38 デジタル署名の実装に関して、次のうちどれが正しいですか。

- 質問39 次のうちどれが変化するユーザーまたはビジネス要件を満たすため

- 質問40 リレーショナルデータベースのメンテナンス中に、リレーショナル

- 質問41 だれがネットワークセキュリティ操作に責任があるべきですか?

- 質問42 組織の活動が計画レベルまたは予想レベルと異なるかどうかをIS管...

- 質問43 次のうちどれがコンポーネントの通信障害/エラーに対する制御で

- 質問44 データセンターの火災を抑制するための次の方法のどれが最も効果

- 質問45 情報システム監査人が、情報システム部門が正式に文書化された方

- 質問46 暗号化とハッシュアルゴリズムの主な違いは何ですか?

- 質問47 情報システム監査人は、その日の特定の時間帯に、データウェアハ

- 質問48 World Wide Webに関連する以下の懸念のうちどれがファイアウォー...

- 質問49 以下の場合、情報システム監査人は、判断的(非統計的)サンプリ

- 質問50 ネットワークパフォーマンスに関連する次の用語のどれがパケット

- 質問51 次の場合は、Webサーバー用のリバースプロキシテクノロジを展開...

- 質問52 ネットワークパフォーマンスに関連する次の用語のうちどれが、情

- 質問53 次のうちどれがアドレスフィールドの重複を検索するのに最適です

- 質問54 プロキシベースのファイアウォールを監査する場合、情報システム

- 質問55 次のうちどれがシングルサインオン(SSO)の欠点ではありません...

- 質問56 ある会社が、公開鍵基盤に基づいて電子署名方式を実装することを

- 質問57 データ分類の最初のステップは次のとおりです。

- 質問58 システム監査のプロセスは、監査計画にリスクベースのアプローチ

- 質問59 次のうちどれがデジタル署名を提供しますか?

- 質問60 コンピュータ施設へのアクセスを制御するデッドマンドアの目的は

- 質問61 情報システム監査中に収集されるデータの範囲は、以下に基づいて

- 質問62 次のうちどれが監査を計画する上で最も重要なステップですか?

- 質問63 次のうちどれが組織のシステムが分散型サービス拒否(DDoS)攻撃...

- 質問64 サービス中断インシデントの重大度を判断するための主な基準は次

- 質問65 本番稼働で正しいバージョンのデータファイルが使用されているこ

- 質問66 監査とテストによってメッセージの機密性が強化されるため、WAP...

- 質問67 システムへのユーザーアクセスを確認することに対して最終的に責

- 質問68 次のうちどれがウイルスに対する保護としてファイルに追加されま

- 質問69 コントロール自己評価(CSA)プログラムの主な目的は何ですか?...

- 質問70 詳細なネットワーク評価とアクセス制御レビューを実行する情報シ

- 質問71 ビジネスアプリケーションシステムへのアクセスを承認する責任は

- 質問72 次のうちどれが公開鍵基盤(PKI)についての本当の声明ではあり...

- 質問73 他のほとんどすべての懸念の上で、新しいアプリケーションソフト

- 質問74 情報システム監査人は、IPアドレスとメディアアクセス制御(MAC...

- 質問75 次のバイオメトリクス方法のうちどれが最も高い正確度を提供し、

- 質問76 次の種類のコンピュータのどれが最高の処理速度を持っていますか

- 質問77 次のインターネットセキュリティの脅威のうちどれが整合性を危う

- 質問78 アンケートを使用して、結論に達するための一連の選択を通してユ

- 質問79 リスク分析を実行する過程で、情報システム監査人は脅威と潜在的

- 質問80 広い地理的領域にまたがって多数のオフィスを持つ組織は、災害時

- 質問81 組織の内部ネットワークの侵入テストを実施する際に、テストの指

- 質問82 次の攻撃のうちどれが、ICMPエコー要求の送信元IPアドレスへのIC...

- 質問83 どのタイプの主要なBCPテストでは、計画をレビューするために会...

- 質問84 次のうちどれがマスターレコードの重要なフィールドが正しく更新

- 質問85 データベースアプリケーションをレビューしているIS監査人は、現...

- 質問86 ベンダーや外部のサポート担当者に一時的なアクセスを許可するた

- 質問87 事業継続計画(BCP)のための最も重要なレベルの努力は一般的に...

- 質問88 ユーザーがシステムレベルでデータベースに直接アクセスできる場

- 質問89 次の攻撃のうちどれがソーシャルエンジニアリング、リンク操作、

- 質問90 次のうちどれがTCP / IPモデルのネットワークインタフェース層の...

- 質問91 次のうちどれがコンピュータセキュリティインシデント対応チーム

- 質問92 次のうちどれが監査人にとって通常最も信頼できる証拠となるので

- 質問93 次のうちどれが最高レベルのサーバーアクセス制御を提供しますか

- 質問94 インターネットを介した企業と消費者間の取引にデジタル証明書を

- 質問95 次のうちどれがウイルス攻撃を防ぐための最も基本的なステップで

- 質問96 次のプロトコルのどれがカード保有者や加盟店に代わってクレジッ

- 質問97 データベース管理システムのディレクトリシステムには、次のもの

- 質問98 次の暗号化オプションのどれがオーバーヘッド/コストを増加させ

- 質問99 情報システム監査人が、情報システムに対する経営者のリスク評価

- 質問100 電気通信アクセス制御のレビューを行う情報システム監査人は、主

- 質問101 小規模な組織では、従業員がコンピュータ操作を実行し、状況に応

- 質問102 セキュリティおよび制御ポリシーがビジネスおよびITの目的をサポ...

- 質問103 統制自己評価(CSA)手法を採用している組織から得られる主な利...

- 質問104 情報システムの目的は、ネットワークを介して送信される情報の完

- 質問105 次の攻撃のどれがコンピュータネットワークに対するもので、ター

- 質問106 データユーザーのアクセスを制限し、監視する責任は誰にあります

- 質問107 システム開発プロジェクトに参加する場合、情報システム監査人は

- 質問108 情報システム監査人は、承認されたハニーポットのどの側面に最も

- 質問109 次の暗号化技術のどれが、中間者攻撃から無線ネットワークを最も

- 質問110 データベースサーバーの監査中に、次のうちどれが最も深刻な危険

- 質問111 ファイアウォールの重要な機能は、次のように機能することです。

- 質問112 次の文のどれが正しく対称鍵暗号化と非対称鍵暗号化の違いを説明

- 質問113 データがあるコンピュータから別のコンピュータに通信されるとき

- 質問114 ネットワークパフォーマンスに関連する次の用語のうちどれが情報

- 質問115 オフサイト処理施設の3つの主要なタイプのうち、どのタイプが少

- 質問116 ネットワーク攻撃の証拠を集めるために何が使用できますか?

- 質問117 3つの主要な種類のオフサイト処理施設のうち、重要ではないシス

- 質問118 次の種類のファイアウォールのどれがインターネット攻撃からネッ

- 質問119 次のアプレット侵入の問題のうちどれが組織にとって最大の混乱の

- 質問120 ある会社が動的ホスト構成プロトコル(DHCP)を実装しています。...

- 質問121 組織は、有線ネットワークを無線ネットワークに置き換えることを

- 質問122 次のコントロールのどれが複数の多様なサブシステムを持つリモー

- 質問123 プロセス内の予防的、探偵的、または是正的な統制の集合的影響を

- 質問124 非常に時間に敏感なトランザクション処理のための受け入れ可能な

- 質問125 職務を適切に分離しても、品質管理管理者が変更管理や問題管理に

- 質問126 誤りの検出および訂正を容易にするために各文字またはフレームと

- 質問127 ITインフラストラクチャを確認しながら、情報システム監査人はス...

- 質問128 データベース管理者がいくつかのテーブルでパフォーマンスの問題

- 質問129 ベンダーはソフトウェアのセキュリティ上の欠陥を修正するパッチ

- 質問130 次の文のどれがIPSecとSSHプロトコルの違いを正しく説明していま...

- 質問131 投資顧問は定期的なニュースレターを顧客に電子メールで送り、誰

- 質問132 次のうちどれが情報システム監査人にとって最も懸念すべき事項で

- 質問133 情報システム監査人が、ワイヤレス顧客のためにショッピングモー

- 質問134 次のうちどれがDOD TCP / IPモデルで使用されているプロトコルマ...

- 質問135 企業のWANを介したVoIPシステムの実装を検討する際には、情報シ...

- 質問136 データベースシステムにおける同時実行制御の目的は、次のとおり

- 質問137 職務の適切な分離は、通常、LAN管理者がプログラミングの責任も...

- 質問138 次の文のどれがデバイスを説明していて、それらがTCP / IPモデル...

- 質問139 ネットワークを介して送信されるデータを保護するために公開鍵暗

- 質問140 直接収集された証拠から組織のITプロセスを理解するのと比較して...

- 質問141 デジタル署名を使用すると、メッセージダイジェストが計算されま

- 質問142 次のうちどれがプロジェクトを計画し、制御するためのさまざまな

- 質問143 最初にアクセス制御を実装するには、以下が必要です。

- 質問144 次のうちどれがプロトコルの脆弱性を悪用するネットワークワーム

- 質問145 機密情報にアクセスするデータベースユーザーの間で説明責任を強

- 質問146 組織のコンピュータセキュリティインシデント対応チーム(CSIRT...

- 質問147 情報システム監査人が、電話交換機、ネットワーキング機器、およ

- 質問148 大規模組織のIT運用は外部委託されています。アウトソーシングさ...

- 質問149 次のファイアウォールの種類のうちどれを再設定すると、ファイル

- 質問150 次のうちどれが送信者が対称鍵暗号化を使用してデータの大部分を

- 質問151 インターネットサイトへの分散サービス妨害(DDOS)攻撃は、通常...

- 質問152 IS戦略の中核となるテナントは、次のことが必要であるということ...

- 質問153 システムクラッシュをシミュレートし、計画の有効性を検証するた

- 質問154 情報システム監査人が、アプリケーションのユーザーに対する承認

- 質問155 次のうちどれがサーバーのログに保存されている情報への許可され

- 質問156 ソーシャルエンジニアリング攻撃が成功した最も可能性の高い説明

- 質問157 組織がそのネットワークへのリモートバーチャルプライベートネッ

- 質問158 データベース管理者(DBA)の重要な役割と責任を検討している情...

- 質問159 次のうちどれがチャレンジレスポンスベースの認証システムのセキ

- 質問160 プログラマがライブシステムへの更新アクセス権を持っている場合

- 質問161 次のタイプのハニーポットのどれがハッカーに攻撃するための現実

- 質問162 Webサーバーが攻撃され、侵害されています。次のうちどれが事件...

- 質問163 通信の継続性を提供する次の方法のうちどれが代替メディアの使用

- 質問164 無線通信では、通信を受信するデバイスは、受信した通信が送信中

- 質問165 情報システム監査人がネットワーク管理について明確に理解するた

- 質問166 誰がシステム開発プロジェクトとその結果としてのシステムの所有

- 質問167 情報システム監査人は、プロジェクト承認手続きが存在しないと認

- 質問168 情報システム監査人として、ジョブスケジューリングの重要性を理

- 質問169 Secure Sockets Layer(SSL)プロトコルは、次のようにしてメッ...

- 質問170 次のうちどれがネットワーク情報を監視し、記録するネットワーク

- 質問171 組織は、ユーザーがアクセスを禁止されているWebサイトの種類を...

- 質問172 次のバイオメトリクスのうちどれが最も高い信頼性と最も低い誤認

- 質問173 組織内でのモバイルデバイスの使用の増加に対応するために、IS管...

- 質問174 アプリケーションベンダが廃業した場合にアプリケーション購入者

- 質問175 デジタル署名では、送信者は、データを送信者の公開鍵で暗号化し

- 質問176 本番用のソースコードとオブジェクトコードを確実に同期させるた

- 質問177 次の露出のどれが線をつかむテクニックによって引き起こされる可

- 質問178 次のうちどれが論理的なアクセス制御を実装するための指導ベスト

- 質問179 ホスティングサーバー用の秘密キーが1つあり、公開キーが広く顧

- 質問180 ブランチオフィスの場所でワイヤレスセキュリティをテストするた

- 質問181 次のベストのうちどれが分散環境でのサーバー障害の影響を制限し

- 質問182 次のデータベースコントロールのどれがトランザクションの整合性

- 質問183 ネットワークデバイスの構成を検討するときには、情報システム監

- 質問184 プログラムへの緊急の変更のための手順を見直すとき、情報システ

- 質問185 アプリケーションが変更されたときはいつでも、変更の完全な影響

- 質問186 パリティビットは、検証に使用される制御です。

- 質問187 デジタル著作権管理(DRM)アプリケーションを検討している情報...

- 質問188 侵入検知システム(IDS)の実装をレビューする情報システム監査...

- 質問189 次のうちどれが最も信頼性の高い送信者認証方法ですか?

- 質問190 プログラムの変更に対するユーザーの承認を得ることは、アプリケ

- 質問191 次のうちどれがアクセス許可がまだ有効であることを保証するため

- 質問192 処理管理は、データが正確かつ完全であることを保証し、次のうち

- 質問193 次のうちどれがデータの機密性、信頼性および完全性を求めている

- 質問194 この図が内部のファシリティを表し、組織がファイアウォール保護

- 質問195 フィールドにデータが含まれていて、ゼロやブランクではないかど

- 質問196 次のうちどれがRSA暗号化上の楕円曲線暗号化の最大の利点ですか...

- 質問197 侵入テストを計画する上で最も重要な成功要因は次のとおりです。

- 質問198 クライアント/サーバー環境でアクセス制御レビューを行っているI...

- 質問199 Webサイト証明書の主な目的は、次のとおりです。

- 質問200 カードキーまたは鍵を使用してコンピュータルームなどの機密領域

- 質問201 Webおよび電子メールのフィルタリングツールは、次の理由から、...

- 質問202 次の暗号化のどれがより少ない計算力を必要とし、ビットあたりの

- 質問203 情報システム監査人が継続監視システムを導入するための推奨され

- 質問204 次のうちどれが間違ってTCP / IPモデル内のアプリケーション層の...

- 質問205 セッションが以下の場合、無線LANで送信されるデータの機密性は...

- 質問206 次のうちどれが電子商取引に関連するデジタル署名アプリケーショ

- 質問207 次のうちどれがBCPとDRPの主な目的ですか?

- 質問208 IS監査人は、データセンターのテープ管理システムの弱点に気付く...

- 質問209 情報システム監査を実行する際に最も懸念されるのは次のうちどれ

- 質問210 以下のネットワークパフォーマンスに関連するINCORRECTステート...

- 質問211 次のうちどれがインターネットを介して送信された情報の機密性を

- 質問212 事業継続における次の用語のどれが、システムまたはデータの整合

- 質問213 フィッシング攻撃のリスクを軽減するための最善のアプローチは何

- 質問214 監査クライアントの事業計画の見直しは、組織のIT戦略計画の見直...

- 質問215 次のPBX機能のうちどれが着信コールが次の利用可能なエージェン...

- 質問216 参照整合性を持つリレーショナルデータベースで、次のキーのどれ

- 質問217 分割ケーブル設備または二重ケーブル設備を介したデータ伝送をサ

- 質問218 航空会社予約システム用の事業継続計画(BCP)を設計している間...

- 質問219 次の種類のIDSのうち、データベース、重要なサーバー、およびオ...

- 質問220 RFIDテクノロジでは、RFIDに対応していない、または併置されてい...

- 質問221 情報システムの監査中に、監査人の一人が、共有/共通のユーザー

- 質問222 アプリケーションデータへのアクセスを許可する責任は、次のとお

- 質問223 アプリケーションプログラマがプロダクションプログラムのコード

- 質問224 次のうちどれがネットワークへの受動的な攻撃ですか?

- 質問225 送信されているメッセージのデジタル署名を作成するためにメッセ

- 質問226 任意アクセス制御を有効にするには、次のことが必要です。

- 質問227 TCP / IPモデルのアプリケーション層のプロトコルデータユニット...

- 質問228 ダイアルアップ式の高速応答システムで管理されているデータへの

- 質問229 LANの実装を見直すとき、情報システム監査人は最初に以下を見直...

- 質問230 脆弱性アセスメントと侵入テストの違いは、脆弱性アセスメントが

- 質問231 許可されていないアクセスを取得するために残余の生体情報を使用

- 質問232 データベースシステムを実装する際に、不適切なファイルアクセス

- 質問233 不適切に実装された侵入防止システム(IPS)によってもたらされ...

- 質問234 情報システム監査人がソフトウェアベースの設定を見直しています

- 質問235 システムソフトウェアとデータに対する主な予防手段は何ですか?

- 質問236 監査人は、マルウェアからコンピュータを保護するために使用され

- 質問237 HTTPSプロトコルを使用してインターネットを介してデータが送信...

- 質問238 組織の情報システム監査憲章では、次の事項を指定する必要があり

- 質問239 電気通信システムの監査中に、IS監査人は、リモートサイトとの間...

- 質問240 資産の重要性に関する決定に影響を与えるものは何ですか?

- 質問241 公開鍵基盤(PKI)で、オンライン取引が特定の顧客によって承認...

- 質問242 次のベストのうちどれが1つのデバイスが別のデバイス向けのパケ

- 質問243 バイオメトリクスシステムの運用のレビュー中に、情報システム監

- 質問244 組織のネットワークは、いくつかの侵入者の攻撃の犠牲になってい

- 質問245 マルウェアから保護するために使用されるスキャナの2つの主要な

- 質問246 Webベースのアプリケーションで機密性を提供するために主に使用...

- 質問247 次のうちどれが情報システム監査人にとって最大の関心事ですか?

- 質問248 情報システム監査人がセキュリティ管理者に業務機能を実行させる

- 質問249 情報システム監査人は、組織によって使用されるオペレーティング

- 質問250 構造化プログラミングは、次のようなテクニックとして最もよく説

- 質問251 次のうちどれが二要素ユーザー認証を満たすための最良の方法です

- 質問252 長期的に見て、セキュリティインシデント対応プロセスを改善する

- 質問253 電子メールメッセージの送信者は、メッセージのダイジェストにデ

- 質問254 不正な送信元から送信されたIPパケットを識別するためのコントロ...

- 質問255 次の暗号化システムのどれが、大量のデータの暗号化やスマートカ

- 質問256 次のうちどれが一般的なオペレーティングシステムのアクセス制御

- 質問257 次の火災抑制システムのどれがデータセンター環境での使用に最も

- 質問258 組織は、バックアップファイル内の現在および重要な情報を______...

- 質問259 情報システム監査の計画段階では、情報システム監査人の主な目標

- 質問260 機密データの許可されていない開示から適切に保護するために、ハ

- 質問261 電子商取引専用の企業の監査中に、ISマネージャは、顧客からの通...

- 質問262 次のうちどれが防御の詳細なセキュリティ原則の例ですか?

- 質問263 秘密鍵システムのセキュリティレベルは、次の数によって異なりま

- 質問264 連続実行合計は、アプリケーション処理のどの段階でデータを検証

- 質問265 クライアント/サーバーシステムで、既知のユーザーまたは未知の

- 質問266 次のうちどれが積極的にセキュリティ設定を強化するためのMOST関...

- 質問267 異機種環境の異なるプラットフォーム間でデータがどのようにアク

- 質問268 ピギーバックのリスクに対処するための最も効果的な管理方法は次

- 質問269 次のコントロールのどれがデータベースの整合性を最も確実に保証

- 質問270 情報システム監査人がクライアントのデータベースからデータをイ

- 質問271 次のうちどれが電子商取引取引の否認防止サービスを提供していま

- 質問272 ネットワークセキュリティの評価の一部として実行された侵入テス

- 質問273 コード署名の目的は、以下のことを保証することです。

- 質問274 上級管理職が戦略的計画に専念していない場合、会社のIT導入は成...

- 質問275 ITプロセスのセキュリティ監査中に、情報システム監査人は文書化...

- 質問276 システムへの攻撃が成功するための最初のステップは、次のとおり

- 質問277 ネットワークのパフォーマンスに関連する次の用語のどれが情報が

- 質問278 なぜIS監査人が組織図をレビューするのですか?

- 質問279 次のうちどれがネットワーク管理システムの重要な機能と考えられ

- 質問280 市場で入手可能な監査ログ分析ツールにはさまざまな種類がありま

- 質問281 次のうちどれが対称鍵暗号システムよりも非対称暗号システムの利

- 質問282 情報システム監査人が、従業員による侵入の可能性について企業ネ

- 質問283 LAN上で実行されている電子商取引アプリケーション、電子送金(E...

- 質問284 次のコンポーネントのうちどれが侵入検知システム(IDS)のデー...

- 質問285 他の従業員によって再利用される可能性がある磁気メディア上のデ

- 質問286 データウェアハウスから生成されたメタデータの品質は、ウェアハ

- 質問287 生産ピーク時に、次のうちどれが予期せぬダウンタイムを引き起こ

- 質問288 監査を計画する際の最も重要なステップは、次のものを識別するこ

- 質問289 次のうちどれがユーザをその職務を遂行するのに必要な機能に制限

- 質問290 ある企業は、重要なデータにアクセスするすべてのPCでバイオメト...

- 質問291 次のタイプのロックのうち、アクセスするためにセンサー/リーダ

- 質問292 次の種類のコンピュータのうちどれが、何千もの内部または外部の

- 質問293 災害や事業中断のリスクと影響を軽減することは、通常、保険会社

- 質問294 特定の脅威に対する全体的なビジネスリスクは、次のように表現で

- 質問295 次のうちどれが事業継続計画の事業影響評価段階で重要ですか?

- 質問296 情報セキュリティ監査人は、オフライン印刷用の機密報告書のスプ

- 質問297 SSLネットワークプロトコルはどのように機密性を提供しますか?...

- 質問298 図書館管理ソフトウェアは、ソースコードを以下のように制限して

- 質問299 統制を検証するためにオペレーティングシステムの構成を調べる情

- 質問300 組織のデータファイル管理手順を確認しているIS監査人は、トラン...

- 質問301 信頼性のある通信を保証するために、TCP / IPプロトコルスイート...

- 質問302 システム保守プログラムの有効性を判断する際に、情報システム監

- 質問303 次の比較のうちどれがバイオメトリックシステムの識別と認証に使

- 質問304 構内交換機(PBX)環境には多くのセキュリティリスクが伴います...

- 質問305 コールバックシステムでは、IDとパスワードを持つユーザーがダイ...

- 質問306 組織のITシステムを保護する際に、ネットワークファイアウォール...

- 質問307 次のうちどれがコールバックデバイスを使用することの利点ですか

- 質問308 情報セキュリティ管理へのベースラインアプローチに対するリスク

- 質問309 デジタル署名を使用する主な理由は、データを確実にすることです

- 質問310 職務の適切な分離は、システムアナリストが品質保証機能を実行す

- 質問311 次のうちどれが最も効果的な種類のウイルス対策ソフトウェアです

- 質問312 デジタル証明書の検証プロセスを検討するとき、次のうちどれがMO...

- 質問313 2つのプロセスが同じ情報を同時に編集または更新しようとしたと

- 質問314 次のうちどれが中小規模の組織でインターネットを介してプライベ

- 質問315 仮想プライベートネットワーク実装の最も一般的な目的は何ですか

- 質問316 次のうちどれが電子メールシステムが訴訟の有用な証拠となったの

- 質問317 監査員が組織内のバイオメトリクスシステムをよりよく理解するた

- 質問318 情報システム監査人の決定と行動は、以下のリスクのどれに影響を

- 質問319 コールバックシステムとは何ですか?

- 質問320 事業継続計画(BCP)は、次のことを容易にする準備として定義さ...

- 質問321 情報システム監査人は、内部統制についての最初の評価の後、統制

- 質問322 システムリソースの命名規則は、次の理由からアクセス制御にとっ

- 質問323 公開鍵基盤(PKI)を効率的に使用するには、次のものを暗号化す...

- 質問324 設備全体に設置されたドライパイプシステムを介して供給されるた

- 質問325 リスク評価によって推進されることが多い、組織方針の策定に対す

- 質問326 次のうちどれが最も信頼性の高い単一要素の個人識別のフォームで

- 質問327 次のうちどれがTCP / IPモデルのLANまたはWAN層の層機能を正しく...

- 質問328 チェックポイント再始動手順の使用に関連した論理的な問題は次の

- 質問329 次のうちどれが明確な識別可能な予防管理なしに固有のリスクを示

- 質問330 情報システム監査人は通常、直接収集された証拠により多くの信頼

- 質問331 サービス拒否攻撃を可能にする一般的な脆弱性は何ですか?

- 質問332 アプリケーション監査を実行する前に、情報システム監査人は何を

- 質問333 どのトポロジがルートの最大の冗長性と最大のネットワークフォー

- 質問334 次のコントロールのうちどれが侵入を最もよく検知しますか?

- 質問335 次のうちどれがインターネット攻撃に対する検出および抑止の制御

- 質問336 情報システム監査人が組織の物理的セキュリティ対策を見直してい

- 質問337 次のデータ検証編集のうちどれが転置と転記の誤りを検出するのに

- 質問338 ファイアウォールが新しい場所に配置されています。次のうちどれ

- 質問339 公開鍵基盤(PKI)において、デジタル証明書(すなわち、証明書...

- 質問340 主要なプロジェクトに取り組んでいた技術的な先導者が組織を後に

- 質問341 監査を計画している間、リスクを評価して次のことを行います。

- 質問342 次のうちどれが公開鍵基盤(PKI)におけるディレクトリサーバー...

- 質問343 情報システムがユーザーのニーズを満たせない最も一般的な理由は

- 質問344 次のどのコントロールがネットワーク伝送におけるエラーのバース

- 質問345 戦略的に重要なシステムをより早く開発し、開発コストを削減し、

- 質問346 最後のシステムイメージの前にバックアップされた情報からデータ

- 質問347 バッチ管理調整は、不適切な職務分離のリスクを軽減するための__...

- 質問348 情報システムの監査中に、監査人は認証と承認のステップが2つの

- 質問349 EDIシステム間でデータを送受信するための認証技術は、次のどれ...

- 質問350 次のうちどれが2要素ユーザー認証を満たしていますか?

- 質問351 小規模な組織では、開発者は緊急の変更を本番環境に直接リリース

- 質問352 情報システム監査人が、システムへのリモートアクセスに使用され

- 質問353 継続的監査アプローチの主な利点は、次のとおりです。

- 質問354 どのようなプロセスの間にルータアクセスコントロールリストは見

- 質問355 事業継続計画および災害復旧計画の目的は、以下のとおりです。

- 質問356 次のうちどれが侵入者によってサーバーのシステムログに加えられ

- 質問357 次のプロセスのうちどれが、コンピュータフォレンジックにおける

- 質問358 BCPとDRPは多くの場合、中間管理者とエンドユーザーによって実装...

- 質問359 次のうちどれが標準の安全な電子メール保護プロトコルですか?

- 質問360 次のステートメントのどれが煙探知機について真実ではありません

- 質問361 システム開発ライフサイクル(SDLC)モデルの設計段階で実行され...

- 質問362 情報セキュリティプログラムを確立するための最初のステップは次

- 質問363 ニューラルネットワークは、次のことができるので不正行為の検出

- 質問364 データベース管理者は以下の責任を負います。

- 質問365 組織の論理的なアクセスセキュリティを検討する際に、情報システ

- 質問366 変更管理手順は、IS管理によって次のように確立されます。

- 質問367 ITシステムのペネトレーションテストを実施する際には、組織は次...

- 質問368 次のどのデバイスがネットワークを拡張し、フレームを格納し、ス

- 質問369 次のシステムベースのアプローチのうち、金融処理会社が支出パタ

- 質問370 リスクベースの監査戦略を策定する際、情報システム監査人は以下

- 質問371 次のうちどれがハッキングの試みをブロックする可能性があります

- 質問372 クライアントサーバー環境のアクセス制御を確認しているIS監査人...

- 質問373 セキュリティ管理手順では、次のものに対する読み取り専用アクセ

- 質問374 第三者機関としての認証局(CA)の役割は、次のとおりです。

- 質問375 監査リソースが組織に最良の価値をもたらすことを確実にするため

- 質問376 次の攻撃のうちどれが、組織内のセキュリティに対する意識を高め

- 質問377 フレームリレーWAN技術の次のデバイスのうち、自社ネットワーク...

- 質問378 以下の消火方法のうちどれが最も環境に優しいと考えられています

- 質問379 統合システム環境のどのアプリケーションに対して入出力制御を実

- 質問380 機能点分析(FPA)は、システムの入力と出力の数と複雑さのみに...

- 質問381 次の種類のIDSのどれが自己学習機能を備えていますか。また、シ...

- 質問382 システム管理者は、最初にアプリケーションまたはシステムパッチ

- 質問383 次の機能のうちどれが仮想私設網(VPN)によって実行されますか...

- 質問384 ハードウェアの交換など、システム資産の変更は、ただちに資産の

- 質問385 次のうちどれがサーバーのオペレーティングシステムの整合性を保

- 質問386 論理アクセス制御のレビュー中に、IS監査人はユーザーアカウント...

- 質問387 VoIPインフラストラクチャをサービス拒否(DoS)攻撃から保護す...

- 質問388 チェックディジットは、以下に対して有効な編集チェックです。

- 質問389 二要素認証は、次の攻撃のうちどれを経由して回避できるのですか

- 質問390 ビジネスプロセスリエンジニアリングプロジェクトの最初のステッ

- 質問391 容易な識別がより円滑な回復を確実にするのを助けるので、オフサ

- 質問392 統制自己評価(CSA)における情報システム監査人の伝統的な役割...

- 質問393 不適切な場合、サービス拒否攻撃の最も可能性の高い原因は次のう

- 質問394 コンピュータフォレンジックでは、抽出された情報を調査者が理解

- 質問395 情報システム監査人がネットワーク監査を完了しました。次のうち

- 質問396 相互接続された企業ネットワークで最も効果的なウイルス対策ソフ

- 質問397 短期間の電力削減からコンピュータ機器を保護するために適切な環

- 質問398 情報システム監査人が、技術スペシャリストによって実施される侵

- 質問399 ユーザーには、企業の仮想プライベートネットワーク(VPN)にア...

- 質問400 情報システム監査人は、機器がベンダーによってデータセンターに

- 質問401 フラッシュメモリ(例えば、USBリムーバブルディスク)を使用す...

- 質問402 ITフォレンジック監査の主な目的は、次のとおりです。

- 質問403 サイバー攻撃のリスク管理における最初のステップは、次のとおり

- 質問404 パスワードスニッフィングを使用したインターネットベースの攻撃

- 質問405 デジタル署名には、次の目的のためのメッセージダイジェストが含

- 質問406 ________(空白を記入)は、ITガバナンス内の機能、信頼性、およ...

- 質問407 IPSECでは、暗号化アルゴリズム、鍵初期化ベクトル、鍵の寿命な...

- 質問408 次のうちどれが電子クレジットカードの支払いに使用された場合の

- 質問409 情報システム監査人はコンソールログで何を見つけることを期待し

- 質問410 次のプロトコルのどれが電子メールサービスに使用されていますか

- 質問411 従業員がポータブルメディア(MP3プレーヤー、フラッシュドライ...

- 質問412 ファイルに保存日を適用すると、次のことが保証されます。

- 質問413 LAN管理者は通常以下のものから制限されます。

- 質問414 テーブルリンクの検証と参照チェックによって何が保証されるので

- 質問415 エンドユーザーがアプリケーションではなくシステムレベルでデー

- 質問416 ビジネスプロセスを見直した後、大規模な組織はVoIPテクノロジに...

- 質問417 次の文のどれが正確に完全洪水とローカルアプリケーションの消火

- 質問418 情報システム監査人は、会議室にアクティブなネットワークポート

- 質問419 データベースコントロールを確認しているIS監査人は、通常の勤務...

- 質問420 情報資産に対する適切なセキュリティ対策の維持に対する説明責任

- 質問421 次のうちどれが無線ネットワークを検討している情報システム監査

- 質問422 トレーディングパートナのサーバに実装されたSecure Sockets Lay...

- 質問423 次の攻撃のうちどれが、コンピュータ化されたトランザクションま

- 質問424 情報システム監査人は、さまざまなネットワーク伝送媒体に関する

- 質問425 意図的または意図的でないパスワードの開示は、制御ログ内で明白

- 質問426 送信者が後でメッセージの生成と送信を拒否できないようにするデ

- 質問427 鍵検証は、以下を確実にするための最良の管理の1つです。

- 質問428 パスワードファイルを監査するときに、情報システム監査人は常に

- 質問429 次のうちどれが活発なインターネット攻撃を検出するためのおとり

- 質問430 誰がISセキュリティポリシーの開発に対して最終的に責任がありま...

- 質問431 ネットワークパフォーマンスに関連する次の用語のどれが送信され

- 質問432 COBIT 5は、情報の目標を品質の3つのサブディメンションに分けて...

- 質問433 次のうちどれがTCP / IPモデルのLANまたはWANインタフェース層で...

- 質問434 次のネットワークコンポーネントのうち、ネットワークの異なるセ

- 質問435 次の物理的なアクセス制御のどれが効果的に便乗のリスクを減らす

- 質問436 次のうちどれがメッセージの真正性の最も高い保証を提供しますか

- 質問437 受け入れテストのために、以前に検出されたエラーに対する訂正が

- 質問438 次のメッセージサービスのどれが特定のアクションが発生したとい

- 質問439 コンピュータフォレンジックでは、複数の分析が実行される可能性

- 質問440 次の侵入テストのうちどれが最も効果的に組織の事件処理と対応能

- 質問441 次のステートメントのどれがパケットフィルタリングファイアウォ

- 質問442 次の文のうちどれが不正なソフトウェアを説明しているのですか?

- 質問443 データ入力オペレータがログオフせずにコンピュータを放置する可

- 質問444 ファイアウォールの製造元から提供されているファイアウォールの

- 質問445 次の方法のどれが磁気メディア上の機密データを永久に消去するた

- 質問446 フロッピーディスクからファイルをコピーしている間に、ユーザー

- 質問447 メッセージがすべてのネットワークを通過できるように、あるネッ

- 質問448 ビジネスプロセスが再設計されるたびに、情報システム監査人は、

- 質問449 次の機能のうちどれがアプリケーション所有者によって実行される

- 質問450 データアーカイブをオフサイトで保存するとき、データの完全性を

- 質問451 次のうちどれが本質的に組織のための小規模な社内電話会社と考え

- 質問452 次のうち、オフサイト情報処理施設に関する記述はどれがTRUEです...

- 質問453 継続的監査アプローチの利点は、多数のトランザクションを処理す

- 質問454 アプリケーション開発における初期の取り組みの中で最も困難な部

- 質問455 パスワードが文字と数字の組み合わせであることを必要とするセキ

- 質問456 次のプロトコルのどれがルータと相互接続デバイス監視システムの

- 質問457 データユーザーのアクセスレベルを承認する責任は誰にありますか

- 質問458 職務の適切な分離は、コンピュータオペレータ(ユーザ)がセキュ

- 質問459 位置3a、1d、および3dの場合、この図は、開いてアクティブになっ...

- 質問460 次の機能のうちどれがTCP / IPモデルのアプリケーション層によっ...

- 質問461 テスト環境と開発環境は分離する必要があります。正しいか間違っ

- 質問462 次のうちどれが論理アクセス制御を設計し、開発するためのフレー

- 質問463 論理アクセス制御を開発するためのフレームワークとして何が使用

- 質問464 人事担当副社長は、前年の給与超過額を特定するための監査を要求

- 質問465 デジタル署名をメッセージに添付するには、送信者はまず次のもの

- 質問466 組織には、より強力なセキュリティにアップグレードできないアク

- 質問467 オンラインバンキングアプリケーションでは、次のうちどれが個人

- 質問468 メンテナンスの問題に対処するために、ベンダーは重要なネットワ

- 質問469 ハリケーンや地震などの広範囲にわたる物理的な災害のリスクを防

- 質問470 ハブは、次のものを接続するデバイスです。

- 質問471 トランザクションジャーナルは、端末からの不正な_____(空

- 質問472 次のうちどれがデータセンターへの訪問者アクセスに対する最も効

- 質問473 ある組織がセキュリティパッチを最近インストールしたため、本番

- 質問474 送信ホストが適用するセキュリティパラメータを参照できるように

- 質問475 次の種類のファイアウォールのうちどれが最高の程度と粒度の制御

- 質問476 ワイヤレスネットワークのセキュリティを確認しているIS監査人は...

- 質問477 ビジネスアプリケーションシステムは、プログラムに埋め込まれた

- 質問478 次のうちどれが効果的にトランザクションの発信者を検証するので

- 質問479 本番コードに不正な変更が加えられたかどうかを判断するためのBE...

- 質問480 情報システム監査人が脅威と潜在的な影響を識別した後、監査人は

- 質問481 ネットワークを介して送信されている暗号化されたデータにアクセ

- 質問482 使用状況のパターンと傾向を監視するために容量監視ソフトウェア

- 質問483 次のうちどれが実行されたアクションの説明責任を妨げ、したがっ

- 質問484 次のうちどれが仮想プライベートネットワーク(VPN)の実装を検...

- 質問485 ネットワークのトラフィックフローを高速化し、管理を容易にする

- 質問486 次の用語のどれが許容範囲内の電力を供給するための電気事業会社

- 質問487 次の伝送媒体のどれが情報を送信するためにトランスポンダを使用

- 質問488 ジョンは、有名な金融機関の1つで新しい役職を満たすために雇わ

- 質問489 次のうちどれが侵入検知システム(IDS)の機能ですか?

- 質問490 次の侵入検知システム(IDS)のうち、通常のネットワークアクテ...

- 質問491 適切なネットワーク容量管理とサービスの可用性を測定し保証する

- 質問492 プロセス内の予防的、探知的または是正的統制の集合的な影響を評

- 質問493 次の伝送媒体のうちどれがクロストークに対して脆弱なのですか?

- 質問494 次のうちどれがファイアウォールログの整合性を最もよく維持する

- 質問495 次のうちどれがコンピュータマシン室の上げられた床によって最も

- 質問496 次の文のどれがクライアント間の一方向SSL認証を正しく説明して...

- 質問497 情報システム監査人が、リモートで管理されているサーバーのバッ

- 質問498 次のうちどれがファイアウォールが組織のセキュリティポリシーに

- 質問499 次のうちどれが嵐や騒々しい電気機器によって引き起こされる環境

- 質問500 第4世代言語(4GL)は、アプリケーションのグラフィカルユーザー...

- 質問501 次のうちどれがネットワークパフォーマンス監視ツールによって直

- 質問502 次のうちどれが費用対効果の高い計画の有効性についての証拠を取

- 質問503 次のうちどれがソーシャルエンジニアリングインシデントを効果的

- 質問504 次のうちどれが実質的なテストですか?

- 質問505 ビジネスプロセスのリエンジニアリングはしばしば______________...

- 質問506 潜在的なセキュリティの脆弱性を特定した後、情報システム監査人

- 質問507 次のうちどれが異なるログとイベントファイルを集約し、相関させ

- 質問508 次のうちどれがサイバー攻撃からの回復における最も重要な行動で

- 質問509 電子メールソフトウェアアプリケーションで検証されたデジタル署

- 質問510 ハードウェアを介して実装できるウイルス対策技術はどれですか。

- 質問511 次のうちどれがクライアントサーバー環境のセキュリティを検討す

- 質問512 侵入検知システム(IDS)は主に何に使用されていますか?

- 質問513 公開鍵基盤では、登録機関は以下のことを行います。

- 質問514 組織の事業継続計画(BCP)の複雑さに応じて、このような環境で...

- 質問515 インターネット接続の監査中に侵入テストを行うIS監査人は、次の...

- 質問516 次のプロトコルのどれがTCP / IPモデルのネットワークインタフェ...

- 質問517 次のうちどれがベンダーへの一時的なアクセスを許可するときに最

- 質問518 システム開発プロセスの中で、アプリケーション制御をいつ検討す

- 質問519 次のうちどれがインターネットを介して開始された受動的な攻撃の

- 質問520 論理アクセス制御を評価する情報システム監査人は、最初に次のこ

- 質問521 次のうちどれが最良のアクセス制御手順でしょうか?

- 質問522 次のうちどれが情報処理施設内のソフトウェアとデータを保護する

- 質問523 次のうちどれを無効にすると、ワイヤレスローカルエリアネットワ

- 質問524 次のうちどれが原因で発生するような、時間に敏感なデータの回復

- 質問525 プログラマがデータを変更するために本番用プログラムを悪意を持

- 質問526 論理アクセス制御レビューの主な目的は、次のとおりです。

- 質問527 データセンターのセキュリティを監査するときは、情報システム監

- 質問528 情報システム監査人は、ポートスキャンに関連するIDSログエント...

- 質問529 ハードウェア保守プログラムをレビューするときには、情報システ

- 質問530 次のどのビジネス継続性の用語が、許容できない結果を引き起こす

- 質問531 次のうちどれが代替プロセスとリソースをトランザクション処理に

- 質問532 セキュリティ担当者の助けを借りて、データへのアクセスを許可す

- 質問533 「パスワードの表示を隠すか抑制する必要がある」と記載されてい

- 質問534 Atomicityは、トランザクションが完全に完了するか、またはまっ...

- 質問535 次のうちどれがPC上に存在する機密データを保護するための良いコ...

- 質問536 次のうちどれがネットワーキング管理の重要なコンポーネントの1

- 質問537 GANTTチャートを使用すると、次のことが可能になります。

- 質問538 外部からの攻撃に対する最高レベルの保護を提供するために何を実

- 質問539 単一障害点や一般的な災害の脆弱性を最小限に抑える方法

- 質問540 アクティブ無線周波数ID(RFID)タグは、次のどの暴露の対象とな...

- 質問541 次の公開鍵基盤(PKI)要素のうち、侵害された秘密鍵を扱うため...

- 質問542 特定のシステムコールを実行するためにオペレーティングシステム

- 質問543 組織は最近小型化されており、この点を考慮して、情報システム監

- 質問544 組織は、その従業員からのEメールの受信者が以下の方法で送信者

- 質問545 次のうちどれが送信者の信頼性と電子メールの機密性を保証します

- 質問546 ユニバーサルストレージバス(USB)フラッシュドライブを使用し...

- 質問547 データベース管理者(DBA)は、いくつかのテーブルを非正規化す...

- 質問548 Webサーバでよく使われるCommon Gateway Interface(CGI)MOSTは...

- 質問549 両方のファイアウォールテクノロジが7つのOSIレイヤのすべてのネ...

- 質問550 被験者の身元を確認するためにどのようなプロセスが使われますか

- 質問551 次のネットワーク設定オプションのどれが任意の2つのホストマシ

- 質問552 次の機能のどれがSSLプロトコルでサポートされていませんか?

- 質問553 新しいビジネスインテリジェンスプロジェクトにおける企業データ

- 質問554 適切なファイアウォールポリシーを作成するための最初のステップ

- 質問555 デジタル署名の使用

- 質問556 バイオメトリックシステムの精度測定は、次のとおりです。

- 質問557 インターネットを介して送信される電子メールを保護するために使

- 質問558 管理の観点から見ると、情報資産を分類する主な目的は、次のとお

- 質問559 データファイルの不正使用を防止するための最も効果的な方法は何

- 質問560 非常に高いセキュリティ要件を持つ組織は、バイオメトリックシス

- 質問561 ビジネス継続性における次の用語のどれが、時間内に測定されるデ

- 質問562 次の攻撃のうちどれがSecure Sockets Layer(SSL)を標的として...

- 質問563 次のオプションのどれが正しくないPBXの機能を説明しますか?

- 質問564 情報システム監査人が不適切なテスト手順を使用し、エラーが実際

- 質問565 電気配線、空調設備、床材を持ち、コンピュータや通信機器を備え

- 質問566 次のタイプのロックのどれがエントリーを得るためにテンキーまた

- 質問567 ファイアウォールが認識できない攻撃の試みを検出するには、情報

- 質問568 次のうちどれが最高の単一要素認証を提供しますか?

- 質問569 IPスプーフィング攻撃を防ぐには、次の場合にファイアウォールが...

- 質問570 事業継続計画はどのくらいの頻度で見直されるべきですか?

- 質問571 フレームリレーWAN技術では、実際のデータ送信とフレームリレー...

- 質問572 トロイの木馬プログラムとは何ですか?

- 質問573 最小パスワード長およびパスワードの複雑さの検証は、以下の例で

- 質問574 対称鍵暗号システム内の秘密鍵の強度を決めるものは何ですか?

- 質問575 TCP / IPモデルのトランスポート層のプロトコルデータユニット(...

- 質問576 図の2cの領域には、互いに接続された3つのハブがあります。これ...

- 質問577 情報システム監査人がシステムの個々のモジュールが開発プロジェ

- 質問578 次のうちどれがサービス拒否攻撃を引き起こしますか?

- 質問579 次の文のどれが非同期転送モード(ATM)のテクニックを説明して...

- 質問580 データベース管理システム(DBMS)の監査ログを分析したIS監査人...

- 質問581 次のうちどれがワイヤレスネットワークでのWi-Fi Protected Acce...

- 質問582 不正な取引の特定と調査に役立つものは何ですか?

- 質問583 システム開発プロジェクトの全体的な方向性、コスト、およびスケ

- 質問584 データ編集は処理前に実行され、次のうちどれが考慮されますか。

- 質問585 次のうちどれがネットワークパフォーマンスを低下させることがで

- 質問586 次の場合、アプリケーションシステムの監査証跡の信頼性に疑問が

- 質問587 事業継続の次の用語のどれが、災害発生後にすべての重要なシステ

- 質問588 次の暗号化のどれが最小の特性の実用化に基づいています 光の「

- 質問589 情報システム監査人が統計サンプルを使ってテープライブラリの在

- 質問590 次のPBX機能のうちどれが重要なメッセージを他のユーザに知らせ...

- 質問591 次のステートメントのどれがボイスオーバーIP(VoIP)について正...

- 質問592 端末からの電磁放射は、次の理由から暴露になります。

- 質問593 次のうちどれがデータ検証の編集と管理ですか?

- 質問594 電子商取引環境における通信障害のリスクを最小限に抑えるための

- 質問595 ユーザー受け入れテストの計画はいつ準備する必要がありますか?

- 質問596 次の攻撃のどれが最も「コンピュータは犯罪の標的である」と「コ

- 質問597 組織は、重要なPCベースのシステムをインターネットに接続するこ...

- 質問598 次のうちどれが脆弱性を悪用して、組織およびその資産に損失また

- 質問599 ハッカーは、以下の手法により、コンピュータツールやプログラム

- 質問600 Webサイトの認証に使用され、データの暗号化に使用されるキーを...

- 質問601 情報システム監査人は、生産データおよびシステムへのアクセス権

- 質問602 システムの独立した分類を実行する情報システム監査人は、許容可

- 質問603 次のRFIDリスクのうち、競合他社がRFIDで生成された情報への不正...

- 質問604 組織は対称暗号化を使用しています。次のうちどれが非対称暗号化

- 質問605 次のうちどれが特定のリソースに付与されているユーザー権限を決

- 質問606 次のうちどれが物理的なアクセス制御のための最強の認証を提供し

- 質問607 新しいアプリケーションの変更により、残りの変更されていないコ

- 質問608 次のうちどれがバイオメトリックアクセス制御を評価するために使

- 質問609 次のアプリケーションのうちどれが急速な回復が最も重要ですか?

- 質問610 次の文のどれが正しくSSLとS / HTTPの違いを説明していますか?...

- 質問611 電子メールメッセージの信頼性と機密性は、次のものを使用してメ

- 質問612 以下のサンプリング方法のうち、適合性をテストする際に最も有用

- 質問613 世界中にサプライパートナーが存在する大規模な企業ネットワーク

- 質問614 次のPBX機能のうちどれがいくつかのデバイス間で共有拡張機能を...

- 質問615 暗号化のオーバーヘッドを増加させ、最もコストがかかるもの

- 質問616 Secure Sockets Layer(SSL)の主な目的は、次のことを保証する...

- 質問617 アクセス制御の妥当性、アクセスポリシーの適切性、および保護手

- 質問618 侵入検知システム(IDS)の動作における最も一般的な問題は、次...

- 質問619 人事(HR)部門は、従業員が企業のイントラネット上のWebサイト...

- 質問620 JavaアプレットとActiveXコントロールは、Webブラウザクライアン...

- 質問621 送信者の秘密鍵で暗号化されたメッセージとメッセージハッシュを

- 質問622 情報システム戦略監査を実施する際には、情報システム監査人は短

- 質問623 次のうちどれがデータの各セグメントの終わりに特別に計算された

- 質問624 最も効果的なバイオメトリック制御システムは、次のとおりです。

- 質問625 TCP / IPベースの環境はインターネットに公開されています。次の...

- 質問626 インターネットからの電子メールトラフィックは、ファイアウォー

- 質問627 ISプログラム、データ、および機器に適切な物理的および論理的セ...

- 質問628 次のうちどれが時間に敏感なシステムとトランザクション処理のた

- 質問629 次のうちどれがネットワークユーザーのパスワードを取得するため

- 質問630 データ管理者は以下の責任を負います。

- 質問631 組織全体のすべてのコンピュータクロックを同期させる必要がある

- 質問632 次のうちどれがデータベース内のダングルタプルを防ぐのだろうか

- 質問633 EDIトランザクションを受信し、それを通信のインターフェースス...

- 質問634 スプールしている印刷システムを見直すとき、情報システム監査人

- 質問635 デジタル署名には以下が必要です。

- 質問636 非武装地帯(DMZ)のサーバーでファイル転送プロトコル(FTP)サ...

- 質問637 次のスパム対策フィルタ技法のうち、重みの大きいスパムキーワー

- 質問638 次のうちどれがラップトップコンピュータで機密情報の漏洩を防ぐ

- 質問639 次の種類の伝送媒体のうち、不正アクセスに対する最良のセキュリ

- 質問640 インターネットトランザクションのデータの機密性、信頼性、およ

- 質問641 次の攻撃のうちどれが、クレジットカード番号、パスワードなどの

- 質問642 次のうちどれがTCP / IPモデル内の誤った "レイヤ - プロトコル"...

- 質問643 侵入検知システム(IDS)には多くの既知の弱点があります。次の...

- 質問644 次のうち、支払いや支払いなどの重複取引を検出するための効果的

- 質問645 次のうちどれがシステムのデータ入力の前または最中にデータの許

- 質問646 Unshielded Twisted Pair(UTP;シールドなしツイストペア)ネッ...

- 質問647 監査手順を選択するとき、情報システム監査人は以下を確実にする

- 質問648 IS管理者は、第4世代言語(4GL)を使用して従来のカスタマーリレ...

- 質問649 セキュリティポリシーで説明したように、CSOは、SMIMEを使用して...

- 質問650 監査証跡の主な目的は、次のとおりです。

- 質問651 次のうちどれがFTPを介してファイルのダウンロードを制御するた...

- 質問652 次のユーザープロファイルのどれがEFTシステムの監査を実行する...

- 質問653 ハッシュと暗号化の最も重要な違いはハッシュです。

- 質問654 情報システム監査人は、暗号化システムを評価する際に多くの要因

- 質問655 次のどの伝送媒体で、ネットワーク上を移動する情報を変更するの

- 質問656 EDIプロセスでは、電子文書を送受信する装置は次のとおりです。...

- 質問657 「各個人は管理されたドアごとにバッジを読み取らなければならな

- 質問658 次のうちどれが時代遅れの磁気テープを処分する前に処理するため

- 質問659 計算されたビットをデータの各セグメントの末尾に追加することに

- 質問660 ネットワークをサービス拒否(DoS)攻撃の増幅器として使用され...

- 質問661 バイオメトリックユーザ認証システムを調べるIS監査人は、権限の...

- 質問662 ネットワーク設定の監査を計画する場合、情報システム監査人は、

- 質問663 次のマルウェアのどれが自分自身のセクションをファイルに追加す

- 質問664 情報資産に対する適切なセキュリティ対策を維持する責任は誰にあ

- 質問665 ネットワーク内を移動するデータにデジタル署名を適用すると、次

- 質問666 次のうちどれがビジネスプロセスリエンジニアリング(BPR)プロ...

- 質問667 アプリケーションレベルの編集で、電子送金(EFT)インターフェ...

- 質問668 ファイアウォールを実装するときに発生する可能性が最も高いエラ

- 質問669 IS管理者は、通信コストを削減するためにVoIP(Voice over Inter...

- 質問670 次の実装モードのうちどれがインターネットに接続するアウトバウ

- 質問671 システムパラメータを検討するとき、情報システム監査人の主な関

- 質問672 ワイドエリアネットワーク(WAN)の使用状況を確認すると、サイ...

- 質問673 次のラインメディアのどれが電気通信ネットワークに最高のセキュ

- 質問674 次のどの暗号化/復号化ステップで、送信者または受信者のどちら

- 質問675 誰が特定のシステムリソースを使用する許可を与えられているかを

- 質問676 次の機密性、完全性、可用性(CIA)属性のうち、許可されたユー...

- 質問677 データベースアプリケーションの要件定義フェーズでは、パフォー

- 質問678 Webサーバーを監査する際には、情報システム監査人は、個人が機...

- 質問679 組織がエンタープライズリソース管理(ERP)アプリケーションを...

- 質問680 組織の施設内の端末またはワークステーションによる不正なシステ

- 質問681 公開鍵の送信者は、以下によって認証されます。

- 質問682 重大な事業中断のリスクと影響を軽減する目的で、災害復旧計画は

- 質問683 許可されたプログラム出口(トラップドア)に関連してどのような

- 質問684 フィールドに有効なデータが含まれているかどうかを判断するため

- 質問685 監査人として、機密性、完全性、信頼性、および可用性が情報シス

- 質問686 次のうちどれが最も「ワーム」を特徴付けるのですか?

- 質問687 情報システム監査人として、すべての記憶媒体が十分に保護されて

- 質問688 データの所有権を確立することは、次のプロセスのどれにとって重

- 質問689 デジタルエンベロープはどのように機能しますか?従うべき正しい

- 質問690 次のうちどれがチェック時間(TOC)/使用時間(TOU)とも呼ばれ...

- 質問691 侵入検知システム(IDS)を見直すとき、情報システム監査人は以...

- 質問692 次のプロトコルのどれがTCP / IPモデルのアプリケーション層で動...

- 質問693 情報システム監査人は、アプリケーションシステムの実装後レビュ

- 質問694 次のベストのどれがピギーバックの脆弱性に対する抑止力制御とし

- 質問695 データベーススナップショットは、情報システム監査人に優れた監

- 質問696 クライアントサーバーアーキテクチャでは、ドメインネームサービ

- 質問697 コンピュータ予防保守プログラムの有効性と妥当性を評価する際に

- 質問698 情報システム監査人は、システム開発プロジェクトの機能要件を慎

- 質問699 組織は、エクストラネットインフラストラクチャを介してサプライ

- 質問700 論理的なアクセス制御を評価している間、情報システム監査人は下

- 質問701 サインオン手順には、固有のユーザーIDとパスワードの作成が含ま...

- 質問702 問題の解決を試みる際に多数の変数を考慮する機能があるため、不

- 質問703 次のうちどれが侵入テスト者がターゲットの情報システムの限られ

- 質問704 情報システム監査人は、毎週同期されている異なる独立した部門デ

- 質問705 モデム(変調/復調)は、デジタルネットワークに入るためのアナ

- 質問706 データウェアハウスに保存されている特定の機密情報を保護するた

- 質問707 外部機関にその情報処理施設(IPF)への物理的アクセスを提供す...

- 質問708 次のサービスのどれがホスト名をIPアドレスに、IPアドレスをホス...

- 質問709 次の侵入検知システム(IDS)のどれがネットワーク上のアクティ...

- 質問710 監査計画に対するリスクベースのアプローチの利点は次のうちどれ

- 質問711 OSI参照モデルを使用して、データを暗号化するためにどのレイヤ...

- 質問712 ベンチマークパートナーはベンチマークプロセス内でいつ識別され

- 質問713 次のうちどれが調査のためにコンピュータフォレンジックソフトウ

- 質問714 自動化されたシステムで費用対効果の高い管理を実施する責任者は

- 質問715 感染するファイルごとに自分自身を変更する悪質なコードは、次の

- 質問716 テスト環境から実稼働環境へのアプリケーションプログラムの移動

- 質問717 次のうちどれが小グループ内の安全な通信に最適ですか?

- 質問718 機能要件が定義されていないと定義されていない場合に、プロジェ

- 質問719 統計的サンプリング手順を使用すると、次のことが最小限に抑えら

- 質問720 情報システム監査人が定量化できない脅威と潜在的な損失を使って

- 質問721 なぜIS監査人はシステムログを頻繁に確認するのですか?

- 質問722 トランザクション処理のレビューに必要な時間は、通常、正しく実

- 質問723 ソフトウェア開発チームに要求仕様を提供することに最終的に責任

- 質問724 次のうちどれがソフトウェアモジュールをテストするための動的解

- 質問725 次のうちどれが意図せずに機密性を失う可能性がありますか?

- 質問726 次のうちどれが潜在的なネットワークの脆弱性を判断するために侵

- 質問727 情報システム監査人は、DBAが本番データへの読み書きアクセス権...

- 質問728 可能な限り早い段階でデータの整合性をサポートするためのデータ

- 質問729 トランスポートモードでは、Encapsulating Security Payload(ES...

- 質問730 次のうちどれがインターネットに接続されたコンピュータのハッキ

- 質問731 サーバ内の疑わしい活動を観察した後、マネージャはフォレンジッ

- 質問732 認証局(CA)は、次のプロセスを委任できます。

- 質問733 次のうちどれが構内交換機(PBX)に対する説教者によって使用さ...

- 質問734 次のうちどれが企業向け製品リエンジニアリング(EPR)ソフトウ...

- 質問735 バイオメトリック制御装置の性能の最良の全体的な定量的尺度は以

- 質問736 最初の署名付きデジタル証明書を受け取ると、ユーザーは次の公開

- 質問737 ディスクレスワークステーションは次の例です。

- 質問738 入力データを発生率に一致させるデータ検証編集コントロールとは

- 質問739 アプリケーションやシステムに何らかの変更を加えた場合、プログ

- 質問740 仮想プライベートネットワーク(VPN)は、以下を使用してデータ...

- 質問741 高可用性ネットワークの回復力を評価する情報システム監査人は、

- 質問742 システム開発プロジェクトをレビューしている審査員にとっての主

- 質問743 次の伝送媒体のどれをタップするのが最も難しいですか?

- 質問744 次の攻撃のうちどれがクライアントからの送信メッセージをクライ

- 質問745 アクセス権の監査を実行する際に、情報システム監査人は、コンピ

- 質問746 監査憲章は、

- 質問747 プログラムに対する変更または修正の影響に関する正確な結論を得

- 質問748 ERP金融システムの論理アクセス制御の監査中に、IS監査人は複数...

- 質問749 誰が主にデータの保存と保護を担当していますか?

- 質問750 ネットワーク環境はしばしばプログラム間通信の複雑さを増し、ア