有効的なCISA問題集はJPNTest.com提供され、CISA試験に合格することに役に立ちます!JPNTest.comは今最新CISA試験問題集を提供します。JPNTest.com CISA試験問題集はもう更新されました。ここでCISA問題集のテストエンジンを手に入れます。

CISA問題集最新版のアクセス

「1435問、30% ディスカウント、特別な割引コード:JPNshiken」

ウェブベースのアプリケーションで機密性を提供するためにプライマリに使用される次のプロトコルのどれが、クライアントマシンとサーバーを介して送信されるデータを保護しますか?

正解:A

説明/参照:

SSL(Secure Socket Layer)プロトコルは、主にクライアントとサーバー間で送信される情報に機密性を提供するために使用されます。

あなたの試験のために、以下の情報を知っておくべきです:

Secure Sockets Layer(SSL)は、インターネットなどのパブリックネットワークを介して送信されるメッセージのセキュリティを管理するためによく使用されるプロトコルです。

SSLは最近、SSLに基づいたTLS(Transport Layer Security)によって成功しました.SSLは、インターネットのHTTP(Hypertext Transfer Protocol)レイヤーとTransport Control Protocol(TCP)レイヤーの間にあるプログラムレイヤーを使用します。

SSLは、MicrosoftとNetscapeの両方のブラウザとほとんどのWebサーバー製品の一部として含まれています。

Netscapeによって開発されたSSLは、Microsoftやその他のインターネットクライアント/サーバー開発者のサポートも獲得し、Transport Layer Securityに進化するまでデファクトスタンダードとなりました。ザ

「ソケット」とは、ネットワーク内のクライアントプログラムとサーバープログラム間で、または同じコンピュータ内のプログラムレイヤー間でデータをやりとりするソケット方式を指します.SSLは、RSAの公開鍵/秘密鍵の暗号化システムを使用しますこれにはデジタル証明書の使用も含まれます。 SSLの後半では、大量のデータに対して対称暗号に沿ってセッションキーが使用されます。

TLSとSSLは、ほとんどのWebブラウザ(クライアント)とWebサーバーの不可欠な要素です。 WebサイトがSSLをサポートするサーバー上にある場合、SSLを有効にでき、特定のWebページがSSLアクセスを必要とするものとして識別されます。 NetscapeのSSLRefプログラムライブラリを使用すると、任意のWebサーバーを有効にすることができます。このライブラリは、非商用または商用目的でダウンロードすることができます。

TLSとSSLは相互運用できません。ただし、TLSで送信されたメッセージは、SSLを処理するクライアントで処理できますが、TLSでは処理できません。

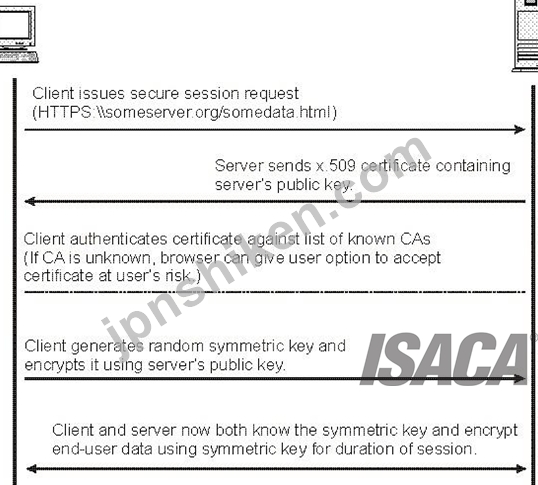

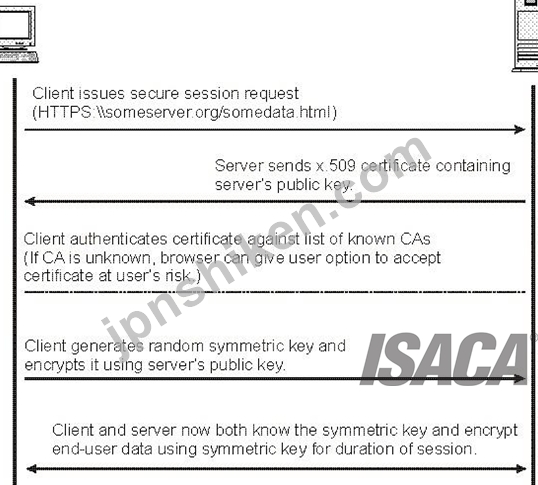

SSLハンドシェイク

HTTPベースのSSL接続は、http://ではなくhttps://で始まるURLを使用して、クライアントによって常に開始されます。 SSLセッションの開始時に、SSLハンドシェイクが実行されます。このハンドシェイクは、セッションの暗号化パラメータを生成する。 SSLハンドシェークの処理方法の概要を以下の図に示します。

SSLハンドシェイク

イメージ参照 - http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/handshak.gif

クライアントは、SSLのバージョン、クライアントでサポートされている暗号スイート、およびクライアントでサポートされているデータ圧縮方法など、クライアントの暗号化機能(クライアントの優先順位でソート)をリストするクライアント "hello"メッセージを送信します。このメッセージには、28バイトの乱数も含まれています。

サーバーは、暗号方式(暗号スイート)と、サーバーによって選択されたデータ圧縮方法、セッションID、および別の乱数を含むサーバー "hello"メッセージで応答します。

注意:

クライアントとサーバーは少なくとも1つの共通暗号スイートをサポートしなければなりません。そうしないと、ハンドシェイクが失敗します。サーバーは一般的に最も強力な共通暗号スイートを選択します。

サーバーは、そのデジタル証明書を送信します。 (この例では、サーバーはSSLでX.509 V3デジタル証明書を使用します)。

サーバーがSSL V3を使用し、サーバーアプリケーション(Webサーバーなど)がクライアント認証にデジタル証明書を必要とする場合、サーバーは「デジタル証明書要求」メッセージを送信します。 「デジタル証明書要求」メッセージでは、サーバーは、サポートされているデジタル証明書の種類と許容可能な認証局の識別名のリストを送信します。

サーバーは「hello done」というメッセージを送信し、クライアントの応答を待ちます。サーバ「hello done」メッセージを受信すると、クライアント(ウェブブラウザ)は、サーバのデジタル証明書の有効性を検証し、サーバの「hello」パラメータが受け入れ可能であることをチェックする。

サーバーがクライアントのデジタル証明書を要求した場合、クライアントはデジタル証明書を送信するか、適切なデジタル証明書がない場合、クライアントは「デジタル証明書なし」アラートを送信します。このアラートは警告に過ぎませんが、クライアント認証が必須の場合は、サーバーアプリケーションがセッションに失敗する可能性があります。

クライアントは「クライアント鍵交換」メッセージを送信する。このメッセージには、プレマスタ・シークレット、対称暗号鍵とメッセージ認証コード(MAC)鍵の生成に使用される46バイトの乱数が含まれ、サーバの公開鍵で暗号化されています。

クライアントがサーバーにデジタル証明書を送信した場合、クライアントはクライアントの秘密鍵で署名された「デジタル証明書検証」メッセージを送信します。このメッセージの署名を検証することによって、サーバーはクライアントのデジタル証明書の所有権を明示的に検証できます。

注意:

サーバーのデジタル証明書を検証する追加のプロセスは必要ありません。サーバーがデジタル証明書に属する秘密鍵を持っていない場合、プリマスターの秘密を復号化して対称暗号化アルゴリズムの正しい鍵を作成することはできず、ハンドシェイクは失敗します。

クライアントは、一連の暗号操作を使用してプリマスタシークレットをマスターシークレットに変換します。このマスターシークレットから、暗号化とメッセージ認証に必要なすべてのキーマテリアルが導出されます。次に、クライアントは、新しく交渉された暗号スイートにサーバーを切り替えるために、「変更暗号仕様」メッセージを送信します。

クライアントによって送信される次のメッセージ(「完了」メッセージ)は、この暗号方法および鍵で暗号化された最初のメッセージです。

サーバは、「変更暗号仕様」とそれ自身の「完了」メッセージとで応答する。

SSLハンドシェイクが終了し、暗号化されたアプリケーションデータを送信できます。

次の回答は間違っています:

FTP - ファイル転送プロトコル(FTP)は、インターネット上のコンピュータ間でファイルを転送するための標準的なインターネットプロトコルです。表示可能なWebページや関連ファイルを転送するHTTP(Hypertext Transfer Protocol)や電子メールを転送するSMTP(Simple Mail Transfer Protocol)と同様に、FTPはインターネットのTCP / IPプロトコルを使用するアプリケーションプロトコルです。 FTPは、Webページファイルを作成者からインターネット上の全員のサーバーとして機能するコンピュータに転送するためによく使用されます。また、他のサーバーからコンピュータにプログラムやその他のファイルをダウンロードする場合にもよく使用されます。

SSH - Secure Shell(SSH)は、安全なデータ通信、リモートコマンドラインログイン、リモートコマンド実行、および2台のネットワークコンピュータ間のセキュリティ保護されたネットワークサービスのための暗号化ネットワークプロトコルです。安全でないネットワーク上の安全なチャネルを介して、SSHサーバーとSSHクライアントプログラムを実行しているサーバーとクライアントをそれぞれ接続します。

S / MIME - S / MIME(Secure Multi-Purpose Internet Mail Extensions)は、Rivets-Shamir-Adelman暗号化システムを使用する電子メールを安全に送信する方法です。 S / MIMEは、MicrosoftおよびNetscapeのWebブラウザの最新バージョンに含まれており、メッセージング製品を製造する他のベンダーによっても支持されています。 RSAは、Internet Engineering Task Force(IETF)の標準としてS / MIMEを提案しています。

以下の参照は、この質問の作成に使用されました:

CISAレビューマニュアル2014ページ番号352

CISSP CBK 3rd Edition公式ISC2ガイドページ番号256

http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/ss7aumst18.htm

SSL(Secure Socket Layer)プロトコルは、主にクライアントとサーバー間で送信される情報に機密性を提供するために使用されます。

あなたの試験のために、以下の情報を知っておくべきです:

Secure Sockets Layer(SSL)は、インターネットなどのパブリックネットワークを介して送信されるメッセージのセキュリティを管理するためによく使用されるプロトコルです。

SSLは最近、SSLに基づいたTLS(Transport Layer Security)によって成功しました.SSLは、インターネットのHTTP(Hypertext Transfer Protocol)レイヤーとTransport Control Protocol(TCP)レイヤーの間にあるプログラムレイヤーを使用します。

SSLは、MicrosoftとNetscapeの両方のブラウザとほとんどのWebサーバー製品の一部として含まれています。

Netscapeによって開発されたSSLは、Microsoftやその他のインターネットクライアント/サーバー開発者のサポートも獲得し、Transport Layer Securityに進化するまでデファクトスタンダードとなりました。ザ

「ソケット」とは、ネットワーク内のクライアントプログラムとサーバープログラム間で、または同じコンピュータ内のプログラムレイヤー間でデータをやりとりするソケット方式を指します.SSLは、RSAの公開鍵/秘密鍵の暗号化システムを使用しますこれにはデジタル証明書の使用も含まれます。 SSLの後半では、大量のデータに対して対称暗号に沿ってセッションキーが使用されます。

TLSとSSLは、ほとんどのWebブラウザ(クライアント)とWebサーバーの不可欠な要素です。 WebサイトがSSLをサポートするサーバー上にある場合、SSLを有効にでき、特定のWebページがSSLアクセスを必要とするものとして識別されます。 NetscapeのSSLRefプログラムライブラリを使用すると、任意のWebサーバーを有効にすることができます。このライブラリは、非商用または商用目的でダウンロードすることができます。

TLSとSSLは相互運用できません。ただし、TLSで送信されたメッセージは、SSLを処理するクライアントで処理できますが、TLSでは処理できません。

SSLハンドシェイク

HTTPベースのSSL接続は、http://ではなくhttps://で始まるURLを使用して、クライアントによって常に開始されます。 SSLセッションの開始時に、SSLハンドシェイクが実行されます。このハンドシェイクは、セッションの暗号化パラメータを生成する。 SSLハンドシェークの処理方法の概要を以下の図に示します。

SSLハンドシェイク

イメージ参照 - http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/handshak.gif

クライアントは、SSLのバージョン、クライアントでサポートされている暗号スイート、およびクライアントでサポートされているデータ圧縮方法など、クライアントの暗号化機能(クライアントの優先順位でソート)をリストするクライアント "hello"メッセージを送信します。このメッセージには、28バイトの乱数も含まれています。

サーバーは、暗号方式(暗号スイート)と、サーバーによって選択されたデータ圧縮方法、セッションID、および別の乱数を含むサーバー "hello"メッセージで応答します。

注意:

クライアントとサーバーは少なくとも1つの共通暗号スイートをサポートしなければなりません。そうしないと、ハンドシェイクが失敗します。サーバーは一般的に最も強力な共通暗号スイートを選択します。

サーバーは、そのデジタル証明書を送信します。 (この例では、サーバーはSSLでX.509 V3デジタル証明書を使用します)。

サーバーがSSL V3を使用し、サーバーアプリケーション(Webサーバーなど)がクライアント認証にデジタル証明書を必要とする場合、サーバーは「デジタル証明書要求」メッセージを送信します。 「デジタル証明書要求」メッセージでは、サーバーは、サポートされているデジタル証明書の種類と許容可能な認証局の識別名のリストを送信します。

サーバーは「hello done」というメッセージを送信し、クライアントの応答を待ちます。サーバ「hello done」メッセージを受信すると、クライアント(ウェブブラウザ)は、サーバのデジタル証明書の有効性を検証し、サーバの「hello」パラメータが受け入れ可能であることをチェックする。

サーバーがクライアントのデジタル証明書を要求した場合、クライアントはデジタル証明書を送信するか、適切なデジタル証明書がない場合、クライアントは「デジタル証明書なし」アラートを送信します。このアラートは警告に過ぎませんが、クライアント認証が必須の場合は、サーバーアプリケーションがセッションに失敗する可能性があります。

クライアントは「クライアント鍵交換」メッセージを送信する。このメッセージには、プレマスタ・シークレット、対称暗号鍵とメッセージ認証コード(MAC)鍵の生成に使用される46バイトの乱数が含まれ、サーバの公開鍵で暗号化されています。

クライアントがサーバーにデジタル証明書を送信した場合、クライアントはクライアントの秘密鍵で署名された「デジタル証明書検証」メッセージを送信します。このメッセージの署名を検証することによって、サーバーはクライアントのデジタル証明書の所有権を明示的に検証できます。

注意:

サーバーのデジタル証明書を検証する追加のプロセスは必要ありません。サーバーがデジタル証明書に属する秘密鍵を持っていない場合、プリマスターの秘密を復号化して対称暗号化アルゴリズムの正しい鍵を作成することはできず、ハンドシェイクは失敗します。

クライアントは、一連の暗号操作を使用してプリマスタシークレットをマスターシークレットに変換します。このマスターシークレットから、暗号化とメッセージ認証に必要なすべてのキーマテリアルが導出されます。次に、クライアントは、新しく交渉された暗号スイートにサーバーを切り替えるために、「変更暗号仕様」メッセージを送信します。

クライアントによって送信される次のメッセージ(「完了」メッセージ)は、この暗号方法および鍵で暗号化された最初のメッセージです。

サーバは、「変更暗号仕様」とそれ自身の「完了」メッセージとで応答する。

SSLハンドシェイクが終了し、暗号化されたアプリケーションデータを送信できます。

次の回答は間違っています:

FTP - ファイル転送プロトコル(FTP)は、インターネット上のコンピュータ間でファイルを転送するための標準的なインターネットプロトコルです。表示可能なWebページや関連ファイルを転送するHTTP(Hypertext Transfer Protocol)や電子メールを転送するSMTP(Simple Mail Transfer Protocol)と同様に、FTPはインターネットのTCP / IPプロトコルを使用するアプリケーションプロトコルです。 FTPは、Webページファイルを作成者からインターネット上の全員のサーバーとして機能するコンピュータに転送するためによく使用されます。また、他のサーバーからコンピュータにプログラムやその他のファイルをダウンロードする場合にもよく使用されます。

SSH - Secure Shell(SSH)は、安全なデータ通信、リモートコマンドラインログイン、リモートコマンド実行、および2台のネットワークコンピュータ間のセキュリティ保護されたネットワークサービスのための暗号化ネットワークプロトコルです。安全でないネットワーク上の安全なチャネルを介して、SSHサーバーとSSHクライアントプログラムを実行しているサーバーとクライアントをそれぞれ接続します。

S / MIME - S / MIME(Secure Multi-Purpose Internet Mail Extensions)は、Rivets-Shamir-Adelman暗号化システムを使用する電子メールを安全に送信する方法です。 S / MIMEは、MicrosoftおよびNetscapeのWebブラウザの最新バージョンに含まれており、メッセージング製品を製造する他のベンダーによっても支持されています。 RSAは、Internet Engineering Task Force(IETF)の標準としてS / MIMEを提案しています。

以下の参照は、この質問の作成に使用されました:

CISAレビューマニュアル2014ページ番号352

CISSP CBK 3rd Edition公式ISC2ガイドページ番号256

http://publib.boulder.ibm.com/tividd/td/ITAME/SC32-1363-00/en_US/HTML/ss7aumst18.htm

- 質問一覧「770問」

- 質問1 EFTシステムの監査を行う際に、IS監査人にとって最も関心のある...

- 質問2 システムの独立した分類を行っている情報システム監査人は、次の

- 質問3 投資顧問は定期的なニュースレターを顧客に電子メールで送信し、

- 質問4 フィッシング攻撃のリスクを軽減するための最良の方法は何ですか

- 質問5 次のうち、データベースの整合性を最大限に保証するコントロール

- 質問6 コンプライアンスをテストする際に最も役立つサンプリング方法は

- 質問7 トランザクション監査証跡の主な目的は次のとおりです。

- 質問8 アプリケーションの開発中に、品質保証テストとユーザー受け入れ

- 質問9 データベース管理者は、非正規化によって解決できるいくつかのテ

- 質問10 システム開発プロジェクトの全体的な方向性、コスト、タイムテー

- 質問11 継続的な監査アプローチの利点は、多数のトランザクションを処理

- 質問12 監査を計画する際には、以下を提供するためにリスク評価を行う必

- 質問13 組織のコンピュータセキュリティインシデント対応チーム(CSIRT...

- 質問14 次のタイプのIDSのうち、自己学習機能を備えていて、ある期間に...

- 質問15 組織は、レガシーシステムからエンタープライズリソースプランニ

- 質問16 暗号化のオーバーヘッドが増え、コストが最も高いものは何ですか

- 質問17 情報資産に対する適切なセキュリティ対策を維持する責任は、

- 質問18 データベースシステムの同時実行制御の目的は、次のとおりです。

- 質問19 TCP / IPベースの環境はインターネットに公開されています。次の...

- 質問20 次のうちどれを無効にすると、ワイヤレスローカルエリアネットワ

- 質問21 構造化プログラミングは、

- 質問22 次のテスト段階のいずれかで、新しいアプリケーションソフトウェ

- 質問23 パスワードが文字と数字の組み合わせであることを要求するセキュ

- 質問24 端末からの電磁放射は、次の理由から露出を表します。

- 質問25 ソフトウェア開発プロジェクトで遭遇する欠陥の数を減らすための

- 質問26 通常、プロジェクトの開始段階には次のステークホルダーのいずれ

- 質問27 既存のシステムは、設計およびプログラムのコンポーネントを抽出

- 質問28 アプリケーションシステムの監査証跡の信頼性は、次の場合に疑わ

- 質問29 PKIは、インターネットトランザクションのデータの機密性、信頼...

- 質問30 処理コントロールは、データが正確で完全であることを保証し、次

- 質問31 ISとエンドユーザの間の適切な職務分担を保証するために、アプリ...

- 質問32 データウェアハウスから生成されるメタデータの品質は、倉庫の設

- 質問33 次のタイプのコンピュータのうち、何千もの社内外のユーザーと処

- 質問34 データベースサーバーの監査中に、以下のうちどれが最大のエクス

- 質問35 サインオン手順には、一意のユーザーIDとパスワードの作成が含ま...

- 質問36 戦略的に重要なシステムを迅速に開発し、開発コストを削減し、高

- 質問37 公開鍵インフラストラクチャでは、登録機関:

- 質問38 ベンダーは、ソフトウェアのセキュリティ上の欠陥を修正するパッ

- 質問39 OSIモデルの次のレイヤーのうち、ネットワークパケットのルーテ...

- 質問40 IS監査人がネットワーク管理の明確な理解を得るために不可欠なこ...

- 質問41 主にデータの保存と保護を担当するのは誰ですか?

- 質問42 次のうち、コンピューターフォレンジックの画像データセットから

- 質問43 通常の勤務時間中にデータベースに加えられた変更は、標準的な一

- 質問44 2つのプロセスが同じ情報を同時に編集または更新しようとすると

- 質問45 適切なネットワークキャパシティ管理とサービスの可用性を測定し

- 質問46 提案されたトランザクション処理アプリケーションは、多くのデー

- 質問47 ファイアウォールが認識できない攻撃の試みを検出するには、情報

- 質問48 IS監査員は、特定の時刻にデータウェアハウスのクエリのパフォー...

- 質問49 物理アクセス制御のための最も強力な認証を提供するのはどれです

- 質問50 次のうち、パケットスイッチング技術について不確実な記述はどれ

- 質問51 トランザクション処理のために代替プロセスとリソースを利用でき

- 質問52 新規または変更されたアプリケーションシステムでロジックをテス

- 質問53 IS監査人は、プロジェクト承認手続きが存在しないと判断した場合...

- 質問54 次のうち、TCP / IPモデル内のアプリケーション層のレイヤ機能を...

- 質問55 情報資産に対する適切なセキュリティ対策を維持する責任は誰にあ

- 質問56 どのタイプのメジャーBCPテストでは、計画を見直すために各作業...

- 質問57 組織内のセキュリティ意識を高め、すべての従業員に適切なセキュ

- 質問58 磁気カードまたは埋め込みチップをベースにしたプラスチックカー

- 質問59 次の攻撃のうち、クライアントから送信されたメッセージをクライ

- 質問60 Webベースのソフトウェア開発プロジェクトのレビュー中、IS監査...

- 質問61 標準のセキュア電子メール保護プロトコルはどれですか?

- 質問62 次のうちプロジェクトの計画とコントロールのシナリオを考慮する

- 質問63 問番号:684 データユーザーのアクセスレベルを承認する責任は誰...

- 質問64 次のうち、データベースに接続されたアプリケーションの移植性を

- 質問65 コンピュータネットワークのうち、家庭、オフィス、キャンパスな

- 質問66 着信コールが次の使用可能なエージェントに配信されるように、ま

- 質問67 バイオメトリックシステムでの識別と認証に使用される次の比較は

- 質問68 ジョンは、有名な金融機関の1つで新しい地位を占めるために雇わ

- 質問69 IS監査員が稼働時間のSLA(Service Level Agreement)要件への準...

- 質問70 電子メールメッセージの送信者は、メッセージのダイジェストにデ

- 質問71 情報システム監査人がソフトウェアリリースのベースラインの記録

- 質問72 最終的にソフトウェア開発チームに要件仕様を提供する責任は誰に

- 質問73 データベースシステムを実装する際に不適切なファイルアクセスの

- 質問74 ITフォレンジック監査の主目的は次のとおりです。

- 質問75 IS監査人は、技術専門家によって実施される侵入テスト用のサーバ...

- 質問76 次のどれがBESTシングルファクタ認証を提供しますか?

- 質問77 ビジネスプロセスのリエンジニアリングは、___________________...

- 質問78 ITサービスの可用性と継続性に関するITベストプラクティスは、...

- 質問79 次のうちプロトタイピングの利点はどれですか?

- 質問80 パリティビットは、検証するために使用されるコントロールです。

- 質問81 なぜIS監査人はシステムログを頻繁に見直すのですか?

- 質問82 IS監査の計画段階では、IS監査員の主な目標は次のとおりです。...

- 質問83 以下に示す下の図からネットワークトポロジを特定します。 (Exhi...

- 質問84 BCPとDRPは、しばしばミドル・マネジメントとエンド・ユーザーに...

- 質問85 以下に示す下の図からネットワークトポロジを特定します。 (Exhi...

- 質問86 IS監査人は、統計的サンプルを使用してテープライブラリをインベ...

- 質問87 ルータのアクセス制御リストをどのプロセスで確認する必要があり

- 質問88 次のうち、本質的に組織内の小さな社内電話会社と考えることがで

- 質問89 次のうちどれが時間に敏感なシステムやトランザクション処理のた

- 質問90 人事担当副社長は、前年度の給与超過を特定するために監査を要求

- 質問91 どのプロセスがサブジェクトの身元を確認するために使用されます

- 質問92 計算されたビットをデータの各セグメントの最後に追加することに

- 質問93 インターネットサイト上の分散型サービス拒否(DDoS)攻撃は、通...

- 質問94 ピギーバックの脆弱性を抑止するコントロールとして使用されてい

- 質問95 プログラマーは、アプリケーションやシステムに変更を加えた後、

- 質問96 DOD TCP / IPモデルで使用されているINCORRECTレイヤーからプロ...

- 質問97 デジタル封筒はどのように機能しますか?どのような正しい手順に

- 質問98 WAPゲートウェイは、メッセージの機密性を強制するコントロール...

- 質問99 監査リソースが組織に最高の価値を提供するためには、最初のステ

- 質問100 PCの機密データを保護するための優れた管理方法はどれですか?

- 質問101 ソフトウェアテストのトップダウンアプローチの利点はどれですか

- 質問102 内部アプリケーションのインタフェースエラーができるだけ早く確

- 質問103 提案されたアプリケーションソフトウェアの取得を検討しているIS...

- 質問104 以下のアプリケーションのうち、急速な回復が最も重要なものはど

- 質問105 IS戦略の中心的なテナントは、

- 質問106 以下に示す説明から、使用されているWANメッセージスイッチング...

- 質問107 「パスワードの表示を隠す必要がある」という情報セキュリティポ

- 質問108 情報システム監査人は、次のような合理的な保証を提供するために

- 質問109 次の攻撃のどれが、ゲートウェイの背後にあるコンピュータからの

- 質問110 企業は、公開鍵インフラストラクチャに基づいた電子署名方式を実

- 質問111 職務の適切な分離は、通常、LAN管理者がプログラミング責任を持...

- 質問112 ワイヤレスネットワークセキュリティを検討しているIS監査人は、...

- 質問113 PBX(Private Branch Exchange)環境には多くのセキュリティリス...

- 質問114 IS監査人は、通常、直接収集された証拠にもっと依存します。その...

- 質問115 IS監査人は、最新の10人の「新しいユーザー」フォームが正しく承...

- 質問116 制御自己評価(CSA)技術を採用している組織から得られる主な利...

- 質問117 次のうち、組織のシステムが分散型サービス拒否(DDoS)攻撃に参...

- 質問118 ニューラルネットワークは、以下を行うことができるため、詐欺の

- 質問119 Company.comは、既存の社内開発システムを置き換える商用金融シ...

- 質問120 IS監査人は、アプリケーションシステムの実装後レビューを実行す...

- 質問121 データの機密性、信頼性、整合性を求めているインターネットビジ

- 質問122 送信者の秘密鍵で暗号化されたメッセージとメッセージハッシュを

- 質問123 組織は最近、運用サーバーをクラッシュさせたセキュリティパッチ

- 質問124 ネットワーク監視制御の設計を評価する際、IS監査人はまずネット...

- 質問125 ピーク生産時間中に次のうちどれかを実行すると、予期しないダウ

- 質問126 次のうち、サーバーアクセス制御のレベルが最も高いのはどれです

- 質問127 組織のIS監査憲章では、以下を指定する必要があります。

- 質問128 OSIモデルの次のレイヤーのうち、パケットをフレームにカプセル...

- 質問129 保存日をファイルに適用すると、次のことが保証されます。

- 質問130 相互接続された企業ネットワークで最も効果的なアンチウイルスソ

- 質問131 IS監査人として、ソフトウェアリリース管理プロセスを理解するこ...

- 質問132 以下に示す下の図からLANトポロジを特定します。 (Exhibit) バス...

- 質問133 システム開発ライフサイクル(SDLC)モデルの設計段階で実行され...

- 質問134 ISセキュリティポリシーの策定に最終的に責任があるのは誰ですか...

- 質問135 バルクデータ暗号化やスマートカードなどの小型デバイスに最適な

- 質問136 データフロー図は、IS監査人が以下の目的で使用します。

- 質問137 ユーザーがシステムレベルでデータベースに直接アクセスできる場

- 質問138 IS監査中にデータが収集される範囲は、以下に基づいて決定される...

- 質問139 IS監査人は、支払計算を処理するシステムに対する修正のテスト結...

- 質問140 アプリケーションプログラマーがプロダクションプログラムのコー

- 質問141 組織のデータファイル管理手順をレビューするIS監査人は、最新の...

- 質問142 侵入検知システム(IDS)のデータ収集には、次のコンポーネント...

- 質問143 調査のためにコンピュータフォレンジックソフトウェアを使用する

- 質問144 MOSTがネットワーク伝送のエラーバーストの存在を効果的に検出す...

- 質問145 あるコンピュータから別のコンピュータにデータが伝達されたとき

- 質問146 EDIプロセスでは、電子ドキュメントを送受信するデバイスは次の...

- 質問147 次の中でMOSTにとって重大であり、データウェアハウスのデータ品...

- 質問148 企業のWAN上でVoIPシステムの実装を検討する場合、情報システム...

- 質問149 プログラマがプロダクションプログラムを悪意を持って変更してデ

- 質問150 IS監査人は、コントロールを確認するためにオペレーティングシス...

- 質問151 テストの範囲、目的、性質に応じていくつかのタイプの侵入テスト

- 質問152 論理アクセス制御レビューの主目的は、次のとおりです。

- 質問153 IS監査人は、定量化できない脅威と潜在的な損失を使用してリスク...

- 質問154 事業継続計画(BCP)のための大部分の努力は、

- 質問155 IS監査人は、アジャイルソフトウェア開発アプローチを使用してい...

- 質問156 IPSecプロトコルとSSHプロトコルの違いを正しく説明する次の文は...

- 質問157 次のうち、送信者がSymmetric Key暗号を使用して大部分のデータ...

- 質問158 次のどのラインメディアが電気通信ネットワークに最高のセキュリ

- 質問159 主に使用される侵入検知システム(IDS)とは何ですか?

- 質問160 次のうち、公開鍵インフラストラクチャ(PKI)について真実では...

- 質問161 ファイアウォールの重要な機能は、次のように動作することです。

- 質問162 テストデータにサニタイズされたライブトランザクションを使用す

- 質問163 コールバックシステムでは、IDとパスワードを持つユーザがダイヤ...

- 質問164 次のうち、変化するユーザーまたはビジネス要件を満たすために継

- 質問165 IS監査人が最も深刻であると考えられる場合、オフライン印刷の機...

- 質問166 支払命令を送信するとき、次のうちどれが命令が重複していないこ

- 質問167 最後のシステムイメージの前にバックアップされた情報からデータ

- 質問168 IS戦略監査を実施する場合、IS監査人は、短期(1年)および長期...

- 質問169 次のうち、ソーシャルエンジニアリング、リンク操作、またはWeb...

- 質問170 ITインフラストラクチャをレビューする際、IS監査人はストレージ...

- 質問171 IS監査員として、すべてのストレージメディアが確実に保護されて...

- 質問172 オフサイトのデータのバックアップと保存は、ハリケーンや地震な

- 質問173 次のタイプのコンピュータネットワークは、WANに限定されている...

- 質問174 企業は新しいクライアント/サーバーエンタープライズリソースプ

- 質問175 システム開発ライフサイクル(SDLC)プロジェクトのフェーズと成...

- 質問176 次のうちどれがサーバーのオペレーティングシステムの完全性を保

- 質問177 第三者のサービスプロバイダーを監査する場合、情報システム監査

- 質問178 以前に検出されたエラーに対する修正が受入れテストのために再提

- 質問179 アプリケーション開発者が昨日の量産テスト用のトランザクション

- 質問180 データベース管理者(DBA)は、一部の表を非正規化することによ...

- 質問181 トロイの木馬のプログラムとは何ですか?

- 質問182 バイオメトリックアクセスコントロールを評価するために使用され

- 質問183 社会工学事件を効果的に削減するには、次のうちどれが効果的でし

- 質問184 多国籍企業のIS管理者は、既存の仮想プライベートネットワーク(...

- 質問185 次の声明のうち、洪水総量とローカルアプリケーション消火剤の違

- 質問186 次のうち二要素ユーザー認証を満たすものはどれですか?

- 質問187 書記官は、マスターファイルのローンの金利を変更しました。入力

- 質問188 IS監査の間、監査人は、認証ステップと認可ステップが2つの機能...

- 質問189 能力成熟度モデル(CMM)に対してアプリケーション開発プロジェ...

- 質問190 情報システム監査人は、異なるネットワーク伝送媒体に関する情報

- 質問191 審査員として、機密性、完全性、真正性、可用性が情報システムに

- 質問192 IS監査を実施する上で最も重視されるのは次のうちどれですか?

- 質問193 IS監査人は、アクセス制御の妥当性、アクセスポリシーの妥当性、...

- 質問194 意図的または意図しないパスワードの開示は、制御ログ内で明らか

- 質問195 次のうち、TCP / IPモデルのアプリケーション層で動作しないプロ...

- 質問196 大規模な組織のIT運用はアウトソーシングされています。アウトソ...

- 質問197 いくつかの外部システムと接続するサードパーティアプリケーショ

- 質問198 論理アクセス制御を評価しているIS監査人は、

- 質問199 統合されたテスト機能は、次の理由により有用な監査ツールと見な

- 質問200 誰がデータユーザーのアクセスを制限し、監視する責任があります

- 質問201 デジタル署名は次のどれですか?

- 質問202 送信されるメッセージのデジタル署名を作成するために、メッセー

- 質問203 コールバックデバイスを使用する利点はどれですか?

- 質問204 特定のシステムコールを実行するためにオペレーティングシステム

- 質問205 組織の方針の策定に対するどのようなアプローチがリスクアセスメ

- 質問206 高度に重み付けされたスパムキーワードを含む有効な可変長の電子

- 質問207 ブランチオフィスの場所でワイヤレスセキュリティをテストするた

- 質問208 次のコンピュータのうち、処理速度が最も高いものはどれですか?

- 質問209 いくつかの重要なサーバーのIS監査では、IS監査者は監査証跡を分...

- 質問210 電子メールソフトウェアアプリケーションで検証されたデジタル署

- 質問211 次のうちどれがデバイスとTCP / IPモデル内のどこに記述されてい...

- 質問212 次の露出のどれがライングラブ技術によって引き起こされる可能性

- 質問213 多くの場合、アプリケーション開発の最初の取り組みの中で最も困

- 質問214 次の攻撃のうち、チェックの時間(TOC)/使用時間(TOU)とも呼...

- 質問215 IS監査人は、組織が最近、ソフトウェア機能成熟度モデル(CMM)...

- 質問216 誰がシステム開発プロジェクトとその結果のシステムの所有権を引

- 質問217 ネットワークを拡張し、フレームを格納し、ストレージおよび転送

- 質問218 マルウェアからの保護に使用されるスキャナの主な2つのタイプは

- 質問219 電気通信の継続性を提供する次の方法のどれに代替メディアの使用

- 質問220 IPSEC内では、暗号アルゴリズム、鍵初期化ベクトル、鍵の寿命な...

- 質問221 ハブは、次のものを接続するデバイスです。

- 質問222 ワイヤレスネットワークでWi-Fi Protected Access(WPA)の機能...

- 質問223 次の中で、システムのデータ入力前または入力中にデータを不正に

- 質問224 機能要件が定義されていなくても定義されていない場合、プロジェ

- 質問225 次のうち「ワーム」を最もよく特徴付けるものはどれですか?

- 質問226 極めて時間に敏感なトランザクション処理のための許容可能なメカ

- 質問227 「コンピュータは犯罪の標的」であり、「コンピュータは犯罪の道

- 質問228 CSOは、セキュリティポリシーで説明したように、SMIMEを使用して...

- 質問229 高可用性ネットワークの復元力を評価するIS監査人は、

- 質問230 次のうちどれが計算能力が低く、ビットあたりのセキュリティが向

- 質問231 ネットワークパフォーマンスに関連する次の用語のどれが、パケッ

- 質問232 送信者が後でメッセージの生成と送信を拒否できないようにするデ

- 質問233 次のうち、データの各セグメントの最後に特別に計算されたビット

- 質問234 最も冗長性の高いシステムおよびデータ変換戦略はどれですか?

- 質問235 特定の脅威の全体的なビジネスリスクは、次のように表すことがで

- 質問236 情報セキュリティプログラムを確立するための最初のステップは、

- 質問237 ビジネス継続性における次の用語のうち、時間内に測定される最大

- 質問238 どの2つのホストマシン間に直接リンクを含むネットワーク構成オ

- 質問239 データベース管理者(DBA)の主要な役割と責任を見直したIS監査...

- 質問240 監査人にとって、以下のどの証拠形式がMOSTを信頼できると考えて...

- 質問241 EDIシステム間でデータを送受信するための認証技術は、次のいず...

- 質問242 カード所有者と商人のためにクレジットカード取引に関与するすべ

- 質問243 TCP / IPモデルのLANまたはWANインタフェースレイヤのデータのプ...

- 質問244 機密データの不正な開示から適切に保護するために、ハードディス

- 質問245 次の場合は、Webサーバーのリバースプロキシ技術を導入する必要...

- 質問246 コンピュータフォレンジックでの証拠の取り扱いに関して、一連の

- 質問247 ブランクを記入することは、ITガバナンス内の機能、信頼性、およ...

- 質問248 オブジェクト指向設計と開発技術の使用は、おそらく最も可能性が

- 質問249 IS監査人は、特定のリソースに対して許可されたユーザー権限を判...

- 質問250 ベストプラクティスに従って、新しい情報システムの実施のための

- 質問251 顧客マスタファイルのレビュー中、IS監査人は、顧客のファースト...

- 質問252 バッチ制御の調整は、不適切な職務分離のリスクを軽減するための

- 質問253 GANTTチャートの使用方法は次のとおりです。

- 質問254 以下のうち、外部のITサービスプロバイダの管理をレビューする情...

- 質問255 フィールドに有効なデータが含まれているかどうかを確認するため

- 質問256 企業は動的ホスト構成プロトコル(DHCP)を実装しています。以下...

- 質問257 次の機密性、完全性、可用性(CIA)属性のどれが、認可されたユ...

- 質問258 第4世代言語(4GL)は、アプリケーションのグラフィカルユーザー...

- 質問259 理想的には、ストレステストは、

- 質問260 システム開発における次のフェーズのうち、ユーザー受入れテスト

- 質問261 企業は、顧客に対する新しいダイレクト・マーケティング・アプロ

- 質問262 次のどの消火方法が最も環境に優しいと考えられていますか?

- 質問263 組織全体のすべてのコンピュータクロックを同期させる必要がある

- 質問264 TCP / IPモデルのLANレイヤーまたはWANレイヤーのレイヤー機能を...

- 質問265 情報システム監査人が、セキュリティ管理者に業務機能を実行させ

- 質問266 受信者の公開鍵を使用して送信者によってデータが暗号化され、そ

- 質問267 情報システム監査人の決定と行動は、以下のリスクのどれに影響を

- 質問268 監査人はパスワードファイルの監査時に常に何を確認する必要があ

- 質問269 次のうちTCP / IPモデル内の不正な「レイヤー・プロトコル」マッ...

- 質問270 データベースアプリケーションをレビューしているIS監査人は、現...

- 質問271 容易な識別がより円滑な回復を助けるので、オフサイト処理施設は

- 質問272 監査を実施している間、IS監査人はウイルスの存在を検出します。...

- 質問273 サービス品質(QoS)の利点は、次のとおりです。

- 質問274 次のうち、品質保証チームの独立性を損なうものはどれですか?

- 質問275 オフサイトのデータストレージは、次のような時間に敏感なデータ

- 質問276 情報システム監査人が脅威と潜在的な影響を特定した後、監査人は

- 質問277 次のタイプのコンピュータネットワークは、都市、地域、国または

- 質問278 次のうちネットワークに対する受動的な攻撃はどれですか?

- 質問279 IS開発者は、システム開発プロジェクトに参加する際に、すべての...

- 質問280 組織はヘルプデスクをアウトソーシングしています。 SLAに含める...

- 質問281 オンライントランザクション処理システムのデータベースにトラン

- 質問282 ビジネスプロセスリエンジニアリング(BPR)プロジェクトの成果...

- 質問283 TCP / IPモデルのトランスポート層のプロトコルデータユニット(...

- 質問284 機能確認応答が使用されます。

- 質問285 どんなトポロジがルートの最大の冗長性と最大のネットワークフォ

- 質問286 仮想プライベートネットワークの実装の最も一般的な目的は何です

- 質問287 誰がネットワークセキュリティ運用を担当する必要がありますか?

- 質問288 ソフトウェアテストのボトムアップとトップダウンのアプローチを

- 質問289 次の文のうち、対称鍵の暗号化と非対称鍵の暗号化の違いを正しく

- 質問290 どのようなプロセスが、継続的にオンラインでプログラムコントロ

- 質問291 IS監査人は、コンピュータ予防保守プログラムの有効性と妥当性を...

- 質問292 テープライブラリの在庫レコードが正確であることを確認するため

- 質問293 次の中で最も安全なファイアウォールシステムはどれですか?

- 質問294 位置3a、1dおよび3dの場合、この図は、開いてアクティブであるよ...

- 質問295 次のうち、アドレスフィールドの重複を検索するのに最適なのはど

- 質問296 以下のデータベースモデルのうち、チュールで表現され、関係にグ

- 質問297 ホワイトボックステストの具体的な利点は、次のとおりです。

- 質問298 ソフトウェア開発プロジェクトの範囲とコストを見積もるための信

- 質問299 インターネット攻撃に対する検出と抑制制御としてよく使われるの

- 質問300 ワイドエリアネットワーク(WAN)の使用状況を見直すと、マスタ...

- 質問301 EDIアプリケーションのコントロールを評価する場合、情報システ...

- 質問302 長期にわたって、以下のうちどれがセキュリティインシデント対応

- 質問303 次のオプションのどれがPBXの機能を不正確に記述していますか?...

- 質問304 IS監査人は、暗号化システムを評価する際に多くの要素を考慮する...

- 質問305 攻撃者が、クレジットカード番号やパスワードなどのユーザーの身

- 質問306 論理アクセス制御を実装するためのベストプラクティスはどれです

- 質問307 侵入検知システム(IDS)の実装をレビューするIS監査人は、

- 質問308 次のうち、Secure Sockets Layer(SSL)を対象とする攻撃はどれ...

- 質問309 エンタープライズリソース管理システムの実施後のレビューでは、

- 質問310 キャパシティモニタリングソフトウェアを使用して、使用パターン

- 質問311 アプリケーションコントロールをシステム開発プロセスの中でいつ

- 質問312 職務の適切な分離は、システムアナリストが品質保証機能を実行す

- 質問313 クライアント/サーバー環境でアクセス制御レビューを実施してい

- 質問314 ライブラリコントロールソフトウェアは、ソースコードを次のよう

- 質問315 ファイアウォールログの整合性を維持するには、次のうちどれがベ

- 質問316 Flashメモリ(USBリムーバブルディスクなど)を使用する際のセキ...

- 質問317 システムリソースの命名規則は、以下の理由からアクセス制御にと

- 質問318 JavaアプレットとActiveXコントロールは、Webブラウザクライアン...

- 質問319 ベンチマークパートナーはいつベンチマークプロセス内で識別され

- 質問320 論理的アクセス制御を評価している間、情報システム監査人は下記

- 質問321 情報システム監査人は、装置がベンダーによってデータセンターに

- 質問322 情報システムがユーザーのニーズを満たすことができない最も一般

- 質問323 コールバックシステムとは何ですか?

- 質問324 次のうち、暴風雨や騒々しい電気設備による環境問題、またコンピ

- 質問325 ビジネスユニットは、新しく実装されたシステムのパフォーマンス

- 質問326 データベーススナップショットは、IS監査人にとって優れた監査証...

- 質問327 アプリケーションのコントロールのレビューを実行するIS監査人は...

- 質問328 次の公開鍵インフラストラクチャ(PKI)要素のどれが、侵害され...

- 質問329 人事(HR)監査では、IS監査人は、期待されるITサービスのレベル...

- 質問330 両方のファイアウォール技術がネットワークトラフィックの7つのO...

- 質問331 OSIモデルの次のレイヤのどれが、アプリケーションがネットワー...

- 質問332 次のうち、ネットワークユーザーのパスワードを取得できるのはど

- 質問333 コード署名の目的は、以下を保証することです。

- 質問334 組織のさまざまなログおよびイベントファイルを集約し、相互に関

- 質問335 統合されたテスト機能は、処理出力を独立して計算されたデータと

- 質問336 SSLプロトコルでサポートされていない次の機能はどれですか?

- 質問337 IS管理者は、最近、既存の有線LAN(Local Area Network)を無線...

- 質問338 どのようにしてWebサーバでよく使用される共通ゲートウェイイン...

- 質問339 次のうち、IS監査人がワイヤレスネットワークを審査する上で懸念...

- 質問340 次のうち、ネットワークパフォーマンスを低下させる可能性のある

- 質問341 次のうち、通常、監査人にとって最も信頼性の高い証拠はどれです

- 質問342 デジタル署名には、次のようなメッセージダイジェストが含まれて

- 質問343 ハッキングの試みをブロックする可能性があるのはどれですか?

- 質問344 オープンソースソフトウェアを使用している組織のアプリケーショ

- 質問345 サービス拒否(DoS)攻撃からVoIPインフラストラクチャを保護す...

- 質問346 多くの場合、システムソフトウェアとデータの主な保護手段は何で

- 質問347 ラン・トゥラン・トータルは、アプリケーション処理の段階を通じ

- 質問348 ネットワークトラフィックの高速化と管理の簡素化のために使用さ

- 質問349 次のうち、意図しない機密性の喪失につながる可能性のあるものは

- 質問350 次のうち、電力会社が許容範囲内で電力を供給できないことはどれ

- 質問351 会社は、毎週の給与計算を処理するために銀行を使用します。タイ

- 質問352 ウェブサイトの認証を提供するために使用されるものと、データ暗

- 質問353 秘密鍵システムのセキュリティレベルは、以下の数に依存します。

- 質問354 印刷システムスプーリングを検討するとき、IS監査人は、次の脆弱...

- 質問355 論理アクセス制御を開発するためのフレームワークとしては何が使

- 質問356 次のうちデータベースにタプルが絡まってしまうのを防ぎますか?

- 質問357 次のどのタイプのネットワークサービスがドメイン名をネットワー

- 質問358 公開鍵インフラストラクチャ(PKI)を効率的に使用することで、...

- 質問359 オンライントランザクション処理システムでは、トランザクション

- 質問360 IPSecに関する次の文のうち、どちらが間違っていますか?

- 質問361 どのようなアンケートを使用して、結論に至る一連の選択肢を通じ

- 質問362 マスターレコードの重要なフィールドが正しく更新されたことを確

- 質問363 次のどのタイプのファイアウォールの中で、最大の程度と制御の細

- 質問364 キーの確認は、以下を確実にするための最良のコントロールの1つ

- 質問365 以下のネットワークパフォーマンスに関連するINCORRECTステート...

- 質問366 次の伝送媒体のうち、ネットワークを介して移動する情報を変更す

- 質問367 エキスパートシステムを実装する際の最大の利点は、次のとおりで

- 質問368 次のうち、ルータなどのネットワークデバイスを不当に記述してい

- 質問369 ファイアウォールが組織のセキュリティポリシーに準拠して構成さ

- 質問370 テスト環境と開発環境は分離する必要があります。正しいか間違っ

- 質問371 適切なファイアウォールポリシーを作成するための最初のステップ

- 質問372 浸透テスターにターゲットの情報システムに関する知識が限られて

- 質問373 組織が対称暗号化を使用しています。次のうち、非対称暗号化に移

- 質問374 ネットワークパフォーマンスに関する次の用語のうち、ネットワー

- 質問375 データ管理者は次の責任を負います。

- 質問376 単一障害点や共通災害の脆弱性を最小限に抑えるにはどうすればよ

- 質問377 統合テスト施設(ITF)の利点はどれですか?

- 質問378 MOSTが違法ソフトウェアパッケージのネットワークへのロードを効...

- 質問379 次のうちシングルサインオン(SSO)の欠点ではないものはどれで...

- 質問380 組織のネットワークは、複数の侵入者の攻撃の犠牲になっています

- 質問381 ネットワークの中央データベースにさまざまなリソースに関する情

- 質問382 図の2c領域には、3つのハブが互いに接続されています。これはど...

- 質問383 可能な限り早期にデータの完全性をサポートするために、データ準

- 質問384 エラーの検出と修正を容易にするために、各文字またはフレームに

- 質問385 データアーカイブをオフサイトに保管するときは、データの完全性

- 質問386 次のうち、コンポーネントの通信エラー/エラーに対する制御はど

- 質問387 アプリケーション開発プロジェクトのシステムテストフェーズでは

- 質問388 以下のうち、実行されたアクションに対する説明責任を防止し、否

- 質問389 電子署名をメッセージに付加するには、送信者はまず次のものに対

- 質問390 ウェブベースのアプリケーションで機密性を提供するためにプライ

- 質問391 次のタイプのデータ検証編集チェックは、フィールドにデータが含

- 質問392 特定のシステムリソースを使用する許可を与えられた人物を特定す

- 質問393 SSLネットワークプロトコルはどのように機密性を提供しますか?...

- 質問394 承認されたプログラム出口(トラップドア)にはどのような種類の

- 質問395 小規模な組織では、従業員はコンピュータの操作を行い、状況に応

- 質問396 並列テストを実施するための主な目的は次のうちどれですか?

- 質問397 監査人は、マルウェアからコンピュータを保護するために使用され

- 質問398 インターネットに接続されたコンピュータのハッキングに対する最

- 質問399 OSIモデルの次の層のどれが、エラーがなく、順番に、かつ損失や...

- 質問400 以前に収集された証拠から組織のITプロセスを理解するのと比較し...

- 質問401 ソフトウェアモジュールをテストするための動的解析ツールはどれ

- 質問402 クライアント/サーバー環境のアクセス制御をレビューするIS監査...

- 質問403 ネットワーク情報を監視して記録するネットワーク診断ツールはど

- 質問404 組織には、より強力なセキュリティにアップグレードすることがで

- 質問405 次の攻撃のうち、コンピュータ化された取引やアカウントから少額

- 質問406 システム管理者は、最初にアプリケーションやシステムのパッチの

- 質問407 データ入力オペレータがログオフせずにコンピュータを去る可能性

- 質問408 IS監査人はコンソールログで何を見つけると思われるでしょうか?...

- 質問409 次のタイプのコンピュータネットワークはLANのバリエーションで...

- 質問410 プログラムの変更に対するユーザーの承認を得ることは、アプリケ

- 質問411 次のRFIDリスクのうち、競合者がRFID生成情報への不正アクセスを...

- 質問412 IS監査人は、開発者が欠陥修正を実装したため、新しいシステムの...

- 質問413 2つ以上のシステムが統合されている場合、入力/出力制御は以下の...

- 質問414 ダイヤルアップ、高速応答システムで維持されているデータへの不

- 質問415 結論に達する前に、アンケートを使用して一連の選択肢を導くエキ

- 質問416 アクセス権の監査を行う場合、情報システム監査人は、コンピュー

- 質問417 監査憲章は、

- 質問418 次のうち、データウェアハウスの設計において最も重要な要素はど

- 質問419 ソフトウェア開発プロジェクトの要件定義段階では、対処すべきソ

- 質問420 監査証跡の主目的は次のとおりです。

- 質問421 リスク分析を実行する過程で、情報システム監査人は脅威と潜在的

- 質問422 暗号化アルゴリズムとハッシングアルゴリズムの主な違いは何です

- 質問423 変更管理手順は、IS管理者によって以下の目的で確立されます。

- 質問424 セキュリティ管理手順には、次のものへの読み取り専用アクセスが

- 質問425 ネットワークパフォーマンスに関連する次の用語のどれが、情報の

- 質問426 以下の選択肢から、BPR(Business Process Reengineering)ベン...

- 質問427 公開鍵インフラストラクチャ(PKI)では、デジタル証明書(すな...

- 質問428 リグレッションテストを使用して、新しいアプリケーションの変更

- 質問429 コンピュータフォレンジックでは、抽出された情報を調査者が理解

- 質問430 次のWANメッセージ送信テクニックメッセージのうちのどれが、送...

- 質問431 ベンダーや外部サポート担当者に一時的にアクセスできるようにす

- 質問432 セキュリティ担当者の助けを借りて、データへのアクセスを許可す

- 質問433 次のリスクのうち、RFID以外のネットワーク化されたシステム、資...

- 質問434 EDIアプリケーションで受領した受注の真正性を保証するための適...

- 質問435 ベンダーへの一時的なアクセスを許可する際に、最も効果的なコン

- 質問436 アプリケーション監査中、IS監査人は、データベース内の破損した...

- 質問437 対称鍵暗号システム内の秘密鍵の強さを決めるのは何ですか?

- 質問438 サーバーの不審な活動を観察した後、マネージャは法医学的分析を

- 質問439 次のハニーポットのタイプのどれがハッカーに本質的な攻撃環境を

- 質問440 情報システム監査人が実施した以下のテストのどれが、組織の変更

- 質問441 IS監査では、監査人のうちの1人が、共有/共通のユーザー名とパス...

- 質問442 次のPBX機能のうち、重要なメッセージを他のユーザーに知らせる...

- 質問443 組織は、電子料金収受システム(ETCS)のターンキーソリューショ...

- 質問444 リスクプランニングのリスクベースアプローチのメリットはどれで

- 質問445 モデム(変調/復調)は、アナログ伝送を容易にしてデジタルネッ

- 質問446 次のうちどれが最小の特性の実際的な応用に基づいているか 光の

- 質問447 ディスクレスワークステーションは、次のような例です。

- 質問448 プログラムの緊急時の変更手順を見直す際、情報システム監査人は

- 質問449 データベース管理者は、次のことを担当します。

- 質問450 2つの当事者間のメッセージの完全性、機密性および否認防止を確

- 質問451 ビジネス継続性における次の用語のどれが、許容できない結果を招

- 質問452 潜在的なセキュリティ脆弱性を特定した後、IS監査人の次のステッ...

- 質問453 プログラムの文書へのアクセスが許可された人に限定されているか

- 質問454 コンポーネントベースの開発アプローチのメリットは次のとおりで

- 質問455 制御自己評価(CSA)におけるIS監査人の伝統的な役割は、(n)の...

- 質問456 IS監査人は、ハードウェア保守プログラムを検討する際に、

- 質問457 IS監査人にとって最大の懸念事項は次のうちどれですか?

- 質問458 次のうちTCP / IPモデルのアプリケーション層で実行されない機能...

- 質問459 IS監査人は、データベースの一部のテーブルで範囲外のデータを検...

- 質問460 次のうち、非同期転送モード(ATM)のテクニックを記述している...

- 質問461 チェックデジットは有効な編集チェックです:

- 質問462 IS監査人として、ソフトウェアリリース管理プロセスを理解するこ...

- 質問463 次の暗号化技術のどれが中間者攻撃からワイヤレスネットワークを

- 質問464 UTP(Unshielded Twisted Pair)ネットワークで動作するイーサネ...

- 質問465 大規模なビジネス中断のリスクと影響を緩和する目的で、災害復旧

- 質問466 次のうち맬웨어防止ソフトウェアを正しく記述していない声明はど

- 質問467 IS管理者は、組織の活動が計画レベルまたは期待レベルと異なるか...

- 質問468 EDIプロセスを実装するプロジェクトのフィージビリティスタディ...

- 質問469 メンテナンスの問題に対処するために、ベンダーは重要なネットワ

- 質問470 セキュリティと制御ポリシーがビジネスとITの目的をサポートする...

- 質問471 世界中のサプライパートナーを持つ大規模な企業ネットワークでは

- 質問472 従来のシステム開発ライフサイクル(SDLC)に比べて迅速なアプリ...

- 質問473 インターネット上のサーバーであり、意図的に侵入から保護するた

- 質問474 次のデータベースモデルのうち、ツリー状の構造に編成されたデー

- 質問475 ネットワークをインストールした後、組織は脆弱性評価ツールまた

- 質問476 システム監査者がシステムのパラメータを検討する際には、IS監査...

- 質問477 Atomicityは、トランザクションが完全に完了したかどうかを確認...

- 質問478 情報システム監査人は、初期検証制御をクレジットカードのトラン

- 質問479 データファイルの不正使用を防ぐ最も効果的な方法は何ですか?

- 質問480 データベースアプリケーションの要件定義フェーズでは、パフォー

- 質問481 承認されていない取引を特定し調査するのに役立つものは何ですか

- 質問482 IS監査人は、ポートスキャンに関連するIDSログエントリが分析さ...

- 質問483 組織には、プログラムライブラリがサーバー上にある統合開発環境

- 質問484 継続的な監査アプローチの主な利点は、次の点です。

- 質問485 公開鍵インフラストラクチャ(PKI)におけるディレクトリサーバ...

- 質問486 IS監査人は、組織によって使用されているオペレーティングシステ...

- 質問487 次のファイアウォールタイプのどれを再構成して、ファイル転送プ

- 質問488 次のどのバイオメトリック方法が最も高い精度を提供し、ユーザー

- 質問489 次のうち、メッセージがすべてのネットワークを通過できるように

- 質問490 アプリケーションが変更されるたびに、変更の影響を完全に把握す

- 質問491 仮想プライベートネットワーク(VPN)は、以下を使用してデータ...

- 質問492 組織がすべての重要業務のビジネスプロセスリエンジニアリング(

- 質問493 LAN管理者は、通常以下のものから制限されます。

- 質問494 ファイアウォールが新しい場所に展開されています。成功した展開

- 質問495 ある会社が最近、購入システムをアップグレードしてEDI伝送を組...

- 質問496 情報セキュリティ管理のベースラインアプローチに対するリスクア

- 質問497 ビジネス継続性の次の用語のどれが、災害発生後にすべての重要な

- 質問498 トランスポンダを使用して情報を送信する次の伝送メディアのどれ

- 質問499 次のうちインターネットを介して開始された受動的攻撃の例はどれ

- 質問500 事後レビューを行うための主な目的は、次のような機会を提供する

- 質問501 最終的にシステムへのユーザーアクセスを確認する責任は誰にあり

- 質問502 アクティブラジオ周波数ID(RFID)タグは、次のいずれの露出の対...

- 質問503 次のうち、アプリケーションシステムコントロールの有効性に対す

- 質問504 EDIトランザクションを受信し、通信のインタフェースステージを...

- 質問505 どのようなタイプのBCPテストでは、実際のリソースを使用してシ...

- 質問506 在庫アプリケーションの監査では、どちらの方法で購入注文が有効

- 質問507 OSI参照モデルを使用して、データを暗号化するために使用される...

- 質問508 次のうち、対称鍵暗号システムを上回る非対称暗号システムの利点

- 質問509 次のどれが、あるデバイスが別のデバイス用のパケットをキャプチ

- 質問510 クライアントリレーションシップマネジメント(CRM)システム移...

- 質問511 ISプログラム、データ、機器に十分な物理的および論理的セキュリ...

- 質問512 生産ソースコードとオブジェクトコードが同期されることを保証す

- 質問513 ソフトウェア開発のウォーターフォールライフサイクルモデルは、

- 質問514 3つの主要なオフサイト処理施設のうち、少なくとも電気と空調を

- 質問515 データベース管理システムのディレクトリシステムでは、次のこと

- 質問516 IS監査人は、入力管理を見直す際に、企業方針に従って、データ検...

- 質問517 アプリケーション保守監査を行っているIS監査人は、次の場合のプ...

- 質問518 TCP / IPプロトコルスイートのOSIトランスポートレイヤは、信頼...

- 質問519 次のうち、支払いの受領や支払いなどの重複取引を検出するための

- 質問520 ネットワーク環境では、プログラム間通信の複雑さが増し、アプリ

- 質問521 侵入検知システム(IDS)を見直す際、情報システム監査人は、次...

- 質問522 テーブルリンクの検証と参照チェックで何が保証されるのですか?

- 質問523 従業員の非自発的な解雇中に、以下のうち最も重要なものはどれで

- 質問524 パケット交換広域ネットワーク通信のためのITU-T標準プロトコル...

- 質問525 次のネットワークコンポーネントのどれが、ネットワークのさまざ

- 質問526 WAN技術における2台のコンピュータ間の通信にシリアルインタフェ...

- 質問527 IS監査人がアプリケーション監査を実行する前に理解しなければな...

- 質問528 以下のうち、IS監査人が仮想プライベートネットワーク(VPN)の...

- 質問529 デジタル署名を使用する主な理由は、データを保証することです。

- 質問530 市場にはさまざまなタイプの監査ログ分析ツールが用意されていま

- 質問531 次の文のうち、クライアント(例: ブラウザ)とサーバ(Webサー...

- 質問532 自動化されたシステムを監査するときは、責任と報告のラインを常

- 質問533 統合テスト施設(ITF)を使用する場合、情報システム監査人は次...

- 質問534 リレーショナル・データベースのメンテナンス中に、リレーショナ

- 質問535 ビジネスプロセスリエンジニアリングプロジェクトの第一歩は何で

- 質問536 事業継続計画と災害復旧計画の目的は以下のとおりです。

- 質問537 フレームリレークラウドで実際のデータ送信とスイッチングを行う

- 質問538 情報システム監査人が不十分なテスト手順を使用し、実際にエラー

- 質問539 ビジネスプロセスが再設計されるたびに、IS監査人は、削除された...

- 質問540 次のうち深刻なセキュリティの原則の一例はどれですか?

- 質問541 組織とその資産に損失や損害を与える次の悪用脆弱性はどれですか

- 質問542 IS監査人は、コントロールの初期評価後にコントロールリスクが許...

- 質問543 非武装地帯(DMZ)のサーバー上でファイル転送プロトコル(FTP)...

- 質問544 ほとんどのアクセス違反は次のとおりです。

- 質問545 次のうちFTP経由でのファイルのダウンロードを制御する効果的な...

- 質問546 プロセス内の予防的、捜査的、または是正的な統制の集団的効果を

- 質問547 資産の臨界性に関する決定にどのような影響がありますか?

- 質問548 組織は、レガシーシステムを置き換える新しいシステムを実装して

- 質問549 次のロックのタイプは、数字キーパッドまたはダイヤルを使用して

- 質問550 次の攻撃のいずれによって、2要素認証が迂回される可能性があり

- 質問551 電気配線、エアコン、フローリングを備えたオフサイトの情報処理

- 質問552 組織は、戦略的に重要なシステムをより早く開発し、開発コストを

- 質問553 IS監査人は、Webサーバーを監査する際に、次の方法で個人が機密...

- 質問554 次の攻撃のうち、コンピュータネットワークに対するもので、断片

- 質問555 ネットワークパフォーマンスに関連する次の用語のうち、情報がネ

- 質問556 IS監査人は、新しいビジネスインテリジェンスプロジェクトにおけ...

- 質問557 費用対効果の高いコントロールを自動システムで実装する責任は誰

- 質問558 取引ジャーナルは、端末から不正な___________(空白を記入)を...

- 質問559 財務処理会社が、異常パターンを特定し報告するために、支出パタ

- 質問560 IS監査人は、無線顧客のためにショッピングモールにインターネッ...

- 質問561 ビジネス継続計画(BCP)のテスト中に、次の結果分析方法のどれ...

- 質問562 プロセス内の予防、捜査または是正措置の集団的効果を評価する場

- 質問563 EDI取引の見直し中に不正取引を発見したIS監査人は、以下を改善...

- 質問564 サービス中断事件の重大度を判断するためのMAIN基準は次のとおり...

- 質問565 IPSecプロトコルのトンネルモードとトランスポートモードの違い...

- 質問566 2つのシステム間で情報を交換するためにWebサービスを使用するこ...

- 質問567 次のうちTCP / IPモデル内の不正な「レイヤー・プロトコル・デー...

- 質問568 コンピュータ、電話、携帯情報端末などのデバイス間でのデータ伝

- 質問569 外部攻撃から最高レベルの保護を提供するために実装できるものは

- 質問570 次のどのメディアをタップするのが最も難しいですか?

- 質問571 組織が承認したソフトウェア製品リストを確認する際に、以下のう

- 質問572 コンピュータフォレンジック調査を行う場合、収集された証拠に関

- 質問573 監査手続を選択する際に、情報システム監査人は以下のことを確実

- 質問574 IS監査人は、リモート管理されたサーバーバックアップの監査を実...

- 質問575 情報システム監査人は、IPアドレスとメディアアクセス制御(MAC...

- 質問576 オフサイトの情報処理施設に関する以下の記述のどれがTRUEである...

- 質問577 統計的サンプリング手順を使用することで、

- 質問578 ハードウェアの交換などのシステム資産の変更は、以下のいずれか

- 質問579 データ分類の最初のステップは次のとおりです。

- 質問580 BCPとDRPの主な目的は次のどれですか?

- 質問581 組織は、バックアップファイル内の現在および重要な情報を______...

- 質問582 HTTPSプロトコルを使用してインターネットを介してデータを送信...

- 質問583 次のうち、意思決定支援システムのプロセスにおける実装リスクは

- 質問584 どのタイプの防火システムが、主バルブから放出される水を介して

- 質問585 IPSecのコンポーネントではないものはどれですか?

- 質問586 OSIモデルの次の層のどれが、ビットストリームを適切な媒体また...

- 質問587 IS監査人は、経営陣による情報システムのリスク評価を評価してい...

- 質問588 この図が内部機能を表し、組織がファイアウォール保護プログラム

- 質問589 オフサイト処理施設の3つの主要なタイプのうち、重要ではないシ

- 質問590 システム監査のプロセスは、リスクベースのアプローチを監査計画

- 質問591 ネットワークコンピュータが、デフォルトゲートウェイ、サブネッ

- 質問592 インターネット攻撃からネットワークを保護する最も優れたファイ

- 質問593 買収されたソフトウェアパッケージの監査中に、IS監査人は、ソフ...

- 質問594 制御自己評価(CSA)プログラムの主目的は何ですか?

- 質問595 TCP / IPモデルのネットワークインタフェース層のプロトコルデー...

- 質問596 次のうち、送信ホストがセキュリティパラメータを参照して適用す

- 質問597 情報システム監査人は、アプリケーションのユーザに対する認可プ

- 質問598 職務の適切な分離は、コンピュータオペレータ(ユーザ)がセキュ

- 質問599 トランザクション処理のレビューに必要な時間は、通常、適切に実

- 質問600 論理アクセス制御のレビュー中、IS監査人は、ユーザアカウントが...

- 質問601 テスト環境からプロダクション環境へのアプリケーションプログラ

- 質問602 サイバー攻撃から回復するのに最も重要なのは次のうちどれですか

- 質問603 機能は、ライフサイクルを通じてソフトウェア製品の品質を評価す

- 質問604 ビジネス継続性における次の用語のどれが、システムおよび/また

- 質問605 ファイアウォールの実装時に発生する可能性が最も高いエラーは次

- 質問606 サービスレベル管理(SLM)の主目的は次のとおりです。

- 質問607 小規模な組織では、開発者は緊急の変更を直接プロダクションにリ

- 質問608 ハッカーは、コンピュータツールやプログラムを使わずにパスワー

- 質問609 IS監査人は、システムにリモートでアクセスするために使用された...

- 質問610 次のうち、ビジネスアプリケーションのオフショア開発の成功を確

- 質問611 複数の親を許可する木構造の多対多リレーションシップを可能にす

- 質問612 潜在的なネットワークの脆弱性を判断するために侵入者が使用する

- 質問613 データベース審査を実行するとき、IS監査人は、データベース内の...

- 質問614 侵入検知システム(IDS)には、多くの既知の弱点があります。次...

- 質問615 データベース管理システム(DBMS)の監査ログを分析するIS監査人...

- 質問616 論理アクセス制御の設計と開発の枠組みは次のどれですか?

- 質問617 組織は、エクストラネットインフラストラクチャを通じてサプライ

- 質問618 サイバー攻撃のリスクを管理するための最初のステップは次のとお

- 質問619 デジタル署名の実装に関して、以下の回答のうちどれが正しいです

- 質問620 フレームリレーWAN技術における次のデバイスのうち、自社のネッ...

- 質問621 次のうち、侵入者がサーバーのシステムログに加えた変更を検出す

- 質問622 広範囲にわたる多数のオフィスを持つ組織では、災害復旧計画(DR...

- 質問623 事業継続計画の見直しの頻度

- 質問624 次のうち、回線交換技術について不確実な記述はどれですか?

- 質問625 DoS攻撃を可能にする一般的な脆弱性は何ですか?

- 質問626 クレジットカードの取引がクレジットカードの所有者よりも盗難さ

- 質問627 次のタイプのテストのどれが、既存のシステムに悪影響を及ぼすこ

- 質問628 小規模グループ内の安全な通信に最適なのはどれですか?

- 質問629 プロキシベースのファイアウォールを監査する場合、IS監査人は次...

- 質問630 LANの実装を検討するとき、IS監査人は最初に以下を検討すべきで...

- 質問631 クライアント - サーバーアーキテクチャでは、ドメインネームサ...

- 質問632 次の中でEDI環境における潜在的なリスクが最も大きいのはどれで...

- 質問633 アプリケーションレベルの編集で、電子資金送金(EFT)インタフ...

- 質問634 デジタル署名では、送信者は、送信者の公開鍵でデータを暗号化し

- 質問635 リスクベースの監査戦略を策定する場合、IS監査人は以下のことを...

- 質問636 パスワードは次のとおりです。

- 質問637 製造会社は、請求書支払いシステムを自動化したいと考えています

- 質問638 次のうち、エンドユーザーコンピューティング(EUC)アプリケー...

- 質問639 デジタル署名には次のものが必要です。

- 質問640 事業継続計画(BCP)は、以下を促進するための準備として定義さ...

- 質問641 ファイアウォールの製造元が提供する多くのファイアウォール実装

- 質問642 プロトコルの脆弱性を悪用するネットワークワームの拡散に対処す

- 質問643 コンピュータ間のダイアログを制御するOSIモデルの次の層はどれ...

- 質問644 他のほとんどの懸念のなかで、新しいアプリケーションソフトウェ

- 質問645 EDI環境の主なセキュリティ上の懸念事項は何ですか?

- 質問646 情報システム監査人がシステムの個々のモジュールが開発プロジェ

- 質問647 情報システム監査人は、次の場合には、統計的サンプリングを使用

- 質問648 Webサーバーが攻撃され、侵害されます。インシデントを処理する...

- 質問649 次のうち、ネットワーキング管理の重要な要素の1つとして広く受

- 質問650 公開鍵インフラストラクチャ(PKI)では、オンライン取引が特定...

- 質問651 データウェアハウスを実装する際に、最も重大なリスクはどれです

- 質問652 データの損失、破損、重複を検出するためのコントロールとして使

- 質問653 サービス拒否(DoS)攻撃でネットワークとして増幅器を使用する...

- 質問654 次のうち、データに対するセキュリティの強化を可能にするオブジ

- 質問655 アプリケーションソフトウェアパッケージを実装する場合、次のう

- 質問656 IS管理者は、第4世代言語(4GL)を使用して従来の顧客関係システ...

- 質問657 次のうち、電子メールサービスに使用されるプロトコルはどれです

- 質問658 IS監査人は、一部のパラメータがテープヘッダーレコードをバイパ...

- 質問659 監査を計画する上で、MOSTの重要なステップは、

- 質問660 新しいシステムを短期間で実装するには、次のことが重要です。

- 質問661 IS監査人が、IS部門が正式に文書化された方法論、方針、基準を使...

- 質問662 IS監査員として、ジョブスケジューリングの重要性を理解すること...

- 質問663 情報システム監査人は以下の組織図をPRIMARILYで審査します。...

- 質問664 次のうち、SSLとS / HTTPの違いを正しく説明しているのはどれで...

- 質問665 買掛金システムをレビューするIS監査人は、監査ログが審査されて...

- 質問666 異機種混在環境で異なるプラットフォーム間でデータにアクセスす

- 質問667 侵入検知システム(IDS)をインストールする場合、以下のうちど...

- 質問668 電子商取引に関連する電子署名アプリケーションに適切なセキュリ

- 質問669 組織は、従業員からの電子メールの受信者が次の方法で送信者の身

- 質問670 リスク管理の観点から、大規模で複雑なITインフラストラクチャを...

- 質問671 下記の選択肢からビジネスプロセスリエンジニアリング(BPR)ア...

- 質問672 磁気メディア上の機密データを永久に消去するためにセキュリティ

- 質問673 ネットワークパフォーマンスに関連する次の用語のどれが、送信さ

- 質問674 次のうち、データ検証の編集と制御はどちらですか?

- 質問675 計算されたビットをデータの各セグメントの最後に付加することに

- 質問676 職務の適切な分離は、品質管理責任者が変更管理と問題管理の責任

- 質問677 データの所有権を確立することは、次のプロセスの重要な第一歩で

- 質問678 ITプロセスのセキュリティ監査中、IS監査人は、文書化されたセキ...

- 質問679 コンピュータフォレンジックでは、複数の分析が実行される場合、

- 質問680 他の従業員によって再利用される磁気メディア上のデータを消去す

- 質問681 意思決定支援システム(DSS):

- 質問682 TCP / IPモデルのアプリケーション層のプロトコルデータユニット...

- 質問683 以下のWANメッセージ伝送技術のうち、2つのネットワークノードは...

- 質問684 プログラマーが稼働中のシステムへの更新アクセス権を持っている

- 質問685 次のうち、TCP / IPモデルのネットワークインターフェイスレイヤ...

- 質問686 次のうち実質的なテストはどれですか?

- 質問687 ウイルスの攻撃を防ぐ最も基本的なステップは次のどれですか?

- 質問688 参照整合性のあるリレーショナル・データベースでは、次のキーを

- 質問689 次のデータ検証編集のうち転位および転写エラーの検出に有効なも

- 質問690 システム税計算の正確性を証明する最良の方法は、次のとおりです

- 質問691 ソフトウェア開発のテストフェーズの終わりに、IS監査人は断続的...

- 質問692 情報システムの目標は、ネットワークを介して送信される情報の完

- 質問693 次のうち、ルータと相互接続性デバイス監視システムの実装に関係

- 質問694 次のマルウェアの技術的な愚か者のマルウェアは、ファイルにマル

- 質問695 次のうち、監査を計画する上で最も重要なステップはどれですか?

- 質問696 情報システム監査人は、許可されたハニーポットのどの側面に最も

- 質問697 次のうちコンピュータセキュリティインシデント対応チームの有効

- 質問698 クライアント - サーバシステムでは、既知のユーザまたは未知の...

- 質問699 次のうちインターネット経由で送信される情報の機密性を保証する

- 質問700 トランスポートモードでは、カプセル化セキュリティペイロード(

- 質問701 特権監視状態にアクセスできるユーザを特定するには、IS監査人が...

- 質問702 次のPBX機能のうち、複数のデバイス間で共有拡張機能をサポート...

- 質問703 次のアプレットの侵入に関する問題のうち、組織にとっての中断の

- 質問704 問題を解決しようとするときに多数の変数を考慮する能力があるた

- 質問705 IS監査人は、クライアントのデータベースからデータをインポート...

- 質問706 IS監査人は、システム開発プロジェクトの機能要件を注意深く見直...

- 質問707 次のハードウェアデバイスのどれが、中央コンピュータがネットワ

- 質問708 ベスト・アクセス制御の手順はどれですか?

- 質問709 次の文のうち、パケットフィルタリングファイアウォールとステー

- 質問710 統合システム環境におけるアプリケーションの入出力制御を実装す

- 質問711 積極的にセキュリティ設定を強化するためのMOST関連の情報は、次...

- 質問712 次の伝送メディアのうち、少なくともどれがクロストークに弱いの

- 質問713 審査員が組織のバイオメトリクスシステムをよりよく理解するのに

- 質問714 ビジネス継続性における次の用語のどれが、許容できない結果を招

- 質問715 FPA(Function Point Analysis)は、システムの入出力の数と複雑...

- 質問716 IS監査人は、ネットワークオペレーティングシステムの監査を行っ...

- 質問717 次のうち煙探知器について真実ではないものはどれですか?

- 質問718 次のうち、ネットワーク管理システムの必須機能と見なされるのは

- 質問719 プロダクションコードに不正な変更が加えられたかどうかを判断す

- 質問720 エンドユーザーがアプリケーションではなくシステムレベルでデー

- 質問721 アプリケーションベンダー契約のソースコードエスクローを重要と

- 質問722 分散環境におけるサーバー障害の影響を次のどれかで制限していま

- 質問723 無線LANで送信されるデータの機密性は、セッションが次の場合に...

- 質問724 次の技術のどれが、説教者が構内交換機(PBX)に対して使用しな...

- 質問725 IS監査人にとって最も重要なのは次のうちどれですか?

- 質問726 プログラムの変更をテストするときにサンプルを取るのに最も適し

- 質問727 スプリットケーブル設備またはケーブル設備の二重化によるデータ

- 質問728 不正な送信元から送信されたIPパケットを識別するための制御とし...

- 質問729 次に挙げるのは、情報処理施設内のソフトウェアとデータを保護す

- 質問730 次のうち、電子メールシステムが訴訟の証拠として有用な理由とな

- 質問731 電子商取引環境における通信障害のリスクを最小限に抑える最良の

- 質問732 システム開発プロジェクトを審査している審査員の第一の目標は何

- 質問733 上級管理職が戦略計画にコミットしていない場合、企業のIT実装が...

- 質問734 データ編集は処理前に実装され、次のいずれかとみなされますか?

- 質問735 感染するファイルごとに変更される悪質なコードは、以下のように

- 質問736 次のうちVoice over IP(VoIP)に関して真実ではないものはどれ...

- 質問737 インターネットを介して送信された電子メールを保護するために使

- 質問738 どの監査手法が、IS部門における職務分担のベストエビデンスを提...

- 質問739 アプリケーションの購入者がアプリケーションベンダーが業務を終

- 質問740 実稼働にデータファイルの正しいバージョンが使用されたことを確

- 質問741 次のどのタイプの伝送媒体が不正アクセスに対して最高のセキュリ

- 質問742 インターネットアプリケーションでのアプレットの使用に関するも

- 質問743 IS監査人が継続的監視システムを導入するために推奨される最初の...

- 質問744 IS監査人は、従業員の浸透を企業ネットワークで評価しています。...

- 質問745 ホスト名をIPアドレスからホスト名に変換する分散データベースは...

- 質問746 次に示すのは、実績のあるリソースを使用してシステムのクラッシ

- 質問747 エンタープライズ製品リエンジニアリング(EPR)ソフトウェアの...

- 質問748 システム保守プログラムの有効性を判断する際にIS監査人にとって...

- 質問749 FIRSTのアクセス制御の実装には、次のものが必要です。

- 質問750 組織の論理アクセスセキュリティを見直す際には、以下のうちどれ

- 質問751 ビジネス継続計画のビジネスインパクトアセスメント段階において

- 質問752 ソースとオブジェクトのバージョンが同じかどうかを判断するため

- 質問753 ネットワークパフォーマンス監視ツールによって直接影響を受ける

- 質問754 組織のIT戦略計画の見直しに関して、監査クライアントのビジネス...

- 質問755 次のうち、送信者の信頼性と電子メールの機密性を保証するものは

- 質問756 ネットワーク攻撃の証拠を収集するために使用できるものは何です

- 質問757 なぜIS監査人は組織図を見直すのですか?

- 質問758 IS監査人は、毎週同期される異なる独立した部門データベースから...

- 質問759 入力データをオカレンスレートと照合するデータ検証編集コントロ

- 質問760 Webと電子メールのフィルタリングツールは、組織にとって非常に...

- 質問761 エラーや不正の早期発見に最も効果的なオンライン監査手法はどれ

- 質問762 リグレッションテストでは、プログラムの変更や修正の影響につい

- 質問763 災害やビジネス中断のリスクと影響を軽減することは、通常、保険

- 質問764 COBIT 5は、情報目標を3つのサブ次元の品質に分ける。 COBIT 5の...

- 質問765 ネットワークデバイスの構成を検討するとき、情報システム監査人

- 質問766 IPスプーフィング攻撃を防止するには、次の場合にファイアウォー...

- 質問767 組織の内部ネットワークの侵入テストを実施する場合、以下のアプ

- 質問768 重要なシステムで認証および認定プロセスが実行される理由は、次

- 質問769 次のうちWorld Wide Webに関連する懸念事項のうちファイアウォー...

- 質問770 いつユーザーの受け入れをテストする計画は準備する必要がありま