- ホーム

- ECCouncil

- 312-50v11_JPN - Certified Ethical Hacker Exam (312-50v11日本語版)

- ECCouncil.312-50v11_JPN.v2021-11-29.q183

- 質問41

有効的な312-50v11_JPN問題集はJPNTest.com提供され、312-50v11_JPN試験に合格することに役に立ちます!JPNTest.comは今最新312-50v11_JPN試験問題集を提供します。JPNTest.com 312-50v11_JPN試験問題集はもう更新されました。ここで312-50v11_JPN問題集のテストエンジンを手に入れます。

312-50v11_JPN問題集最新版のアクセス

「525問、30% ディスカウント、特別な割引コード:JPNshiken」

- 質問一覧「183問」

- 質問1 ジェーンは友達のアリスとジョンをLANパーティーに招待します。...

- 質問2 不正なアクセスポイントを検索して特定できるのはどれですか?

- 質問3 Linuxシステムでファイルを非表示にするには、ファイル名を特定...

- 質問4 攻撃者は、ユーザーとアクセスポイントの両方がWPA2およびWPA3暗...

- 質問5 セキュリティ管理者のSamuelは、Webサーバーの構成を評価してい...

- 質問6 ボブは評判のハッカーとして認められており、「地下」サイトの訪

- 質問7 ネットワークをスキャンするための脆弱性スキャナーが従う最初の

- 質問8 このワイヤレスセキュリティプロトコルにより、192ビットの最小...

- 質問9 一般的にMiTM攻撃と呼ばれるスニッフィング手法のタイプはどれで...

- 質問10 クラウドセキュリティエンジニアのEricは、組織で使用されている...

- 質問11 セキュリティの専門家であるAbelは、クライアント組織で侵入テス...

- 質問12 Web開発者のSamは、電子メールメッセージを保護するためにハイブ...

- 質問13 LM for Windows2000 SAMで使用されるアルゴリズムは何ですか?...

- 質問14 ソフトウェアエンジニアのHarperは、電子メールアプリケーション...

- 質問15 あなたは、ロサンゼルスにあるMerclyn Barley Bankで、最高のセ...

- 質問16 Windows LAN Manager(LM)ハッシュは弱いことが知られています...

- 質問17 ビルはネットワーク管理者です。彼は、会社のネットワーク内の暗

- 質問18 どのタイプのマルウェアが1つのシステムから別のシステムに、ま

- 質問19 ギャリーは組織のネットワーク管理者です。彼はSNMPを使用して、...

- 質問20 暗号化と復号化のプロセス中に、どのキーが共有されますか?

- 質問21 Nedvedは、自国の銀行のITセキュリティマネージャーです。ある日...

- 質問22 スイッチは、ネットワーク上の個々のMACアドレスをスイッチの物...

- 質問23 あなたは会社の警備員です。イントラネット上の1台のPCがインタ...

- 質問24 ネットワークチームは、ファイアウォール上に新しいルールを作成

- 質問25 ネットワークには、ワイヤレスネットワークコンポーネントの安全

- 質問26 PGP、SSL、およびIKEはすべて、どのタイプの暗号化の例ですか?...

- 質問27 ネットワークユーザーは、システムの速度が低下しているために不

- 質問28 レインボーテーブルを倒すにはどうすればよいですか?

- 質問29 グレイハットハッカーであるCalvinは、認証メカニズムに設計上の...

- 質問30 クラウドアーキテクトのGeenaは、Kubernetesクラスターアーキテ...

- 質問31 「........は、敷地内で提供されている正当なアクセスポイントの...

- 質問32 ネットワーク侵入防止と侵入検知を実行し、ネットワークスニファ

- 質問33 FTPトラフィックはデフォルトでは暗号化されていませんが、接続...

- 質問34 クラウドアーキテクトであるAbelは、コンテナテクノロジーを使用...

- 質問35 バッファオーバーフローエクスプロイトをプログラミングしていて

- 質問36 tcpdump、WinDump、Wireshark、EtherPeekなどのいくつかのパケッ...

- 質問37 攻撃者がWebサーバーを悪用する方法を検討する場合、Webサーバー...

- 質問38 コンピュータの1つにルートキットがインストールされていること

- 質問39 ケイトは電話を落とした後、電話の内蔵スピーカーに問題が発生し

- 質問40 サムは組織のシステム管理者として働いています。彼は脆弱性の主

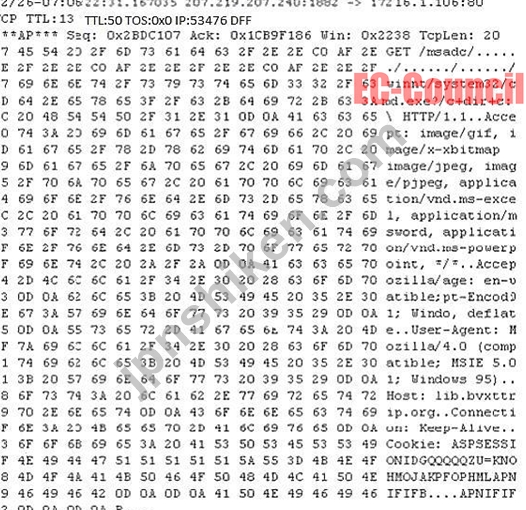

- 質問41 Study the following log extract and identify the attack. (Ex...

- 質問42 シナリオ1: 1.被害者が攻撃者のWebサイトを開きます。 2.Attack...

- 質問43 会社のポリシーでは、従業員はトラフィックを暗号化するプロトコ

- 質問44 TCP ACKセグメントをファイアウォールの既知の閉じたポートに送...

- 質問45 _________は、プロセスリストからプロセスを非表示にしたり、フ...

- 質問46 組織のセキュリティ専門家であるLarryは、Webサーバーのユーザー...

- 質問47 チームメンバーの1人が、次のSOAレコードを分析するように依頼し...

- 質問48 リスク評価を実行する際には、会社の重要なビジネスプロセスの一

- 質問49 プロのハッカー、サム。 AWSIAM認証情報を危険にさらすことを意...

- 質問50 ソフトウェアプログラムが広範囲の無効な入力を適切に処理するか

- 質問51 ファーミング攻撃とフィッシング攻撃の両方で、攻撃者は、被害者

- 質問52 HenryはBlackEyeに雇われたサイバーセキュリティスペシャリスト...

- 質問53 組織のセキュリティ研究者であるジュリエットは、組織の雑誌で使

- 質問54 TPNQM SAの一部のクライアントは、TPNQMメインサイトにアクセス...

- 質問55 スマートカードとPINを使用することにより、次の条件を満たす2要...

- 質問56 学生のドンは、サードパーティのアプリストアでゲームアプリを見

- 質問57 DNSキャッシュスヌーピングは、指定されたリソースアドレスがDNS...

- 質問58 ダニエルは、標的のWebサイトでSQLインジェクション攻撃を実行し...

- 質問59 ドメイン名登録の連絡先情報を含む公開されているデータベースの

- 質問60 セキュリティアナリストがネットワーク上で監査を実行して、セキ

- 質問61 攻撃者のリチャードは、ターゲットネットワークに接続された多く

- 質問62 攻撃者は、マシンへのアクセスを目に見えない形で維持するために

- 質問63 ジョンは機密情報を含む電子メールをマリーに送信したいと考えて

- 質問64 プロのハッカーであるモリスは、ネットワーク上のトラフィックを

- 質問65 hping2を使用してリモートコンピューターでICMPスキャンを実行し...

- 質問66 このタイプのインジェクション攻撃では、エラーメッセージは表示

- 質問67 マルチホームファイアウォールのネットワーク接続の最小数はいく

- 質問68 (Exhibit) 上記のステートメントを定義する正しい用語を特定しま...

- 質問69 サイバーキルチェーン理論モデルのどの段階でデータの漏えいが発

- 質問70 組織は、離れた場所から重要なインフラストラクチャの運用を自動

- 質問71 あなたはネットワーク管理者であり、一部のWebサイトにアクセス...

- 質問72 CyberTech Inc.は最近、公式WebサイトでSQLインジェクション...

- 質問73 アンチウイルスシステムを回避するための侵入テスターに役立

- 質問74 ネットワークのセキュリティを強化するために、ワイヤレスネット

- 質問75 攻撃者がマップを作成したり、標的組織のネットワークインフラス

- 質問76 SSL / TLSで対称暗号化と非対称暗号化の両方を使用する利点の1つ...

- 質問77 プロのハッカーであるジョンは、DNSを使用してターゲットネット...

- 質問78 セキュリティアナリストが不要なISAPIフィルタを無効化/削除する...

- 質問79 サブネット内の最後の100個の使用可能なIPアドレスをリースする...

- 質問80 攻撃者は、標的のWebサイト上の特定のユーザー(被害者)のプロ...

- 質問81 次のMetasploitエクスプロイト後モジュールのうち、Windowsシス...

- 質問82 次のウイルスのうち、実行中に選択したサービスコールの割り込み

- 質問83 攻撃者が動的に生成されたWebページの脆弱性を悪用して、他のユ...

- 質問84 Davidは組織で働くセキュリティの専門家であり、ITインフラスト...

- 質問85 PCIコンプライアンスの推奨事項ではないものは何ですか?

- 質問86 プロのハッカーであるStellaは、非同期通信をサポートするために...

- 質問87 次のプログラムのうち、通常Microsoft Office製品を対象としてい...

- 質問88 次のコマンドは何を決定しましたか? (Exhibit)

- 質問89 あなたの組織は、クラウドベースのリソースのメンテナンスの全責

- 質問90 ViruXine.W32ウイルスは、基盤となる実行可能コードを変更するこ...

- 質問91 ボブは、ブラウニー社に対してアクティブなセッションハイジャッ

- 質問92 ハリスは、ターゲットマシンで実行されているOSを特定しようとし...

- 質問93 次のうち、Bluetooth攻撃ではないものはどれですか?

- 質問94 この攻撃では、被害者はPayPalから、アカウントが無効になってお...

- 質問95 次のうち、システムのセキュリティ体制に関するほとんどの情報を

- 質問96 ネットワークトラフィックをリッスンするだけでWindowsSMBパスワ...

- 質問97 デジタル署名が満たさなければならない2つの条件は何ですか?

- 質問98 イブは図書館のコンピューターをスキャンすることに一日を費やし

- 質問99 セキュリティエンジニアのMikeは、最近BigFox Ltdに雇われました...

- 質問100 チームメンバーの1人が、次のSOAレコードを分析するように依頼し...

- 質問101 プロのハッカーであるジョンは、有名な組織に対してネットワーク

- 質問102 ping- * 6 192.168.0.101 出力: 32バイトのデータで192.168.0.1...

- 質問103 検出されることを心配せず、非常に高速なスキャンを実行したい場

- 質問104 攻撃者のSimonは、組織の通信ネットワークを標的とし、LMCompati...

- 質問105 これらのハッカーはトレーニングが限られているかまったくなく、

- 質問106 現在のTCP / IP接続を表示するために使用できるコマンドはどれで...

- 質問107 ポートが閉じている場合のNULLスキャンの適切な応答は何ですか?...

- 質問108 ユーザーAは、ローカルネットワークの外部のユーザーBに機密性の...

- 質問109 ジムの会社は、重要なサーバーのバックアップを定期的に実行して

- 質問110 ソーシャルメディアに夢中になっている外向性のエミリーは、最近

- 質問111 ある顧客のリソースが他の顧客のリソースからどれだけ分離されて

- 質問112 Miraiマルウェアは多くのデバイスを標的としています。侵入後、...

- 質問113 Webサーバーに対して「wget192.168.0.15-q-S」を実行する目的は...

- 質問114 Webアプリケーションをテストするときは、プロキシツールを使用...

- 質問115 あなたは侵入テスターであり、特定のサーバーでスキャンを実行し

- 質問116 コンピュータサイエンスの学生は、将来の雇用主から受け取った安

- 質問117 あなたの友人は、同僚から送られたファイルをダウンロードして実

- 質問118 リカルドは、ターゲット環境でアプリケーションのユーザー名を発

- 質問119 ペネトレーションテストを実行することにより、ユーザーアカウン

- 質問120 ケビン(プロのハッカー)は、Cybertech社のネットワークに浸透...

- 質問121 これで、IPアドレスが10.10.0.5のサーバーが正常に構成されまし...

- 質問122 ペネトレーションテストを実施するときは、あらゆる手段を使用し

- 質問123 Windows 2000ネットワーク上のユーザーは、L0phtcrackを使用して...

- 質問124 侵入テストが脆弱性スキャンよりも徹底的であると見なされるのは

- 質問125 ジョセフはニューヨークのメイソン保険のウェブサイト管理者であ

- 質問126 アリスは同僚に機密文書を送る必要があります。ブライアン。彼ら

- 質問127 ネットワークにセキュリティシステムを設定するだけです。どのよ

- 質問128 セッションスプライシングは、攻撃者が複数の小さなサイズのパケ

- 質問129 ペネトレーションテスターは、特定のホストでポートスキャンを実

- 質問130 最近のセキュリティ評価中に、組織の非武装地帯(DMZ)に1つのド...

- 質問131 次のNmap出力について考えてみます。 (Exhibit) Webサーバーのタ...

- 質問132 ボブは最近、重大なサイバーセキュリティ侵害を経験した後、医療

- 質問133 Common Vulnerability Scoring System(CVSS)v3.1の重大度評価...

- 質問134 プロのハッカーであるメイソンは、組織を標的とし、悪意のあるス

- 質問135 どのポートがリッスンしているか、別の状態にあるかをリアルタイ

- 質問136 クライアントの侵入テストを実行していて、内部ネットワーク上の

- 質問137 次のツールのどれが列挙に使用されますか? (3つ選択してくださ...

- 質問138 トークンと4桁の暗証番号(PIN)を使用してコンピューターシステ...

- 質問139 Peterは、ハッキングツール「SIDExtractor」を使用してWindows 2...

- 質問140 セキュリティアラートでパブリックIPアドレスを分析するときに最...

- 質問141 ペネトレーションテスターはフットプリントプロセスを実行してお

- 質問142 どのタイプのセキュリティ機能が、車両が建物のドアを通って衝突

- 質問143 Incalsol Ltd.の不満を持った元従業員であるJackは、ファイルレ...

- 質問144 ヘンリーはXYZ組織で働く侵入テスターです。クライアント組織で...

- 質問145 ユーザーが送信者の身元を確認できるように、公開鍵はどのように

- 質問146 通常のネットワーク運用が遅くなったため、IT部門はすべての従業...

- 質問147 次のオプションのうち、シグネチャベースのIDSよりも異常ベース...

- 質問148 監査ログを調べていると、人々がポート25でSMTPサーバーにTelnet...

- 質問149 次のスキャン方法のうち、TCPヘッダーを複数のパケットに分割し...

- 質問150 NULLスキャンとは何ですか?

- 質問151 ゾーン転送を実行するために使用できるツールは次のうちどれです

- 質問152 ペイメントカード業界データセキュリティ基準(PCI DSS)には、6...

- 質問153 Linuxサーバー上のOpenSSLには、TLSをテストするためのコマンド...

- 質問154 トロイの木馬の用語では、秘密チャネルとは何ですか? (Exhibit)...

- 質問155 サムは、セキュリティ組織であるInceptionTechに雇われた侵入テ...

- 質問156 新しいワイヤレスクライアントは、802.11ネットワークに参加する...

- 質問157 攻撃者であるスティーブンは、組織の産業用制御システムを標的に

- 質問158 パッシブOSフィンガープリンティングに使用できるツールは次のう...

- 質問159 Vladyは、ITセキュリティはもちろんのこと、従業員の大多数がIT...

- 質問160 パスワードについて話し合うとき、ブルートフォース攻撃と見なさ

- 質問161 Webサービスを提供するWebサイトおよびWebポータルは、通常、Sim...

- 質問162 次のGoogleの高度な検索演算子のうち、攻撃者が指定されたターゲ...

- 質問163 PKIのどのサービスが、個人または企業のIDを保証しますか?

- 質問164 攻撃者のMorrisは、ターゲットAPがロック状態にあるかどうかを確...

- 質問165 インターネットプロトコルセキュリティIPsecは、実際にはプロト...

- 質問166 ドリアンはデジタル署名された電子メールをポリーに送信していま

- 質問167 攻撃者のローレンは、組織の内部サーバーシステムの資格情報を取

- 質問168 Tonyは、キーサイズが128、192、または256ビットの128ビット対称...

- 質問169 コードを追加したり、オペレーティングシステムのカーネルコード

- 質問170 Debry Inc.のセキュリティチームは、Wi-Fiセキュリティをアップ...

- 質問171 ブラックボックスの侵入テスト中に、侵害されたWeb対応ホストか...

- 質問172 プロのハッカーであるMileyは、標的となる組織のネットワークを...

- 質問173 プロのハッカーであるクラークは、自動化されたツールであるBtle...

- 質問174 次のうち、サイバーキルチェーンの3番目のステップ(配信)の最

- 質問175 N層アプリケーションアーキテクチャのどの層が、層間でのデータ

- 質問176 次のタイプのSQLインジェクション攻撃のうち、元のクエリによっ...

- 質問177 特定のWebサイトに対して侵入テストを実行し始め、メインページ...

- 質問178 組織は、脅威を軽減するために脆弱性評価を実行しています。侵入

- 質問179 TPNQM SAのシステム管理者であるBobは、インターネットに直接ア...

- 質問180 Wiresharkを使用してネットワーク上のトラフィックを分析してい...

- 質問181 LDAPプロトコルで使用されるポート番号は何ですか?

- 質問182 ハッカーはインターネットに直接接続されたサーバーへの感染に成

- 質問183 ABC社は最近新しい会計士と契約しました。会計士は財務諸表を処...

[×]

Download PDF File

Enter your email address to download ECCouncil.312-50v11_JPN.v2021-11-29.q183.pdf