- ホーム

- ECCouncil

- 312-50v11 - Certified Ethical Hacker Exam (CEH v11)

- ECCouncil.312-50v11.v2022-09-12.q330

- 質問72

有効的な312-50v11問題集はJPNTest.com提供され、312-50v11試験に合格することに役に立ちます!JPNTest.comは今最新312-50v11試験問題集を提供します。JPNTest.com 312-50v11試験問題集はもう更新されました。ここで312-50v11問題集のテストエンジンを手に入れます。

312-50v11問題集最新版のアクセス

「525問、30% ディスカウント、特別な割引コード:JPNshiken」

ハリー。プロのハッカーは、組織のITインフラストラクチャを標的としています。攻撃の準備をした後、彼はスピアフィッシングメールの送信や公開されているサーバーの脆弱性の悪用などの手法を使用してターゲットネットワークに侵入しようとします。これらの手法を使用して、彼はターゲットシステムにマルウェアを展開し、アウトバウンド接続を確立することに成功しました。ハリーが現在実行しているAPTライフサイクルフェーズとは何ですか?

正解:D

説明

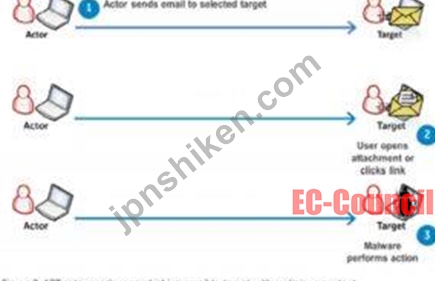

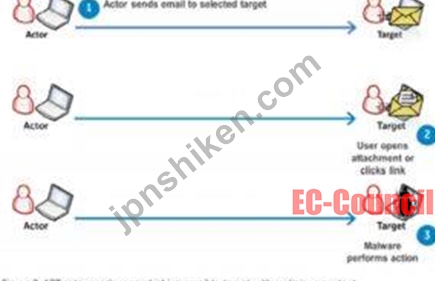

攻撃者が準備を完了した後、次のステップは、ターゲットの環境内でエッジを実現するための取り組みです。特に一般的なエントリ戦術は、インターネットリンクまたは添付ファイルを含むスピアフィッシングメールの使用です。電子メールリンクは通常、ターゲットのブラウザと関連ソフトウェアがさまざまなエクスプロイト手法にさらされているサイト、またはAPTアクターが後で使用される被害者からの情報をソーシャルエンジニアリングすることを計画しているサイトを引き起こします。エクスプロイトが成功すると、被害者のコンピューターに最初のマルウェアペイロードがインストールされます。図2は、添付ファイルを含むスピアフィッシングメールの例を示しています。

添付ファイルは通常、実行可能なマルウェア、マルウェアを含むジッパーまたはその他のアーカイブ、あるいは被害者のアプリケーション内の脆弱性を悪用して被害者のコンピューターで最終的にマルウェアを実行する悪意のあるOfficeまたはAdobe PDF(ポータブルドキュメント形式)ドキュメントです。ユーザーが脆弱なソフトウェアを使用して悪意のあるファイルを開くと、マルウェアがターゲットシステムで実行されます。これらのフィッシングメールは、多くの場合、非常に説得力があり、正当なメールメッセージと区別するのが困難です。信憑性を高めるための戦術には、組織からの、または組織に関連付けられた正当な文書の変更が含まれます。以前の悪用操作中に、組織またはその協力者からドキュメントが盗まれることがあります。アクターは、エクスプロイトと悪意のあるコードを追加してドキュメントを変更し、被害者に送信します。フィッシングメールは通常、以前に侵害されたメールサーバー、ターゲットに関連付けられた組織のメールアカウント、またはパブリックメールサービスを介して送信されます。電子メールは、正当なソースから発信されたように見えるメッセージを形成するために、変更された電子メールヘッダーを備えたメールリレーを介して送信することもできます。公開サーバーの脆弱性の悪用は、一部のAPTグループのもう1つのお気に入りの手法です。これは既知の脆弱性のエクスプロイトを使用して実行されますが、必要に応じて侵入に使用するために0日が開発または購入されることがよくあります。電子メールは、正当なソースから発信されたように見えるメッセージを形成するために、変更された電子メールヘッダーを備えたメールリレーを介して送信することもできます。公開サーバーの脆弱性の悪用は、一部のAPTグループのもう1つのお気に入りの手法です。これは既知の脆弱性のエクスプロイトを使用して実行されますが、必要に応じて侵入に使用するために0日が開発または購入されることがよくあります。電子メールは、正当なソースから発信されたように見えるメッセージを形成するために、変更された電子メールヘッダーを備えたメールリレーを介して送信することもできます。公開サーバーの脆弱性の悪用は、一部のAPTグループのもう1つのお気に入りの手法です。これは既知の脆弱性のエクスプロイトを使用して実行されますが、必要に応じて侵入に使用するために0日が開発または購入されることがよくあります。

ターゲット環境内で優位に立つことは、最初の侵入の主な目標です。システムが悪用されると、攻撃者は通常、侵入先のシステムにマルウェアを配置し、それをジャンプポイントまたはプロキシとして使用してさらなるアクションを実行します。最初の侵入フェーズで配置されたマルウェアは、通常、簡単なダウンローダー、基本的なリモートアクセストロイの木馬、または簡単なシェルです。図3は、新たに感染したシステムがアウトバウンド接続を開始して、最初の侵入の試みが成功したことをAPTアクターに通知し、それを受け入れることができることを示しています。

コマンド。

攻撃者が準備を完了した後、次のステップは、ターゲットの環境内でエッジを実現するための取り組みです。特に一般的なエントリ戦術は、インターネットリンクまたは添付ファイルを含むスピアフィッシングメールの使用です。電子メールリンクは通常、ターゲットのブラウザと関連ソフトウェアがさまざまなエクスプロイト手法にさらされているサイト、またはAPTアクターが後で使用される被害者からの情報をソーシャルエンジニアリングすることを計画しているサイトを引き起こします。エクスプロイトが成功すると、被害者のコンピューターに最初のマルウェアペイロードがインストールされます。図2は、添付ファイルを含むスピアフィッシングメールの例を示しています。

添付ファイルは通常、実行可能なマルウェア、マルウェアを含むジッパーまたはその他のアーカイブ、あるいは被害者のアプリケーション内の脆弱性を悪用して被害者のコンピューターで最終的にマルウェアを実行する悪意のあるOfficeまたはAdobe PDF(ポータブルドキュメント形式)ドキュメントです。ユーザーが脆弱なソフトウェアを使用して悪意のあるファイルを開くと、マルウェアがターゲットシステムで実行されます。これらのフィッシングメールは、多くの場合、非常に説得力があり、正当なメールメッセージと区別するのが困難です。信憑性を高めるための戦術には、組織からの、または組織に関連付けられた正当な文書の変更が含まれます。以前の悪用操作中に、組織またはその協力者からドキュメントが盗まれることがあります。アクターは、エクスプロイトと悪意のあるコードを追加してドキュメントを変更し、被害者に送信します。フィッシングメールは通常、以前に侵害されたメールサーバー、ターゲットに関連付けられた組織のメールアカウント、またはパブリックメールサービスを介して送信されます。電子メールは、正当なソースから発信されたように見えるメッセージを形成するために、変更された電子メールヘッダーを備えたメールリレーを介して送信することもできます。公開サーバーの脆弱性の悪用は、一部のAPTグループのもう1つのお気に入りの手法です。これは既知の脆弱性のエクスプロイトを使用して実行されますが、必要に応じて侵入に使用するために0日が開発または購入されることがよくあります。電子メールは、正当なソースから発信されたように見えるメッセージを形成するために、変更された電子メールヘッダーを備えたメールリレーを介して送信することもできます。公開サーバーの脆弱性の悪用は、一部のAPTグループのもう1つのお気に入りの手法です。これは既知の脆弱性のエクスプロイトを使用して実行されますが、必要に応じて侵入に使用するために0日が開発または購入されることがよくあります。電子メールは、正当なソースから発信されたように見えるメッセージを形成するために、変更された電子メールヘッダーを備えたメールリレーを介して送信することもできます。公開サーバーの脆弱性の悪用は、一部のAPTグループのもう1つのお気に入りの手法です。これは既知の脆弱性のエクスプロイトを使用して実行されますが、必要に応じて侵入に使用するために0日が開発または購入されることがよくあります。

ターゲット環境内で優位に立つことは、最初の侵入の主な目標です。システムが悪用されると、攻撃者は通常、侵入先のシステムにマルウェアを配置し、それをジャンプポイントまたはプロキシとして使用してさらなるアクションを実行します。最初の侵入フェーズで配置されたマルウェアは、通常、簡単なダウンローダー、基本的なリモートアクセストロイの木馬、または簡単なシェルです。図3は、新たに感染したシステムがアウトバウンド接続を開始して、最初の侵入の試みが成功したことをAPTアクターに通知し、それを受け入れることができることを示しています。

コマンド。

- 質問一覧「330問」

- 質問1 プロのハッカーであるラルフは、最近会社のために新しいシステム

- 3コメント質問2 現在のTCP/IP接続を表示するために使用できるコマンドはどれです...

- 質問3 Keiltech Ltd.で働く侵入テスト担当者のJudeは、自社のネットワ...

- 質問4 ヌルセッションは、NTまたは2000システムへの認証されていない接...

- 質問5 プロのハッカーであるジムは、重要な産業インフラストラクチャを

- 質問6 プロのハッカーであるロビンは、組織のネットワークを標的にして

- 質問7 IT会社で働くセキュリティ専門家のBellaは、重要なファイルの転...

- 質問8 あなたの会社は、地元の中小企業の侵入テストとセキュリティ評価

- 質問9 ある顧客のリソースが他の顧客のリソースからどれだけ分離されて

- 質問10 Davidは、組織で働くセキュリティプロフェッショナルであり、IT...

- 質問11 クラウドセキュリティエンジニアのAnnieは、Dockerアーキテクチ...

- 質問12 ドリアンはデジタル署名された電子メールをポリに送信しています

- 質問13 ハードドライブの故障の交換は3年に1回です。新しいハードドライ...

- 質問14 プロのハッカー、サム。AWSIAMクレデンシャルを危険にさらす意図...

- 質問15 ViruXine.W32ウイルスは、基盤となる実行可能コードを変更するこ...

- 質問16 Webサーバーに対して「wget192.168.0.15-q-S」を実行する目的は...

- 質問17 ジョセフはニューヨークのメイソン保険のウェブサイト管理者であ

- 質問18 HenryはBlackEyeに雇われたサイバーセキュリティスペシャリスト...

- 質問19 ブラックボックスの侵入テスト中に、侵害されたWeb対応ホストか...

- 質問20 Webサーバーに対して「wget192.168.0.15-q-S」を実行する目的は...

- 質問21 スティーブンは自分のiPhoneを、攻撃者であるクラークに感染した...

- 質問22 Nmapでスキャンしているときに、Patinはインクリメンタルシーケ...

- 質問23 シナリオ:ジョーは自宅のコンピューターの電源を入れて、個人の

- 質問24 Nedvedは、彼の国の銀行のITセキュリティマネージャーです。いつ...

- 質問25 この形式の暗号化アルゴリズムは、128ビットのブロックサイズを...

- 質問26 パスワードクラッキングのどの方法が最も時間と労力を要しますか

- 質問27 次のコマンドのどれがSMTPサーバー上の有効なユーザーをチェック...

- 質問28 ベッキーは、リモートオフィスの1つに対して侵入テストを実行す

- 質問29 プロのハッカーであるジョンは、DNSを使用してターゲットネット...

- 質問30 政府の治安機関で働く科学者のスティーブは、歩行パターンに基づ

- 質問31 IDSログを分析すると、システム管理者は、管理者のコンピュータ...

- 質問32 どのタイプのマルウェアが1つのシステムから別のシステムに、ま

- 質問33 プロのハッカーであるジョンは、分散ディレクトリサービスへのア

- 質問34 ベンは新しいスマートフォンを購入し、OTA方式でいくつかのアッ...

- 質問35 Andrewは、特定のターゲットネットワークのIPv4範囲の制限付きフ...

- 質問36 リカルドは、ターゲット環境でアプリケーションのユーザー名を発

- 質問37 倫理的なハッカーのジェーン・スミスがSQLインジェクション攻撃...

- 質問38 PKIのどのサービスが、個人または企業のIDを保証しますか?

- 質問39 プロのハッカーであるRobertは、ターゲットIoTデバイスに対して...

- 質問40 ハッカーのグループが、高級車を運転して、市内の銀行のオフィス

- 質問41 ハッカーは、標的の会社が使用する内部電子メールに似た電子メー

- 質問42 侵入検知システムに関して間違っているのは、次のうちどれですか

- 質問43 Sunglass IT Solutionsの不満を抱いた元従業員であるGerardは、...

- 質問44 攻撃者のジョンソンは、評判の高いサイバーセキュリティ会社の連

- 質問45 あなたは、クライアントxyzの従業員のユーザー意識をテストする...

- 質問46 Windows2000ドメインコントローラから生のハッシュ値を取得しま...

- 質問47 侵入テスト担当者のジュードは、ハッカーの観点からネットワーク

- 質問48 ある日、ジュディはフォーラムを作りました。彼女は、ユーザーが

- 質問49 次の情報セキュリティ制御のうち、ハッカーが重要なターゲットを

- 質問50 これは、Webサイトの脆弱性を利用した攻撃であり、サイトには、...

- 質問51 黒い帽子をかぶったマシューは、EvilCorpのロビーにあるキオスク...

- 質問52 会社のポリシーでは、従業員はトラフィックを暗号化するプロトコ

- 質問53 安全でない直接オブジェクト参照は、ユーザーが名前またはキーを

- 質問54 攻撃者がホストにRATをインストールしました。攻撃者は、ユーザ...

- 質問55 あなたの会社がセキュリティリスク評価の演習に合格したとしまし

- 質問56 ボットネットを作成します。攻撃者はいくつかの手法を使用して、

- 質問57 プロのハッカーであるアリスは、組織のクラウドサービスを標的に

- 質問58 以下のようなメールが届きます。メールに含まれているリンクをク

- 質問59 Jamesは、TechnixSolutionsで倫理的なハッカーとして働いていま...

- 質問60 Georgeは、iTechSolutionsで働くセキュリティの専門家です。彼は...

- 質問61 コンピューターのマザーボード上のどのハードウェアが暗号化キー

- 質問62 Sunglass IT Solutionsの不満を抱いた元従業員であるGerardは、...

- 質問63 プロのハッカーであるクラークは、自動化されたツールであるBtle...

- 質問64 Georgeは、iTechSolutionsで働くセキュリティの専門家です。彼は...

- 質問65 次のプログラムのうち、通常MicrosoftOffice製品を対象としてい...

- 質問66 MSFvenomを使用してWindows用の逆TCPシェルコードを生成する正し...

- 質問67 Webサーバーのフットプリント中にWebサイトの構造を発見するため...

- 質問68 プロのハッカーであるStellaは、非同期通信をサポートするために...

- 質問69 攻撃者はnetcatツールを実行して、2つのホスト間でシークレット...

- 質問70 次の表から、範囲(ft)の観点から間違った答えを特定します。 ...

- 質問71 新しく加わった従業員のジャネットには、前の従業員が使用してい

- 質問72 ハリー。プロのハッカーは、組織のITインフラストラクチャを標的...

- 質問73 プロのハッカーであるMileyは、標的となる組織のネットワークを...

- 質問74 コンピュータサイエンスの学生は、将来の雇用主から受け取った安

- 質問75 ドリアンはデジタル署名された電子メールをポリーに送信していま

- 質問76 DDOS攻撃は、Webインフラストラクチャを停止するためにレイヤー7...

- 質問77 hping2を使用してリモートコンピューターでICMPスキャンを実行し...

- 質問78 倫理的ハッカーのJaneDoeは、ABC社のIT部門の責任者のパスワード...

- 質問79 次のNmap出力について考えてみます。 (Exhibit) Webサーバーのタ...

- 質問80 リスク評価を実行する際には、会社の重要なビジネスプロセスの一

- 質問81 プロのハッカーであるルイスは、ターゲットのベンチャーキャピタ

- 質問82 侵入テストが脆弱性スキャンよりも徹底的であると見なされるのは

- 質問83 Webアプリケーションのスキャン中にテストを調整するために、ア...

- 質問84 どのタイプのウイルスが自身のコードを変更し、複製するときにそ

- 質問85 ギャリーは組織のネットワーク管理者です。彼はSNMPを使用して、...

- 質問86 次のログ抽出を調べて、攻撃を特定します。 (Exhibit)

- 質問87 あなたは、クライアントのBrakemeSAのワイヤレスネットワークの...

- 質問88 クラークはプロのハッカーです。彼は、同じホストを指す複数のド

- 質問89 攻撃者のリチャードは、ターゲットネットワークに接続されたIoT...

- 質問90 Webサービスを提供するWebサイトおよびWebポータルは、通常、Sim...

- 質問91 組織は、脅威を軽減するために脆弱性評価を実行しています。ペン

- 質問92 先輩のボブから、クライアントの1人との取引に関するメールが届

- 質問93 このワイヤレスセキュリティプロトコルにより、192ビットの最小...

- 質問94 広範囲にわたる詐欺acエンロン。WorldComとTycoは、企業開示の正...

- 質問95 ヌルセッションは、NTまたは2000システムへの認証されていない接...

- 質問96 攻撃者は、不正なワイヤレスAPを使用して、MITM攻撃を実行し、HT...

- 質問97 組織の不満を持った元従業員であるジョンは、組織を悪用するため

- 質問98 ペネトレーションテストを実行することで、ユーザーアカウントで

- 質問99 システムをマルウェアに感染させ、フィッシングを使用してシステ

- 質問100 ゾーン転送に関する次の説明のうち正しいものはどれですか?(3

- 質問101 次のうち、リスク評価の構成要素はどれですか?

- 質問102 #!/ usr / bin / python import socket buffer = ["" A ""] co...

- 質問103 ネットワーク管理者から連絡があります。彼は、ARPスプーフィン...

- 質問104 GINAとは何ですか?

- 質問105 次のGoogleの高度な検索演算子のうち、攻撃者が指定されたターゲ...

- 質問106 は、DNSポイズニング、スプーフィング、および同様のタイプの攻...

- 質問107 次のBluetoothハッキング手法のうち、Bluetoothを介したワイヤレ...

- 質問108 プロのハッカーであるKevinは、CyberTechInc.のネットワーク...

- 質問109 複数のシステムが中央認証サーバー(CAS)を使用して、ユーザー...

- 質問110 TCP接続の確立には、3ウェイハンドシェイクと呼ばれるネゴシエー...

- 質問111 IDSまたはファイアウォールを回避するのに役立つNmapスイッチは...

- 質問112 Windowsセキュリティのコンテキストでは、「null」ユーザーとは...

- 質問113 ある顧客のリソースが他の顧客のリソースからどれだけ分離されて

- 質問114 倫理的な支援者であるジェーン・ドーは、ABC社のIT部門の責任者...

- 質問115 倫理的なハッカーのジェーン・スミスは、SQLインジェクションの...

- 質問116 プロのハッカーであるジョンは、有名な組織に対してネットワーク

- 質問117 DDoS攻撃は、Webインフラストラクチャを停止するためにレイヤー7...

- 質問118 匿名クエリからLDAPサービスを保護するために使用できるプロトコ...

- 質問119 次のコマンドのどれがSMTPサーバー上の有効なユーザーをチェック...

- 質問120 ポートが閉じている場合のNULLスキャンの適切な応答は何ですか?...

- 質問121 IDSログを分析すると、システム管理者は、管理者のコンピュータ...

- 質問122 データ交換に参加している企業内の個人の身元を検証および認証す

- 質問123 侵害後のフォレンジック調査により、Apache Strutsの既知の脆弱...

- 質問124 ダニエルは、標的のWebサイトに対してSQLインジェクション攻撃を...

- 質問125 サムは組織のシステム管理者として働いています。彼は脆弱性の主

- 質問126 「BashBug」または「Shellshock」の脆弱性を悪用する最も一般的...

- 質問127 Linuxサーバー上のOpenSSLには、TLSをテストするためのコマンド...

- 質問128 暗号化ハッシュが提供する主なセキュリティサービスは何ですか?

- 質問129 技術者は、コンピューターがワイヤレスアクセスポイントを使用し

- 質問130 Georgeは、iTechSolutionsで働くセキュリティの専門家です。彼は...

- 質問131 ボットネットを作成します。攻撃者はいくつかの手法を使用して、

- 質問132 ハッカーは、優れたコンピュータースキルと、所有者の許可なしに

- 質問133 ジョンは金融機関のインシデントハンドラーです。最近の事件での

- 質問134 Eyecloud Inc.で働くクラウドセキュリティエンジニアのAlexは、...

- 質問135 Shellshockは、許可されていないユーザーがサーバーにアクセスす...

- 質問136 ソフトウェア開発者のスーザンは、自分のWebAPIが他のアプリケー...

- 質問137 プロのハッカーであるジャックは、組織を標的とし、標的のWebサ...

- 質問138 攻撃者は、ユーザーとアクセスポイントの両方がWPA2およびWPA3暗...

- 質問139 サーバー、ネットワーク機器、およびアプリケーションからイベン

- 質問140 ドメイン名登録の連絡先情報を含む公開されているデータベースの

- 質問141 次のうち、サイバーキルチェーンの3番目のステップ(配信)の最

- 質問142 パッシブOSフィンガープリンティングに使用できるツールは次のう...

- 質問143 この形式の暗号化アルゴリズムは、128ビットのブロックサイズを...

- 質問144 妨害されたURLを使用したWebサーバーに対する次の攻撃を見てくだ...

- 質問145 アクセス可能なディスクドライブを備えたWindows2008R2サーバー...

- 質問146 攻撃者のボビーはユーザーを標的にし、すべてのワイヤレス通信を

- 質問147 MSFvenomを使用してWindows用の逆TCPシェルコードを生成する正し...

- 質問148 Heatherの会社は、新しい顧客関係管理ツールを使用することを決...

- 質問149 あなたの会社は、ネットワーク上で技術的評価を行うために小さな

- 質問150 LDAPプロトコルで使用されるポート番号は何ですか?

- 質問151 スティーブンは自分のiPhoneを、攻撃者であるクラークに感染した...

- 質問152 パスワードセキュリティのコンテキストでは、単純な辞書攻撃では

- 質問153 Webブラウザを使用してオンラインバンキングを実行しているとき...

- 質問154 以下のようなメールが届きます。メールに含まれているリンクをク

- 質問155 クラウドセキュリティエンジニアのEricは、組織で使用されている...

- 質問156 _________は、DNSポイズニング、スプーフィング、および同様のタ...

- 質問157 QUESTION NO: 70Nicolasは、ゼロデイ脆弱性と見なされる 公開シ...

- 質問158 あなたは侵入テストを実行する任務を負っています。情報収集を行

- 質問159 倫理的な支援者であるジェーン・ドーは、ABC社のIT部門の責任者...

- 質問160 次のコマンドは何に使用されますか? sqlmap.py-u ,, http://10...

- 質問161 組織に新しいWebベースのソフトウェアパッケージを展開する必要...

- 質問162 ネットワーク管理者から連絡があります。彼は、ARPスプーフィン...

- 質問163 攻撃者のローレンは、組織の内部サーバーシステムの資格を取得し

- 質問164 経営幹部が会社の資産と情報システムを適切に保護していない責任

- 質問165 Jacobは、組織のシステム管理者として働いています。彼は、モバ...

- 質問166 あなたはAcmeCorporationでセールスマネージャーとして働いてい...

- 質問167 次のツールのうち、tcpdump、WinDump、Wireshark、EtherPeekなど...

- 質問168 イブは図書館のコンピューターをスキャンすることに一日を費やし

- 質問169 列挙フェーズでは、ローレンスはバナーグラブを実行して、OSの詳...

- 質問170 N層アプリケーションアーキテクチャのどの層が、層間でのデータ

- 質問171 ネットワーク上の非武装地帯の目的は何ですか?

- 質問172 Davidは、組織で働くセキュリティプロフェッショナルであり、IT...

- 質問173 次のGoogleの高度な検索演算子のうち、攻撃者が指定されたターゲ...

- 質問174 抽出したLMハッシュに8文字未満のパスワードが含まれているかど...

- 質問175 サービス拒否攻撃はどのように機能しますか?

- 質問176 攻撃者は、電子メールで悪意のあるリンクを送信することにより、

- 質問177 ジェーンは友達のアリスとジョンをLANパーティーに招待します。...

- 質問178 組織のセキュリティ専門家であるLarryは、Webサーバー上のユーザ...

- 質問179 ペネトレーションテスターは、特定のホストでポートスキャンを実

- 質問180 攻撃者のリチャードはMNCを標的にしています。このプロセスでは...

- 質問181 攻撃者のリチャードは、ターゲットネットワークに接続されたloT...

- 質問182 攻撃者のボビーはユーザーを標的にし、すべてのワイヤレス通信を

- 質問183 ファーミング攻撃とフィッシング攻撃の両方で、攻撃者は、被害者

- 質問184 ネットワークアクティビティが少なく、フラグメント識別番号が低

- 質問185 暗号解読の分野では、「ゴムホース」攻撃とはどういう意味ですか

- 質問186 組織のセキュリティ専門家であるLarryは、Webサーバーのユーザー...

- 質問187 プロのハッカーであるルイは、専用のツールまたは検索エンジンを

- 質問188 Nicolasは、ゼロデイ脆弱性と見なされる公開システムの脆弱性を...

- 質問189 ペネトレーションテスターはフットプリントプロセスを実行してお

- 質問190 攻撃者のスティーブは、企業のWebトラフィックを別の悪意のあるW...

- 質問191 パスワードクラッキングプログラムは、ハッシュプロセスを逆にし

- 質問192 プロのハッカーであるMorrisは、ネットワーク上のトラフィックを...

- 質問193 ソーシャルメディアに夢中になっている外向性のエミリーは、最近

- 質問194 ドリアンはデジタル署名された電子メールをポリーに送信していま

- 質問195 組み込みの境界チェックメカニズムがないため、バッファオーバー

- 質問196 ネットワークチームは、ファイアウォール上に新しいルールを作成

- 質問197 銀行のオンラインサービスを使用しているときに、URLバーに次の...

- 質問198 プロのハッカーであるKevinは、CyberTechIncのネットワーク...

- 質問199 攻撃者のDaynは、ターゲットネットワークにハニーポットがインス...

- 質問200 loTデバイスが危険にさらされている疑いがある場合に最初にブロ...

- 質問201 次のコマンドは何に使用されますか? sqlmap.py-u ,, http://10...

- 質問202 次の説明のうち、正しいものはどれですか。

- 質問203 あなたは侵入テスターであり、特定のサーバーでスキャンを実行し

- 質問204 次のNmap出力について考えてみます。 (Exhibit) Webサーバーのタ...

- 質問205 Davidは、組織で働くセキュリティプロフェッショナルであり、IT...

- 質問206 デバイスの起動中にカーネルにパッチを適用して、連続して再起動

- 質問207 次のうち、「トラックのクリア」と呼ばれるハッキングの概念の最

- 質問208 ゾーンファイルは、次のリソースレコード(RR)のどれで構成され...

- 質問209 プロのハッカーであるウィルソンは、金銭的利益の対象となる組織

- 質問210 Windows2000ドメインコントローラから生のハッシュ値を取得しま...

- 質問211 サムは、セキュリティ組織であるInceptionTechに雇われた侵入テ...

- 質問212 次のうち、IRCクライアントがIRCネットワークに参加するために送...

- 質問213 サムは、セキュリティ組織であるInceptionTechに雇われた侵入テ...

- 質問214 次のうち、システムのセキュリティ体制に関するほとんどの情報を

- 質問215 プロのハッカーであるルイは、専用のツールまたは検索エンジンを

- 質問216 ダニエルは、標的のWebサイトに対してSQLインジェクション攻撃を...

- 質問217 プロのハッカーであるMorrisは、ネットワーク上のトラフィックを...

- 質問218 組織で働いているセキュリティアナリストのジョンは、組織のLAN...

- 質問219 joeは組織のIT管理者として働いており、最近、組織のクラウドコ...

- 質問220 攻撃者であるスティーブンは、組織の産業用制御システムを標的に

- 質問221 悪意のある人物がユーザーのブラウザに認証されたリクエストをサ

- 質問222 通常はVPNで、2つのデバイス間に安全なチャネルを設定するために...

- 質問223 DNSキャッシュスヌーピングは、指定されたリソースアドレスがDNS...

- 質問224 あなたは、クライアントxyzの従業員のユーザー意識をテストする...

- 質問225 攻撃者のリチャードは、ターゲットネットワークに接続されたloT...

- 質問226 ある顧客のリソースが他の顧客のリソースからどれだけ分離されて

- 質問227 #!/ usr / bin / python import socket buffer = ["" A ""] co...

- 質問228 Techno Security Inc.は最近、侵入テスターとしてJohnを採用しま...

- 質問229 先輩のボブから、クライアントの1人との取引に関するメールが届

- 質問230 Sunglass IT Solutionsの不満を抱いた元従業員であるGerardは、...

- 質問231 困難な地球環境で競争している3つの企業(A、B、C)を想像してみ...

- 質問232 インターネットプロトコルセキュリティIPsecは、実際にはスイー...

- 質問233 Yanceyは、大規模な電力会社のネットワークセキュリティ管理者で...

- 質問234 スティーブンは自分のiPhoneを、攻撃者であるクラークに感染した...

- 質問235 サブネット内の最後の100個の使用可能なIPアドレスをにリースす...

- 質問236 サブネット10.1.4.0/23の最後の100個の使用可能なIPアドレスをリ...

- 質問237 True/Falseへの応答に基づいてWebサーバーへのインジェクション...

- 質問238 攻撃者のリチャードはMNCを標的にしています。このプロセスでは...

- 質問239 ネットワークアクティビティが少なく、フラグメント識別番号が低

- 質問240 hping2を使用してリモートコンピューターでICMPスキャンを実行し...

- 質問241 暗号化と復号化のプロセス中に、どのキーが共有されますか? 暗

- 質問242 攻撃者であるジェイソンは、ファイアウォールで保護されているバ

- 質問243 プロのハッカーであるクラークは、自動化されたツールであるBtle...

- 質問244 リスク評価方法論の次のステップのうち、脆弱性の特定に言及して

- 質問245 ボブは評判のハッカーとして認められており、「地下」サイトの訪

- 質問246 LM for Windows2000 SAMで使用されるアルゴリズムは何ですか?...

- 質問247 攻撃者が動的に生成されたWebページの脆弱性を悪用して、他のユ...

- 質問248 TCP ACKセグメントをファイアウォールの既知の閉じたポートに送...

- 質問249 ペネトレーションテスターは、特定のホストでポートスキャンを実

- 質問250 ネットワークにセキュリティシステムを設定するだけです。どのよ

- 質問251 攻撃者のロニー組織の境界内に不正なアクセスポイントを設置し、

- 質問252 この形式の暗号化アルゴリズムでは、すべての個別ブロックに64ビ...

- 質問253 次のオプションのうち、シグネチャベースのIDSよりも異常ベース...

- 質問254 あなたはネットワーク管理者であり、一部のWebサイトにアクセス...

- 質問255 攻撃者のローレンは、組織の内部サーバーシステムの資格を取得し

- 質問256 トロイの木馬の用語では、被覆通信路とは何ですか? (Exhibit)...

- 質問257 組織のセキュリティ研究者であるジュリエットは、組織の雑誌で使

- 質問258 ヘンリーは、XYZ組織で働く侵入テスターです。クライアント組織...

- 質問259 次のBluetoothハッキング手法のうち、Bluetoothを介したワイヤレ...

- 質問260 プロのハッカーであるBoneyは、組織の経済的利益を狙っています...

- 質問261 次のNmap出力について考えてみます。 (Exhibit) Webサーバーのタ...

- 質問262 次のうち、Webの世界で非常に一般的なIDS回避手法はどれですか?...

- 質問263 Elante社は最近、侵入テスターとしてJamesを採用しました。彼は...

- 質問264 Debry Inc.のセキュリティチームは、Wi-Fiセキュリティをアップ...

- 質問265 倫理的なハッカーであるジェーンは、標的組織のWebサーバーとWeb...

- 質問266 ペネトレーションテストを実行することで、ユーザーアカウントで

- 質問267 サイバーキルチェーン理論モデルのどの段階でデータの漏えいが発

- 質問268 GUIベースのWiresharkに似たコマンドラインパケットアナライザは...

- 質問269 Windows 7システムにローカル管理者としてログインしており、コ...

- 質問270 すべての会社には、会社のシステムの使用が許可されていること、

- 質問271 USBデバイスからサイレントにファイルをコピーするために使用で...

- 質問272 次のうち、ブートセクタウイルスの特徴を説明しているのはどれで

- 質問273 これで、IPアドレスが10.10.0.5のサーバーが正常に構成されまし...

- 質問274 Leverox Solutionsは、脅威インテリジェンスプロセスのために、...

- 質問275 これらのうち、不正なアクセスポイントを検索して特定できるのは

- 質問276 暗号化における「衝突攻撃」とは何ですか?

- 質問277 ある日、ジュディはフォーラムを作りました。彼女は、ユーザーが

- 質問278 ハッカーのグループが、高級車を運転して、市内の銀行のオフィス

- 質問279 ネットワークには、ワイヤレスネットワークコンポーネントが十分

- 質問280 開発中のWebアプリケーションをテストしているときに、Webサーバ...

- 質問281 セキュリティアナリストが不要なISAPIフィルタを無効化/削除する...

- 質問282 セキュリティの専門家であるAbelは、クライアント組織で侵入テス...

- 質問283 攻撃者のジョンソンは、評判の高いサイバーセキュリティ会社の連

- 質問284 ポートが開いている場合のNULLスキャンの適切な応答は何ですか?...

- 質問285 ダニエルは、標的のWebサイトwww.moviescope.comでSQLインジ...

- 質問286 Georgeは、iTechSolutionsで働くセキュリティの専門家です。彼は...

- 質問287 組織は、脅威を軽減するために脆弱性評価を実行しています。ペン

- 質問288 インシデント調査担当者は、セキュリティ違反の可能性がある組織

- 質問289 パスワードについて話し合うとき、ブルートフォース攻撃とは何と

- 質問290 HackerOneなどのプラットフォームで企業が公開している脆弱性開...

- 質問291 以下のようなメールが届きます。 メールに含まれているリンクを

- 質問292 なぜコンテナは仮想マシンよりも安全性が低いのですか?

- 質問293 プロのハッカー、サム。AWSIAMクレデンシャルを危険にさらす意図...

- 質問294 侵害されたマシンのログからの次の抜粋に基づいて、ハッカーは実

- 質問295 ボブは、クライアントの1人のパスワード評価を行っています。ボ

- 質問296 セカンダリネームサーバーはどのような条件下でプライマリネーム

- 質問297 チームメンバーの1人が、次のSOAレコードを分析するように依頼し...

- 質問298 Firewalkは第2フェーズ(スキャンフェーズ)を完了したばかりで...

- 質問299 複数の保護されたシステムからデータを収集し、プロバイダーの環

- 質問300 Techno Security Inc.は最近、侵入テスターとしてJohnを採用しま...

- 質問301 プロのハッカーであるジョンは、分散ディレクトリサービスへのア

- 質問302 Leverox Solutionsは、脅威インテリジェンスプロセスのために、...

- 質問303 攻撃者が次の入力を提供した場合、攻撃者が悪用しようとするWeb...

- 質問304 Techno Security Inc.は最近、侵入テスターとしてJohnを採用しま...

- 質問305 個人の事前共有キー(PSK)認証を等価認証(SAE)に置き換え、オ...

- 1コメント質問306 学生のドンは、サードパーティのアプリストアでゲームアプリに出

- 質問307 あなたは、クライアントxyzの従業員のユーザー意識をテストする...

- 質問308 ある地方銀行は、最近のデータ侵害の後、ネットワークのセキュリ

- 質問309 BigUniversityのネットワーク管理者であるBobは、一部の学生がイ...

- 質問310 TPNQM SAのシステム管理者であるBobは、インターネットに直接ア...

- 質問311 マットは、Facebookフィードを閲覧しているときに、友人の1人が...

- 質問312 連邦情報システムおよび組織のセキュリティおよびプライバシー管

- 質問313 ビルは、大手クレジットカード会社の侵入テスターおよびサイバー

- 質問314 CompanyXYZは、境界電子メールゲートウェイのセキュリティを評価...

- 質問315 プロのハッカーであるルイスは、ターゲットのベンチャーキャピタ

- 質問316 クラークはプロのハッカーです。彼は、同じホストを指す複数のド

- 質問317 Linuxシステムでファイルを非表示にするには、ファイル名を特定...

- 質問318 チームメンバーの1人が、次のSOAレコードを分析するように依頼し...

- 質問319 オペレーティングシステムのフィンガープリントは、次の理由でク

- 質問320 組織は、脅威を軽減するために脆弱性評価を実行しています。ペン

- 質問321 Nmapを使用してステルススキャンを実行する場合は、何を入力しま...

- 質問322 ネットワーク侵入防止と侵入検知を実行し、ネットワークスニファ

- 質問323 次のコマンドは何を決定しましたか? (Exhibit)

- 質問324 「........これは、構内で提供されている正当なアクセスポイント...

- 質問325 組織は、離れた場所から重要なインフラストラクチャの運用を自動

- 質問326 攻撃者は、電子メールで悪意のあるリンクを送信することにより、

- 質問327 倫理的なハッカー、ジェーン。ターゲット組織のWebサーバーとWeb...

- 質問328 スマートカードとPINを使用することにより、次の条件を満たす2要...

- 質問329 Georgeは、iTechSolutionsで働くセキュリティの専門家です。彼は...

- 質問330 ペネトレーションテストを実施するときは、あらゆる手段を使用し