- ホーム

- ECCouncil

- 312-50v11 - Certified Ethical Hacker Exam (CEH v11)

- ECCouncil.312-50v11.v2022-02-28.q265

- 質問207

有効的な312-50v11問題集はJPNTest.com提供され、312-50v11試験に合格することに役に立ちます!JPNTest.comは今最新312-50v11試験問題集を提供します。JPNTest.com 312-50v11試験問題集はもう更新されました。ここで312-50v11問題集のテストエンジンを手に入れます。

312-50v11問題集最新版のアクセス

「525問、30% ディスカウント、特別な割引コード:JPNshiken」

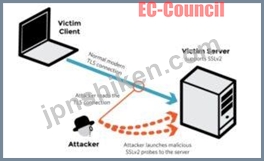

セキュリティ管理者のSamuelは、Webサーバーの構成を評価しています。彼は、サーバーがSSlv2接続を許可し、SSLv2接続を許可する別のサーバーで同じ秘密鍵証明書が使用されていることに気づきました。この脆弱性により、SSLv2サーバーが重要な情報を漏洩する可能性があるため、Webサーバーは攻撃に対して脆弱になります。

上記の脆弱性を悪用して実行できる攻撃は次のうちどれですか?

上記の脆弱性を悪用して実行できる攻撃は次のうちどれですか?

正解:A

DROWNは、ネットセキュリティに不可欠な暗号化プロトコルの一部であるSSLおよびTLSと見なされるHTTPSおよびその他のサービスに影響を与える深刻な脆弱性です。これらのプロトコルにより、ネット上のすべての人がネットを閲覧し、電子メールを使用し、オンラインで検索し、インスタントメッセージを送信できますが、サードパーティは通信を閲覧できません。

DROWNを使用すると、攻撃者は暗号化を破り、機密性の高い通信、パスワード、クレジットカード番号、企業秘密、または財務データを読み取ったり盗んだりすることができます。2016年3月の公開時点で、私たちの測定では、すべてのHTTPSサーバーの33分の1が攻撃に対して脆弱であることが示されました。幸いなことに、この脆弱性は現在それほど一般的ではありません。2019年の時点で、SSL LabsはHTTPSサーバーの1.2%が脆弱であると推定しています。

攻撃者は何を得るでしょうか?

ユーザーとサーバー間の通信。これには通常、ユーザー名とパスワード、クレジットカード番号、電子メール、インスタントメッセージ、機密文書が含まれますが、これらに限定されません。いくつかの一般的なシナリオでは、攻撃者は安全なWebサイトになりすまして、ユーザーに表示されるコンテンツを傍受または変更する可能性もあります。

誰が脆弱ですか?

Webサイト、メールサーバー、およびその他のTLSに依存するサービスは、DROWN攻撃の危険にさらされています。公開時には、多くの人気サイトが影響を受けました。インターネット全体のスキャンを使用して、脆弱なサイトの数を確認しました。

脆弱なサーバーのオペレーターは行動を起こさなければなりませんでした。この攻撃から保護するためにブラウザやエンドユーザーが自分で行うことは実用的ではありません。

私のサイトは脆弱ですか?

最近のサーバーと買い物客はTLS暗号化プロトコルを使用しています。ただし、構成の誤りにより、いくつかのサーバーは、1990年代のTLSの前身であるSSLv2もサポートしています。最新のクライアントが実際にSSLv2を使用していないため、このサポートは実際には重要ではありませんでした。したがって、SSLv2は非常に安全でないと考えられていますが、これまで、SSLv2をサポートするだけではセキュリティの問題は考えられていませんでしたが、クライアントはSSLv2を使用していませんでした。

DROWNは、SSLv2をサポートするだけで、ファッショナブルなサーバーやクライアントにとって脅威となる可能性があることを示しています。SSLv2をサポートし、同じ秘密鍵を使用するサーバーにプローブを送信することにより、最新のクライアントとサーバー間の最新のファッショナブルなTLS接続に対する最新の準学士号攻撃者です。

次の場合、サーバーはDROWNに対して脆弱です。

SSLv2接続を許可します。これは、設定の誤りや不適切なデフォルト設定が原因で、驚くほど一般的です。

その秘密鍵は、別のプロトコルであっても、SSLv2接続を許可する他のサーバーで使用されます。たとえば、多くの企業は、Webサーバーと電子メールサーバーで同じ証明書とキーを再利用しています。この場合、電子メールサーバーがSSLv2をサポートし、Webサーバーがサポートしていない場合、攻撃者は電子メールサーバーを利用してWebサーバーへのTLS接続を切断する可能性があります。

サーバーを保護するにはどうすればよいですか?

DROWNから保護するために、サーバーオペレーターは、SSLv2接続を有効にするサーバーコンピューターコードを使用して、秘密鍵ソフトウェアがどこでも使用されていることを確認する必要があります。これには、ネットサーバー、SMTPサーバー、IMAPおよびPOPサーバー、およびSSL / TLSをサポートするその他のソフトウェアが含まれます。

SSLv2を無効にすることは難しく、特定のサーバーソフトウェアによって異なります。ここでは、多くの一般的な製品について説明しています。

OpenSSL:OpenSSLは、いくつかのサーバー商品で採用されているサイエンスライブラリである可能性があります。OpenSSLのユーザーにとって、最も簡単で推奨される解決策は、最新のOpenSSLバージョンにアップグレードすることです。OpenSSL1.0.2ユーザーは1.0.2gにアップグレードする必要があります。OpenSSL 1.0.1ユーザーは、one.0.1sにアップグレードする必要があります。古いOpenSSLバージョンのユーザーは、これらすべてのバージョンのいずれかにアップグレードする必要があります。(3月13日16:00 UTCに更新)Microsoft IIS(Windows Server):サーバーアスペクトでのSSLv2のサポートは、IIS7.0およびIIS7.5に対応するOSバージョン、特にWindowsシーン、WindowsServerでのみデフォルトで有効になっています。 2008、Windows7およびWindowsServer2008R2。このサポートは、KB245030で概説されているように、「サーバー」の適切なSSLv2サブキー内で無効になっています。ユーザーはSSLv2を無効にする手順を実行していませんが、

ネットワークセキュリティサービス(NSS):NSSは、いくつかのサーバー商品に設計された一般的な科学ライブラリである可能性があります。NSSバージョン3.13(2012年にリリースされた)以降では、デフォルトでSSLv2が無効になっているはずです。(少数のユーザーがSSLv2を手動で有効にしている可能性があり、SSLv2を無効にする手順を実行する必要があります。)古いバージョンのユーザーは、より新しいバージョンにアップグレードする必要があります。私たちは、あなたの非公開の秘密が他の場所で公開されているかどうかをチェックすることを依然として主張する傾向があります。他の影響を受けるソフトウェアやオペレーティングシステム:

手順とデータ:Apache、Postfix、Nginx、Debian、Red Hat

ブラウザと他の消費者:ネットブラウザや別のクライアントコンピュータコードがDROWNを停止するために行う実用的なことは何もありません。攻撃を防ぐために行動を起こす準備ができているのはサーバーオペレーターだけです。

DROWNを使用すると、攻撃者は暗号化を破り、機密性の高い通信、パスワード、クレジットカード番号、企業秘密、または財務データを読み取ったり盗んだりすることができます。2016年3月の公開時点で、私たちの測定では、すべてのHTTPSサーバーの33分の1が攻撃に対して脆弱であることが示されました。幸いなことに、この脆弱性は現在それほど一般的ではありません。2019年の時点で、SSL LabsはHTTPSサーバーの1.2%が脆弱であると推定しています。

攻撃者は何を得るでしょうか?

ユーザーとサーバー間の通信。これには通常、ユーザー名とパスワード、クレジットカード番号、電子メール、インスタントメッセージ、機密文書が含まれますが、これらに限定されません。いくつかの一般的なシナリオでは、攻撃者は安全なWebサイトになりすまして、ユーザーに表示されるコンテンツを傍受または変更する可能性もあります。

誰が脆弱ですか?

Webサイト、メールサーバー、およびその他のTLSに依存するサービスは、DROWN攻撃の危険にさらされています。公開時には、多くの人気サイトが影響を受けました。インターネット全体のスキャンを使用して、脆弱なサイトの数を確認しました。

脆弱なサーバーのオペレーターは行動を起こさなければなりませんでした。この攻撃から保護するためにブラウザやエンドユーザーが自分で行うことは実用的ではありません。

私のサイトは脆弱ですか?

最近のサーバーと買い物客はTLS暗号化プロトコルを使用しています。ただし、構成の誤りにより、いくつかのサーバーは、1990年代のTLSの前身であるSSLv2もサポートしています。最新のクライアントが実際にSSLv2を使用していないため、このサポートは実際には重要ではありませんでした。したがって、SSLv2は非常に安全でないと考えられていますが、これまで、SSLv2をサポートするだけではセキュリティの問題は考えられていませんでしたが、クライアントはSSLv2を使用していませんでした。

DROWNは、SSLv2をサポートするだけで、ファッショナブルなサーバーやクライアントにとって脅威となる可能性があることを示しています。SSLv2をサポートし、同じ秘密鍵を使用するサーバーにプローブを送信することにより、最新のクライアントとサーバー間の最新のファッショナブルなTLS接続に対する最新の準学士号攻撃者です。

次の場合、サーバーはDROWNに対して脆弱です。

SSLv2接続を許可します。これは、設定の誤りや不適切なデフォルト設定が原因で、驚くほど一般的です。

その秘密鍵は、別のプロトコルであっても、SSLv2接続を許可する他のサーバーで使用されます。たとえば、多くの企業は、Webサーバーと電子メールサーバーで同じ証明書とキーを再利用しています。この場合、電子メールサーバーがSSLv2をサポートし、Webサーバーがサポートしていない場合、攻撃者は電子メールサーバーを利用してWebサーバーへのTLS接続を切断する可能性があります。

サーバーを保護するにはどうすればよいですか?

DROWNから保護するために、サーバーオペレーターは、SSLv2接続を有効にするサーバーコンピューターコードを使用して、秘密鍵ソフトウェアがどこでも使用されていることを確認する必要があります。これには、ネットサーバー、SMTPサーバー、IMAPおよびPOPサーバー、およびSSL / TLSをサポートするその他のソフトウェアが含まれます。

SSLv2を無効にすることは難しく、特定のサーバーソフトウェアによって異なります。ここでは、多くの一般的な製品について説明しています。

OpenSSL:OpenSSLは、いくつかのサーバー商品で採用されているサイエンスライブラリである可能性があります。OpenSSLのユーザーにとって、最も簡単で推奨される解決策は、最新のOpenSSLバージョンにアップグレードすることです。OpenSSL1.0.2ユーザーは1.0.2gにアップグレードする必要があります。OpenSSL 1.0.1ユーザーは、one.0.1sにアップグレードする必要があります。古いOpenSSLバージョンのユーザーは、これらすべてのバージョンのいずれかにアップグレードする必要があります。(3月13日16:00 UTCに更新)Microsoft IIS(Windows Server):サーバーアスペクトでのSSLv2のサポートは、IIS7.0およびIIS7.5に対応するOSバージョン、特にWindowsシーン、WindowsServerでのみデフォルトで有効になっています。 2008、Windows7およびWindowsServer2008R2。このサポートは、KB245030で概説されているように、「サーバー」の適切なSSLv2サブキー内で無効になっています。ユーザーはSSLv2を無効にする手順を実行していませんが、

ネットワークセキュリティサービス(NSS):NSSは、いくつかのサーバー商品に設計された一般的な科学ライブラリである可能性があります。NSSバージョン3.13(2012年にリリースされた)以降では、デフォルトでSSLv2が無効になっているはずです。(少数のユーザーがSSLv2を手動で有効にしている可能性があり、SSLv2を無効にする手順を実行する必要があります。)古いバージョンのユーザーは、より新しいバージョンにアップグレードする必要があります。私たちは、あなたの非公開の秘密が他の場所で公開されているかどうかをチェックすることを依然として主張する傾向があります。他の影響を受けるソフトウェアやオペレーティングシステム:

手順とデータ:Apache、Postfix、Nginx、Debian、Red Hat

ブラウザと他の消費者:ネットブラウザや別のクライアントコンピュータコードがDROWNを停止するために行う実用的なことは何もありません。攻撃を防ぐために行動を起こす準備ができているのはサーバーオペレーターだけです。

- 質問一覧「265問」

- 質問1 攻撃者のスティーブは、ソーシャルメディアのWebサイトで偽のプ...

- 質問2 技術者は、コンピューターがワイヤレスアクセスポイントを使用し

- 質問3 ソフィアは、オンラインで流行の服を探すのにかなりの時間を費や

- 質問4 攻撃者であるロビンは、データを盗み出すために、DNSトンネリン...

- 質問5 セキュリティの専門家であるAbelは、クライアント組織で侵入テス...

- 質問6 SQLインジェクションの脆弱性についてアプリケーションをテスト...

- 質問7 侵入検知システム(IDS)は、ネットワークの外部DMZ内のWebサー...

- 質問8 Nicolasは、ゼロデイ脆弱性と見なされる公開システムの脆弱性を...

- 質問9 通常のTCP接続が開始されると、宛先ホストは送信元ホストからSYN...

- 質問10 マルチホームファイアウォールのネットワーク接続の最小数はいく

- 質問11 この形式の暗号化アルゴリズムは、128ビットのブロックサイズを...

- 質問12 プロのハッカーであるクラークは、自動化されたツールであるBtle...

- 質問13 サブネット内の最後の100個の使用可能なIPアドレスをにリースす...

- 質問14 電子メールは、SMTPを使用してインターネット経由で送信されます...

- 質問15 プロのハッカーであるBoneyは、組織の経済的利益を狙っています...

- 質問16 セキュリティ管理者のジョン・スミスは、夜間にローカルコンピュ

- 質問17 アリスは同僚に機密文書を送る必要があります。ブライアン。彼ら

- 質問18 どのタイプのマルウェアが1つのシステムから別のシステムに、ま

- 質問19 デバイスの起動中にカーネルにパッチを適用して、連続して再起動

- 質問20 セキュリティの専門家であるテイラーは、ツールを使用して会社の

- 質問21 デバイスの起動中にカーネルにパッチを適用して、連続して再起動

- 質問22 次のコマンドは何を決定しましたか? (Exhibit)

- 質問23 ボブは、クライアントの1人のパスワード評価を行っています。ボ

- 質問24 ネットワークには、ワイヤレスネットワークコンポーネントが十分

- 質問25 プロのハッカーであるルイは、専用のツールまたは検索エンジンを

- 質問26 あなたは、23.0.0.0 / 8と192.168.0.0/8のサブネット範囲全体を...

- 質問27 ネットワークチームは、ファイアウォール上に新しいルールを作成

- 質問28 次のNmap出力について考えてみます。 (Exhibit) Webサーバーのタ...

- 質問29 クラウドセキュリティエンジニアのAnnieは、Dockerアーキテクチ...

- 質問30 フレッドは彼の会社のネットワーク管理者です。フレッドは内部ス

- 質問31 Peterは、DXCompanyに関する情報を探してインターネットをサーフ...

- 質問32 不満を持った組織の元従業員であるジョンは、組織を悪用するため

- 質問33 ViruXine.W32ウイルスは、基盤となる実行可能コードを変更するこ...

- 質問34 TPNQM SAの一部のクライアントは、TPNQMメインサイトにアクセス...

- 質問35 ジョンは機密情報を含む電子メールをマリーに送信したいと考えて

- 質問36 暗号解読の分野では、「ゴムホース」攻撃とはどういう意味ですか

- 質問37 プロのハッカーであるメイソンは、組織を標的とし、悪意のあるス

- 質問38 トロイの木馬の用語では、秘密チャネルとは何ですか? (Exhibit)...

- 質問39 イブは図書館のコンピューターをスキャンすることに一日を費やし

- 質問40 攻撃者のDaynは、ターゲットネットワークにハニーポットがインス...

- 質問41 トムは新しいスタートアップを設立すると、クラウドサービスプロ

- 質問42 ボットネットを作成します。攻撃者はいくつかの手法を使用して、

- 質問43 ワイヤレスネットワーク上のパケットを分析したい。どのプログラ

- 質問44 次のLinuxコマンドのどれがドメイン名をIPアドレスに解決します...

- 質問45 抽出したLMハッシュに8文字未満のパスワードが含まれているかど...

- 質問46 次のオプションのうち、署名ベースのIDSよりも異常ベースのIDSの...

- 質問47 Webサイトに対する侵入テストを実行する権限があります。グーグ...

- 質問48 次のコマンドのどれがSMTPサーバー上の有効なユーザーをチェック...

- 質問49 Webサイトに対する侵入テストを実行する権限があります。グーグ...

- 質問50 ボブは最近、重大なサイバーセキュリティ違反を経験した後、医療

- 質問51 ソフトウェア開発者のCalvinは、手動で関与することなくWebペー...

- 質問52 LM for Windows2000 SAMで使用されるアルゴリズムは何ですか?...

- 質問53 あなたは、クライアントxyzの従業員のユーザー認識をテストする...

- 質問54 Common Vulnerability Scoring System(CVSS)v3.1の重大度評価...

- 質問55 暗号化のスペシャリストであるKevinは、暗号化と認証に使用され...

- 質問56 Simple Mail Transfer Protocol(SMTP)の列挙が成功すると、ど...

- 質問57 「サーバーサイドインクルード」攻撃とは、HTMLページにスクリプ...

- 質問58 Debry Inc.のセキュリティチームは、Wi-Fiセキュリティをアップ...

- 質問59 攻撃者のボブは、標的のloTデバイスにアクセスすることに成功し...

- 質問60 システムへの不正アクセスを取得するローテクな方法は次のうちど

- 質問61 困難な地球環境で競争している3つの企業(A、B、C)を想像してみ...

- 質問62 侵入テスト担当者のジュードは、ハッカーの観点からネットワーク

- 質問63 この構成により、有線または無線のネットワークインターフェイス

- 質問64 攻撃者であるジェイソンは、ファイアウォールで保護されているバ

- 質問65 匿名クエリからLDAPサービスを保護するために使用できるプロトコ...

- 質問66 以下は、ネットワークIDSによってキャプチャされたエントリです...

- 質問67 セカンダリネームサーバーはどのような条件下でプライマリネーム

- 質問68 次のスキャン方法のうち、TCPヘッダーを複数のパケットに分割し...

- 質問69 Shielaは、HiTech SecuritySolutionsで働く情報セキュリティアナ...

- 質問70 Linuxシステムでファイルを非表示にするには、ファイル名を特定...

- 質問71 不満を持った組織の元従業員であるジョンは、組織を悪用するため

- 質問72 攻撃者のRonyは、組織の境界内に不正なアクセスポイントを設置し...

- 質問73 あなたの友人は、同僚から送られたファイルをダウンロードして実

- 質問74 あなたは侵入テスターであり、特定のサーバーでスキャンを実行し

- 質問75 以下に示すsnortルールを調べてください。 (Exhibit) 以下のオプ...

- 質問76 次の情報セキュリティ制御のうち、ハッカーが重要なターゲットを

- 質問77 攻撃者のローレンは、組織の内部サーバーシステムの資格を取得し

- 質問78 倫理的なハッカー、ジェーン。ターゲット組織のWebサーバーとWeb...

- 質問79 セキュリティの専門家であるテイラーは、ツールを使用して会社の

- 質問80 次のツールのうち、危険なファイルやCGIを含むWebサーバーに対し...

- 質問81 攻撃者は、小規模オフィスのトラフィックをリダイレクトしようと

- 質問82 BigUniversityのネットワーク管理者であるBobは、一部の学生がイ...

- 質問83 Androidアプリケーションの基本構成(具体的にはアクティビティ...

- 質問84 Web開発者のGilbertは、一元化されたWeb APIを使用して、複雑さ...

- 質問85 攻撃者であるジェイソンは、ファイアウォールで保護されているバ

- 質問86 Webサーバーのフットプリント中にWebサイトの構造を発見するため...

- 質問87 倫理的ハッカーのJaneDoeは、ABC会社のIT部門の責任者のパスワー...

- 質問88 どのタイプのウイルスが自身のコードを変更し、複製するときにそ

- 質問89 バッファオーバーフローエクスプロイトをプログラミングしていて

- 質問90 ネットワークタイムプロトコル(NTP)が主要な通信手段として使...

- 質問91 プロのハッカーであるMorrisは、ネットワーク上のトラフィックを...

- 質問92 セキュリティの専門家であるAbelは、クライアント組織で侵入テス...

- 質問93 Webサーバーに対して「wget192.168.0.15-q-S」を実行する目的は...

- 質問94 「BashBug」または「Shellshock」の脆弱性を悪用する最も一般的...

- 質問95 BitLocker暗号化は、組織内のすべてのWindowsベースのコンピュー...

- 質問96 ソフトウェアエンジニアのHarperは、電子メールアプリケーション...

- 質問97 次のGoogleの高度な検索演算子のうち、攻撃者が指定されたターゲ...

- 質問98 エンロン、ワールドコム、タイコでの広範な詐欺は、企業開示の正

- 質問99 joeは、組織のIT管理者として働いており、最近、組織のクラウド...

- 質問100 ハリー。プロのハッカーは、組織のITインフラストラクチャを標的...

- 質問101 Webサーバーのフットプリント中にWebサイトの構造を発見するため...

- 質問102 次のうち、「トラックのクリア」と呼ばれるハッキングの概念の最

- 質問103 灰色のハッカーであるCalvinは、認証メカニズムに設計上の欠陥が...

- 質問104 Janeは、CyberSol Incでセキュリティの専門家として働いてい...

- 質問105 企業のWeb開発チームは、Webソフトウェアに特定の種類のセキュリ...

- 質問106 Nmapツールを使用したデフォルトのスキャンよりも少ないポートの...

- 質問107 Johnは、誰かが次のものを挿入しようとしているWebアプリケーシ...

- 質問108 アリスは同僚に機密文書を送る必要があります。ブライアン。彼ら

- 質問109 Sunglass IT Solutionsの不満を抱いた元従業員であるGerardは、...

- 質問110 銀行は、住宅ローンに関連する機密性の高いプライバシー情報を保

- 質問111 Georgeは、iTechSolutionsで働くセキュリティの専門家です。彼は...

- 質問112 スイッチは、ネットワーク上の個々のMACアドレスをスイッチ上の...

- 質問113 プロのハッカーであるジェイクは、標的のiPhoneにスパイウェアを...

- 質問114 匿名クエリからLDAPサービスを保護するために使用できるプロトコ...

- 質問115 組織のセキュリティ研究者であるジュリエットは、組織の雑誌で使

- 質問116 HackerOneなどのプラットフォームで企業が公開した脆弱性開示プ...

- 質問117 プロのハッカーであるルイスは、ターゲットのベンチャーキャピタ

- 質問118 ケイトは電話を落とし、その後電話の内蔵スピーカーに問題が発生

- 質問119 攻撃者であるジェイソンは、ファイアウォールで保護されているバ

- 質問120 攻撃者のスティーブは、企業のWebトラフィックを別の悪意のあるW...

- 質問121 このワイヤレスセキュリティプロトコルにより、192ビットの最小...

- 質問122 IoTデバイスが侵害された疑いがある場合に最初にブロックするポ...

- 質問123 攻撃者のジョンソンは、評判の高いサイバーセキュリティ会社の連

- 質問124 Nicolasは、ゼロデイ脆弱性と見なされる公開システムの脆弱性を...

- 質問125 Keiltech Ltd.で働くペンテスターのジュードは、会社のネットワ...

- 質問126 なぜコンテナは仮想マシンよりも安全性が低いのですか?

- 質問127 ボブは携帯電話で次のテキストメッセージを受け取りました。「こ

- 質問128 TCP ACKセグメントをファイアウォールの既知の閉じたポートに送...

- 質問129 ソーシャルメディアに夢中になっている外向性のエミリーは、最近

- 質問130 Common Vulnerability Scoring System(CVSS)v3.1の重大度評価...

- 質問131 プロのハッカーであるジョンは、有名な組織に対してネットワーク

- 質問132 あなたはAcmeCorporationでセールスマネージャーとして働いてい...

- 質問133 あなたは、23.0.0.0 / 8のサブネット範囲全体を所有するXYZ社の...

- 質問134 列挙フェーズでは、ローレンスはバナーグラブを実行して、OSの詳...

- 質問135 Leverox Solutionsは、脅威インテリジェンスプロセスのために、...

- 質問136 MSFvenomを使用してWindows用の逆TCPシェルコードを生成する正し...

- 質問137 プロのハッカーであるMorrisは、ネットワーク上のトラフィックを...

- 質問138 チャンドラーは、ニューヨークのIT企業でペンテスターとして働い...

- 質問139 プロのハッカーであるジョンは、DNSを使用してターゲットネット...

- 質問140 攻撃者であるロビンは、データを盗み出すために、DNSトンネリン...

- 質問141 攻撃者のスティーブは、企業のWebトラフィックを別の悪意のあるW...

- 質問142 攻撃者がアプリケーションの内部動作について部分的な知識を持っ

- 質問143 困難な地球環境で競争している3つの企業(A、B、C)を想像してみ...

- 質問144 次のNmap出力について考えてみます。 (Exhibit) Webサーバーのタ...

- 質問145 ViruXine.W32ウイルスは、基盤となる実行可能コードを変更するこ...

- 質問146 以下のようなメールが届きます。メールに含まれているリンクをク

- 質問147 すべての会社には、会社のシステムの使用が許可されていること、

- 質問148 ギャリーは組織のネットワーク管理者です。彼はSNMPを使用して、...

- 質問149 ある地方銀行は、最近のデータ侵害の後、ネットワークのセキュリ

- 質問150 列挙フェーズ中。ローレンスはバナーグラブを実行して、OSの詳細...

- 質問151 動作分析を実行するログ監視ツールは、営業時間外に発生するLinu...

- 質問152 先輩のボブから、クライアントの1人との取引に関するメールが届

- 質問153 コンピュータの1つにルートキットがインストールされていること

- 質問154 サービス拒否攻撃はどのように機能しますか?

- 質問155 プロのハッカーであるジョンは、多国籍企業であるCyberSolIn...

- 質問156 監査後、監査人は、あなたがすぐに取り組まなければならない重大

- 質問157 生体認証システムを購入する際に考慮すべき考慮事項の1つは、処

- 質問158 Nmapを使用してステルススキャンを実行する場合は、何を入力しま...

- 質問159 これで、IPアドレスが10.10.0.5のサーバーが正常に構成されまし...

- 質問160 アンチウイルスシステムを回避するための侵入テスターに役立

- 質問161 hping2を使用してリモートコンピューターでICMPスキャンを実行し...

- 質問162 サイバーキルチェーン理論モデルのどの段階でデータの漏えいが発

- 質問163 USBデバイスからファイルをサイレントコピーするために使用でき...

- 質問164 Windows 7システムにローカル管理者としてログインしており、コ...

- 質問165 一般的にMiTM攻撃と呼ばれるスニッフィング手法のタイプはどれで...

- 質問166 ソフトウェア開発者のCalvinは、手動で関与することなくWebペー...

- 質問167 攻撃者が動的に生成されたWebページの脆弱性を悪用して、他のユ...

- 質問168 この攻撃では、被害者はPayPalから、アカウントが無効になってい...

- 質問169 以下に示すsnortルールを調べて、ルールを解釈してください。ale...

- 質問170 リスク評価を実行する際には、会社の重要なビジネスプロセスの一

- 質問171 Linuxベースのシステムで動作するパッシブワイヤレスパケットア...

- 質問172 セキュリティテストにおけるテスト自動化の役割は何ですか?

- 質問173 プロのハッカーであるKevinは、CyberTechInc。のネットワー...

- 質問174 QUESTION NO: 217システムの速度が低下しているため、 ネットワ...

- 質問175 この形式の暗号化アルゴリズムでは、すべての個々のブロックに64...

- 質問176 この形式の暗号化アルゴリズムは、128ビットのブロックサイズを...

- 質問177 デバイスの起動中にカーネルにパッチを適用して、連続して再起動

- 質問178 HackerOneなどのプラットフォームで企業が公開している脆弱性開...

- 質問179 侵害後のフォレンジック調査により、Apache Strutsの既知の脆弱...

- 質問180 プロのハッカーであるラルフは、最近会社のために新しいシステム

- 質問181 現在のTCP / IP接続を表示するために使用できるコマンドはどれで...

- 質問182 サイバーキルチェーン理論モデルのどの段階でデータの漏えいが発

- 質問183 特定のWebサイトに対して侵入テストを実行し始め、メインページ...

- 質問184 IDSまたはファイアウォールを回避するのに役立つNmapスイッチは...

- 質問185 コンピュータセキュリティの文脈の中で、ソーシャルエンジニアリ

- 質問186 プロのハッカーであるジョンは、DNSを使用してターゲットネット...

- 質問187 攻撃者はWi-Fiパイナップルを利用して、近くの企業の正当なSSID...

- 質問188 Eyecloud Inc.で働くクラウドセキュリティエンジニアのAlexは、...

- 質問189 会社のセキュリティポリシーでは、すべてのWebブラウザは終了時...

- 質問190 銀行のオンラインサービスを使用しているときに、URLバーに次の...

- 質問191 検出されることを心配せず、非常に高速なスキャンを実行したい場

- 質問192 hping2を使用してリモートコンピューターでICMPスキャンを実行し...

- 質問193 True / False質問への応答に基づいてWebサーバーへのインジェク...

- 質問194 IT企業で働くセキュリティ専門家のBellaは、重要なファイルの転...

- 質問195 脆弱性を分類し、対策を講じた後のリスクの大きさを表す用語は何

- 質問196 netcatの次のコマンドは何をしますか? nc -l -u -p55555 </ ...

- 質問197 チームメンバーの1人が、次のSOAレコードを分析するように依頼し...

- 質問198 スティーブンは自分のiPhoneを、攻撃者であるクラークに感染した...

- 質問199 Windows 7システムにローカル管理者としてログインしており、コ...

- 質問200 これらのハッカーは、訓練が限られているかまったくなく、基本的

- 質問201 PCIコンプライアンスの推奨事項ではないものは何ですか?

- 質問202 コンピューターのマザーボード上のどのハードウェアが暗号化キー

- 質問203 loTデバイスが危険にさらされている疑いがある場合に最初にブロ...

- 質問204 クラウドアーキテクトであるAbelは、コンテナテクノロジーを使用...

- 質問205 システムの速度が低下しているため、ネットワークユーザーが不満

- 質問206 次のログ抽出を調べて、攻撃を特定します。 (Exhibit)

- 質問207 セキュリティ管理者のSamuelは、Webサーバーの構成を評価してい...

- 質問208 プロのハッカーであるルイは、専用のツールまたは検索エンジンを

- 質問209 ネットワーク管理者は、LinuxFTPサーバーのルートディレクトリで...

- 質問210 次のうち、Webの世界で非常に一般的なIDS回避手法はどれですか?...

- 質問211 ビルはネットワーク管理者です。彼は、会社のネットワーク内の暗

- 質問212 Vladyは、ITセキュリティはもちろんのこと、従業員の大多数がIT...

- 質問213 あなたは、クライアントのBrakemeSAのワイヤレスネットワークの...

- 質問214 攻撃者のSimonは、組織の通信ネットワークを標的とし、LMCompati...

- 質問215 ボブは、Brownies Incに対してアクティブなセッションハイジャッ...

- 質問216 侵害されたマシンのログからの次の抜粋に基づいて、ハッカーは実

- 質問217 ネットワーク管理者から連絡があります。彼は、ARPスプーフィン...

- 質問218 ネットワークアクティビティが少なく、フラグメント識別番号が低

- 質問219 Spears Technology、Incのネットワーク管理者は、デフォルトゲー...

- 質問220 Gobusterツールを使用して、特定のWebサーバーでコンテンツ列挙...

- 質問221 ユーザーAは、ローカルネットワークの外部のユーザーBに機密性の...

- 質問222 侵害後のフォレンジック調査により、Apache Strutsの既知の脆弱...

- 質問223 次のNmap出力について考えてみます。 (Exhibit) Webサーバーのタ...

- 質問224 インターネットプロトコルセキュリティIPsecは、実際にはスイー...

- 質問225 攻撃者のジョンソンは、評判の高いサイバーセキュリティ会社の連

- 質問226 ベッキーは、ドバイのクライアントに雇われて、リモートオフィス

- 質問227 TCP ACKセグメントをファイアウォールの既知の閉じたポートに送...

- 質問228 マットは、Facebookフィードを閲覧しているときに、友人の1人が...

- 質問229 次のうち、エクスプロイトフレームワークと見なされ、コンピュー

- 質問230 リカルドは、ターゲット環境でアプリケーションのユーザー名を発

- 質問231 ボブは最近、重大なサイバーセキュリティ違反を経験した後、医療

- 質問232 TrempはITセキュリティマネージャーであり、彼の小さな会社にIDS...

- 質問233 プロのハッカーであるジムは、重要な産業インフラストラクチャを

- 質問234 SSL / TLSで対称暗号化と非対称暗号化の両方を使用する利点の1つ...

- 質問235 プロのハッカーであるジョンは、分散ディレクトリサービスへのア

- 質問236 プロのハッカーであるKevinは、CyberTechIncのネットワーク...

- 質問237 ペネトレーションテスターは、特定のホストでポートスキャンを実

- 質問238 以下に示すsnortルールを調べて、ルールを解釈してください。ale...

- 質問239 ViruXine.W32ウイルスは、基盤となる実行可能コードを変更するこ...

- 質問240 ランサムウェアを暗号化するための最善の対策は次のうちどれです

- 質問241 中規模の会計事務所のセキュリティエンジニアは、同社の公開され

- 質問242 チャレンジ/レスポンス認証はどのようなハッキング攻撃を防ぐた

- 質問243 DDOS攻撃は、Webインフラストラクチャを停止するためにレイヤー7...

- 質問244 ソフトウェア開発者のスーザンは、自分のWebAPIが他のアプリケー...

- 質問245 倫理的なハッカーであるジェーンは、セキュリティの抜け穴を特定

- 質問246 Nicolasは、ゼロデイ脆弱性と見なされる公開システムの脆弱性を...

- 質問247 インシデント調査担当者は、セキュリティ違反の可能性がある組織

- 質問248 パスワードクラッキングのどの方法が最も時間と労力を要しますか

- 質問249 次のコマンドのどれがSMTPサーバー上の有効なユーザーをチェック...

- 質問250 サイバーキルチェーン理論モデルのどの段階でデータの漏えいが発

- 質問251 次のコマンドは何に使用されますか? sqlmap.py-u ,, http://10...

- 質問252 先輩のボブから、クライアントの1人との取引に関するメールが届

- 質問253 どのユーティリティが、どのポートがリッスンしているか、別の状

- 質問254 攻撃者のローレンは、組織の内部サーバーシステムの資格を取得し

- 質問255 次のBluetoothハッキング手法のうち、Bluetoothを介したワイヤレ...

- 質問256 Andrewは、特定のターゲットネットワークのIPv4範囲の制限付きフ...

- 質問257 以下に示すsnortルールを調べてください。 (Exhibit) 以下のオプ...

- 質問258 次のコマンドは何に使用されますか? net use \ targetipc $ "" ...

- 質問259 セッションスプライシングは、攻撃者が複数の小さなサイズのパケ

- 質問260 評判の高いIT企業で働くシステム管理者のPeterは、自宅から仕事...

- 質問261 トークンと4桁の暗証番号(PIN)を使用してコンピューターシステ...

- 質問262 攻撃者のスティーブは、企業のWebトラフィックを別の悪意のあるW...

- 質問263 あなたはネットワークセキュリティオフィサーです。2台のマシン

- 質問264 ネットワークにセキュリティシステムを設定するだけです。どのよ

- 質問265 プロのハッカーであるサミュエルは、ボブとホストマシンの間です