有効的な212-82問題集はJPNTest.com提供され、212-82試験に合格することに役に立ちます!JPNTest.comは今最新212-82試験問題集を提供します。JPNTest.com 212-82試験問題集はもう更新されました。ここで212-82問題集のテストエンジンを手に入れます。

212-82問題集最新版のアクセス

「163問、30% ディスカウント、特別な割引コード:JPNshiken」

ターゲット Web サーバーでホストされている Web アプリケーション www.moviescope.com は、SQL インジェクション攻撃に対して脆弱です。Web アプリケーションを悪用し、moviescope データベースからユーザー資格情報を抽出します。データベースで、ユーザー John の UID (ユーザー ID) を特定します。注: Web アプリケーションにアカウントがあり、資格情報も同じです。

(実践的な質問)

(実践的な質問)

正解:B

4 は、上記のシナリオのデータベース内のユーザー John の UID (ユーザー ID) です。Web アプリケーションは、Web サーバー上で実行され、ユーザーが Web ブラウザーを通じてアクセスできるソフトウェア アプリケーションです。Web アプリケーションは、SQL インジェクション攻撃に対して脆弱である可能性があります。SQL インジェクション攻撃は、Web アプリケーションの脆弱性を悪用する Web アプリケーション攻撃の一種で、攻撃者はユーザー名やパスワード フィールドなどの入力フィールドに悪意のある SQL ステートメントを挿入し、データベース サーバー上で実行できます。SQL インジェクションは、認証のバイパス、機密データへのアクセスや変更、コマンドの実行などに使用できます。Web アプリケーションを悪用して、moviescope データベースからユーザー資格情報を抽出するには、次の手順に従う必要があります。

ウェブブラウザを開き、www.moviescope.comと入力します。

Enter キーを押して Web アプリケーションにアクセスします。

ユーザー名として sam 、パスワードとして test を入力します。

ログインボタンをクリックします。

ユーザー名 sam のウェルカム メッセージが表示されていることを確認します。

ログアウトボタンをクリックします。

ユーザー名として「sam」または「1」=「1」を入力し、パスワードとして「test」を入力します。

ログインボタンをクリックします。

ユーザー名 admin のウェルカム メッセージが表示され、SQL インジェクションが成功したことが示されることを確認します。

ログアウトボタンをクリックします。

ユーザー名として「sam'; SELECT * FROM users; -」、パスワードとして「test」と入力します。

ログインボタンをクリックします。

ユーザー テーブルのユーザー資格情報を含むエラー メッセージが表示されることを確認します。

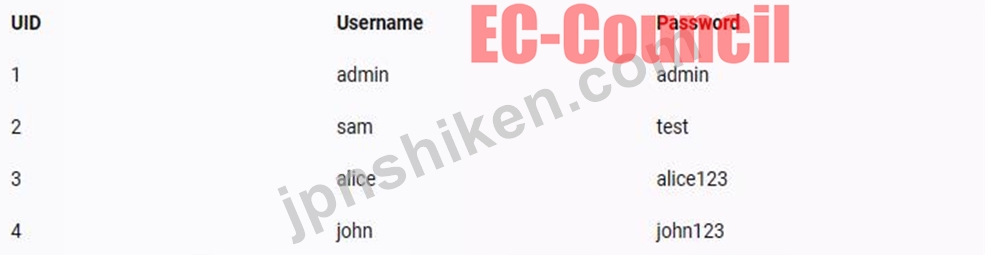

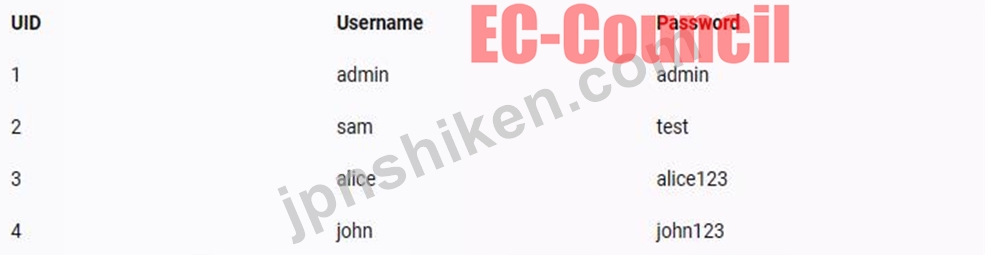

ユーザー テーブルからのユーザー資格情報は次のとおりです。

ユーザー john にマップされている UID は 4 です。

ウェブブラウザを開き、www.moviescope.comと入力します。

Enter キーを押して Web アプリケーションにアクセスします。

ユーザー名として sam 、パスワードとして test を入力します。

ログインボタンをクリックします。

ユーザー名 sam のウェルカム メッセージが表示されていることを確認します。

ログアウトボタンをクリックします。

ユーザー名として「sam」または「1」=「1」を入力し、パスワードとして「test」を入力します。

ログインボタンをクリックします。

ユーザー名 admin のウェルカム メッセージが表示され、SQL インジェクションが成功したことが示されることを確認します。

ログアウトボタンをクリックします。

ユーザー名として「sam'; SELECT * FROM users; -」、パスワードとして「test」と入力します。

ログインボタンをクリックします。

ユーザー テーブルのユーザー資格情報を含むエラー メッセージが表示されることを確認します。

ユーザー テーブルからのユーザー資格情報は次のとおりです。

ユーザー john にマップされている UID は 4 です。

- 質問一覧「105問」

- 質問1 オンライン ショッピング愛好家のグレースは、デビット カードを...

- 質問2 デジタル マーケティング エージェンシーの RevoMedia では、オ...

- 質問3 組織の機密情報を含むテキスト ファイルが漏洩し、組織の評判を

- 質問4 あなたは、Web 開発会社で働くハリスです。指定された IP アドレ...

- 質問5 プロのハッカーであるリチャードは、位置データからユーザーのオ

- 質問6 アシュトンは、SoftEight Tech でセキュリティ スペシャリストと...

- 質問7 不満を抱いた従業員が、今後のプロジェクトの機密性の高い入札デ

- 質問8 コンピューター ユーザーのポールは、オンライン アプリケーショ...

- 質問9 Web アプリケーション www.movieabc.com は、SQL インジェク...

- 質問10 ある組織のセキュリティ専門家である Rhett は、進化する脅威か...

- 質問11 セキュリティ エンジニアのアンダーソンは、組織のネットワーク

- 質問12 プロのハッカーであるミゲルは、ある組織を標的にして、その組織

- 質問13 ネットワーク エンジニアの Steve は、予期しないパケット ドロ...

- 質問14 エイデンは自宅で会社のラップトップを使用して仕事をしています

- 質問15 カルビンは、組織内の物理的なファイル保管場所から短絡により炎

- 質問16 安全対策のために病院に設置された IoT デバイスがサーバーに警...

- 質問17 ある組織のネットワーク スペシャリストである Leilani は、ネッ...

- 質問18 金融サービス ソフトウェア プロバイダーの FinTech Corp は、毎...

- 質問19 あなたは、機密性の高い金融データを扱う多国籍企業の主任サイバ

- 質問20 セキュリティ専門家のヘイズ氏は、パーデュー レベル 3.5 (IDMZ)...

- 質問21 あ 脅威インテリジェンス フィード データ ファイルが取得され、...

- 質問22 組織のセキュリティ スペシャリストである Wilson は、クラウド ...

- 質問23 ソフトウェア エンジニアの Sam は、ビジネス開発に役立つソフト...

- 質問24 プロのハッカーであるリチャードは、位置情報からユーザーのオフ

- 質問25 セキュリティ専門家のアンドレは、データベースをクライアントと

- 質問26 ネットワーク内のマシンの 1 つに FTP サーバーがホストされてい...

- 質問27 プロのハッカーであるケビンは、サイバーテック社のネットワーク

- 質問28 法医学者のデズモンドは、さまざまなオンライン攻撃に関与した侵

- 質問29 ビデオゲーム開発会社のネットワーク セキュリティ アナリストと...

- 質問30 大手金融機関である SecuraCorp は、ゼロデイ脆弱性を懸念してい...

- 質問31 ある組織の従業員である Thomas は、オフィス システムから特定...

- 質問32 IP アドレス 20.20.10.26 にある Web サーバーの脆弱性評価を実...

- 質問33 組織のネットワーク管理者である Martin は、アプリケーションの...

- 質問34 オンライン ショッピング愛好家のグレースは、デビット カードを...

- 質問35 安全対策のため病院に設置された IoT デバイスがサーバーに警告...

- 質問36 多国籍企業のSOC部門は、セキュリティイベントのログを収集しま...

- 質問37 セキュリティ専門家のカーター氏は、組織のネットワークにハニー

- 質問38 システム管理者の Ryleigh は、定期的に組織データの完全バック...

- 質問39 ヘンリーは、BlackEye - Cyber security solutions に雇われ...

- 質問40 大手ソフトウェア ソリューション プロバイダーの TechTonic は...

- 質問41 セキュリティ専門家のエリオットは、組織の企業ネットワークにフ

- 質問42 ある組織のサイバーセキュリティ専門家である Kasen 氏は、事業...

- 質問43 5SH サービスが有効になっているネットワーク内のマシンを識別し...

- 質問44 セキュリティ専門家のナンシーは、Linux マシンの予期しないシャ...

- 質問45 ある組織のセキュリティ チーム メンバーである Walker 氏は、展...

- 質問46 セキュリティ専門家の Elliott は、Bastion ホストを使用して組...

- 質問47 ある組織のセキュリティ専門家であるスティーブンは、従業員のモ

- 質問48 ライリーはルイに秘密のメッセージを送信しました。メッセージを

- 質問49 セキュリティ専門家の Cassius は、組織のリスク管理チームに勤...

- 質問50 ネットワークで SSH が有効になっているマシンへの SSH 接続を開...

- 質問51 フォレンジック担当官の Gideon は、オンライン犯罪活動に関与し...

- 質問52 カルビンは、組織内の物理的なファイル保管場所から短絡が原因で

- 質問53 堅牢な Linux インフラストラクチャを備えた企業である NexaCorp...

- 質問54 法医学者のデズモンドは、さまざまなオンライン攻撃に関与した侵

- 質問55 ザイオンは、施設の周囲に設置された物理的なセキュリティ機器の

- 質問56 ネットワーク内のマシンの 1 つに FTP サーバーがホストされてい...

- 質問57 組織のセキュリティ専門家であるチャーリーは、WLAN への不正ア...

- 質問58 10,000 人以上の従業員を抱える多国籍企業 GlobalTech では、従...

- 質問59 最近、自宅用にスマート サーモスタットを購入しました。これに

- 質問60 ある組織のネットワーク スペシャリストである Tenda は、Window...

- 質問61 あなたは、内部関係者が画像ステガノグラフィーを使用して競合他

- 質問62 ある組織の IH&R チームは、組織のネットワークに接続された...

- 質問63 ケイデンはある組織の最終面接に無事合格しました。数日後、彼は

- 質問64 ある組織のサイバーセキュリティ専門家である Kasen 氏は、事業...

- 質問65 ある多国籍企業のソフトウェア チームは、パンデミックの状況に

- 質問66 プロの侵入テスト担当者である Tristan は、ある組織に採用され...

- 質問67 ある組織のセキュリティ専門家であるリチャーズ氏は、IDS システ...

- 質問68 ネットワークに接続されたマシンの 1 つに RAT が設定されており...

- 質問69 あなたは国際金融機関のサイバーセキュリティ責任者です。あなた

- 質問70 プロのハッカーであるミゲルは、ある組織を標的にして、その重要

- 質問71 ボブは最近、大規模なサイバー セキュリティ侵害を経験した医療

- 質問72 金融機関から医療提供者まで幅広い顧客を持つ、高く評価されてい

- 質問73 組織のセキュリティ専門家であるチャーリーは、WLAN への不正ア...

- 質問74 ネットワークに接続されたマシンの 1 つに RAT が設定されており...

- 質問75 ある組織のセキュリティ専門家であるマイルズ氏は、従業員全員が

- 質問76 攻撃者のジョンソンは、評判の高いサイバーセキュリティ企業の連

- 質問77 組織のセキュリティ スペシャリストである Wilson は、クラウド ...

- 質問78 ターゲット Web サーバーでホストされている Web アプリケーショ...

- 質問79 フォレンジック担当官の Gideon は、オンライン犯罪活動に関与し...

- 質問80 ステラはデビット カードを使用してオンラインでスマートウォッ

- 質問81 ある組織のセキュリティ専門家であるリックソン氏は、10cm 以内...

- 質問82 ある組織のネットワーク スペシャリストである Tenda は、Window...

- 質問83 大規模な金融機関が高度なサイバー攻撃の標的となり、大量のデー

- 質問84 サイバーセキュリティ技術者として、最近攻撃を受けたデバイスか

- 質問85 安全対策のために病院に設置された IoT デバイスは、サーバーに...

- 質問86 ある組織のセキュリティ専門家であるリックソン氏は、10cm 以内...

- 質問87 組織のセキュリティ チーム メンバーである Jase は、危険な状況...

- 質問88 世界的な金融サービス会社が、さまざまな国際規制の枠組みや法律

- 質問89 あなたは侵入テスターとして、クライアント xyz の従業員のユー...

- 質問90 ある組織のインシデント処理および対応 (IH&R) チームは、組...

- 質問91 あるソフトウェア会社は、従業員の出勤と退勤の時間を記録して勤

- 質問92 Henry は、BlackEye - Cyber security solutions に雇われた...

- 質問93 法医学者のカソン氏は、脅迫者がインターネット上で特定の子供を

- 質問94 セキュリティ専門家のアンドレは、データベースをクライアントと

- 質問95 ある組織のセキュリティ専門家である Rhett は、進化する脅威か...

- 質問96 プロのハッカーであるケビンは、サイバーテック社のネットワーク

- 質問97 ある組織のネットワーク スペシャリストである Leilani は、ネッ...

- 質問98 プロの侵入テスターである Tristan は、ネットワーク インフラス...

- 質問99 法医学チームのメンバーである Dany は、オンライン犯罪の捜査プ...

- 質問100 あなたは、衛星通信システムを専門とする多国籍企業の最高サイバ

- 質問101 コンピューター ユーザーのポールは、オンライン アプリケーショ...

- 質問102 Ayden は、自宅から会社のラップトップで働いています。勤務時間...

- 質問103 ある組織のセキュリティ チーム メンバーである Walker 氏は、展...

- 質問104 Web アプリケーション www.moviescope.com は、SQL インジェ...

- 質問105 大手テクノロジー企業 ProNet は、従業員の拡大とビジネス ニー...