- ホーム

- CompTIA

- CAS-003 - CompTIA Advanced Security Practitioner (CASP)

- CompTIA.CAS-003.v2022-04-27.q554

- 質問489

有効的なCAS-003問題集はJPNTest.com提供され、CAS-003試験に合格することに役に立ちます!JPNTest.comは今最新CAS-003試験問題集を提供します。JPNTest.com CAS-003試験問題集はもう更新されました。ここでCAS-003問題集のテストエンジンを手に入れます。

CAS-003問題集最新版のアクセス

「683問、30% ディスカウント、特別な割引コード:JPNshiken」

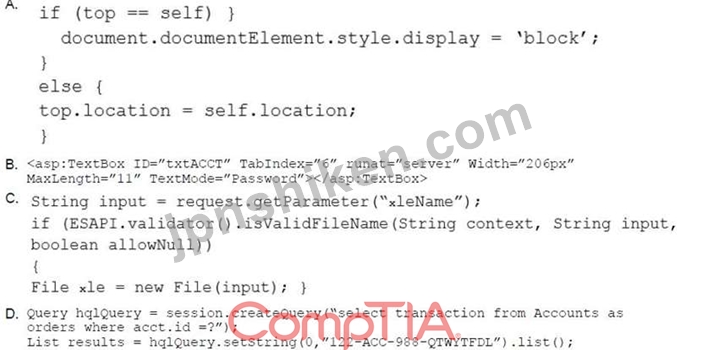

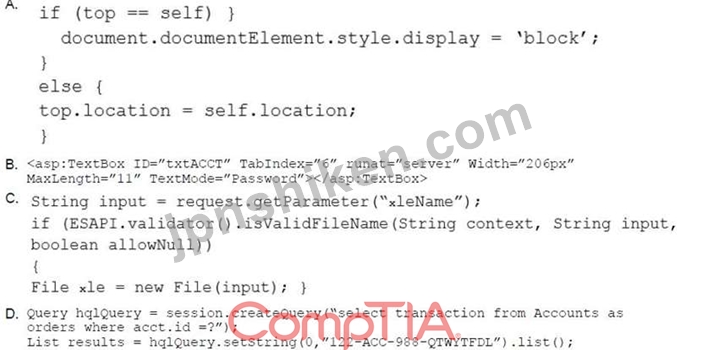

製品の所有者は、Webアプリケーション侵入テストの出力を確認しており、ページに機密情報をクリアテキストで表示しているアプリケーションを特定しました。次のコードスニペットのうち、脆弱性を修正するために使用するのに最適なものはどれですか?

正解:D

- 質問一覧「554問」

- 質問1 大企業は中小企業との合併を準備しています。中小企業は非常に収

- 質問2 数千人のユーザーを抱える大企業では、内部脅威による悪意のある

- 質問3 セキュリティエンジニアは、ソフトウェア開発チームと協力してい

- 質問4 製造会社は、地理的に分散したサイト全体で組立ラインを駆動する

- 質問5 企業は、ネットワークに接続するすべてのデバイスが事前に承認さ

- 質問6 保険会社の最高情報セキュリティ責任者(CISO)と一緒に電子メー...

- 質問7 最近の停止に続いて、システム管理者はサーバーのハードドライブ

- 質問8 企業内のITスタッフは、ベンダー製品に関連する問題のトラブルシ...

- 質問9 ハッカーのジョーは、ブラウザで表示するとブラウザがクラッシュ

- 質問10 インフラストラクチャチームは調達プロセスの最後にあり、ベンダ

- 質問11 会社のNSPを持つネットワーク管理者は、会社での標的とされた敵...

- 質問12 マネージドサービスプロバイダーは、内部SIEMインフラストラクチ...

- 質問13 ABC Corporationは、システムと情報を保護するために複数のセキ...

- 質問14 競合する2つの企業が、さまざまな脅威アクターからのネットワー

- 質問15 セキュリティアナリストは、会社のオンラインショッピングアプリ

- 質問16 ペネトレーションテスターのジョーは、クライアントから提供され

- 質問17 開発チームは、社内で開発したアプリケーションのバグをテストし

- 質問18 スマートフォン制御用のMDMを導入してから数日後、組織は企業全...

- 質問19 エンジニアは、制御プロファイルを評価して、PII、財務、および...

- 質問20 組織の1,000のシステムの大部分に存在するアプリケーションは、...

- 質問21 会社のポリシーでは、サポートされていないすべてのオペレーティ

- 質問22 クラウド展開モデルを関連するユースケースシナリオにドラッグア

- 質問23 政府の契約会社は、企業リソースへのアクセスを可能にするために

- 質問24 ソフトウェア開発会社の人事マネージャーは、会社の新しいサイバ

- 質問25 セキュリティエンジニアは、既知のインシデントに続いてDNSサー...

- 質問26 最高情報責任者(CIO)は、システム管理者に次の要件に基づいて...

- 質問27 大規模な病院では、医師や専門家がタブレットで患者の医療記録に

- 質問28 情報セキュリティ責任者(ISO)は、前回のCOOP卓上演習の結果の...

- 質問29 組織は現在、クライアントと協力して、レガシーERPシステムと グ...

- 質問30 製造会社は最近、ICSデバイスへの攻撃から回復しました。その後...

- 質問31 次のコードスニペットがあるとします。 (Exhibit) このスニペッ...

- 質問32 最新の定義を使用した脆弱性スキャンがサイトAとBで実行されまし...

- 質問33 ソフトウェア開発マネージャーは、アジャイル開発手法を使用して

- 質問34 組織は、フロントエンドWebアプリケーション開発のためのアジャ...

- 質問35 ある企業は、脆弱性の管理、診断、および軽減に効果的であること

- 質問36 セキュリティ構成管理ポリシーでは、すべてのパッチを本番環境に

- 質問37 地理的に分散した診療所が多数ある医療システムのプロバイダーは

- 質問38 中小企業の会計士は、サーバーの価値を理解して、DR用に別のサー...

- 質問39 会社のリーダーシップは、従業員がサイバー攻撃の数を増やしてい

- 質問40 エンジニアは、いくつかのオフショア請負業者に会社のリソースへ

- 質問41 セキュリティエンジニアは、侵入テスト中にアプリケーションを悪

- 質問42 ビジネスは成長しており、他の場所に進出し始めています。別の国

- 質問43 企業は、IPv6に関連するリスクに精通していません。システム管理...

- 質問44 ネットワークエンジニアは、OSIモデルのレイヤー2で、会社の有線...

- 質問45 会社のポリシーに準拠するには、ファイアウォールルールを四半期

- 質問46 グローバル企業は、すべての企業のラップトップにセキュリティ設

- 質問47 セキュリティ管理者は、企業のラップトップやデスクトップにある

- 質問48 ワークステーション、サーバー、ラップトップなどの資産のフルデ

- 質問49 組織は現在、マネージドセキュリティサービスとEDR機能の市場ス...

- 質問50 ある会社がセキュリティコンサルタントと契約して、リモートホワ

- 質問51 保険会社には、保険料のオンライン見積もりシステムがあります。

- 質問52 大規模な組織が小規模な会社の買収を完了した後、小規模な会社は

- 質問53 大規模な病院では、医師や専門家がタブレットで患者の医療記録に

- 質問54 セキュリティ管理者は、ネットワークスイッチとルーターに2要素

- 質問55 セキュリティコンサルタントは、金融機関の認証オプションを検討

- 質問56 社内向けのWebサイトでいくつかの障害が発生しています。セキュ...

- 質問57 小さな新興企業の最高経営責任者(CEO)は、ガバナンス、リスク...

- 質問58 企業の最高技術責任者(CTO)と最高情報セキュリティ責任者(CIS...

- 質問59 セキュリティエンジニアは、システムのキー生成で使用される番号

- 質問60 次の活動のうち、侵入テストを実施する際に一般的に「範囲外」と

- 質問61 ある企業は、顧客関係管理システムをクラウドプロバイダーにアウ

- 質問62 企業のインターネット接続は通常、営業時間中に飽和状態になり、

- 質問63 セキュリティインシデントレスポンダーは、攻撃者がネットワーク

- 質問64 システム管理者は、組織全体のすべてのコンピューターにディスク

- 質問65 スマートスイッチには、電気レベルを監視し、電力サージやその他

- 質問66 セキュリティ管理者は、新しく実装されたコントローラベースのワ

- 質問67 展示ボタンをクリックして、4つのメッセージを表示します。 (Exh...

- 質問68 セキュリティエンジニアは、アプリケーション間の認証を仲介する

- 質問69 以下のコードスニペットは、緊急時にのみドアがフェールオープン

- 質問70 セキュリティアナリストは、同じ画像から取得され、同じ定期的な

- 質問71 セキュリティアナリストは、ホストと会社のルーター間の通信の次

- 質問72 企業は、セキュリティエンジニアと契約して、クライアント向けの

- 質問73 セキュリティエンジニアは、個々のエンドポイントの一意の構成、

- 質問74 開発者は、レビューのために次の出力をセキュリティ管理者に電子

- 質問75 セキュリティエンジニアは、セキュリティ評価中にアプリケーショ

- 質問76 SLAを満たすために、次のドキュメントのどれを作成する必要があ...

- 質問77 非常に複雑なIT環境を持つ大企業は、オンプレミスの内部管理プロ...

- 質問78 ネットワークプリンタが機能するには、インターネットアクセスが

- 質問79 開発者は、開発中のコード内のセキュリティを向上させるための最

- 質問80 組織は、次の統制マトリックスを確立しています。 (Exhibit) 次...

- 質問81 開発者は、レビューのために次の出力をセキュリティ管理者に電子

- 質問82 セキュリティアナリストは、最近のデータ損失インシデントの原因

- 質問83 正しいテキスト セキュリティアナリストがログを確認し、従業員

- 質問84 セキュリティ管理者は、特権アクセスアカウントを持つ雇用者が定

- 質問85 病院は、アプリケーションのセグメントをサポートする仮想ホスト

- 質問86 ペネトレーションテストは、強力で複雑なパスワードを適用するWi...

- 質問87 最高情報責任者(CIO)は、関連するメトリックを備えたセキュリ...

- 質問88 セキュリティエンジニアは、最近企業に買収された病院に雇用され

- 質問89 ソフトウェア開発チームは、COTSソリューションを使用して、社内...

- 質問90 セキュリティアナリストは、ホストと会社のルーター間の通信の次

- 質問91 2つの異なる会社の最高経営責任者(CEO)が、それぞれの会社を統...

- 質問92 Joeは、SSL検査を実行し、最大10Gbpsのトラフィックを分析し、一...

- 質問93 セキュリティエンジニアは、内部ユーザーアクセスレビューツール

- 質問94 技術者は、旅行中にパブリックインターネット接続を頻繁に利用す

- 質問95 企業は、IPv6に関連するリスクに精通していません。システム管理...

- 質問96 次のテクノロジーのうち、許可されていないHBAがiSCSIターゲット...

- 質問97 セキュリティマネージャは、外部ソースからのデータセンターでの

- 質問98 内部侵入テスターは、本番Webサイトにプッシュされる前に、潜在...

- 質問99 セキュリティ管理者は、従業員のオフィスで電源がオフになってい

- 質問100 SaaSベースの電子メールサービスプロバイダーは、正当な顧客から...

- 質問101 会社は、ヘルプデスクの可用性を営業時間を超えて拡張したいと考

- 質問102 病院のセキュリティ管理者は、患者記録のセキュリティを向上させ

- 質問103 競合する2つの企業が、さまざまな脅威アクターからのネットワー

- 質問104 最高情報責任者(CIO)は、システムのダウンタイムを削減するた...

- 質問105 管理者は、アプリケーションの異常な変更や実行を防ぐために、オ

- 質問106 セキュリティエンジニアは、セキュリティ評価中にアプリケーショ

- 質問107 以下のコードスニペットを考えると: (Exhibit) MOSTの次の脆弱...

- 質問108 新しいアカウンティングPCのソースワークステーションイメージが...

- 質問109 情報セキュリティ責任者は、1つの安全なネットワークと1つのオフ...

- 質問110 ローカルPCからの次の出力があるとします。 (Exhibit) ステート...

- 質問111 重要なシステム監査は、OSセキュリティパッチが欠落しているため...

- 質問112 確立されたセキュリティ部門を持つ電子小売業者の最高情報セキュ

- 質問113 大企業向けの新しいコンピューティングライフサイクルプロセスを

- 質問114 以下のコードスニペットを考えると: (Exhibit) MOSTの次の脆弱...

- 質問115 製造会社のセキュリティエンジニアは、リモートアクターが工場の

- 質問116 セキュリティ管理者は、ますます多くの従業員のワークステーショ

- 質問117 セキュリティエンジニアが会社の評価を再度実行しています。セキ

- 質問118 Windows環境で作業しているセキュリティアナリストは、IPv6が現...

- 質問119 開発者は、Webページのログイン画面にユーザーから提供された入...

- 質問120 SLAを満たすために、次のドキュメントのどれを作成する必要があ...

- 質問121 最高情報責任者(CIO)は、関連するメトリックを備えたセキュリ...

- 質問122 ミーティングで、システム管理者は、会社のWebサーバー上のすべ...

- 質問123 チームは、新しい企業全体のアプリケーションを設計する初期段階

- 質問124 確立されたセキュリティ部門の最高情報セキュリティ責任者(CISO...

- 質問125 病院で使用されているレガシーWebアプリケーションは、12か月間...

- 質問126 小さな会社が新しいインターネット向けWebアプリケーションを開...

- 質問127 組織は、運用技術と情報技術の分野を統合する過程にあります。統

- 質問128 保険会社には、保険料のオンライン見積もりシステムがあります。

- 質問129 ユーザーは、潜在的に違法な活動に従事している疑いがあります。

- 質問130 セキュリティエンジニアは、個々のエンドポイントの一意の構成、

- 質問131 保険会社には200万人の顧客がいて、その顧客の上位の取引を調査...

- 質問132 セキュリティエンジニアは、管理者の要求に応じて構成ボードの新

- 質問133 セキュリティアナリストが企業のMDM設定を確認し、いくつかの無...

- 質問134 開発者は、Webページのログイン画面にユーザーから提供された入...

- 質問135 会社のポリシーに準拠するには、ファイアウォールルールを四半期

- 質問136 次のうち、構成アイテムが寿命に達したことを示しているのはどれ

- 質問137 保険会社には200万人の顧客がおり、顧客ポータルで上位の取引を...

- 質問138 インシデントごとに1,000ドルの費用がかかったウイルスの発生を...

- 質問139 企業は、多要素認証の使用を強制することにより、特定のWebベー...

- 質問140 レガシー情報システムを備えた成熟した組織は、ネットワークとイ

- 質問141 組織は最近、ラップトップ、デスクトップ、およびサーバーインフ

- 質問142 会社は、ヘルプデスクの可用性を営業時間を超えて拡張したいと考

- 質問143 セキュリティマネージャーは、クラウドベースのSIEMソリューショ...

- 質問144 インシデントごとに1000ドルの費用がかかったウイルスの発生を調...

- 質問145 社内向けのWebサイトでいくつかの障害が発生しています。セキュ...

- 質問146 企業は、特定のデバイスとさまざまな内部および外部サブネットの

- 質問147 企業は、システムをオンプレミス施設からサードパーティが管理す

- 質問148 セキュリティ管理者は、安価で、ADとネイティブに統合でき、ファ...

- 質問149 システム管理者は、組織全体のすべてのコンピューターにディスク

- 質問150 ヘルプデスクは、財務部門から低速で断続的なインターネットアク

- 質問151 IT管理者は、マルウェアとその結果生じるデータ漏洩に関連す...

- 質問152 小さな銀行のリスクマネージャーは、定量分析を使用して、その年

- 質問153 組織は、Webサーバーを強化し、潜在的な攻撃者によって開示され...

- 質問154 グローバルメーカーの運用プロセスの効率を高めるために、内部ア

- 質問155 大規模な組織は最近、大規模なクレジットカード侵害に苦しんでい

- 質問156 ドライブバイダウンロードの結果、ユーザーワークステーションが

- 質問157 SaaSベースの電子メールサービスプロバイダーは、正当な顧客から...

- 質問158 セキュリティアナリストが企業のMDM設定を確認し、いくつかの無...

- 質問159 インフラストラクチャチームは調達プロセスの最後にあり、ベンダ

- 質問160 ローカルPCからの次の出力があるとします。 (Exhibit) ステート...

- 質問161 ある組織は、監査会社のサービスを利用して、次の監査に備えてギ

- 質問162 次のシステムのうち、完全な...秘密に関連するオープンな脆弱性...

- 質問163 セキュリティエンジニアが会社の評価を再度実行しています。セキ

- 質問164 機密データの漏洩を懸念しているセキュリティアナリストは、次の

- 質問165 顧客は、悪意のあるソフトウェアへのリンクを含む電子メールを受

- 質問166 医用画像会社のシステム管理者が、 汎用ファイルサーバー。管理

- 質問167 管理者は、Webサーバー上の複数のWebサイトドメインを保護する必...

- 質問168 ある会社は、従業員のために出席者の多いオンプレミスのフィット

- 質問169 システム管理者は最近、インターネットの脆弱性スキャンを実施し

- 質問170 最高情報セキュリティ責任者(CISO)は、SIEMソリューションの実...

- 質問171 プロジェクトマネージャーは、システム所有者と協力して、クラウ

- 質問172 ネットワークのセキュリティおよびストレージアプリケーションの

- 質問173 以下のコードスニペットは、緊急時にのみドアがフェールオープン

- 質問174 開発者は、Webアプリケーションからの次のトランザクションログ...

- 質問175 セキュリティインシデントレスポンダーは、攻撃者がネットワーク

- 質問176 セキュリティ管理者は、サーバーのセキュリティログに次の行があ

- 質問177 エンジニアは、重要な企業サービスを収容し、データセンターの物

- 質問178 銀行は新しいモバイルアプリケーションを開発中です。モバイルク

- 質問179 コードがまだ開発環境にある間、セキュリティアーキテクトは、コ

- 質問180 セキュリティ調査では、多国籍銀行に対する標的型攻撃の数に関す

- 質問181 セキュリティエンジニアは、既知の脆弱性について会社のアプリケ

- 質問182 営業部長は、営業チームが使用するアプリケーションの使いやすさ

- 質問183 組織は事業継続計画を作成する準備をしています。組織は、明確に

- 質問184 セキュリティエンジニアは、既知の脆弱性について会社のアプリケ

- 質問185 大規模な一流企業の最高経営責任者(CEO)は、他国のサードパー...

- 質問186 管理者は経営陣と協力して、企業データを含むクラウドベースのリ

- 質問187 協会は、米国内の5か所でファイアウォールをアップグレードする

- 質問188 ネットワークのセキュリティおよびストレージアプリケーションの

- 質問189 攻撃者の場所からデータを回復する状況で、最初にキャプチャする

- 質問190 企業の人材アプリケーションをPaaSプロバイダーに移行する際、最...

- 質問191 ソフトウェア会社は、新しいモバイルアプリケーションを幅広い外

- 質問192 セキュリティ技術者は、新しいSIEMのRFPに次の要件を組み込んで...

- 質問193 Kaliのセキュリティツールからの次の出力を前提としています。 (...

- 質問194 会社は、従業員が個人所有のデバイスを使用できるようにするポリ

- 質問195 高度な脅威エミュレーションエンジニアが、クライアントのネット

- 質問196 保険会社の最高情報セキュリティ責任者(CISO)と一緒に電子メー...

- 質問197 マネージドサービスプロバイダーは、内部SIEMインフラストラクチ...

- 質問198 組織は、災害が発生した場合の潜在的なデータ損失を懸念しており

- 質問199 アプリケーションAに関連する機密情報。 アプリケーションBとプ...

- 質問200 セキュリティ管理者は、新しく実装されたコントローラベースのワ

- 質問201 まったく新しいクラスのWebベースの脆弱性が発見されました。す...

- 質問202 著者からid、firstname、lastnameを選択します ユーザー入力=名=...

- 質問203 組織の情報セキュリティ責任者は、人材部門との会議に出席してい

- 質問204 最高情報セキュリティ責任者(CISO)は、内部ホストの脆弱性スキ...

- 質問205 システム管理者は最近組織に加わり、多くの機密システムからのク

- 質問206 認可されたテスト中に、十分に防御されたネットワーク境界内から

- 質問207 銀行は新しいモバイルアプリケーションを開発中です。モバイルク

- 質問208 セキュリティコンサルタントがネットワーク評価を実施しており、

- 質問209 管理者は、重複排除を使用するFCoEベースのストレージアレイの可...

- 質問210 最高経営責任者(CEO)は、新しい最高情報セキュリティ責任者(C...

- 質問211 組織は、内部ネットワークでIPアドレスブロック203.0.113.0 / 24...

- 質問212 会社のポリシーでは、すべての会社のラップトップが次のベースラ

- 質問213 管理者がUNIXボックスでユーザーのパスワードのソルトを有効にし...

- 質問214 セキュリティ管理者は、企業のラップトップやデスクトップにある

- 質問215 プロダクトマネージャーは、従業員によるソーシャルメディアの使

- 質問216 企業のフォレンジック調査担当者は、従業員データベースアプリケ

- 質問217 従業員が解雇された後、会社は、従業員がオフボーディング中に破

- 質問218 病院は、ローカルユーザーとリモートユーザーの両方の画像にアク

- 質問219 法務部門は、企業のクラウドベースのワードプロセッシングおよび

- 質問220 医療機器会社は、製造工場で新しいCOTSウイルス対策ソリューショ...

- 質問221 薬局は、クライアントに自分の記録へのオンラインアクセスと、請

- 質問222 最高情報セキュリティ責任者(CISO)は、外部のサイバーセキュリ...

- 質問223 セキュリティ管理者は、リストされている4つの要件に準拠するよ

- 質問224 情報セキュリティマネージャーがギャップ分析を実施したところ、

- 質問225 最高情報責任者(CIO)は、組織のクラウドSaaSアプリケーション...

- 質問226 セキュリティエンジニアは、内部ユーザーアクセスレビューツール

- 質問227 セキュリティアーキテクトは、トランザクション時間の短縮、セキ

- 質問228 非常に複雑なIT環境を持つ大企業は、オンプレミスの内部管理プロ...

- 質問229 組織は、IaaSプロバイダーを使用して、組織の資産をクラウドベー...

- 質問230 セキュリティエンジニアは、管理者の要求に応じて構成ボードの新

- 質問231 ラップトップは盗まれてから数日後に回収されます。 インシデン

- 質問232 企業は、施設の運用のために連邦政府が義務付けている機器監視機

- 質問233 セキュリティエンジニアは、個々のエンドポイントの一意の構成、

- 質問234 自然災害から保護するための重要な企業データをホストするコンピ

- 質問235 アナリストは、インターネットに接続されたDNSサーバーに対して...

- 質問236 最近のセキュリティ違反により、SQLデータベースにオンラインで...

- 質問237 企業は、悪意のあるDNS要求を陥没させるクラウドベースのセキュ...

- 質問238 企業はADとRADIUSを使用してVPNとWiFi接続を認証します。最高情...

- 質問239 今後の監査に備えるために、最高情報セキュリティ責任者(CISO)...

- 質問240 次のうち、SANストレージインフラストラクチャを保護するための...

- 質問241 医療施設は、医師や看護師向けのモバイルデバイスを購入したいと

- 質問242 会社は、WMIを使用してすべてのWebサーバーのパフォーマンスを監...

- 質問243 展開マネージャーは、ソフトウェア開発グループと協力して、組織

- 質問244 ある企業は、Webサーバーがライバル企業に侵入されたのではない...

- 質問245 ソフトウェア開発チームは、COTSソリューションを使用して、社内...

- 質問246 評価者は、エンドポイントとTier 2でセンサーを検証することによ...

- 質問247 新しいアカウンティングPCのソースワークステーションイメージが...

- 質問248 企業のエンジニアは、特定の種類のデータを競合他社から保護する

- 質問249 大企業は中小企業との合併を準備しています。中小企業は非常に収

- 質問250 フォレンジックアナリストは、カーネルモジュールにバッファオー

- 質問251 新しいランサムウェアが会社のバックアップサーバーにインストー

- 質問252 医用画像会社のシステム管理者は、汎用ファイルサーバーで保護さ

- 質問253 最近のネットワーク侵入に続いて、企業はすべての従業員の現在の

- 質問254 ペネトレーションテスターは、新しいモバイルバンキングアプリケ

- 質問255 正しいテキスト セキュリティ管理者として、Red Hat Enterprise ...

- 質問256 組織は、運用技術と情報技術の分野を統合する過程にあります。

- 質問257 セキュリティ管理者は、6か月以上検出されなかった2人のシステム...

- 質問258 セキュリティ管理者は、リストされている4つの要件に準拠するよ

- 質問259 最高情報セキュリティ責任者(CISO)は最近、転職して新しい業界...

- 質問260 フォレンジックアナリストは、ウイルス対策アプリケーションによ

- 質問261 コアインシデント対応チームの一員であるファーストレスポンダー

- 質問262 今後の監査に備えるために、最高情報セキュリティ責任者(CISO)...

- 質問263 グローバルメーカーの運用プロセスの効率を高めるために、内部ア

- 質問264 顧客は、悪意のあるソフトウェアへのリンクを含む電子メールを受

- 質問265 クラウド展開モデルを関連するユースケースシナリオにドラッグア

- 質問266 ある会社は最近、環境内のすべてのラップトップにエージェントベ

- 質問267 ネットワーク管理者は、インターネット上のホストから時折攻撃さ

- 質問268 次のコードスニペットがあるとします。 (Exhibit) 次の障害モー...

- 質問269 ローカルPCからの次の出力があるとします。 (Exhibit) ステート...

- 質問270 企業は、マルウェアがバッファオーバーフロー攻撃を試みている可

- 質問271 チームは、新しい企業全体のアプリケーションを設計する初期段階

- 質問272 Web開発者は、HTML5最適化をレガシーWebアプリケーションに実装...

- 質問273 セキュリティエンジニアは、侵入テスト中にアプリケーションを悪

- 質問274 医療施設は、医師や看護師向けのモバイルデバイスを購入したいと

- 質問275 機密データの漏洩を懸念しているセキュリティアナリストは、次の

- 質問276 上級セキュリティ管理者は、外部と内部の両方の脅威に関連するリ

- 質問277 会社は、従業員が個人所有のデバイスを使用できるようにするポリ

- 質問278 セキュリティエンジニアは、大規模なソフトウェア開発プロジェク

- 質問279 ハードウェアプロジェクトの廃止措置フェーズでは、セキュリティ

- 質問280 管理者は、企業のワイヤレスネットワーク上の隣接する会社のモバ

- 質問281 組織の最高情報セキュリティ責任者(CISO)は、企業全体でのクリ...

- 質問282 ある企業は、各支社のすべてのT-1アップリンクを交換し、既存のM...

- 質問283 大企業は中小企業との合併を準備しています。中小企業は非常に収

- 質問284 財務部門は、さまざまなネットワークデバイスに厳格なPIIセキュ...

- 質問285 会社の人事部門は最近、独自のシャドーIT部門が、同じVM上で異な...

- 質問286 Universal Research Associationは、Association of Medical Bus...

- 質問287 クラウド展開モデルを関連するユースケースシナリオにドラッグア

- 質問288 社内向けのWebサイトでいくつかの障害が発生しています。セキュ...

- 質問289 企業は、管理された人材サービスのビジネスパートナーとビジネス

- 質問290 新しいシステムの展開中に、実装チームは、新しいシステムをレガ

- 質問291 会社のポリシーに準拠するには、ファイアウォールルールを四半期

- 質問292 開発者は、Webアプリケーションからの次のトランザクションログ...

- 質問293 最近の違反により、最高経営責任者(CEO)は、インシデント対応...

- 質問294 組織は、他の消費サーバー向けのコンテンツと機能を生成する最も

- 質問295 セキュリティ会社は、新しいネットワークベースのソフトウェア製

- 質問296 新しい内部ネットワークセグメンテーションソリューションは、20...

- 質問297 システム管理者は、組織全体のすべてのコンピューターにディスク

- 質問298 正しいテキスト 会社のポリシーに準拠するには、ファイアウォー

- 質問299 組織がエンドポイントセキュリティソリューションを検討していま

- 質問300 ネットワーク管理者は、インターネット上のホストから時折攻撃さ

- 質問301 正しいテキスト A社は、不正なIPアドレスからネットワーク上のSQ...

- 質問302 企業ネットワーク上のサーバー(10.0.0.2)は、侵害されて別のネ...

- 質問303 サイバー攻撃の結果としていくつかの業界の競合他社がデータ損失

- 質問304 ある会社がDIPソリューションを展開し、ワークステーションとネ...

- 質問305 組織の情報セキュリティ責任者は、人材部門との会議に出席してい

- 質問306 セキュリティ管理者として、Red Hat Enterprise Server 5.564ビ...

- 質問307 買収の結果、新しい開発チームが会社に統合されています。NS 開...

- 質問308 セキュリティエンジニアは、オフショアのアウトソーシングされた

- 質問309 会社は、ヘルプデスクの可用性を営業時間を超えて拡張したいと考

- 質問310 Windows環境で作業しているセキュリティアナリストは、IPv6が現...

- 質問311 セキュリティアナリストは、組織に適用可能な外部ITセキュリティ...

- 質問312 新しいシステムの展開中に、実装チームは、新しいシステムをレガ

- 質問313 会社。開発チームには、IDEがインストールされたBYODラップトッ...

- 質問314 小さな会社が新しいインターネット向けWebアプリケーションを開...

- 質問315 クラウド展開モデルを関連するユースケースシナリオにドラッグア

- 質問316 組織は、ホストされているWebサーバーが最新バージョンのソフト...

- 質問317 サイバーセキュリティアナリストは、以下についてパケット分析を

- 質問318 機密データの漏洩を懸念しているセキュリティアナリストは、次の

- 質問319 展示ボタンをクリックして、4つのメッセージを表示します。 (Exh...

- 質問320 セキュリティマネージャは、外部ソースからのデータセンターでの

- 質問321 セキュリティ管理者は、機密データを処理するTrustedSolarisサー...

- 質問322 セキュリティコンサルタントは、ローカルホストとクラウドベース

- 質問323 セキュリティエンジニアは、アプリケーション間の認証を仲介する

- 質問324 プロジェクトマネージャーは、システムオーナーと協力して、クラ

- 質問325 最高財務責任者(CFO)は、ITセキュリティインフラストラクチャ...

- 質問326 セキュリティ管理者は、機密データを処理するTrustedSolarisサー...

- 質問327 開発者は、ソーシャルメディアプラットフォームに追加する新機能

- 質問328 教育機関は、遠隔地の学生がコンピュータラボを利用できるように

- 質問329 最高セキュリティ責任者(CSO)は、最近のインシデントからの組...

- 質問330 報道機関は、支払いカードのデータ侵害を経験している多くの小売

- 質問331 ある会社が、悪意のあるペイロードが含まれている疑いのあるツー

- 質問332 企業ネットワークにIPv6を実装して以来、セキュリティ管理者は、...

- 質問333 機密データの漏洩を懸念しているセキュリティアナリストは、次の

- 質問334 企業のネットワーク管理者が大規模なデータ漏洩を報告しました。

- 質問335 数千人のユーザーを抱える大企業では、内部脅威による悪意のある

- 質問336 次の場合: (Exhibit) 上記のコードスニペットに存在する脆弱性...

- 質問337 展示ボタンをクリックして、4つのメッセージを表示します。 (Exh...

- 質問338 次のうち、職務分離ポリシーを実装する最良の理由はいつですか?

- 質問339 管理者は、アプリケーションにパッチをインストールしたいと考え

- 質問340 ペネトレーションテスターはComptia.orgで評価を行っており、パ...

- 質問341 システムエンジニアが、Webアプリケーションの脆弱性スキャンか...

- 質問342 認可されたテスト中に、十分に防御されたネットワーク境界内から

- 質問343 次の攻撃のうち、適切なデータ保持ポリシーによって軽減できるの

- 質問344 企業は、特定のデバイスの内部評価を実施することでコストを削減

- 質問345 企業は、マルウェアがバッファオーバーフロー攻撃を試みている可

- 質問346 システム管理者は、組織全体のすべてのコンピューターにディスク

- 質問347 エンジニアは、会社のサーバーのOSセキュリティ構成を評価したい...

- 質問348 クラウド展開モデルを関連するユースケースシナリオにドラッグア

- 質問349 開発者は、次のコードスニペットを実装します。 (Exhibit) コー...

- 質問350 最高情報セキュリティ責任者(CISO)は、データベース管理者が管...

- 質問351 セキュリティアーキテクトは、新しいプロジェクトに最適なソリュ

- 質問352 次のうちどれが最良のリスク計算方法を提供しますか?

- 質問353 マルウェア感染は、マーケティング部門内の多数のワークステーシ

- 質問354 最高情報セキュリティ責任者(CISO)は、組織全体のミッションク...

- 質問355 情報セキュリティマネージャーは、重要なネットワークデバイスの

- 質問356 外部のレッドチームメンバーが侵入テストを実施し、ブランチオフ

- 質問357 情報セキュリティ責任者(ISO)は、同社がサイバー犯罪者の標的...

- 質問358 解雇された従業員のアンは、会社が発行したラップトップに個人の

- 質問359 最高情報セキュリティ責任者(CISO)は、組織の新しいBIAを開発...

- 質問360 開発者は、Webアプリケーションからの次のトランザクションログ...

- 質問361 ある会社がMFAを導入しましたが、一部の従業員はモバイルデバイ...

- 質問362 内部で開発されたアプリケーションで、次のことが発見されました

- 質問363 大規模な産業用システムのスマートジェネレーターは、システムス

- 質問364 Company.orgは、主要なサイバー地形でブラックボックスセキュリ...

- 質問365 ファイアウォールチームのマネージャーは、ファイアウォールの変

- 質問366 システム管理者は、組織全体のすべてのコンピューターにディスク

- 質問367 セキュリティ管理者は、リストされている4つの要件に準拠するよ

- 質問368 企業は、IPv6に関連するリスクに精通していません。システム管理...

- 質問369 新たに採用された最高情報セキュリティ責任者(CISO)は、前年度...

- 質問370 3つの企業は、1つの一貫したワイヤレスクライアント構成を維持し...

- 質問371 病院は、アプリケーションのセグメントをサポートする仮想ホスト

- 質問372 リスクマネージャーは、一元管理され、簡単に更新でき、オフィス

- 質問373 教育機関は、遠隔地の学生がコンピュータラボを利用できるように

- 質問374 セキュリティ管理者は、会社のゲストが使用するローカルネットワ

- 質問375 セキュリティ管理者がパケットキャプチャを実行していて、2001 :...

- 質問376 ヘルプデスク部門は、会社のすべてのコンピューターで内部使用す

- 質問377 セキュリティエンジニアが会社の評価を再度実行しています。セキ

- 質問378 セキュリティ会社は、新しいネットワークベースのソフトウェア製

- 質問379 情報セキュリティ責任者がレポートを確認し、過去10か月間でアウ...

- 質問380 アプリケーション開発者は、サードパーティのバックグラウンドセ

- 質問381 企業の最高情報セキュリティ責任者(CISO)は、多くのユーザーが...

- 質問382 組織は、ゼロデイ脅威が発生した直後に、その脅威に関するインテ

- 質問383 セキュリティ管理者は、リストされている4つの要件に準拠するよ

- 質問384 最高情報セキュリティ責任者(CISO)は、さまざまな地域のオフィ...

- 質問385 ソフトウェア開発会社の人事マネージャーは、会社の新しいサイバ

- 質問386 情報セキュリティマネージャーは、重要なネットワークデバイスの

- 質問387 企業は、多要素認証の使用を強制することにより、特定のWebベー...

- 質問388 組織は、運用技術と情報技術の分野を統合する過程にあります。統

- 質問389 IT管理者は、マルウェアとその結果生じるデータ漏洩に関連す...

- 質問390 インシデントごとに1,000ドルの費用がかかったウイルスの発生を...

- 質問391 セキュリティコンサルタントは、金融機関の認証オプションを検討

- 質問392 組織で実施されているセキュリティポリシーでは、USBドライブを...

- 質問393 組織は、社内の顧客リソース管理(CRM)アプリケーションのレガ...

- 質問394 今後の監査に備えるために、最高情報セキュリティ責任者(CISO)...

- 質問395 次のうち、企業がセキュリティ評価者と侵入テスターを雇う原因と

- 質問396 有名な小売業者は、大規模なクレジットカード侵害を経験しました

- 質問397 組織は、運用技術と情報技術の分野を統合する過程にあります。統

- 質問398 セキュリティエンジニアは、管理者の要求に応じて構成ボードの新

- 質問399 ある企業は、老朽化したコラボレーションソリューションに代

- 質問400 セキュリティアナリストは、コマンドlessを実行した後、次の疑似...

- 質問401 ソフトウェア開発マネージャーは、アジャイル開発手法を使用して

- 質問402 以下のコードスニペットを考えると: (Exhibit) MOSTの次の脆弱...

- 質問403 地理的に分散した診療所が多数ある医療システムのプロバイダーは

- 質問404 調査の結果、エンジニアのラップトップからワームが導入されたこ

- 質問405 ある会社の営業マネージャーは、会社の財務部門から、来年の研究

- 質問406 次のコードスニペットがあるとします。 (Exhibit) このスニペッ...

- 質問407 最高情報セキュリティ責任者(CISO)は、企業ネットワークと接続...

- 質問408 ABC社のSANは容量に近づいており、サーバーのディスク容量が不足...

- 質問409 フォレンジックアナリストは、カーネルモジュールにバッファオー

- 質問410 保険会社には200万人の顧客がおり、顧客ポータルで上位の取引を...

- 質問411 教育機関は、遠隔地の学生がコンピュータラボを利用できるように

- 質問412 合併後、企業のリモートサイトの数は2倍の52になりました。同社...

- 質問413 最高情報セキュリティ責任者(CISO)は、さまざまな地域のオフィ...

- 質問414 開発者は、ユーザーが従業員の電話番号を名前で検索できるように

- 質問415 セキュリティアーキテクトは、部門間を移動する際に企業のITデバ...

- 質問416 セキュリティアナリストは、顧客が会社の製品に関するフィードバ

- 質問417 最近のセキュリティ評価では、Webアプリケーションがクリックジ...

- 質問418 政府機関は、いくつかのICS環境を運用および保守しています。ICS...

- 質問419 会社は、ヘルプデスクの可用性を営業時間を超えて拡張したいと考

- 質問420 最高セキュリティ責任者(CSO)は、最近のインシデントからの組...

- 質問421 セキュリティアーキテクトは、新しいプロジェクトに最適なソリュ

- 質問422 Windows環境で作業しているセキュリティアナリストは、IPv6が現...

- 質問423 次のコードスニペットがあるとします。 (Exhibit) このスニペッ...

- 質問424 リスクマネージャーは、可能性と結果を使用して、会社の資産に発

- 質問425 ソフトウェア開発者のアンは、新しく開発したソフトウェアをオン

- 質問426 小さな新興企業の最高経営責任者(CEO)は、営業スタッフがビジ...

- 質問427 企業は、特定のデバイスとさまざまな内部および外部サブネットの

- 質問428 管理者は、企業のワイヤレスネットワーク上の隣接する会社のモバ

- 質問429 新しいデータベースアプリケーションが、企業のホストされたVM環...

- 質問430 小さな会社の最高経営責任者(CEO)は、その最高セキュリティ責...

- 質問431 セキュリティエンジニアは、既知の脆弱性について会社のアプリケ

- 質問432 定期的なネットワークスキャン中に、セキュリティ管理者は、会社

- 質問433 セキュリティ管理者として、Red Hat Enterprise Server 5.564ビ...

- 質問434 病院のセキュリティチームは最近、そのネットワークが侵害され、

- 質問435 組織がエンドポイントセキュリティソリューションを検討していま

- 質問436 システムエンジニアが、Webアプリケーションの脆弱性スキャンか...

- 質問437 ある会社のセキュリティエンジニアは、会社を打ち負かしている競

- 質問438 XYZ社は、より多くのクラウドベースのビジネスツールを使用して...

- 質問439 企業は、ネットワークに接続するすべてのデバイスが事前に承認さ

- 質問440 新しいシステムの展開中に、実装チームは、新しいシステムをレガ

- 質問441 セキュリティ管理者は、Linuxデータベースサーバー上で、以前は...

- 質問442 今後の監査に備えるために、最高情報セキュリティ責任者(CISO)...

- 質問443 開発者は、Webアプリケーションからの次のトランザクションログ...

- 質問444 法務当局は、企業のネットワークが2回に1回侵害されたことを企業...

- 質問445 サービスプロバイダーのセキュリティマネージャーは、サービスプ

- 質問446 医療機器会社は、製造工場で新しいCOTSウイルス対策ソリューショ...

- 質問447 最高セキュリティ責任者(CSO)は、最近のインシデントからの組...

- 質問448 金融セクターの企業は、電子メールを介してかなりの数の顧客トラ

- 質問449 企業は、特定のデバイスとさまざまな内部および外部サブネットの

- 質問450 医療施設は、医師や看護師向けのモバイルデバイスを購入したいと

- 質問451 解雇された従業員のアンは、会社が発行したラップトップに個人の

- 質問452 最高情報セキュリティ責任者(CISO)は最近、転職して新しい業界...

- 質問453 セキュリティエンジニアは、入力の検証で開発者を支援しており、

- 質問454 金融コンサルティング会社は最近、ルートキットを介してインスト

- 質問455 セキュリティエンジニアは、セキュリティ評価中にアプリケーショ

- 質問456 人気のある商用仮想化プラットフォームでは、仮想ハードウェアの

- 質問457 ソフトウェア開発会社の外部侵入テストの結果は、少数のアプリケ

- 質問458 Webサービス会社は、企業のWebサイトでホストされる1回限りの注...

- 質問459 新しい内部ネットワークセグメンテーションソリューションは、20...

- 質問460 会社のメインデータベースに関連するインシデントの際、法医学の

- 質問461 クラウド展開モデルを関連するユースケースシナリオにドラッグア

- 質問462 銀行は新しいモバイルアプリケーションを開発中です。モバイルク

- 質問463 企業内のITスタッフは、ベンダー製品に関連する問題のトラブルシ...

- 質問464 プロジェクトマネージャーは、構造化された環境でソフトウェアア

- 質問465 セキュリティ管理者は、リストされている4つの要件に準拠するよ

- 質問466 企業は、システムをオンプレミス施設からサードパーティが管理す

- 質問467 お客様は、悪意のあるソフトウェアへのリンクを含むメールを受け

- 質問468 セキュリティ管理者は、IPS-IDSシステムによって監視される特定...

- 質問469 多国籍企業は、モバイル性の高い労働力と最小限のITインフラスト...

- 質問470 組織は別の法域の組織と合併したばかりであり、データ分離を実装

- 質問471 セキュリティアナリストは、次の侵入テストに備えるために会社に

- 質問472 内部侵入テスターは、本番Webサイトにプッシュされる前に、潜在...

- 質問473 セキュリティアナリストは、同じ画像から取得され、同じ定期的な

- 質問474 大手銀行は、顧客とクレジットカードのデータが電子メールで組織

- 質問475 セキュリティ管理者は、新しい機器の購入を含むセキュリティ設計

- 質問476 政府は、遠隔地の軍事任務が、運用上のセキュリティを保護できな

- 質問477 会社のNSPを持つネットワーク管理者は、会社での標的とされた敵...

- 質問478 セキュリティアナリストは、従業員からセキュリティチームへの一

- 質問479 最高情報責任者(CIO)は、フォーマットパートナーシップを確立...

- 質問480 組織のネットワークセキュリティ管理者は、SSH接続を使用してス...

- 質問481 新しく採用されたセキュリティアナリストが、確立されたSOCチー...

- 質問482 上級セキュリティ管理者は、外部と内部の両方の脅威に関連するリ

- 質問483 情報セキュリティ責任者(ISO)は、最近有効になり、現在会社に...

- 質問484 組織の最高財務責任者(CFO)は、いくつかの異なるソーシャルエ...

- 質問485 インフラストラクチャチームは調達プロセスの最後にあり、ベンダ

- 質問486 攻撃者は、データベースリスナーを調査することにより、企業のデ

- 質問487 保険会社には、保険料のオンライン見積もりシステムがあります。

- 質問488 企業の最高経営責任者(CEO)は、ITスタッフが、社内で開発され...

- 質問489 製品の所有者は、Webアプリケーション侵入テストの出力を確認し...

- 質問490 技術者は、ファイアウォールの自動システムから次のセキュリティ

- 質問491 企業は、顧客向けに新しいフロントエンドユーザーインターフェイ

- 質問492 組織の1,000のシステムの大部分に存在するアプリケーションは、...

- 質問493 管理者は、アプリケーションの異常な変更や実行を防ぐために、オ

- 質問494 コンプライアンス規制により、企業は毎年侵入テストを要求してい

- 質問495 銀行の目的の1つは、セキュリティ意識の文化を浸透させることで

- 質問496 ドライブバイダウンロードの結果、ユーザーワークステーションが

- 質問497 セキュリティ管理者は、オフラインパスワード監査からの次の出力

- 質問498 セキュリティエンジニアは、ソフトウェア開発チームと協力してい

- 質問499 次のコードスニペットがあるとします。 (Exhibit) 次の障害モー...

- 質問500 最新の定義を使用した脆弱性スキャンがサイトAとBで実行されまし...

- 質問501 最高情報責任者(CIO)は、組織のクラウドSaaSアプリケーション...

- 質問502 アプリケーションはピアレビューと回帰テストを経て、リリースの

- 質問503 セキュリティエンジニアは、アプリケーション間の認証を仲介する

- 質問504 新しいネットワークベースのアプリケーションの侵入テストを実行

- 質問505 Company.orgは、主要なサイバー地形でブラックボックスセキュリ...

- 質問506 最高情報セキュリティ責任者(CISOは、社内で開発され、組織のシ...

- 質問507 セキュリティ管理者は、安価で、ADとネイティブに統合でき、ファ...

- 質問508 (Exhibit)

- 質問509 組織は最近、ラップトップ、デスクトップ、およびサーバーインフ

- 質問510 顧客は、悪意のあるソフトウェアへのリンクを含む電子メールを受

- 質問511 セキュリティコンサルタントは、会社が顧客データを保存するため

- 質問512 次のうち、SANストレージインフラストラクチャを保護するための...

- 質問513 会社の内部ネットワークに関する次の情報を前提としています。

- 質問514 セキュリティエンジニアは、ヘルプデスクから、DNSルックアップ...

- 質問515 セキュリティ管理者は、Linuxデータベースサーバー上で、以前は...

- 質問516 不愉快な状況で開発者が去った後、会社は開発者がアクセスできる

- 質問517 セキュリティアナリストは、ネットワークエンジニアにsFlowをSOC...

- 質問518 情報セキュリティ責任者は、1つの安全なネットワークと1つのオフ...

- 質問519 サイバーセキュリティアナリストは、以下についてパケット分析を

- 質問520 スプリント中、開発者は、変更の予想される結果がセキュリティへ

- 質問521 クラウド展開モデルを関連するユースケースシナリオにドラッグア

- 質問522 セキュリティエンジニアは、Web開発者が新しい企業Webアプリケー...

- 質問523 ある会社が、市販のソフトウェアパッケージを購入することにしま

- 質問524 機密データの漏洩を懸念しているセキュリティアナリストは、次の

- 質問525 セキュリティエンジニアは、オフショアのアウトソーシングされた

- 質問526 会社は、ヘルプデスクの可用性を営業時間を超えて拡張したいと考

- 質問527 いくつかの業界の競合他社がサイバータックの結果としてデータ損

- 質問528 政府は、遠隔地の軍事任務が、運用上のセキュリティを保護できな

- 質問529 システム管理者は、UNIXデバイスでCIFS共有を確立して、Windows...

- 質問530 展示ボタンをクリックして、4つのメッセージを表示します。 (Exh...

- 質問531 会社の既存のフォワードプロキシはソフトウェアベースのTLS復号...

- 質問532 組織は、より良い顧客エンゲージメントとセルフサービスを可能に

- 質問533 セキュリティコンサルタントは、会社が顧客データを保存するため

- 質問534 会社のチーフサイバーセキュリティアーキテクトは、内部給与Web...

- 質問535 コンサルタントを雇って、会社の受動的な脆弱性評価を実行し、会

- 質問536 セキュリティアナリストは、ネットワークエンジニアにsFlowをSOC...

- 質問537 エンジニアは、制御プロファイルを評価して、PII、財務、および...

- 質問538 ペネトレーションテスターはComptia.orgで評価を行っており、パ...

- 質問539 急成長中の企業の最高経営責任者(CEO)は、もはやすべての従業...

- 質問540 ドライブバイダウンロードの結果、ユーザーワークステーションが

- 質問541 重要なシステム監査は、OSセキュリティパッチが欠落しているため...

- 質問542 大企業は中小企業との合併を準備しています。中小企業は非常に収

- 質問543 最高情報セキュリティ責任者(CISO)は、セキュリティチームに、...

- 質問544 学校はベンダーと契約を結び、学校の図書館が現場にいる間にタブ

- 質問545 小さな会社が新しいインターネット向けWebアプリケーションを開...

- 質問546 オンライン銀行は、銀行のWebポータルのセキュリティ評価を実行...

- 質問547 病院のセキュリティチームは最近、そのネットワークが侵害され、

- 質問548 企業は、施設の運用のために連邦政府が義務付けている機器監視機

- 質問549 コードを分析した後、会社の2人の開発者がこれらのサンプルをセ

- 質問550 何度も侵害された企業は、カード会員データの保護を目指していま

- 質問551 エンジニアは、PII、財務、および専有を含むシステムに割り当て...

- 質問552 セキュリティアプライアンスベンダーは、一連のWebベースのアプ...

- 質問553 最高情報セキュリティ責任者(CISO)は、組織の新しいBIAを開発...

- 質問554 セキュリティ技術者は、新しいSIEMのRFPに次の要件を組み込んで...