有効的な300-208問題集はJPNTest.com提供され、300-208試験に合格することに役に立ちます!JPNTest.comは今最新300-208試験問題集を提供します。JPNTest.com 300-208試験問題集はもう更新されました。ここで300-208問題集のテストエンジンを手に入れます。

300-208問題集最新版のアクセス

「240問、30% ディスカウント、特別な割引コード:JPNshiken」

シミュレーション

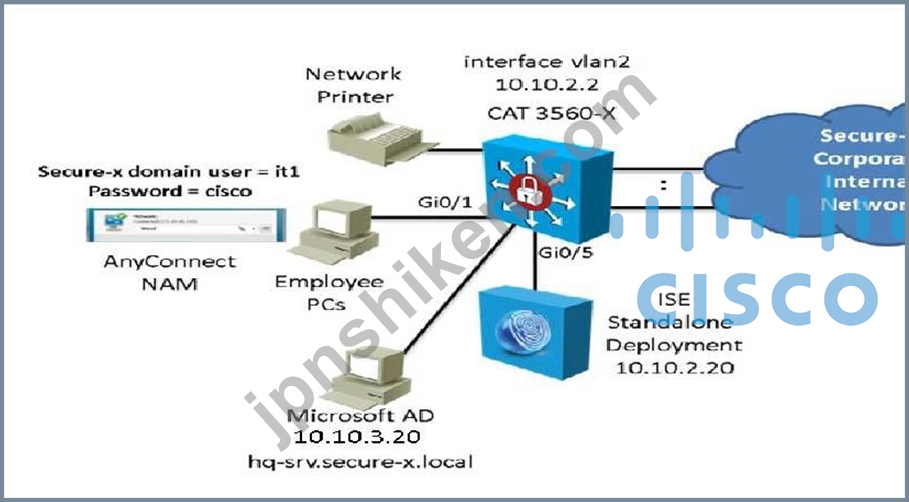

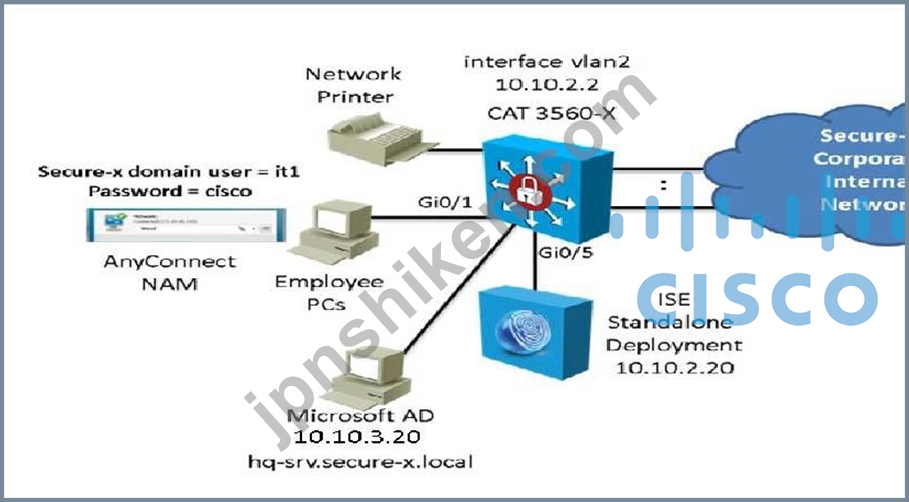

Secure-X社は、Cisco Catalyst 3560-Xレイヤ3スイッチおよびCisco ISEvl2アプライアンスを使用して802.1X認証の展開をテストしました。各従業員デスクトップは、802.1X対応のスイッチポートに接続され、Cisco AnyConnect NAM 802.1Xサプリカントを使用してログインし、ネットワークに接続します。

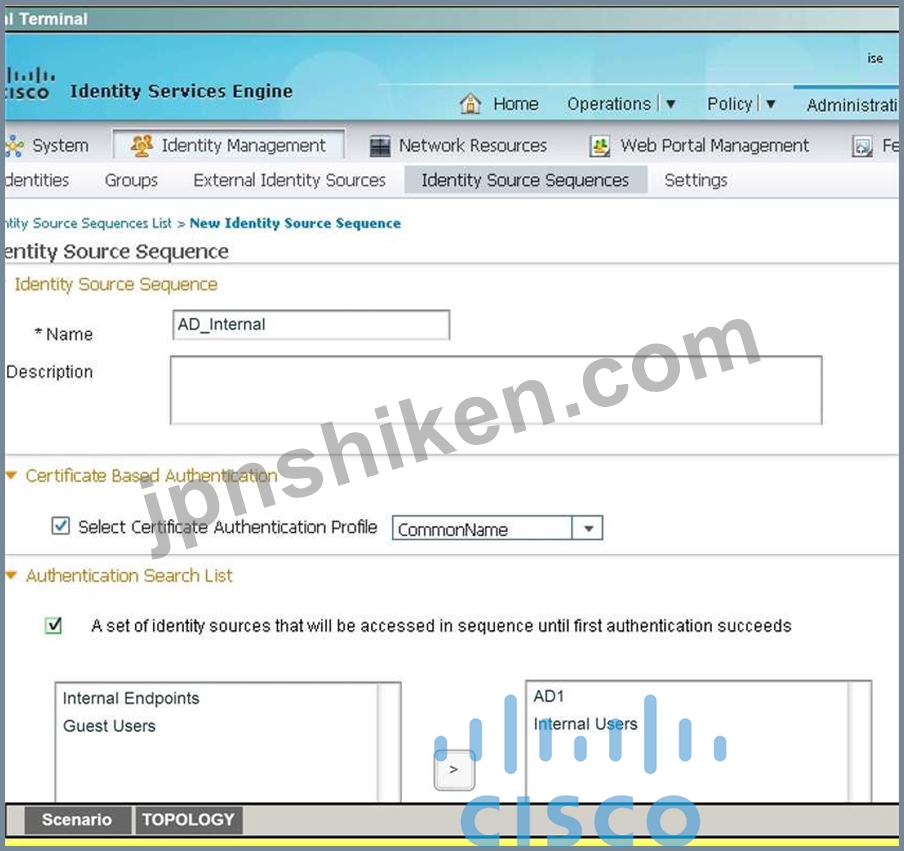

このシミュレーションでは、最初にMicrosoft Active Directory(AD1)を使用してからISE内部ユーザーデータベースを使用するAD_internalという名前の新しいIDソースシーケンスを作成します。新しいアイデンティティソースシーケンスが設定されたら、既存のDotlX認証ポリシーを編集して、新しいAD_internalアイデンティティソースシーケンスを使用します。

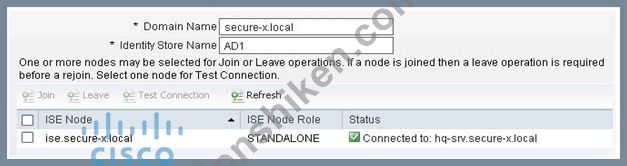

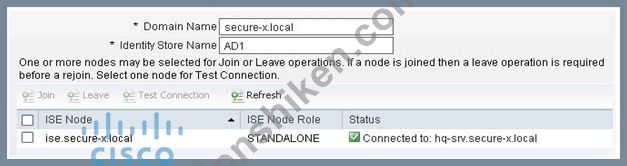

Microsoft Active Directory(AD1)IDストアは既に正常に構成されており、構成内で参照するだけで済みます。

上記に加えて、ITユーザー認可ポリシーを編集して、正常に認証されたITユーザーが既存のIT_Corp認可プロファイルのアクセス許可を得るようにします。

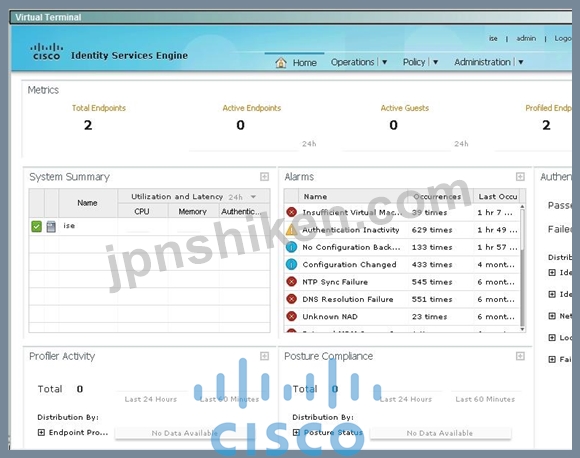

ISE GUIにアクセスしてこのシミュレーションを実行し、次のタスクを実行します。

*最初にMicrosoft Active Directory(AD1)を使用し、次にISE内部ユーザーデータベースを使用するためにAD_internalという名前の新しいIDソースシーケンスを作成する

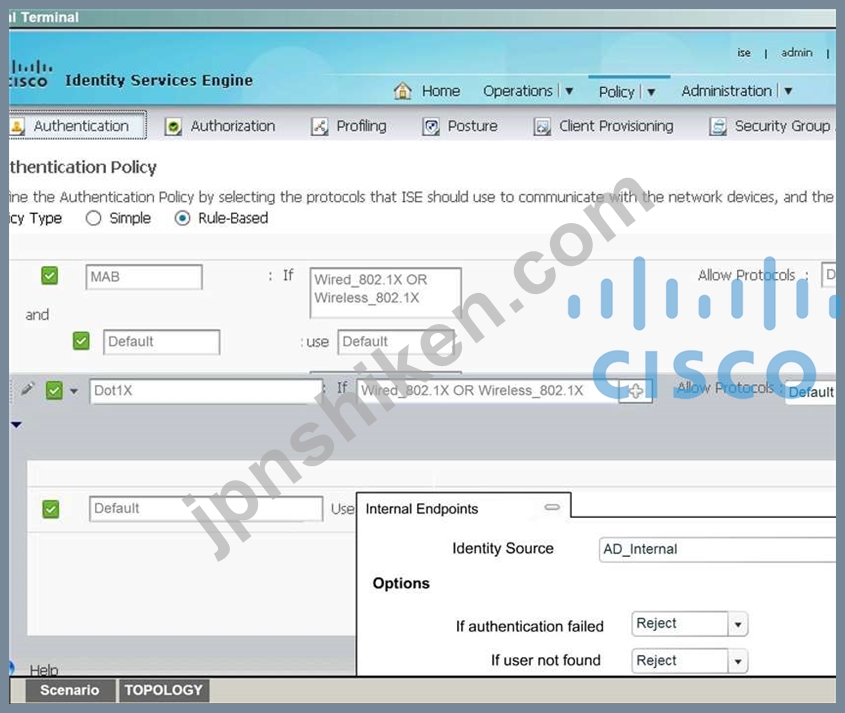

*既存のDot1X認証ポリシーを編集して、新しいAD_internal IDソースシーケンスを使用するようにします。

*認証が失敗した場合 - アクセス要求を拒否する

*ユーザーがADに見つからない場合 - 応答を送信せずにリクエストを破棄

*プロセスが失敗した場合 - 応答を送信せずに要求を破棄

*正常に認証されたITユーザーが既存のIT_Corp認可プロファイルの許可を得るように、ITユーザー認可ポリシーを編集します。

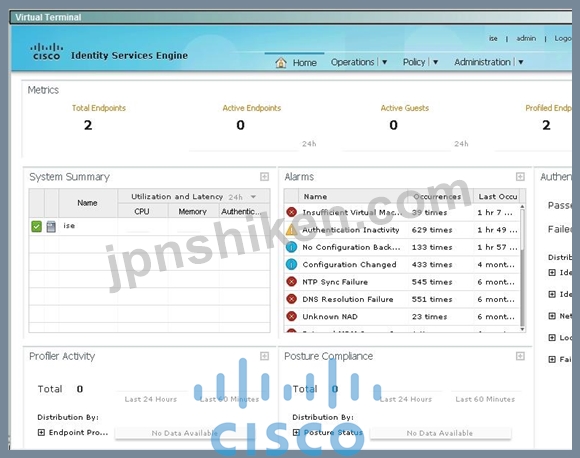

ISE GUIにアクセスするには、トポロジダイアグラムでISEアイコンをクリックします。設定を確認するには、ISE GUIから、Microsoft Active Directoryを使用するようにDotlX認証ポリシーを正しく定義した後、it1ユーザのAuthentication Succeededイベントも表示してから、ISE内部ユーザデータベースを使用してユーザを認証します。 Authentication Succeededイベントでは、it1ユーザーにIT_Corp認可プロファイルが適用されていることがわかります。構成が正しくなく、ISEがMicrosoft Active Directoryに対してユーザーを認証できない場合は、it1ユーザーの代わりにAuthentication Failedイベントが表示されます。

注意:アイデンティティソースシーケンスの設定を間違えた場合は、アイデンティティソースシーケンスを削除して新しいソースシーケンスを再度追加してください。 Edit Identity Source Sequence関数は、このシミュレーションでは実装されていません。

Secure-X社は、Cisco Catalyst 3560-Xレイヤ3スイッチおよびCisco ISEvl2アプライアンスを使用して802.1X認証の展開をテストしました。各従業員デスクトップは、802.1X対応のスイッチポートに接続され、Cisco AnyConnect NAM 802.1Xサプリカントを使用してログインし、ネットワークに接続します。

このシミュレーションでは、最初にMicrosoft Active Directory(AD1)を使用してからISE内部ユーザーデータベースを使用するAD_internalという名前の新しいIDソースシーケンスを作成します。新しいアイデンティティソースシーケンスが設定されたら、既存のDotlX認証ポリシーを編集して、新しいAD_internalアイデンティティソースシーケンスを使用します。

Microsoft Active Directory(AD1)IDストアは既に正常に構成されており、構成内で参照するだけで済みます。

上記に加えて、ITユーザー認可ポリシーを編集して、正常に認証されたITユーザーが既存のIT_Corp認可プロファイルのアクセス許可を得るようにします。

ISE GUIにアクセスしてこのシミュレーションを実行し、次のタスクを実行します。

*最初にMicrosoft Active Directory(AD1)を使用し、次にISE内部ユーザーデータベースを使用するためにAD_internalという名前の新しいIDソースシーケンスを作成する

*既存のDot1X認証ポリシーを編集して、新しいAD_internal IDソースシーケンスを使用するようにします。

*認証が失敗した場合 - アクセス要求を拒否する

*ユーザーがADに見つからない場合 - 応答を送信せずにリクエストを破棄

*プロセスが失敗した場合 - 応答を送信せずに要求を破棄

*正常に認証されたITユーザーが既存のIT_Corp認可プロファイルの許可を得るように、ITユーザー認可ポリシーを編集します。

ISE GUIにアクセスするには、トポロジダイアグラムでISEアイコンをクリックします。設定を確認するには、ISE GUIから、Microsoft Active Directoryを使用するようにDotlX認証ポリシーを正しく定義した後、it1ユーザのAuthentication Succeededイベントも表示してから、ISE内部ユーザデータベースを使用してユーザを認証します。 Authentication Succeededイベントでは、it1ユーザーにIT_Corp認可プロファイルが適用されていることがわかります。構成が正しくなく、ISEがMicrosoft Active Directoryに対してユーザーを認証できない場合は、it1ユーザーの代わりにAuthentication Failedイベントが表示されます。

注意:アイデンティティソースシーケンスの設定を間違えた場合は、アイデンティティソースシーケンスを削除して新しいソースシーケンスを再度追加してください。 Edit Identity Source Sequence関数は、このシミュレーションでは実装されていません。