有効的な300-206問題集はJPNTest.com提供され、300-206試験に合格することに役に立ちます!JPNTest.comは今最新300-206試験問題集を提供します。JPNTest.com 300-206試験問題集はもう更新されました。ここで300-206問題集のテストエンジンを手に入れます。

300-206問題集最新版のアクセス

「175問、30% ディスカウント、特別な割引コード:JPNshiken」

シミュレーション

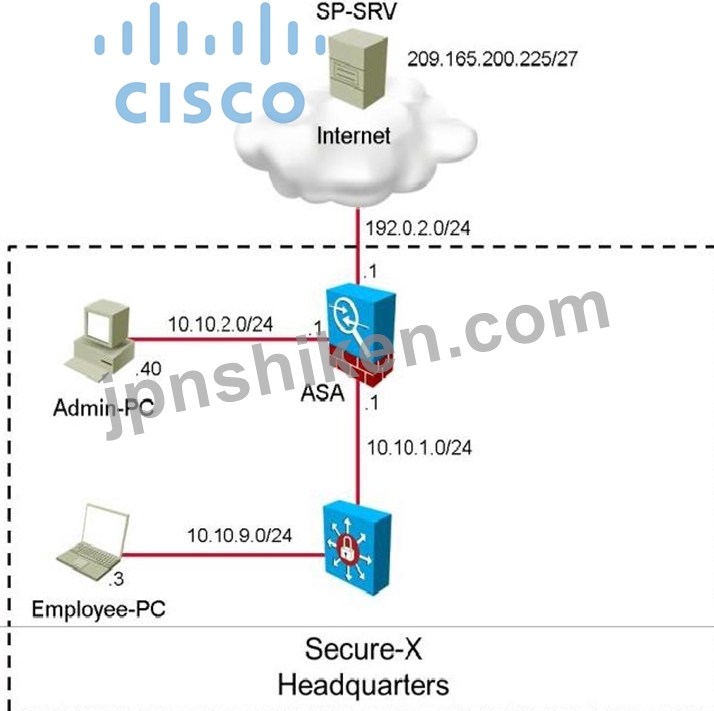

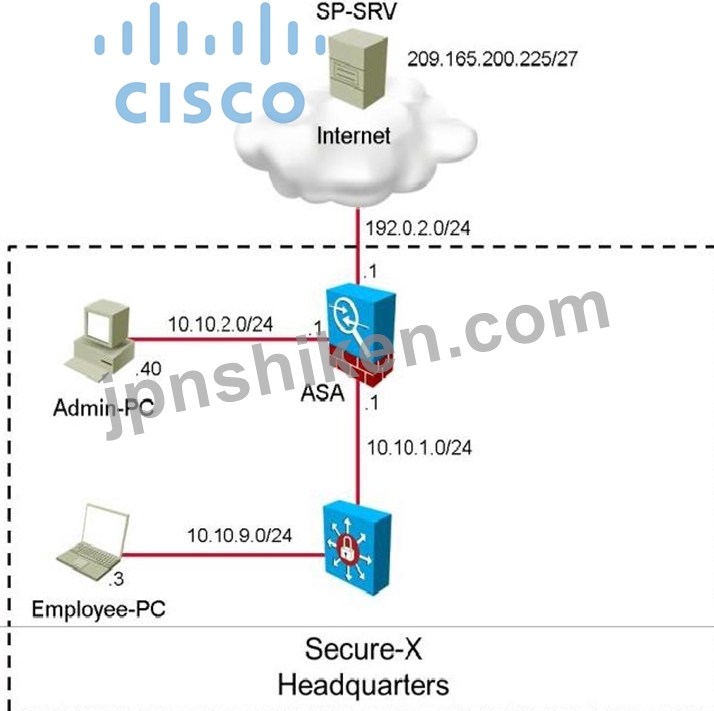

あなたは、Secure-Xネットワークのネットワークセキュリティエンジニアです。同社は最近、マルウェア感染先へのトラフィックの増加を検出しました。チーフセキュリティー責任者は、内部ネットワークの一部のPCがマルウェアに感染しており、マルウェアに感染した宛先と通信していると推測しました。

CSOは、Cisco ASAのボットネットトラフィックフィルタを有効にして、感染したPCからマルウェアの宛先への接続をさらに検出して拒否するように指示しました。また、Cisco ASAを介して接続を開始し、Real-Time Log ViewerをASDMで表示および監視することによって、設定をテストする必要があります。

このアクティビティを正常に完了するには、次のタスクを実行する必要があります。

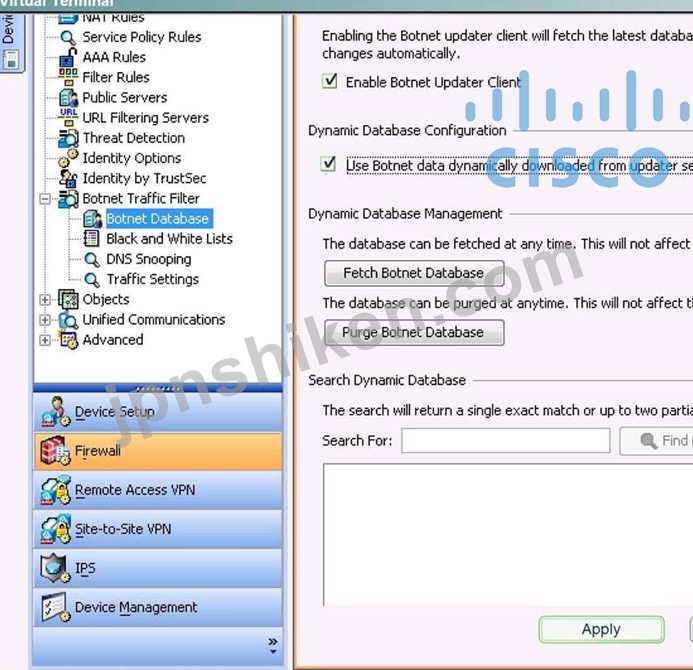

動的データベースをダウンロードし、それを使用可能にする。

ASAで動的データベースをダウンロードできるようにする

ASAが動的データベースをダウンロードできるようにします。

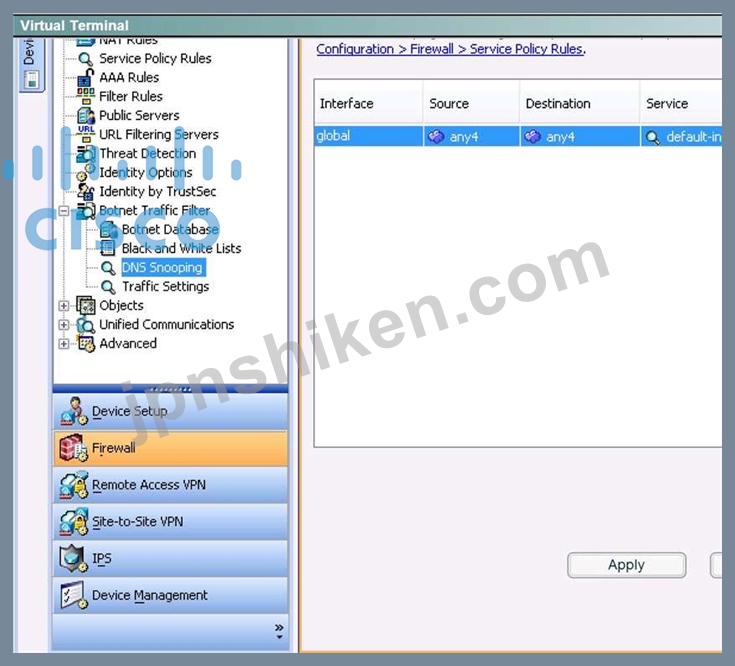

既存のDNS検査サービスポリシールールのDNSスヌーピングを有効にする

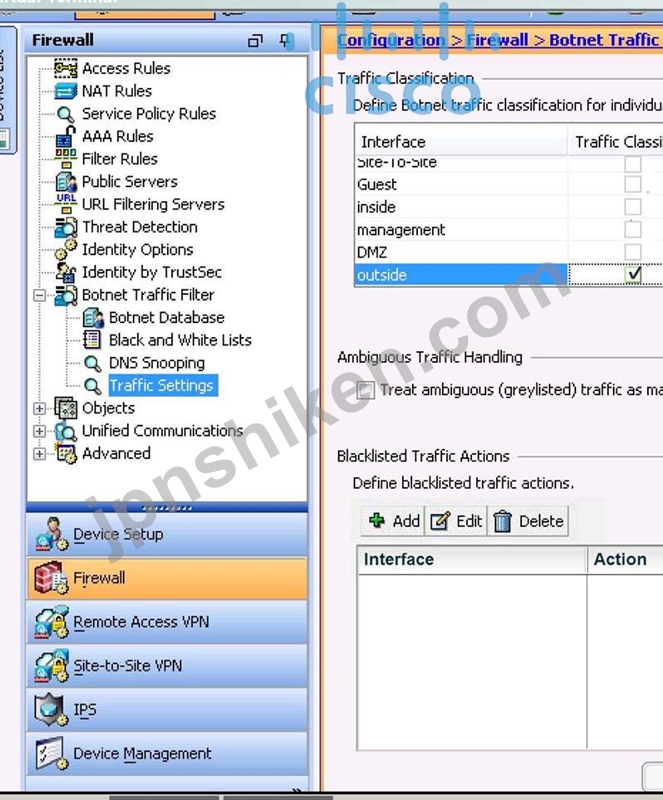

All Trafficの外部インターフェイスでBotnet Traffic Filter分類をイネーブルにします。

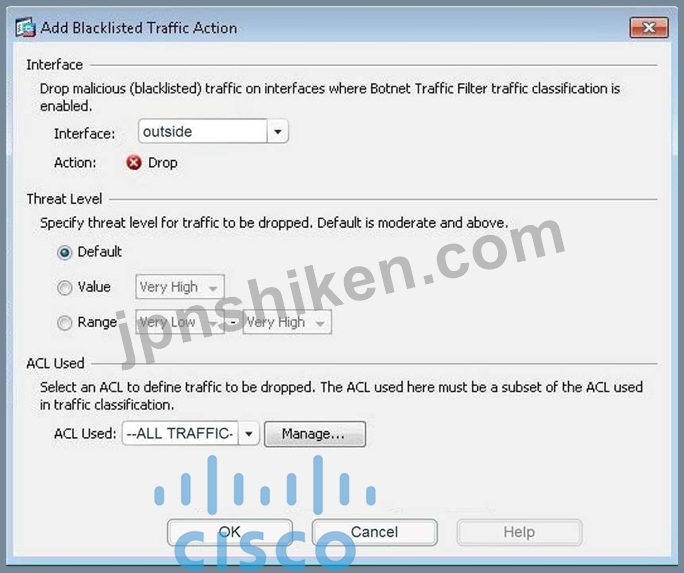

ボットネットトラフィックフィルタを設定して、ブラックリストに登録されたトラフィックを外部インターフェイスにドロップします。デフォルトを使用する

脅威レベルの設定

注:データベースファイルは実行中のメモリに格納されます。彼らはフラッシュメモリに格納されていません。

注:内部インターフェイスでDNSが有効になっており、HQ-SRV(10.10.3.20)に設定されています。

注記:この練習では、一部のASDM画面がアクティブではありません。

次の手順を実行して、ASAがトラフィックをブラックリストに登録された宛先にドロップしていることを確認します。

従業員のPCからhttp://www.google.comにアクセスして、インターネットへのアクセスが

ワーキング。

従業員のPCから、http://bot-sparta.no-ip.orgにナビゲートします。この宛先はマルウェアとして分類されます

Cisco SIOデータベースによって宛先を指定します。

従業員PCからhttp://superzarabotok-gid.ru/に移動します。この目的地は、

マルウェアの送信先をCisco SIOデータベースによって保護します。

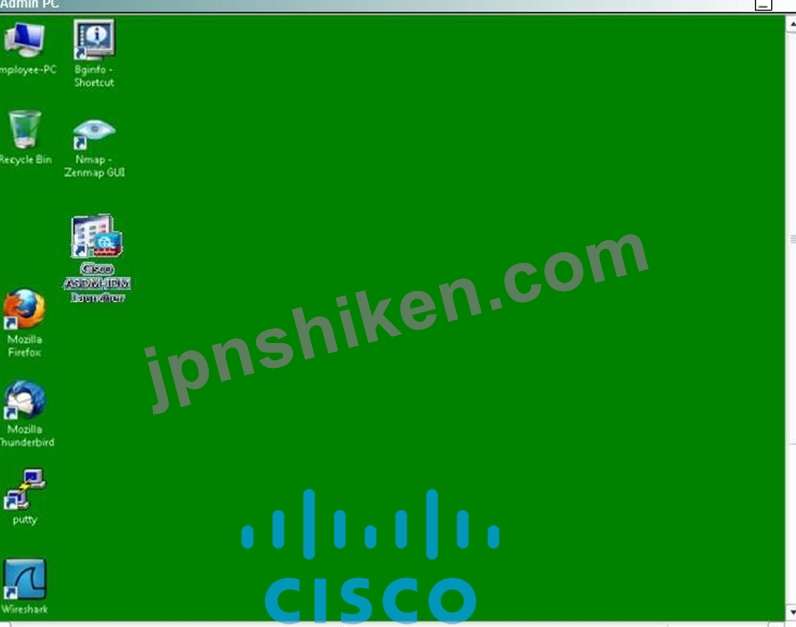

Admin PCから、ASDMを起動して、Real-Time Log Viewerを表示および監視します。

Cisco ASAでボットネットトラフィックフィルタを設定し、正常にテストしたときは、この練習を完了しています。

あなたは、Secure-Xネットワークのネットワークセキュリティエンジニアです。同社は最近、マルウェア感染先へのトラフィックの増加を検出しました。チーフセキュリティー責任者は、内部ネットワークの一部のPCがマルウェアに感染しており、マルウェアに感染した宛先と通信していると推測しました。

CSOは、Cisco ASAのボットネットトラフィックフィルタを有効にして、感染したPCからマルウェアの宛先への接続をさらに検出して拒否するように指示しました。また、Cisco ASAを介して接続を開始し、Real-Time Log ViewerをASDMで表示および監視することによって、設定をテストする必要があります。

このアクティビティを正常に完了するには、次のタスクを実行する必要があります。

動的データベースをダウンロードし、それを使用可能にする。

ASAで動的データベースをダウンロードできるようにする

ASAが動的データベースをダウンロードできるようにします。

既存のDNS検査サービスポリシールールのDNSスヌーピングを有効にする

All Trafficの外部インターフェイスでBotnet Traffic Filter分類をイネーブルにします。

ボットネットトラフィックフィルタを設定して、ブラックリストに登録されたトラフィックを外部インターフェイスにドロップします。デフォルトを使用する

脅威レベルの設定

注:データベースファイルは実行中のメモリに格納されます。彼らはフラッシュメモリに格納されていません。

注:内部インターフェイスでDNSが有効になっており、HQ-SRV(10.10.3.20)に設定されています。

注記:この練習では、一部のASDM画面がアクティブではありません。

次の手順を実行して、ASAがトラフィックをブラックリストに登録された宛先にドロップしていることを確認します。

従業員のPCからhttp://www.google.comにアクセスして、インターネットへのアクセスが

ワーキング。

従業員のPCから、http://bot-sparta.no-ip.orgにナビゲートします。この宛先はマルウェアとして分類されます

Cisco SIOデータベースによって宛先を指定します。

従業員PCからhttp://superzarabotok-gid.ru/に移動します。この目的地は、

マルウェアの送信先をCisco SIOデータベースによって保護します。

Admin PCから、ASDMを起動して、Real-Time Log Viewerを表示および監視します。

Cisco ASAでボットネットトラフィックフィルタを設定し、正常にテストしたときは、この練習を完了しています。