- ホーム

- Cisco

- 300-165 - Implementing Cisco Data Center Infrastructure

- Cisco.300-165.v2020-03-15.q80

- 質問51

有効的な300-165問題集はJPNTest.com提供され、300-165試験に合格することに役に立ちます!JPNTest.comは今最新300-165試験問題集を提供します。JPNTest.com 300-165試験問題集はもう更新されました。ここで300-165問題集のテストエンジンを手に入れます。

300-165問題集最新版のアクセス

「326問、30% ディスカウント、特別な割引コード:JPNshiken」

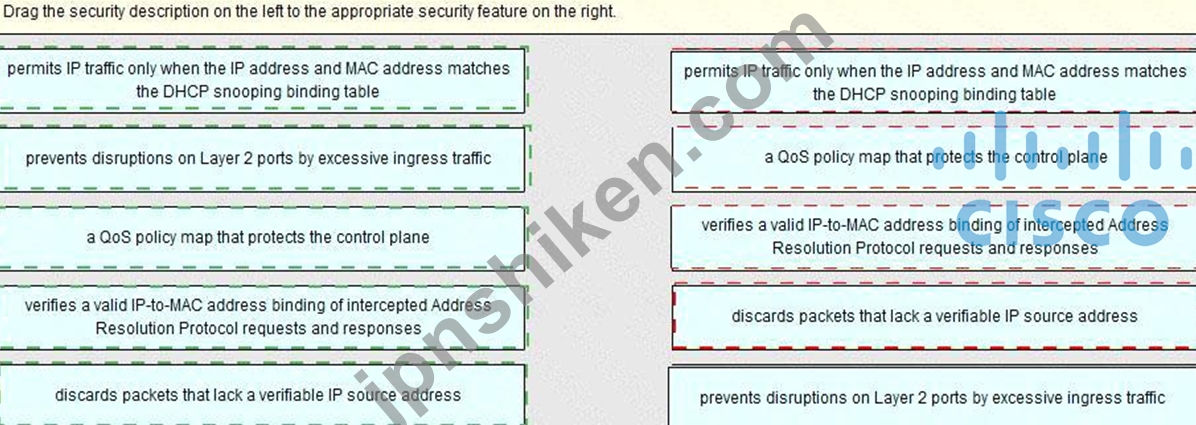

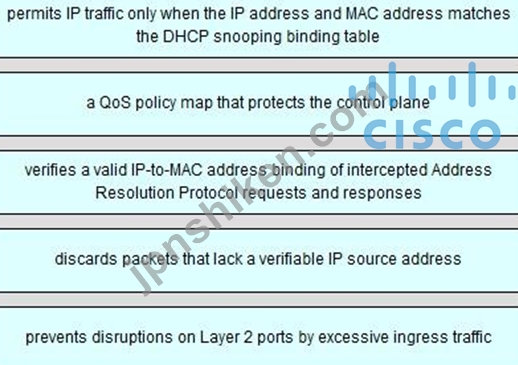

左側のセキュリティの説明を右側の適切なセキュリティ機能にドラッグします。

正解:

説明

IPソースガード:IPソースガードは、正当なホストのIPアドレスを想定して、悪意のあるホストが正当なホストになりすますことを防ぐために、レイヤー2ポートでソースIPアドレスフィルタリングを提供します。この機能は、ダイナミックDHCPスヌーピングとスタティックIPソースバインディングを使用して、IPアドレスを信頼できないレイヤ2アクセスポート上のホストに一致させます。

最初に、保護されたポート上のすべてのIPトラフィックは、DHCPパケットを除きブロックされます。クライアントがDHCPサーバーからIPアドレスを受信した後、または管理者が静的IPソースバインドを構成した後、そのIPソースアドレスを持つすべてのトラフィックはそのクライアントから許可されます。他のホストからのトラフィックは拒否されます。このフィルタリングは、近隣ホストのIPアドレスを要求することにより、ホストがネットワークを攻撃する能力を制限します。 IPソースガードは、暗黙的なポートアクセス制御リスト(PACL)を自動的に作成するポートベースの機能です。

CoPP:コントロールプレーンポリシング(CoPP)は、QoSコントロールを集約コントロールプレーンインターフェイスに適用することにより、プロセッサを宛先とする早期のレート制限プロトコル固有のトラフィックの概念を導入しました。コントロールプレーン保護は、トップレベル(集合)コントロールプレーンインターフェイスの下に3つの追加コントロールプレーンサブインターフェイスを提供することにより、このコントロールプレーン機能を拡張します。各サブインターフェイスは、特定のタイプのコントロールプレーントラフィックを受信して処理します。

動的ARP検査:動的ARP検査は、ネットワーク内のARPパケットを検証するセキュリティ機能です。無効なIP / MACアドレスバインディングを持つARPパケットを傍受、ログ記録、および破棄します。この機能は、特定の中間者攻撃からネットワークを保護します。

ダイナミックARPインスペクションにより、有効なARP要求と応答のみがリレーされることが保証されます。スイッチは次のアクティビティを実行します。

*信頼できないポートですべてのARP要求と応答をインターセプトする

*インターセプトされたこれらの各パケットが、ローカルARPキャッシュを更新する前、またはパケットを適切な宛先に転送する前に、有効なIP / MACアドレスバインディングを持っていることを確認します

*無効なARPパケットをドロップします

ユニキャストRPF:ユニキャストRPF機能は、検証可能なIPソースアドレスを持たないIPパケットを破棄することにより、不正または偽造(偽造)IPソースアドレスのネットワークへの導入によって引き起こされる問題を軽減します。たとえば、SmurfおよびTribal Flood Network(TFN)攻撃を含む多くの一般的なタイプのサービス拒否(DoS)攻撃は、偽造された、または急速に変化するソースIPアドレスを利用して、攻撃者が攻撃をフィルタリングします。ユニキャストRPFは、有効であり、IPルーティングテーブルと一致する送信元アドレスを持つパケットのみを転送することにより、攻撃をそらします。

インターフェイスでユニキャストRPFを有効にすると、デバイスはそのインターフェイスで受信したすべての入力パケットを調べて、送信元アドレスと送信元インターフェイスがルーティングテーブルに表示され、パケットを受信したインターフェイスと一致することを確認します。この送信元アドレスの検査は、Forwarding Information Base(FIB)に依存しています。

トラフィックストーム制御:トラフィックストームは、パケットがLANをフラッディングするときに発生し、過剰なトラフィックを作成してネットワークパフォーマンスを低下させます。トラフィックストーム制御機能を使用して、レイヤーの中断を防ぐことができます

物理インターフェイス上のブロードキャスト、マルチキャスト、またはユニキャストトラフィックストームによる2ポート。

トラフィックストーム制御(トラフィック抑制とも呼ばれます)を使用すると、1秒間隔でブロードキャスト、マルチキャスト、およびユニキャストの着信トラフィックのレベルを監視できます。この間隔中に、ポートで使用可能な合計帯域幅の割合であるトラフィックレベルが、設定したトラフィックストーム制御レベルと比較されます。入力トラフィックがポートで設定されたトラフィックストーム制御レベルに達すると、トラフィックストーム制御は間隔が終了するまでトラフィックをドロップします。

- 質問一覧「80問」

- 質問1 どの2つのイベントがCisco NX OSチェックポイントを自動的に生成...

- 質問2 Cisco FabricPathのスイッチIDを設定する2つの方法は何ですか? ...

- 質問3 サイト間で透過的なレイヤ2拡張を許可するCisco NX-OS機能はどれ...

- 質問4 Fabric Path showコマンドにアクセスできない場合、2つのvPCピア...

- 質問5 Cisco Nexus 7000シリーズスイッチがCisco Fabric Servicesを使...

- 質問6 デフォルトでは、Cisco Nexusシリーズスイッチが別のRADIUSサー...

- 質問7 Cisco Nexus 5000シリーズスイッチをVMware vCenter Serverに接...

- 質問8 SANゾーンセットを構成する予定です。 SANゾーンセットを構成す...

- 質問9 Cisco Fabric Servicesを使用してNTP設定の変更を配布するには、...

- 質問10 Cisco Nexus 9000シリーズスイッチにVXLANを実装する場合、どの3...

- 質問11 ソフトウェアのVN-Linkの必須コンポーネントはどれですか? (2...

- 質問12 vPCメンバーインターフェイスを設定する場合、リンク集約に使用...

- 質問13 VSANとSANゾーニングのセキュリティ目標は似ていますが、品質も...

- 質問14 ファブリックバインディングを実装するときに当てはまる2つのス

- 質問15 vPCの使用時にサポートされないトポロジはどれですか?

- 質問16 Cisco NX-OSデバイス上のローカルユーザーアカウントを含む3つの...

- 質問17 7KのvPC設定内で、コマンドpeer-gatewayはコマンドshow vpcで確...

- 質問18 以下のコマンドを参照してください。 Cisco Nexus 5000シリーズ...

- 質問19 Cisco Nexus 7000シリーズスイッチでNetFlowを構成する必要があ...

- 質問20 spanning-tree port type networkコマンドはどの機能を有効にし...

- 質問21 Cisco Nexus 7000シリーズスイッチでのCisco TrustSecの実装に関...

- 質問22 ブートフラッシュに実行コンフィギュレーションのコピーを保存す

- 質問23 DCNM-SANで最適に管理されるCisco Nexus機能はどれですか?...

- 質問24 VLAN 100のエージングタイムを50分に設定するコマンドはどれです...

- 質問25 MPLS機能セットに関する説明は正しいですか?

- 質問26 NetFlowバージョン5の制限となる2つのオプションはどれですか? ...

- 質問27 Cisco NX-OSに実装されているユニファイドファブリックの基盤と...

- 質問28 Cisco Nexusスイッチがシステムチェックポイントを自動的に生成...

- 質問29 Cisco TrustSecファイバチャネルリンク暗号化がCisco MDS 9000シ...

- 質問30 展示を参照してください。 (Exhibit) サーバーに送信されるSNMP...

- 質問31 展示を参照してください。 (Exhibit) Cisco Nexus 7000スイッチ...

- 質問32 ファブリックバインディングの実装に関する説明は正しいですか?

- 質問33 FCIPリンクの構成されたRTTが測定されたRTTよりも小さい場合、結...

- 質問34 ファイバーチャネルドメインIDの実装を正確に説明するオプション...

- 質問35 Cisco Nexus 5000シリーズスイッチでCisco NPVとNPIVを実装する...

- 質問36 展示を参照してください。 (Exhibit) システムAは、応答を受信す...

- 質問37 Cisco TelePresence Systemシードデバイスに固有の構成はどれで...

- 質問38 マルチキャスト対応デバイスが共有ツリーをサポートしているソー

- 質問39 展示を参照してください。 (Exhibit) Cisco Nexus 9000シリーズ...

- 質問40 DCBはどの問題に対処しますか?

- 質問41 Cisco Nexus 7000シリーズスイッチでHSRP機能を有効にします。ス...

- 質問42 展示を参照してください。 (Exhibit) ファブリックバインディン...

- 質問43 展示を参照してください、 (Exhibit) 出力のどの説明が正しいで...

- 質問44 Cisco Nexus 5000および5500シリーズスイッチの機能はどの4つの...

- 質問45 Cisco Nexus 5546または5548スイッチでのCisco TrustSecの実装に...

- 質問46 Cisco NX-OSの予約済みVLANに関する4つのステートメントはどれで...

- 質問47 発信元ノードと宛先ノードの説明に使用されるSCSI用語はどれです...

- 質問48 展示を参照してください。 (Exhibit) データセンターに次善のア...

- 質問49 OTV実装をサポートするようにPIMを構成する場合、Cisco NX-OSで...

- 質問50 ACLのresequenceコマンドの目的は何ですか?

- 質問51 左側のセキュリティの説明を右側の適切なセキュリティ機能にドラ

- 質問52 展示を参照してください。 (Exhibit) forceコマンドを実行した結...

- 質問53 OTVでは、サイトに2つのエッジデバイスがある場合、VLANはどのよ...

- 質問54 Cisco Fabric Servicesが提供するサービスはどの2つですか? (2...

- 質問55 左側の構成管理コマンドを右側の正しい定義にドラッグアンドドロ

- 質問56 LISPサイトと非LISPサイト間の接続を提供するLISPコンポーネント...

- 質問57 展示を参照してください。 (Exhibit) 設定された8つのFEXアップ...

- 質問58 展示を参照してください。 (Exhibit) 管理者がCisco Nexusを統合...

- 質問59 FIPはどの2種類のポートの間にファイバーチャネル仮想リンクを確...

- 質問60 VLAN 100のエージングを500分に設定するコマンドはどれですか?...

- 質問61 NIVを有効にする機能はどれですか?

- 質問62 Cisco Nexus 7010スイッチでデフォルトのVDC高可用性オプション...

- 質問63 正常な再起動の状況での猶予期間とは何ですか?

- 質問64 展示を参照してください。 (Exhibit) スイッチ1とスイッチの間に...

- 質問65 2つの機能ピアを持つvPC設定があります。ピアリンクがアップして...

- 質問66 シナリオ: 次の4つの質問は、データセンターネットワークのコア...

- 質問67 シナリオ: 次の4つの質問は、データセンターネットワークのコア...

- 質問68 LISPでマップサーバーを構成する必要があるのはなぜですか?

- 質問69 スーパーバイザーが圧倒されるのを防ぐためにCoPPが使用する2つ...

- 質問70 左側のスパニングツリータイプを右側の正しい説明にドラッグアン

- 質問71 LISPデバイスを左側から右側の正しい説明にドラッグアンドドロッ...

- 質問72 学習したMACアドレスがNVRAM内に保存されるようにするコマンドは...

- 質問73 複数のCisco Nexus 5600シリーズスイッチにVSAN 10を実装する場...

- 質問74 展示を参照してください。 (Exhibit) NetFlowの実装に関する説明...

- 質問75 別紙を参照してください。 (Exhibit) この構成を使用するCisco N...

- 質問76 展示を参照してください。 (Exhibit) vPCドメイン100がLACP Po10...

- 質問77 vPCを実装するとき、どのオプションを設定する必要がありますか...

- 質問78 (Exhibit) コマンド「fabricpath load-balance unicast Iayer3」...

- 質問79 OSPFを構成するとき、接続されたデバイス間のDRおよびBDR選定プ...

- 質問80 リモートVTEPディスカバリーを容易にするために、アンダーレイに...