- ホーム

- Cisco

- 300-135J - Troubleshooting and Maintaining Cisco IP Networks (TSHOOT) (300-135日本語版)

- Cisco.300-135J.v2019-10-26.q82

- 質問46

有効的な300-135J問題集はJPNTest.com提供され、300-135J試験に合格することに役に立ちます!JPNTest.comは今最新300-135J試験問題集を提供します。JPNTest.com 300-135J試験問題集はもう更新されました。ここで300-135J問題集のテストエンジンを手に入れます。

300-135J問題集最新版のアクセス

「245問、30% ディスカウント、特別な割引コード:JPNshiken」

実装グループは、テストベッドを使用して「概念実証」を行っています。これは、クライアント1とクライアント2の両方が209.65.200.241のWEBサーバーにアクセスすることを必要とします。ネットワークアドレス指定、ルーティングスキーム、DHCPサービス、NTPサービス、レイヤー2接続、FHRPサービス、およびデバイスセキュリティにいくつかの変更を加えた後、クライアント1が209.65.200.241アドレスにpingできないことを示すトラブルチケットが開かれました。

サポートされているコマンドを使用して、この障害の原因を特定し、次の質問に答えてください。

障害状態はどのデバイスにありますか?

サポートされているコマンドを使用して、この障害の原因を特定し、次の質問に答えてください。

障害状態はどのデバイスにありますか?

正解:B

説明

R1では、アクセスリストでIP 209.65.200.222/30を許可する必要があります。

トピック12、チケット7:ポートセキュリティ

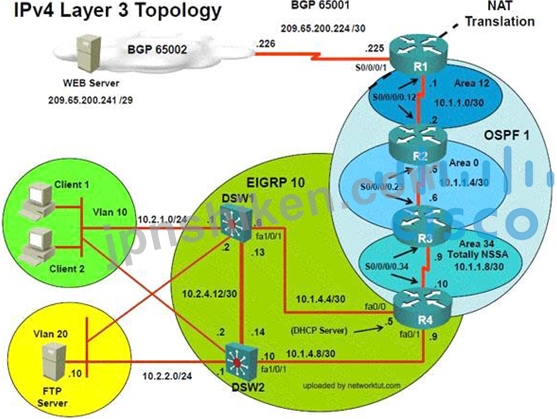

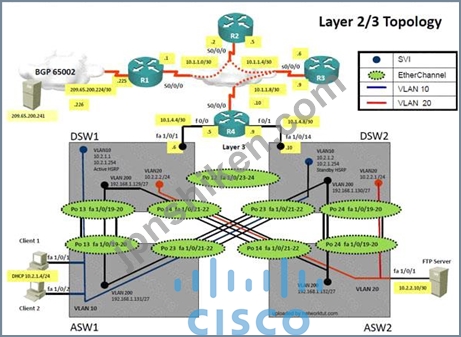

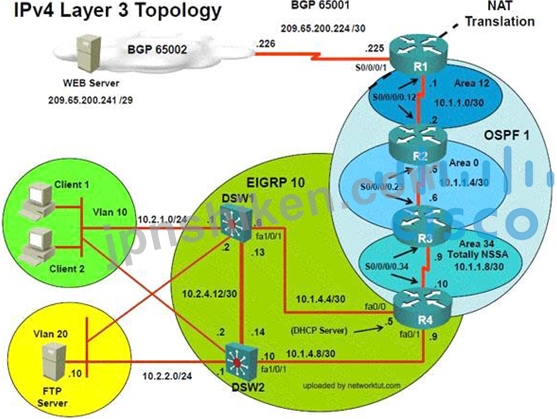

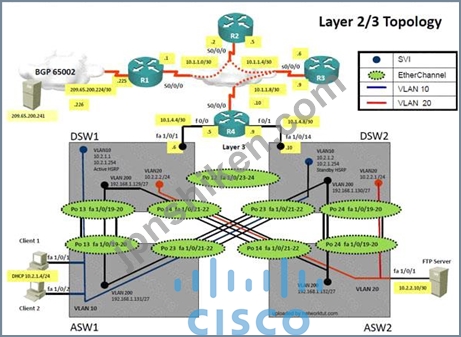

トポロジの概要(実際のトラブルシューティングラボの設計は、以下のネットワーク設計用です)

*クライアントにはIP 10.2.1.3が必要です

* EIGRP 100はスイッチDSW1とDSW2の間で実行されています

* OSPF(プロセスID 1)はR1、R2、R3、R4の間で実行されています

* OSPFのネットワークはEIGRPで再配布されます

* BGP 65001は、WebサーバークラウドAS 65002を使用してR1で構成されます

* HSRPはDSW1スイッチとDSW2スイッチ間で実行されています

同社は、レイヤー2およびレイヤー3のトポロジー展示に示されているテストベッドを作成しました。

このネットワークは、4つのルーター、2つのレイヤー3スイッチ、2つのレイヤー2スイッチで構成されています。

IPv4レイヤー3トポロジーでは、R1、R2、R3、およびR4はOSPFプロセス番号1でOSPFを実行しています。

DSW1、DSW2、およびR4は、ASが10のEIGRPを実行しています。必要に応じて再配布が有効になります。

R1は番号65001のBGP ASを実行しています。このASには、ISPのネットワーク内のAS 65002へのeBGP接続があります。会社のアドレス空間はプライベート範囲にあるためです。

R1は、内部(10.1.0.0/16および10.2.0.0/16)ネットワークと外部(209.65.0.0/24)ネットワーク間のNAT変換も提供しています。

ASW1およびASW2はレイヤー2スイッチです。

NTPは、209.65.200.226がマスタークロックソースとして機能するすべてのデバイスで有効になります。

クライアントワークステーションは、R4のDHCPサーバーを介してIPアドレスとデフォルトゲートウェイを受け取ります。

10.2.1.254のデフォルトゲートウェイアドレスは、DSW1およびDSW2で実行されているHSRPグループ10のIPアドレスです。

IPv6レイヤー3トポロジーでは、R1、R2、およびR3はOSPFプロセス番号6でOSPFv3を実行しています。

DSW1、DSW2、およびR4は、RIPngプロセス名RIP_ZONEを実行しています。

2つのIPv6ルーティングドメイン、OSPF 6およびRIPngは、基礎となるIPv4 OSPFドメイン上で実行されるGREトンネルを介して接続されます。必要に応じて、再構築が有効になります。

最近、実装グループはテストベッドを使用して、いくつかの実装で「概念実証」を行っています。これには、1つ以上のデバイスの構成の変更が含まれていました。これらの構成中に導入された問題に関連する一連のトラブルチケットが表示されます。

注:トラブルチケットには多くの同様の障害表示がありますが、各チケットには独自の問題と解決策があります。

各チケットには回答が必要な3つのサブ質問があり、トポロジは同じままです。

質問1障害はどのデバイスで見つかりましたか、

質問2障害状態は、

質問-3どのような正確な問題が見られ、解決のために何をする必要があるか

クライアントはIP 209.65.200.241をpingできません

Solution

Steps need to follow as below:-

* When we check on client 1 & Client 2 desktop we are not receiving DHCP address from R4 ipconfig ----- Client will be getting 169.X.X.X

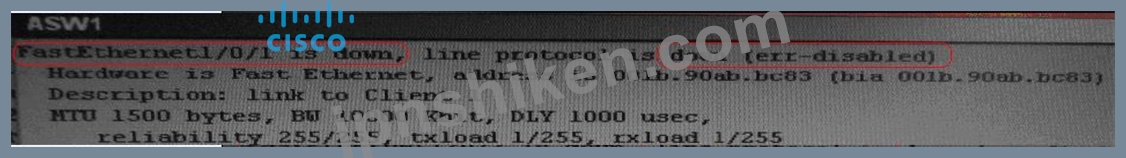

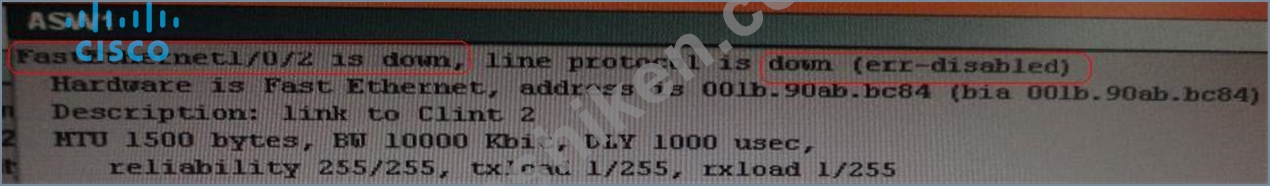

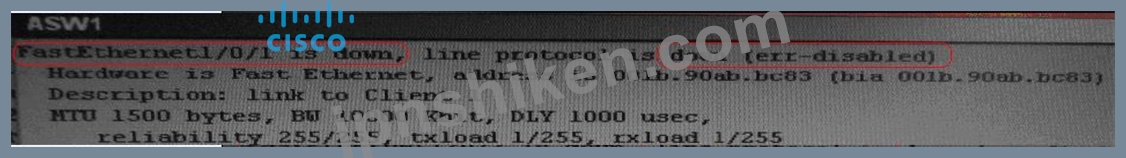

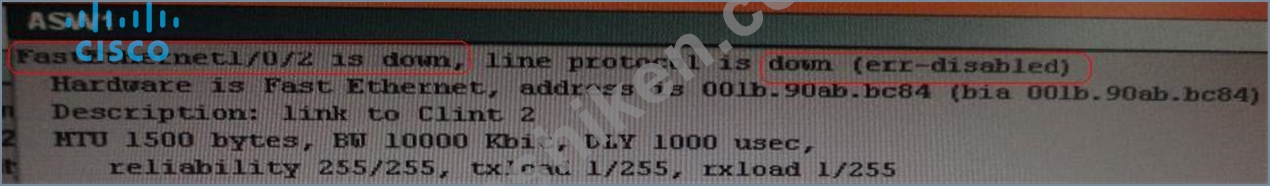

* On ASW1 port Fa1/0/ 1 & Fa1/0/2 access port VLAN 10 was assigned but when we checked interface it was showing down Sh run ------- check for running config of int fa1/0/1 & fa1/0/2 (switchport access Vlan 10 will be there with switch port security command). Now check as below Sh int fa1/0/1 & sh int fa1/0/2

* As seen on interface the port is in err-disable mode so need to clear port.

* Change required: On ASW1, we need to remove port-security under interface fa1/0/1 & fa1/0/2.

------------------------------------------------------------------------------------------------------------------------------

R1では、アクセスリストでIP 209.65.200.222/30を許可する必要があります。

トピック12、チケット7:ポートセキュリティ

トポロジの概要(実際のトラブルシューティングラボの設計は、以下のネットワーク設計用です)

*クライアントにはIP 10.2.1.3が必要です

* EIGRP 100はスイッチDSW1とDSW2の間で実行されています

* OSPF(プロセスID 1)はR1、R2、R3、R4の間で実行されています

* OSPFのネットワークはEIGRPで再配布されます

* BGP 65001は、WebサーバークラウドAS 65002を使用してR1で構成されます

* HSRPはDSW1スイッチとDSW2スイッチ間で実行されています

同社は、レイヤー2およびレイヤー3のトポロジー展示に示されているテストベッドを作成しました。

このネットワークは、4つのルーター、2つのレイヤー3スイッチ、2つのレイヤー2スイッチで構成されています。

IPv4レイヤー3トポロジーでは、R1、R2、R3、およびR4はOSPFプロセス番号1でOSPFを実行しています。

DSW1、DSW2、およびR4は、ASが10のEIGRPを実行しています。必要に応じて再配布が有効になります。

R1は番号65001のBGP ASを実行しています。このASには、ISPのネットワーク内のAS 65002へのeBGP接続があります。会社のアドレス空間はプライベート範囲にあるためです。

R1は、内部(10.1.0.0/16および10.2.0.0/16)ネットワークと外部(209.65.0.0/24)ネットワーク間のNAT変換も提供しています。

ASW1およびASW2はレイヤー2スイッチです。

NTPは、209.65.200.226がマスタークロックソースとして機能するすべてのデバイスで有効になります。

クライアントワークステーションは、R4のDHCPサーバーを介してIPアドレスとデフォルトゲートウェイを受け取ります。

10.2.1.254のデフォルトゲートウェイアドレスは、DSW1およびDSW2で実行されているHSRPグループ10のIPアドレスです。

IPv6レイヤー3トポロジーでは、R1、R2、およびR3はOSPFプロセス番号6でOSPFv3を実行しています。

DSW1、DSW2、およびR4は、RIPngプロセス名RIP_ZONEを実行しています。

2つのIPv6ルーティングドメイン、OSPF 6およびRIPngは、基礎となるIPv4 OSPFドメイン上で実行されるGREトンネルを介して接続されます。必要に応じて、再構築が有効になります。

最近、実装グループはテストベッドを使用して、いくつかの実装で「概念実証」を行っています。これには、1つ以上のデバイスの構成の変更が含まれていました。これらの構成中に導入された問題に関連する一連のトラブルチケットが表示されます。

注:トラブルチケットには多くの同様の障害表示がありますが、各チケットには独自の問題と解決策があります。

各チケットには回答が必要な3つのサブ質問があり、トポロジは同じままです。

質問1障害はどのデバイスで見つかりましたか、

質問2障害状態は、

質問-3どのような正確な問題が見られ、解決のために何をする必要があるか

クライアントはIP 209.65.200.241をpingできません

Solution

Steps need to follow as below:-

* When we check on client 1 & Client 2 desktop we are not receiving DHCP address from R4 ipconfig ----- Client will be getting 169.X.X.X

* On ASW1 port Fa1/0/ 1 & Fa1/0/2 access port VLAN 10 was assigned but when we checked interface it was showing down Sh run ------- check for running config of int fa1/0/1 & fa1/0/2 (switchport access Vlan 10 will be there with switch port security command). Now check as below Sh int fa1/0/1 & sh int fa1/0/2

* As seen on interface the port is in err-disable mode so need to clear port.

* Change required: On ASW1, we need to remove port-security under interface fa1/0/1 & fa1/0/2.

------------------------------------------------------------------------------------------------------------------------------

- 質問一覧「82問」

- 質問1 実装グループは、テストベッドを使用して「概念実証」を行ってい

- 質問2 展示を参照してください。 (Exhibit) ネットワークエンジニアは...

- 質問3 カスタマーネットワークエンジニアが構成を変更したため、接続が

- 質問4 拡張pingオプションを左から右に実行するトラブルシューティング...

- 質問5 シナリオ: カスタマーネットワークエンジニアがOSPFネットワー...

- 質問6 あるルーターのコンソールポートと別のルーターのAUXポート間の...

- 質問7 実装グループは、テストベッドを使用してIPv6の「概念実証1」を...

- 質問8 展示を参照してください: (Exhibit) OSPF隣接プロセスの空白行...

- 質問9 示す: (Exhibit) ネットワーク管理者が、ルーターA(IPアドレス...

- 質問10 展示を参照してください。 (Exhibit) 複数のユーザーがTelnetを...

- 質問11 展示を参照してください。 (Exhibit) 問題を解決するアクション...

- 質問12 GREカプセル化パケットを監視するときに、GREトンネルのコンポー...

- 質問13 次のうち、潜在的な問題の原因の分野を絞り込むための一般的なア

- 質問14 次のうち、合理的なネットワークメンテナンスタスクと見なされる

- 質問15 (Exhibit) 展示を参照してください。 User1はUser2をpingできま...

- 質問16 実装グループは、テストベッドを使用して「概念実証」を行ってい

- 質問17 展示を参照してください。 (Exhibit) すべてのルーターがOSPFエ...

- 質問18 次のトポロジの状況のうち、DMVPNを構成するための候補となるも...

- 質問19 "show crypto ipsec sa | in indent"の出力は何ですか?...

- 質問20 エンジニアがデバイスへの安全な接続を設定しようとしています。

- 質問21 展示を参照してください。 (Exhibit) 管理者はR1に正常にログイ...

- 質問22 debug conditionコマンドの出力をフィルタリングするために使用...

- 質問23 実装グループは、テストベッドを使用してIPv6の「概念実証1」を...

- 質問24 現在使用中のSSHのバージョンを識別するためにどのコマンドが使...

- 質問25 展示を参照してください。 (Exhibit) PC-2がターミナルサーバー...

- 質問26 ACLで設定されたGREトンネルのトラブルシューティングを行います...

- 質問27 コマンドcopy startup-config ftp:// kevin:[email protected]...

- 質問28 展示を参照してください。 (Exhibit) 最大の復元力を得るために...

- 質問29 次の特性のうち、BPDUガード機能を説明するものはどれですか? ...

- 質問30 実装グループは、テストベッドを使用して「概念実証」を行ってい

- 質問31 実装グループは、テストベッドを使用して「概念実証」を行ってい

- 質問32 (Exhibit) 展示を参照してください。ルータR1の隣接関係の問題を...

- 質問33 展示を参照してください。 (Exhibit) ユニキャストRPFを有効にす...

- 質問34 debug crypto conditionコマンドの出力をフィルタリングするため...

- 質問35 実装グループは、テストベッドを使用して「概念実証」を行ってい

- 質問36 Cisco Catalystスイッチのポート統計を調べると、過剰な数のフレ...

- 質問37 SSH構成コマンドを左から順に正しいシーケンス番号にドラッグし...

- 質問38 ほとんどのルーターで有効なパケットスイッチングモードは次のう

- 質問39 次のうち、BGRPデータ構造ではないものはどれですか? (該当す...

- 質問40 ステートメントを参照してください。 (Exhibit) 修正方法...

- 質問41 シナリオ: カスタマーネットワークエンジニアがOSPFネットワー...

- 質問42 展示を参照してください。 PC Aはゲートウェイにpingできますが...

- 質問43 エンジニアは、インターフェイスgigabitethernet0 / 0に適用され...

- 質問44 どの標準的なトラブルシューティングの方法論で、OSIモデルスタ...

- 質問45 どの2つのトポロジでポイントツーポイントGRE over IPsec設計を...

- 質問46 実装グループは、テストベッドを使用して「概念実証」を行ってい

- 質問47 ip headerオプションではどの3つのキーワードがサポートされてい...

- 質問48 展示を参照してください。 (Exhibit) どちらのステートメントが...

- 質問49 次のうち、ARPプロセスが失敗する可能性の低い理由はどれですか...

- 質問50 シナリオ: ルーティングされたネットワークの問題を解決するた

- 質問51 224.193.5.10のマルチキャストIPアドレスが与えられた場合、対応...

- 質問52 どの操作平面でルーターまたはスイッチにアクセスして構成できま

- 質問53 mGREは、パケットの送信先を決定するためにどのプロトコルを使用...

- 質問54 次のうち正しいものはどれですか?

- 質問55 展示を参照してください。 (Exhibit) クライアントAはクライアン...

- 質問56 プロパティを左から、対応する右側のユニキャストリバースパス転

- 質問57 どのコマンドがCiscoルーターのRSA公開鍵を表示しますか?...

- 質問58 有効なトンネルモードを左から右の有効な列にドラッグアンドドロ

- 質問59 展示を参照してください。 (Exhibit) show crypto ipsec saの出...

- 質問60 GREのネットワーク特性を左から右の正しいネットワークタイプに...

- 質問61 展示を参照してください。 (Exhibit) 多数のTCPセッションがルー...

- 質問62 次のコマンドのどれを使用して、BGPルートのAS-PATHに関する情報...

- 質問63 コマンドを左から右の対応する結果にドラッグします。 (Exhibit)...

- 質問64 IGMPに関する次の記述のうち正しいものはどれですか? (該当す...

- 質問65 問題が解決した後の次のステップは何ですか?

- 質問66 有効なホストIPv6アドレスは次のうちどれですか? (該当するも...

- 質問67 実行中の構成をアーカイブされた構成に置き換えることにより、以

- 質問68 デフォルトでは、ポートはどのくらいの時間リスニング状態のまま

- 質問69 左側から拡張tracerouteオプションを、右側で実行するトラブルシ...

- 質問70 以下のように、必要なGREトンネルをドラッグアンドドロップしま...

- 質問71 pingおよびtraceroute拡張コマンドを左から右の対応する目的にド...

- 質問72 適切なサービス品質ソリューションを展開して帯域幅を最も効率的

- 質問73 展示を参照してください。 (Exhibit) R2とR5の間のトンネルはア...

- 質問74 実装グループは、テストベッドを使用してIPv6の「概念実証1」を...

- 質問75 次のコマンドは、Ciscoルーターで発行されます。 Router(configu...

- 質問76 この実装スクリプトでピアレビューを実行しています。これは、デ

- 質問77 新しいルーターが既存のHSRPスタンバイグループに追加されます。...

- 質問78 次のログが表示されるルーターでは、どのレベルのログが有効にな

- 質問79 ネットワークには、各ルーターのネットワークパスにリモートトン

- 質問80 管理プレーンにアクセスする有効なモードは次のうちどれですか?

- 質問81 クライアントが最初に起動した後のDHCPメッセージの正しいシーケ...

- 質問82 展示を参照してください: (Exhibit) 若手技術者が新しいブラン...