- ホーム

- Cisco

- 200-201 - Understanding Cisco Cybersecurity Operations Fundamentals

- Cisco.200-201.v2022-02-15.q120

- 質問8

有効的な200-201問題集はJPNTest.com提供され、200-201試験に合格することに役に立ちます!JPNTest.comは今最新200-201試験問題集を提供します。JPNTest.com 200-201試験問題集はもう更新されました。ここで200-201問題集のテストエンジンを手に入れます。

200-201問題集最新版のアクセス

「452問、30% ディスカウント、特別な割引コード:JPNshiken」

- 質問一覧「120問」

- 質問1 左側のセキュリティの概念を右側のその概念の例にドラッグアンド

- 質問2 展示を参照してください。 (Exhibit) 表のどの2つの要素が5タプ...

- 質問3 フォレンジックで使用されるブラウザのタイプを識別するために使

- 質問4 ユーザーは悪意のある添付ファイルを受け取りましたが、実行しま

- 質問5 NIST Special Publication 800-61 r2に記載されているインシデン...

- 質問6 攻撃者は、2人のユーザー間で交換されるネットワークトラフィッ

- 質問7 調査における帰属の役割の資産である2つの要素はどれですか?(2...

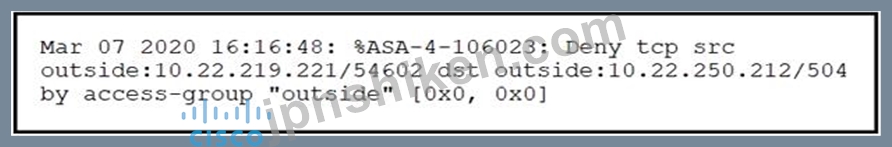

- 質問8 展示を参照してください。 (Exhibit) このログを生成するテクノ...

- 質問9 展示を参照してください。 (Exhibit) エンジニアは、このCuckoo ...

- 質問10 脆弱性と脅威の関係は何ですか?

- 質問11 攻撃の影響を受けるすべてのホストを特定することを含むインシデ

- 質問12 調査におけるサイバー帰属のアイデンティティとは何ですか?

- 質問13 ドラッグドロップ アクセス制御モデルを左から右の正しい説明に

- 質問14 エージェントレス保護と比較した場合のエージェントベース保護の

- 質問15 NetFlowはトラフィックミラーリングとどのように異なりますか?...

- 質問16 アナリストは、パケットキャプチャデータを表示しているときに、

- 質問17 SOCチームは、エンドポイントでの侵害の潜在的な指標を確認しま...

- 質問18 展示を参照してください。 (Exhibit) どのタイプのログが表示さ...

- 質問19 重要なタスクを実行するために複数の人が必要なセキュリティ原則

- 質問20 (Exhibit) 展示を参照してください。どのタイプのログが表示され...

- 質問21 要素を左からドラッグアンドドロップして、右側のインシデント処

- 質問22 NIST Special Publication 800-61 r2に記載されているインシデン...

- 質問23 アナリストは、SOC環境でインシデントを調査しています。 ログの...

- 質問24 すべての小文字にのみ一致する正規表現はどれですか?

- 質問25 ビジネスサービスに影響を与える可能性のあるセキュリティインシ

- 質問26 サンドボックス分析ツールで悪意のあるファイルを特定しました。

- 質問27 検出されたファイルを一意に識別するために使用されるアーティフ

- 質問28 (Exhibit) 展示を参照してください。「サブディセクタにTCPスト...

- 質問29 アナリストは、正当なセキュリティアラートが却下されたことを発

- 質問30 IPv4プロトコルヘッダーから収集される2つの情報はどれですか?...

- 質問31 展示を参照してください。 (Exhibit) このステルスウォッチダッ...

- 質問32 展示を参照してください。 (Exhibit) この展示で識別できるコン...

- 質問33 エンジニアがWiresharkのトラフィックをフィルタリングして、イ...

- 質問34 展示を参照してください。 (Exhibit) このログを生成するテクノ...

- 質問35 展示を参照してください。 (Exhibit) Wireshark内で抽出可能なフ...

- 質問36 展示を参照してください。 (Exhibit) このステルスウォッチダッ...

- 質問37 アクセス制御モデルを左から右の正しい説明にドラッグアンドドロ

- 質問38 エンドポイントの攻撃対象領域を減らす2つのコンポーネントはど

- 質問39 最大のストレージスペースを必要とするセキュリティ監視データタ

- 質問40 改ざんされたディスクイメージと改ざんされていないディスクイメ

- 質問41 展示を参照してください。 (Exhibit) 出力は、IPアドレス172.18....

- 質問42 どのタイプの証拠が、最初の証拠から生じる理論または仮定を支持

- 質問43 展示を参照してください。 (Exhibit) 展示品には何が描かれてい...

- 質問44 統計的検出モデルとルールベースの検出モデルの違いは何ですか?

- 質問45 長期間にわたって見られるトラフィックのベースラインを構築する

- 質問46 組織内で特定の役割を実行するために必要な権限のみを従業員に与

- 質問47 SSL証明書はクライアントとサーバー間のセキュリティにどのよう...

- 質問48 侵入者は悪意のある活動を試み、ユーザーと電子メールを交換し、

- 質問49 ドラッグドロップ 左側のテクノロジーを右側のテクノロジーが提

- 質問50 長期間にわたって見られるトラフィックのベースラインを構築する

- 質問51 侵入者は悪意のある活動を試み、ユーザーと電子メールを交換し、

- 質問52 脅威とリスクの違いは何ですか?

- 質問53 従業員に仕事を遂行するために必要なリソースのみへのアクセスを

- 質問54 ネットワークのプロファイリングに使用される2つの要素はどれで

- 質問55 展示を参照してください。 (Exhibit) この出力はどのLinuxログフ...

- 質問56 多層防御の原則は何ですか?

- 質問57 展示を参照してください。 (Exhibit) このPCAPファイルにはどの...

- 質問58 セキュリティの専門家は、CDFS形式で保存されたISOファイルであ...

- 質問59 暗号化がセキュリティ監視に難しいのはなぜですか?

- 質問60 どのタイプの証拠が、最初の証拠から生じる理論または仮定を支持

- 質問61 展示を参照してください。 (Exhibit) Wireshark内で抽出可能なフ...

- 質問62 攻撃の影響を受けるすべてのホストを特定することを含むインシデ

- 質問63 エンジニアは、入力および出力の境界トラフィックを復号化し、ネ

- 質問64 NIST Special Publication 800-61 r2に記載されているインシデン...

- 質問65 システム管理者は、特定のレジストリ情報が正確であることを確認

- 質問66 どのタイプのデータ収集が最大のストレージスペースを必要としま

- 質問67 展示を参照してください。どのタイプの攻撃が実行されていますか

- 質問68 エンジニアは、既知のTOR出口ノードを持つトラフィックがネット...

- 質問69 スイッチドネットワーク上のトラフィックを傍受する攻撃方法はど

- 質問70 正当なトラフィックをブロックすることにより、ネットワークトラ

- 質問71 IPv4プロトコルヘッダーから収集される2つの情報はどれですか?...

- 質問72 ネットワークトラフィックからの完全なパケットキャプチャを提供

- 質問73 真陽性と比較して、偽陽性アラートがビジネスに与える影響は何で

- 質問74 暗号化がセキュリティ監視に難しいのはなぜですか?

- 質問75 事前に承認されたアプリケーションのセットのみをシステムで実行

- 質問76 脆弱性と比較した攻撃対象領域とは何ですか?

- 質問77 展示を参照してください。 (Exhibit) このリクエストは、データ...

- 質問78 展示を参照してください。 (Exhibit) 「サブディセクタにTCPスト...

- 質問79 展示を参照してください。 (Exhibit) どのイベントが発生してい...

- 質問80 展示を参照してください。 (Exhibit) このPCAPファイルには何が...

- 質問81 エンジニアは、既知のTOR出口ノードを持つトラフィックがネット...

- 質問82 PIIデータの不適切な使用または開示に関連するカテゴリはどれで...

- 質問83 TapポートとSPANポートから取得したデータの違いは何ですか?...

- 質問84 脅威とリスクの違いは何ですか?

- 質問85 エンジニアは、プロキシサーバーからログを取得し、受信したデー

- 質問86 どのNISTIRカテゴリの利害関係者が、さまざまなビジネスユニット...

- 質問87 SSL証明書はクライアントとサーバー間のセキュリティにどのよう...

- 質問88 (Exhibit) 展示を参照してください。「サブディセクタにTCPスト...

- 質問89 展示を参照してください。 (Exhibit) 表のどの2つの要素が5タプ...

- 質問90 インラインとタップモードのトラフィックモニタリングの違いは何

- 質問91 (Exhibit) 展示を参照してください。このPCAPファイルにはどのア...

- 質問92 HTTPヘッダー、URI(Uniform Resource Identifier)、およびSSL...

- 質問93 組織は最近、既知のハクティビストグループによるオンラインの脅

- 質問94 (Exhibit) 展示を参照してください。表のどの2つの要素が5タプル...

- 質問95 SOC環境では、脆弱性管理メトリックとは何ですか?

- 質問96 脆弱性と比較した攻撃対象領域とは何ですか?

- 質問97 Windowsシステムのイベントでログメッセージにイベントコード462...

- 質問98 正当なトラフィックをブロックすることにより、ネットワークトラ

- 質問99 展示を参照してください。 (Exhibit) エンジニアは、このCuckoo ...

- 質問100 左側のセキュリティの概念を右側のその概念の例にドラッグアンド

- 質問101 ファイアウォールでディープパケットインスペクションが調査され

- 質問102 展示を参照してください。 (Exhibit) どのタイプのログが表示さ...

- 質問103 FMC内のセキュリティインテリジェンスイベントにより、管理者は...

- 質問104 展示を参照してください。 (Exhibit) 出力は、IPアドレス172.18....

- 質問105 攻撃はどのように分類されますか?

- 質問106 ネットワークのプロファイリングに使用される2つの要素はどれで

- 質問107 調査におけるサイバー帰属のアイデンティティとは何ですか?

- 質問108 セキュリティエンジニアは、企業全体のホスト/エンドポイントテ

- 質問109 (Exhibit) アナリストは、インターネット上のコマンドおよび制御...

- 質問110 展示を参照してください。 (Exhibit) 表のどの2つの要素が5タプ...

- 質問111 RC4のようなストリーム暗号が同じキーで2回使用された場合、ネッ...

- 質問112 インシデント対応計画とは何ですか?

- 質問113 アナリストは、インターネット上のコマンドおよび制御サーバーと

- 質問114 会社の受付担当者は、資産を盗むことについて脅迫的な電話を受け

- 質問115 エンジニアは、TCP帯域幅の使用状況、応答時間、および遅延を可...

- 質問116 展示を参照してください。この出力は何を示していますか?

- 質問117 ネットワークエンジニアは、外国政府が自国の防衛請負業者の1人

- 質問118 展示を参照してください。 (Exhibit) 展示品には何が描かれてい...

- 質問119 展示を参照してください。 (Exhibit) このネットワークで何が起...

- 質問120 IPアドレス192.168.20.232をキャプチャするために必要な正規表現...