有効的な200-125問題集はJPNTest.com提供され、200-125試験に合格することに役に立ちます!JPNTest.comは今最新200-125試験問題集を提供します。JPNTest.com 200-125試験問題集はもう更新されました。ここで200-125問題集のテストエンジンを手に入れます。

200-125問題集最新版のアクセス

「754問、30% ディスカウント、特別な割引コード:JPNshiken」

シミュレーション

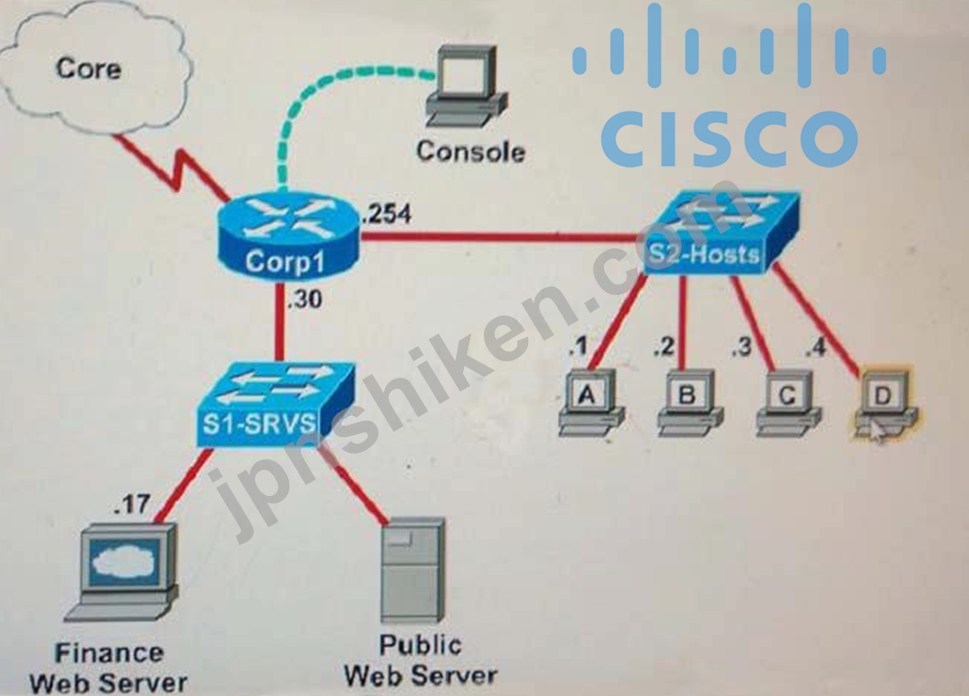

企業はネットワークにセキュリティを追加したいと考えています。要件は次のとおりです。

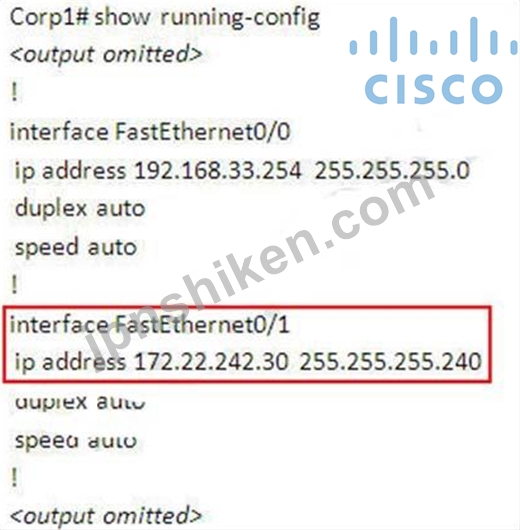

- ホストCは、Webブラウザ(HTTP)を使用してFinance Web Serverにアクセスできる必要があります。

- ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

- コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

- コアおよびローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります。

番号の付いたアクセスリストを作成し、単一の発信インターフェイスに適用することが任されています。このアクセスリストには、これらの要件を満たす文を3つまで含めることができます。

適切なホストをクリックすると、ルータのCLIへのアクセスが得られます。

1.すべてのパスワードは一時的に「cisco」に設定されています。

2.コア接続では192.168.228.65というIPアドレスが使用されます。

3.ホストLANのコンピュータに192.168.40.1〜192.168.40.254のアドレスが割り当てられています。

- ホストA 192.168.40.1

- ホストB 192.168.40.2

- ホストC 192.168.40.3

- ホストD 192.168.40.4

4. Finance Web Serverに172.22.135.17のアドレスが割り当てられています。

5.サーバーLANのパブリックWebサーバーに172.22.135.18のアドレスが割り当てられています。

注: - このウィンドウと問題のステートメントウィンドウをスクロールする必要がある場合があります。

- 指定したルータに接続されているコストの画像をクリックし、CiscoTerminalオプションを選択してルータを設定します。間違ったホストを選択した場合は、show topologyボタンをクリックし、別のホストを選択します。

- ホストにアクセスするには、使用するホストの画像をクリックして設定するだけです。特定のホストには、シリアル "コンソール"ケーブルを表す点線があります。

- helpコマンドは、ヘルプシステムのすべてのコマンドを表示しません。このヘルプは、ヘルプシステムと選択された下位レイヤの第1レベルをサポートします。

企業はネットワークにセキュリティを追加したいと考えています。要件は次のとおりです。

- ホストCは、Webブラウザ(HTTP)を使用してFinance Web Serverにアクセスできる必要があります。

- ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

- コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

- コアおよびローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります。

番号の付いたアクセスリストを作成し、単一の発信インターフェイスに適用することが任されています。このアクセスリストには、これらの要件を満たす文を3つまで含めることができます。

適切なホストをクリックすると、ルータのCLIへのアクセスが得られます。

1.すべてのパスワードは一時的に「cisco」に設定されています。

2.コア接続では192.168.228.65というIPアドレスが使用されます。

3.ホストLANのコンピュータに192.168.40.1〜192.168.40.254のアドレスが割り当てられています。

- ホストA 192.168.40.1

- ホストB 192.168.40.2

- ホストC 192.168.40.3

- ホストD 192.168.40.4

4. Finance Web Serverに172.22.135.17のアドレスが割り当てられています。

5.サーバーLANのパブリックWebサーバーに172.22.135.18のアドレスが割り当てられています。

注: - このウィンドウと問題のステートメントウィンドウをスクロールする必要がある場合があります。

- 指定したルータに接続されているコストの画像をクリックし、CiscoTerminalオプションを選択してルータを設定します。間違ったホストを選択した場合は、show topologyボタンをクリックし、別のホストを選択します。

- ホストにアクセスするには、使用するホストの画像をクリックして設定するだけです。特定のホストには、シリアル "コンソール"ケーブルを表す点線があります。

- helpコマンドは、ヘルプシステムのすべてのコマンドを表示しません。このヘルプは、ヘルプシステムと選択された下位レイヤの第1レベルをサポートします。

正解:

以下のソリューションを参照してください

説明/参照:

Explanation:

Corp1> enable(パスワードはここで「cisco」と入力してください)

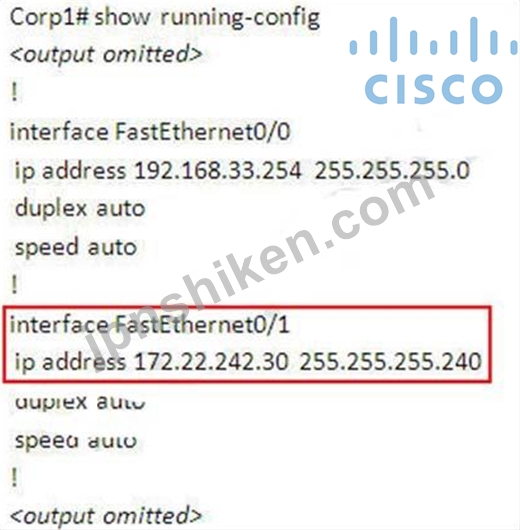

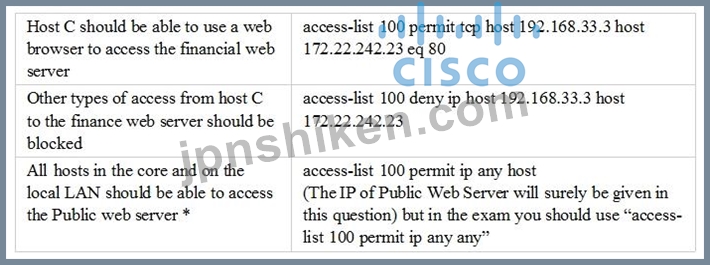

アクセスリストを作成し、サーバLANに接続されているインターフェイスに適用する必要があります。これは、Sw-2とCoreネットワークの両方からのトラフィックをフィルタリングできるためです。サーバーLANネットワークには、172.22.242.17 - 172.22.242.30というアドレスが割り当てられているため、接続されているインターフェイスにIPアドレス172.22.242.30(.30は図の番号)が割り当てられていると推測されます。 IPアドレスが172.22.242.30のインターフェイスを確認するには、show running-configコマンドを使用します。

Corp1#show running-config

インタフェースFastEthernet0 / 1は、サーバLANネットワークに接続されたインタフェースであることがわかります。アクセスリスト(アウトバウンド方向)を適用するインターフェイスです。

Corp1#端末を設定する

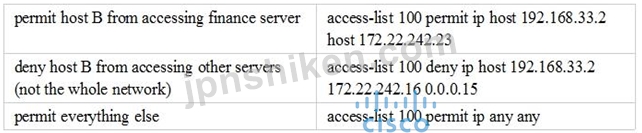

私たちのアクセスリストは、Web(ポート80)経由でFinance Web Server 172.22.242.23ホストC - 192.168.33.3を許可する必要があります。Corp1(config)#アクセスリスト100 permit TCPホスト192.168.33.3ホスト172.22.242.23 eq 80その他(config)#access-list 100 deny tcp任意のホスト172.22.242.23 eq 80他のすべてのトラフィックは許可されていますCorp1(config)#アクセスリスト100 permit ip any anyこのアクセスリストを適用します(config-if)#ip access-group 100 out注意:アクセスリストをFa0 / 1インターフェイス(Fa0 / 1インターフェイスではない)に適用する必要があります。 0インターフェイス)を使用して、アクセスリストがLANおよびコアネットワークの両方からのトラフィックをフィルタリングできるようにします。インバウンドインターフェイスにアクセスリストを適用すると、LANネットワークからのトラフィックのみをフィルタリングできます。

試験では、ホストCをクリックしてWebブラウザを開きます。アドレスボックスにhttp://172.22.242.23と入力し、HTTP経由でFinance Web Serverにアクセスすることが許可されているかどうかを確認します。設定が正しい場合は、アクセスできます。

他のホスト(A、B、D)をクリックし、これらのホストからFinance Web Serverにアクセスできないことを確認してください。

最後に、設定を保存します

Corp1(config-if)#end

Corp1#copy running-configスタートアップコンフィギュレーション

(この設定では、ホストがWeb経由でFinance Web Serverにアクセスすることはできませんが、このサーバーがFTP、SMTPなどの他のトラフィックをサポートしている場合のみ他のホストもアクセスできます)。 、BまたはD)を使用してFinance Web Serverにアクセスしてください。

いくつかの変更(改造):

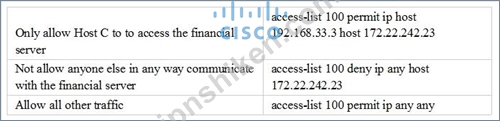

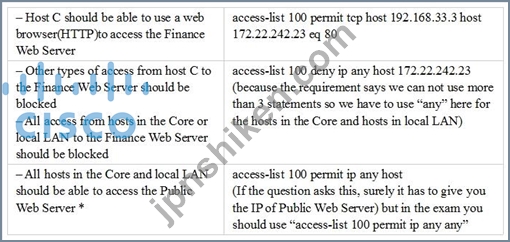

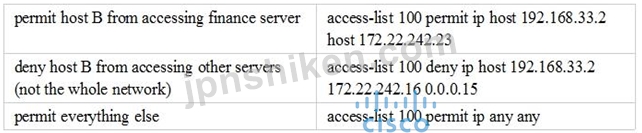

変形1(Mod1):

変形例2(Mod2):

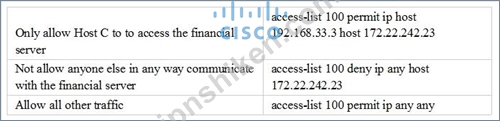

変形3(Mod3):2

変形例4(Mod4):

*「コアのすべてのホストとローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります」というコマンドについてのいくつかのレポートがあります。正しいコマンドは「アクセスリスト100許可IP any any any」でなければならず、アクセスリスト100は任意のホスト(パブリックWebサーバのIP)を許可します。 2番目のコマンドは優れているとは思っていますが、最初のコマンド "access-list 100 permit ip any any"を使うべきではないとの報告があります。パブリックWebサーバー)。このシムのバグです。

(注:このアクセスリストを適切なインターフェイスに適用することを忘れないでください。そうしないと、インターフェイスfa0 / 1 ip access-group 100が失われます。また、試験では、ホストA、ホストBホストの代わりに

C...だから慎重に要件を読んで、アクセスリストを正しく使用するようにしてください)

説明/参照:

Explanation:

Corp1> enable(パスワードはここで「cisco」と入力してください)

アクセスリストを作成し、サーバLANに接続されているインターフェイスに適用する必要があります。これは、Sw-2とCoreネットワークの両方からのトラフィックをフィルタリングできるためです。サーバーLANネットワークには、172.22.242.17 - 172.22.242.30というアドレスが割り当てられているため、接続されているインターフェイスにIPアドレス172.22.242.30(.30は図の番号)が割り当てられていると推測されます。 IPアドレスが172.22.242.30のインターフェイスを確認するには、show running-configコマンドを使用します。

Corp1#show running-config

インタフェースFastEthernet0 / 1は、サーバLANネットワークに接続されたインタフェースであることがわかります。アクセスリスト(アウトバウンド方向)を適用するインターフェイスです。

Corp1#端末を設定する

私たちのアクセスリストは、Web(ポート80)経由でFinance Web Server 172.22.242.23ホストC - 192.168.33.3を許可する必要があります。Corp1(config)#アクセスリスト100 permit TCPホスト192.168.33.3ホスト172.22.242.23 eq 80その他(config)#access-list 100 deny tcp任意のホスト172.22.242.23 eq 80他のすべてのトラフィックは許可されていますCorp1(config)#アクセスリスト100 permit ip any anyこのアクセスリストを適用します(config-if)#ip access-group 100 out注意:アクセスリストをFa0 / 1インターフェイス(Fa0 / 1インターフェイスではない)に適用する必要があります。 0インターフェイス)を使用して、アクセスリストがLANおよびコアネットワークの両方からのトラフィックをフィルタリングできるようにします。インバウンドインターフェイスにアクセスリストを適用すると、LANネットワークからのトラフィックのみをフィルタリングできます。

試験では、ホストCをクリックしてWebブラウザを開きます。アドレスボックスにhttp://172.22.242.23と入力し、HTTP経由でFinance Web Serverにアクセスすることが許可されているかどうかを確認します。設定が正しい場合は、アクセスできます。

他のホスト(A、B、D)をクリックし、これらのホストからFinance Web Serverにアクセスできないことを確認してください。

最後に、設定を保存します

Corp1(config-if)#end

Corp1#copy running-configスタートアップコンフィギュレーション

(この設定では、ホストがWeb経由でFinance Web Serverにアクセスすることはできませんが、このサーバーがFTP、SMTPなどの他のトラフィックをサポートしている場合のみ他のホストもアクセスできます)。 、BまたはD)を使用してFinance Web Serverにアクセスしてください。

いくつかの変更(改造):

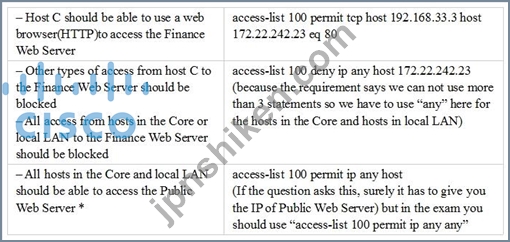

変形1(Mod1):

変形例2(Mod2):

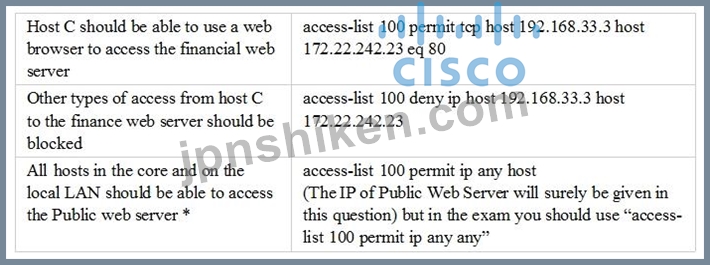

変形3(Mod3):2

変形例4(Mod4):

*「コアのすべてのホストとローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります」というコマンドについてのいくつかのレポートがあります。正しいコマンドは「アクセスリスト100許可IP any any any」でなければならず、アクセスリスト100は任意のホスト(パブリックWebサーバのIP)を許可します。 2番目のコマンドは優れているとは思っていますが、最初のコマンド "access-list 100 permit ip any any"を使うべきではないとの報告があります。パブリックWebサーバー)。このシムのバグです。

(注:このアクセスリストを適切なインターフェイスに適用することを忘れないでください。そうしないと、インターフェイスfa0 / 1 ip access-group 100が失われます。また、試験では、ホストA、ホストBホストの代わりに

C...だから慎重に要件を読んで、アクセスリストを正しく使用するようにしてください)

- 質問一覧「293問」

- 質問1 HSRPでアクティブな役割を有効にするためには、次のうちどれが必...

- 質問2 ワイヤレスLANコントローラに関する2つのステートメントは本当で...

- 質問3 ユーザーの非アクティブタイマーを10秒に設定するには、どのコマ...

- 質問4 どのコマンドをグローバルコンフィギュレーションモードで入力し

- 質問5 どの2つのコマンドを使用して、特定のciscoスイッチのトランクリ...

- 質問6 展示を参照してください。 192 168 10 0/24ネットワーク上のコン...

- 質問7 ネットワーク管理者は、スイッチのポートセキュリティを設定する

- 質問8 どのタイプのMACアドレスがスイッチによって自動的にエージング...

- 質問9 スイッチがセキュアな接続と強力な認証をサポートしているかどう

- 質問10 次のうちリース回線上のトラフィックを暗号化するのはどれですか

- 質問11 172.16.1.5/32に到達する正しいルーティング一致は何ですか?...

- 質問12 どのレイヤ2プロトコルカプセル化タイプが同期および非同期回線

- 質問13 スイッチのルータオンスティックをイネーブルにするには、どの2

- 質問14 VLAN 20に割り当てられたポートを表示するには、どのコマンドを...

- 質問15 一意のipv6固有のローカルアドレスのバイナリパターンは何ですか...

- 質問16 スプリットホライズンは何を防ぐのですか?

- 質問17 RSTPに関するこれら2つのステートメントのうち正しいものはどれ...

- 質問18 どのルーティングプロトコルが直接情報を使用していますか?

- 質問19 レイヤ2イーサネットフレームには何が含まれていますか? (3つ...

- 質問20 静的ルーティングに関する3つのステートメントは本当ですか? (...

- 質問21 イーサネットについて真実は何ですか? (2つを選択してください...

- 質問22 フローティングスタティックルートに関する2つのステートメント

- 質問23 シリアルインターフェイス0/2/0がHDLCカプセル化を使用して設定...

- 質問24 IPパケットのどのバイトにトラフィックをマーキングできますか?...

- 質問25 リンクステートルーティングに関する3つのステートメントは本当

- 質問26 ロギングトラップレベルを指定せずにsyslogメッセージを設定する...

- 質問27 1つのインターフェイスに複数のIPv6アドレスが設定されている場...

- 質問28 どの2つの情報をLLDP TLVと共有できますか? (2つを選択してく...

- 質問29 展示を参照してください。次のコマンドは、2950Switchのインタフ...

- 質問30 IPv6とルーティングプロトコルに関する2つのステートメントは本...

- 質問31 (Exhibit) 指示: - ネットワーク操作を確認し、複数の質問に答...

- 質問32 QoSのためにIPパケットにはどのような8ビットフィールドがありま...

- 質問33 スプリットホライズンはどの機能を提供しますか?

- 質問34 IPv6デバイス上のEIGRPに関する真の記述はどれですか?

- 質問35 NATオーバーロードは、1対多のアドレス変換をどのように提供しま...

- 質問36 ロギングトラップレベルを指定せずにsyslogメッセージを設定する...

- 質問37 (Exhibit) 展示を参照してください。 R1が172.16.1.1宛てのパケ...

- 質問38 どのHSRP機能がHSRPv2で新機能ですか?

- 質問39 セキュアな接続で複数のサイトを接続するために選択するテクノロ

- 質問40 NATを使用するメリットは何ですか? (2つ選ぶ)

- 質問41 どの2つのEtherChannel PAgPモードを設定できますか? (2つを選...

- 質問42 ネットワーク管理者は、本社と遠隔地の間のシリアルリンクを設定

- 質問43 展示を参照してください。 (Exhibit) スイッチの2つの接続ポート...

- 質問44 WANインフラストラクチャに専用回線を使用することに関する2つの...

- 質問45 どの2つのコマンドがスイッチのポートFastEthernet 0/12にポート...

- 質問46 `logging trap warning 'を指定してsyslogメッセージを設定する...

- 質問47 (Exhibit) 展示を参照してください。 R1から192.168.10.1までの...

- 質問48 OSIモデルのどのレイヤーがTCP / IPモデルのインターネット層に...

- 質問49 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問50 (Exhibit) 指示: - ネットワーク操作を確認し、複数の質問に答...

- 質問51 どのIPV6機能がIPV4でサポートされていますが、一般的には使用さ...

- 質問52 Cisco CatalystスイッチのVLAN動作に関する真の記述はどれですか...

- 質問53 DTPに関する3つのステートメントは本当ですか? (3つ選択してく...

- 質問54 SNMPv2について真である記述はどれですか?

- 質問55 プライベートIPv4 IPアドレスの2つの利点は何ですか? (2つを選...

- 質問56 拡張pingコマンドの2つの機能は? (2つを選択してください)...

- 質問57 ドラッグドロップ 展示を参照してください。 選択と配置: (Exhi...

- 質問58 サブネットマスクが192.168.10.0のアドレスを持つ場合、サブネッ...

- 質問59 どの機能によって、EIGRPピアはトポロジー変更の実装の通知を受...

- 質問60 ネイティブVLANの不一致エラーを検出できるプロトコルはどれです...

- 質問61 イーサネットインターフェイスでerr-disabledステータスが示すの...

- 質問62 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問63 どのコマンドがルータのインターフェイスステータスを表示するた

- 質問64 どの技術がIPv6アドレスのステートレスな割り当てをサポートして...

- 質問65 トラブルシューティングに使用される2つのCisco IOSコマンドで、...

- 質問66 MPLSに関する2つの声明は本当ですか? (2つ選択)

- 質問67 FHRPのシスコ独自の実装はどのプロトコルですか?

- 質問68 PPPoEクライアントにIPアドレスを割り当てるために使用される情...

- 質問69 (Exhibit) 展示を参照してください。コンピュータAがコンピュー...

- 質問70 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問71 ルータブートイメージを設定するのにどの3つのコマンドを使用で

- 質問72 どの機能がランダムな時間を使ってフレームを再送信するのですか

- 質問73 2つのスイッチ間のデュプレックスミスマッチエラーを常に回避で

- 質問74 ドラッグドロップ ユーザーはインターネットに接続できません。

- 質問75 包括的なネットワークセキュリティ計画の一部となるべきものは何

- 質問76 展示を参照してください。ジュニアネットワーク管理者は、Switch...

- 質問77 どのパラメータがEtherChannel内のポートで異なる可能性がありま...

- 質問78 どのスパニングツリープロトコルが別のスパニングツリープロトコ

- 質問79 上記の文を設定した場合、show ip routeに表示されるアドレスは...

- 質問80 どのオプションが192.168.0.0サブネット255.255.255.252の正しい...

- 質問81 どのステートメントがDHCPの動作に関して正しいですか?

- 質問82 次の設定コマンドがシスコスイッチに実装されている場合の結果は

- 質問83 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問84 複数のスイッチ間でvlansを自動的に有効にする方法は?

- 質問85 シミュレーション 企業はネットワークにセキュリティを追加した

- 質問86 ドラッグドロップ 左側の各カテゴリを右側の対応するルータ出力

- 質問87 アドレス割り当ての失敗のトラブルシューティングには、どのコマ

- 質問88 EtherChannelの標準工業化プロトコルですか?

- 質問89 隣接するポートがトランクモード、動的な望ましいモード、または

- 質問90 アクセスポート上のデータVLANに関する2つのステートメントはど...

- 質問91 ドラッグドロップ 左のIPv6マルチキャストアドレスタイプを目的...

- 質問92 どのタイプのポートでマルチVLAN通信のために相互接続できますか...

- 質問93 ホスト名をどのように設定しますか?

- 質問94 (Exhibit) 展示を参照してください。 RTR01が図のように設定され...

- 質問95 どの2つの機能がIPv6アドレスを動的に割り当てることができます...

- 質問96 (Exhibit) 展示を参照してください。コンピュータAがコンピュー...

- 質問97 スイッチがトランキングモードで動作しているかどうかを判別する

- 質問98 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問99 192.168.0.0/20宛てのすべてのトラフィックを特定のインターフェ...

- 質問100 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問101 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問102 イーサネットプロトコルが物理アドレスを使用する目的は何ですか

- 質問103 DHCPバインディングの最低限必要な2つのコンポーネントは何です...

- 質問104 展示を参照してください。 BigtitleルーターはLittletimeルータ...

- 質問105 高速なコンバージェンスを可能にするために、RSTPがどの2つのス...

- 質問106 RIPv2を設定するには? (2つを選択してください)

- 質問107 どのVTPモードでVLANを変更できないのですか?

- 質問108 展示を参照してください。 (Exhibit) すべてのリンクが同じ帯域...

- 質問109 (Exhibit) 展示を参照してください。 R1がLoopback0インターフェ...

- 質問110 Cisco SDNソリューションのどのコンポーネントが集中管理システ...

- 質問111 northbound APIとsouthbound APIについて、どちらのステートメン...

- 質問112 どのタイプのルーティングプロトコルが、各デバイスのピアからの

- 質問113 どちらの症状は、2つの接続インターフェイスがデュプレックス不

- 質問114 どのような状況でGREトンネルがアップ/ダウン状態になるのでしょ...

- 質問115 (Exhibit) 展示を参照してください。 R1がトラフィックを192.168...

- 質問116 RSTPに関する3つのステートメントは本当ですか? (3つ選ぶ)...

- 質問117 PPPoEのどのフェーズでPPP認証が実行されていますか?

- 質問118 IPパケットのどのバイトにトラフィックをマーキングできますか?...

- 質問119 ネットワークエンジニアは、特定のユーザー名とパスワードを使用

- 質問120 ネットワーク上で使用可能なホストアドレスの数192.168.1.0サブ...

- 質問121 どのコマンドを入力して128ビットのアドレスが有効で、応答して...

- 質問122 プライオリティが16384のプライマリルートスイッチとセカンダリ...

- 質問123 HSRPv2の新機能

- 質問124 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問125 (Exhibit) 展示を参照してください。 R1はR3とOSPFネイバー関係...

- 質問126 展示を参照してください。表示されている出力はスイッチで生成さ

- 質問127 受信プログラムの可用性を判断し、その通信に十分なリソースが存

- 質問128 ルータのパスワードを忘れた場合の対処方法

- 質問129 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問130 ルータがルーティングテーブルで既知のルートを見つけることがで

- 質問131 ルータのサブインターフェイス上のスティックでルータをイネーブ

- 質問132 どのWANトポロジが、いくつかの衛星ブランチを持つ中央に位置す...

- 質問133 プライベートIPアドレスがISPに接続されたパブリックインターフ...

- 質問134 これらのうち、どちらが802.1Qプロトコルの特性ですか? (2つ選...

- 質問135 展示を参照してください。 Switch-1は、MACアドレスが00b0.d056....

- 質問136 どのコマンドを入力して、ルータ上のネットワークポートの動作ス

- 質問137 スパニングツリーのルートブリッジ選択について、どのステートメ

- 質問138 トラフィックシェーピングはどの機能を実行しますか?

- 質問139 VLAN 20を許可するトランクを作成するには、どの3つのコマンドを...

- 質問140 IPv4マルチキャストトラフィックに関する2つのステートメントは...

- 質問141 ルータは、宛先ネットワークに到達するために使用できる3つの可

- 質問142 どのホストルートの定義が正しいのですか?

- 質問143 一意のローカルIPv6アドレスに関する2つのステートメントは本当...

- 質問144 クライアントのDNSの問題をトラブルシューティングするときは、...

- 質問145 スイッチを権限のあるNTPサーバとして設定するにはどのコマンド...

- 質問146 メトリックの少なくとも2倍の分散を設定すると、どの機能が設定

- 質問147 複数のブランチオフィスとローミングユーザーを持つ組織がポイン

- 質問148 展示を参照してください。 SwitchCにこの出力を与え、ネットワー...

- 質問149 どのコマンドを使用して、インターフェイスへのすべてのトラフィ

- 質問150 DHCPサーバが割り当てる重複したIPアドレスを表示するには、どの...

- 質問151 クラスAのプライベートネットワーク全体からホストまでのHTTPSト...

- 質問152 展示を参照してください。 (Exhibit) スイッチポートAlSwitch1上...

- 質問153 LACPが誤って設定されている場合のポートチャネルのステータスは...

- 質問154 どちらのオプションがAPIC-EMコントローラの主要な責務ですか? ...

- 質問155 プライマリルートブリッジに電力損失が発生した場合、そのスイッ

- 質問156 デュプレックスのミスマッチの問題を診断するのに、どのインタフ

- 質問157 遅い衝突に関する2つのステートメントは本当ですか? (2つを選...

- 質問158 どのパスワードタイプが暗号化されていますか?

- 質問159 ローカルネットワークに接続しようとしたときに、どのIEEEメカニ...

- 質問160 二本鎖ミスマッチが診断するのが難しい2つの理由は何ですか? (...

- 質問161 直接接続されたCiscoデバイスを表示できるようにするために、Cis...

- 質問162 ドラッグドロップ 左のケーブルタイプを右に最適な目的にドラッ

- 質問163 あなたはSASCOM Network Ltdのネットワークエンジニアとして働い...

- 質問164 ルータブートプロセスのどのステップで、ルータにロードするIOS...

- 質問165 どのコマンドがDHCPプールを構築するために使用されますか?

- 質問166 スイッチがエコー要求と応答を送信できるかどうかを判断するため

- 質問167 スイッチ間のデュプレックスミスマッチエラーを常に回避できるス

- 質問168 パケット転送を迅速化するために、FIBおよび隣接関係テーブルを...

- 質問169 このコマンドはシリアルリンクのデュプレックス速度を知るために

- 質問170 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問171 シスコネットワーク仮想化の3つの主要コンポーネントは何ですか

- 質問172 HSRPプロトコル選定プロセスで使用する値はどれですか?

- 質問173 (Exhibit) 展示を参照してください。インターフェイス上のリンク...

- 質問174 どの機能が特定のVLANのタグ付けを容易にしますか?

- 質問175 HSRPグループの2つの要件は何ですか? (2つ選択)

- 質問176 シリアルインターフェイス上でMLPPPとどの2つの認証方式が互換性...

- 質問177 トラブルシューティングを支援するためにIP SLA ICMPエコー操作...

- 質問178 グループ内の他のルータがすべて失敗した場合、そのローカルイン

- 質問179 プライベートIPv4 IPアドレスの2つの利点は何ですか? (2つを選...

- 質問180 IPv6ルータ通知メッセージに関する2つのステートメントは本当で...

- 質問181 通常の操作では、スイッチポートをVLAN上で設定することをお勧め...

- 質問182 AtlantaとBrevardという2台のルータは、図のようにシリアルイン...

- 質問183 展示を参照してください。これらのルートの最も適切な要約は何で

- 質問184 VLANの3つの利点は何ですか? (3つ選択してください)

- 質問185 セキュリティ管理者は、エンドポイントをプロファイルし、試行さ

- 質問186 展示を参照してください。 (Exhibit) これらのステートメントの...

- 質問187 アクセスレイヤでハブの使用を防止するために推奨されるコマンド

- 質問188 どの3つのステートメントがレイヤ2イーサネットスイッチを正確に...

- 質問189 スイッチはDHCPスヌーピング情報をどこで維持していますか?

- 質問190 ネットワーク管理者は、ルータR1およびR2のOSPF設定をトラブルシ...

- 質問191 展示を参照してください。技術者がSwithchBをインストールし、Sw...

- 質問192 すべてのスイッチがデフォルト値で設定されている場合、プライマ

- 質問193 インタフェースfa0 / 0 ip address x.x.x.33 255.255.255.224 ル...

- 質問194 どの範囲が標準アクセスリストを表していますか?

- 質問195 次のうち、WAN内のデバイスの役割について説明します。 (3つ選...

- 質問196 展示を参照してください。 (Exhibit) スイッチ1に接続されたホス...

- 質問197 どのような特性がリンクステートルーティングプロトコルを代表し

- 質問198 DHCPスヌーピングの2つの利点は何ですか? (2つを選択してくだ...

- 質問199 スイッチを権限のあるNTPサーバとして設定するには、どのコマン...

- 質問200 どのCisco Discovery Protocolについての記述が正しいですか?...

- 質問201 VLANを実装する3つのメリットは何ですか? (3つ選択してくださ...

- 質問202 展示を参照してください。 (Exhibit) ネットワーク内のすべての...

- 質問203 TCPプロトコルの3つの特徴は何ですか? (3つ選択してください)...

- 質問204 最大数のサブネットを提供しながら、3つのWebサーバーがすべて同...

- 質問205 Syslog出力メッセージの原因は何ですか? (Exhibit)...

- 質問206 トランクポートを作成してVLAN 20を許可する方法は? (3つ選択...

- 質問207 IPv6スタティックルートの種類は何ですか? (3つ選択してくださ...

- 質問208 IPv4マルチキャストトラフィックに関する2つのステートメントは...

- 質問209 あなたは金融会社のジュニア・ネットワーク・エンジニアであり、

- 質問210 RADIUSセキュリティについての真の記述はどれですか?

- 質問211 ACLに関する次の記述はどれですか?

- 質問212 InterfaceがPortFast BPDUガードで設定されている場合、BPDUを受...

- 質問213 次の特権レベルのどれが最も安全ですか?

- 質問214 クライアントのDNSの問題をトラブルシューティングする場合、ど...

- 質問215 どのポートセキュリティモードで違反数をカウントしてトラブルシ

- 質問216 DHCPスヌーピングの利点はどれですか? (2つを選択してください...

- 質問217 IPv4ネットワークルータ上でRIPv2を設定するための要件はどれで...

- 質問218 展示を参照してください。 (Exhibit) ネットワーク管理者は通常...

- 質問219 これらのvty回線プロトコル用に設定されたciscoスイッチへのSSH...

- 質問220 切り替え方法を決定する前に、どの切り替え方法がフレームの最初

- 質問221 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問222 シスコルーティングデバイスの透過的なフェールオーバーを容易に

- 質問223 通話路上でVoIP通話の帯域幅を予約するために実装できる機能はど...

- 質問224 ルータの実行コンフィギュレーションを表示しているときに、コマ

- 質問225 Loopback0インターフェイスを設定したら、インターフェイスのス...

- 質問226 ネットワーク管理者がルータのEIGRP問題をトラブルシューティン...

- 質問227 あなたは金融会社のジュニア・ネットワーク・エンジニアであり、

- 質問228 IEEE 802.1Qのフィールド識別フレームでは、どのフィールドが6バ...

- 質問229 ルータは、宛先テーブルがルーティングテーブルにない着信パケッ

- 質問230 IPv6グローバルユニキャストアドレスの3つの部分は何ですか? (...

- 質問231 どのコマンドを入力してIPV6フローティングスタティックルートを...

- 質問232 syslogログに関する2つのステートメントは本当ですか? (2つを...

- 質問233 アドレスルックアップの正式なソースは何ですか?

- 質問234 ネットワーク内の2つのデバイス間のトラフィックフロー妨害の原

- 質問235 シスコルータが起動しており、POSTプロセスが完了しました。これ...

- 質問236 どのMACプロトコルがランダムタイマーを設定して通信を再試行す...

- 質問237 トラブルシューティングを支援するために、IP SLA ICMP ECHO操作...

- 質問238 どのコマンドを入力して128ビットのアドレスが有効で、応答して...

- 質問239 展示を参照してください。 (Exhibit) スイッチ1に接続されたホス...

- 質問240 NTPの権威あるタイムソースからの距離を示す値はどれですか?

- 質問241 どのモードがトランク、アクセス、および望ましいポートと互換性

- 質問242 2つのデバイスをMDIインターフェイスで接続するにはどのタイプの...

- 質問243 クラウドコンピューティングをサポートする3つのテクニカルサー

- 質問244 展示を参照してください。 (Exhibit) これらのステートメントの...

- 質問245 ローカルルータがディセーブルになった後で、Cisco Discovery Pr...

- 質問246 PortFast Enableを持つインターフェイスにBPDUガードが設定され...

- 質問247 IPv6の「1対一番近い」アドレッシングと呼ばれるものは何ですか...

- 質問248 どのCisco Discovery Protocolについての記述が正しいですか?...

- 質問249 どちらがOSIデータカプセル化プロセスのステップを正しく記述し...

- 質問250 どの3つのオプションは、デバイス上でTACACS +を使用する利点で...

- 質問251 ルータR1が宛先ネットワークへのスタティックルートを認識してか...

- 質問252 どの2つのオプションが標準アクセスリストの有効な番号ですか? ...

- 質問253 IPv6プレフィックスに関する3つのステートメントはどれですか? ...

- 質問254 LLDPについての真実は?

- 質問255 どのコマンドシーケンスを入力してVLAN 20を作成し、それをスイ...

- 質問256 どのユーティリティを使用して冗長またはシャドウルールを識別で

- 質問257 エンドツーエンドの過度の時間によってVoIPの問題が発生している...

- 質問258 基本的なイーサネットフレームの6バイトのフィールドはどれが個

- 質問259 ルータでのPOST操作の目的は何ですか?

- 質問260 DHCPスヌーピングについて、どのステートメントが正しいですか?...

- 質問261 3つのデバイスがスイッチの1つのポートに接続され、2つのデバイ...

- 質問262 VLANルーティングのためにサブインターフェイスを使用することで...

- 質問263 (Exhibit) 指示: - ネットワーク操作を確認し、複数の質問に答...

- 質問264 どのスタンダードベースのファーストホップ冗長プロトコルがホッ

- 質問265 RSTPが収束したときのポートステートは、どちらの2つのステート...

- 質問266 拡張tracerouteコマンドに関する2つのステートメントは本当です...

- 質問267 どの2つのフォーマットでIPv6アドレスfd15:0db8:0000:0000:0...

- 質問268 ルータに4つのインターフェイスがあり、各インターフェイスが4つ...

- 質問269 VLANの利点はどれですか? (3つ選択してください)

- 質問270 スイッチポートでPortFastをイネーブルにすると、ポートはすぐに...

- 質問271 あなたは金融会社のジュニア・ネットワーク・エンジニアであり、

- 質問272 サービスパスワードの暗号化が有効になっていることを示す条件は

- 質問273 PPPリンクでCHAP認証メカニズムを使用することに関する2つのステ...

- 質問274 ルータは、宛先ネットワークに到達するために使用できる3つの可

- 質問275 集約されたシャーシテクノロジーの利点を説明する2つのオプショ

- 質問276 デュプレックスのミスマッチの問題を診断するのに、どのインタフ

- 質問277 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問278 CiscoルータでIPv6転送をイネーブルにするコマンドはどれですか...

- 質問279 どのWANトポロジが各サイトからネットワーク上の他のすべてのサ...

- 質問280 特定のVLAN上でフレームのタグ付けを容易にする機能はありますか...

- 質問281 ルータに3つのホストが1つのポートに接続され、2つのホストが別...

- 質問282 (Exhibit) 展示を参照してください。どのスイッチが、プリンタに...

- 質問283 (Exhibit) 展示を参照してください。特定の設定をルータに適用す...

- 質問284 2つのホストがデフォルト設定のスイッチに接続されています。ど

- 質問285 Ethernet規格に関する2つの声明は本当ですか? (2つを選択して...

- 質問286 ポイントツーポイントリース回線のメリットはどのオプションです

- 質問287 SSH接続を確認する方法は?

- 質問288 どのロギングコマンドを使用すると、管理者はSyslogメッセージを...

- 質問289 どのコマンドを入力して、リモートデバイスへのBGP接続が確立さ...

- 質問290 IPv6アドレスのネットワークIDを表すビット数はいくつですか?...

- 質問291 HSRPの運用に関する3つのステートメントは本当ですか? (3つ選...

- 質問292 ネットワークの問題をトラブルシューティングして隔離する最良の

- 質問293 展示を参照してください。 (Exhibit) これらの4つのスイッチのそ...