有効的な200-125問題集はJPNTest.com提供され、200-125試験に合格することに役に立ちます!JPNTest.comは今最新200-125試験問題集を提供します。JPNTest.com 200-125試験問題集はもう更新されました。ここで200-125問題集のテストエンジンを手に入れます。

200-125問題集最新版のアクセス

「754問、30% ディスカウント、特別な割引コード:JPNshiken」

シミュレーション

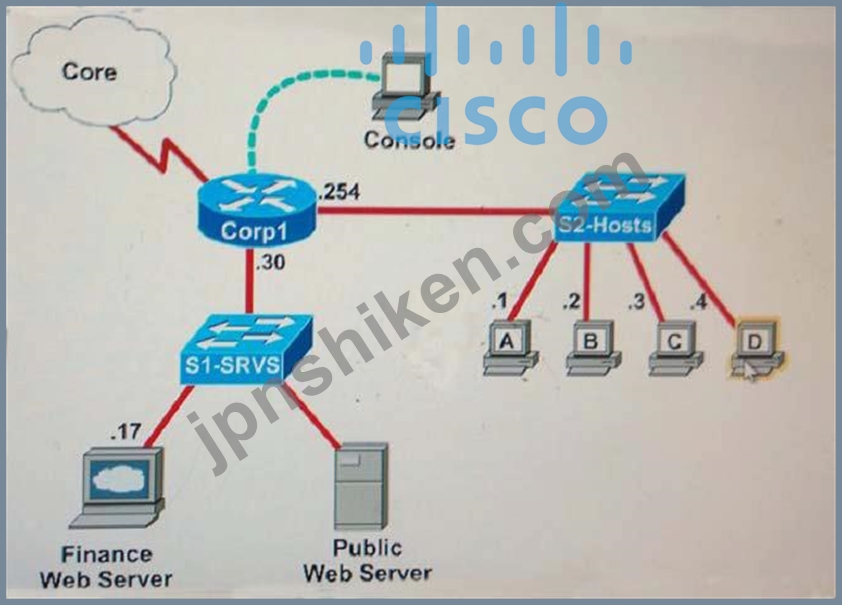

企業はネットワークにセキュリティを追加したいと考えています。要件は次のとおりです。

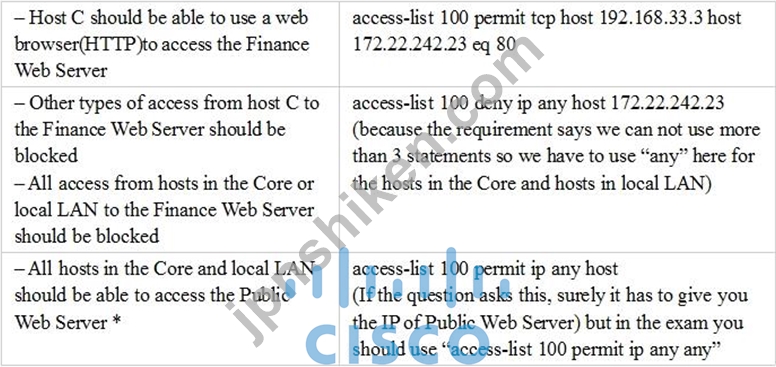

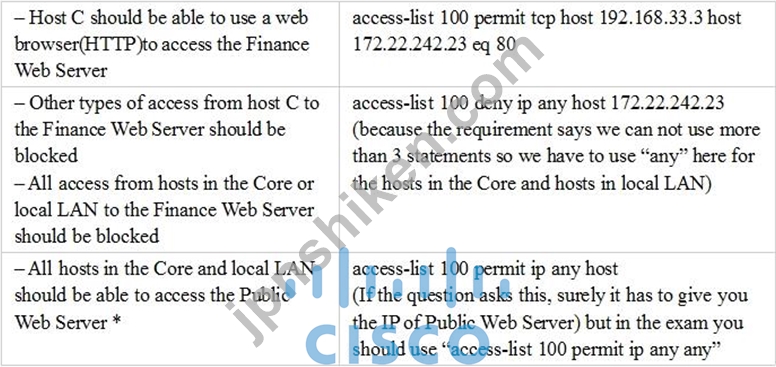

- ホストCは、Webブラウザ(HTTP)を使用してFinance Web Serverにアクセスできる必要があります。

- ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

- コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

- コアおよびローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります。

番号の付いたアクセスリストを作成し、単一の発信インターフェイスに適用することが任されています。このアクセスリストには、これらの要件を満たす文を3つまで含めることができます。

適切なホストをクリックすると、ルータのCLIへのアクセスが得られます。

1.すべてのパスワードは一時的に「cisco」に設定されています。

2.コア接続では192.168.228.65というIPアドレスが使用されます。

3.ホストLANのコンピュータに192.168.40.1〜192.168.40.254のアドレスが割り当てられています。

- ホストA 192.168.40.1

- ホストB 192.168.40.2

- ホストC 192.168.40.3

- ホストD 192.168.40.4

4. Finance Web Serverに172.22.135.17のアドレスが割り当てられています。

5.サーバーLANのパブリックWebサーバーに172.22.135.18のアドレスが割り当てられています。

注: - このウィンドウと問題のステートメントウィンドウをスクロールする必要がある場合があります。

- 指定したルータに接続されているコストの画像をクリックし、CiscoTerminalオプションを選択してルータを設定します。間違ったホストを選択した場合は、show topologyボタンをクリックし、別のホストを選択します。

- ホストにアクセスするには、使用するホストの画像をクリックして設定するだけです。特定のホストには、シリアル "コンソール"ケーブルを表す点線があります。

- helpコマンドは、ヘルプシステムのすべてのコマンドを表示しません。このヘルプは、ヘルプシステムと選択された下位レイヤの第1レベルをサポートします。

企業はネットワークにセキュリティを追加したいと考えています。要件は次のとおりです。

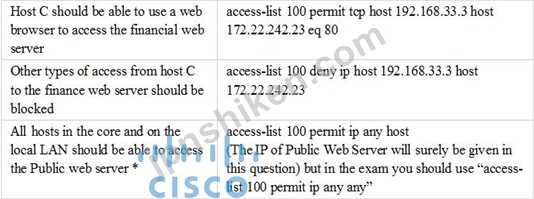

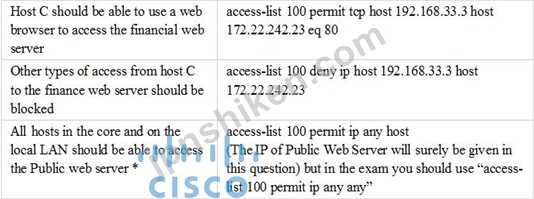

- ホストCは、Webブラウザ(HTTP)を使用してFinance Web Serverにアクセスできる必要があります。

- ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

- コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

- コアおよびローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります。

番号の付いたアクセスリストを作成し、単一の発信インターフェイスに適用することが任されています。このアクセスリストには、これらの要件を満たす文を3つまで含めることができます。

適切なホストをクリックすると、ルータのCLIへのアクセスが得られます。

1.すべてのパスワードは一時的に「cisco」に設定されています。

2.コア接続では192.168.228.65というIPアドレスが使用されます。

3.ホストLANのコンピュータに192.168.40.1〜192.168.40.254のアドレスが割り当てられています。

- ホストA 192.168.40.1

- ホストB 192.168.40.2

- ホストC 192.168.40.3

- ホストD 192.168.40.4

4. Finance Web Serverに172.22.135.17のアドレスが割り当てられています。

5.サーバーLANのパブリックWebサーバーに172.22.135.18のアドレスが割り当てられています。

注: - このウィンドウと問題のステートメントウィンドウをスクロールする必要がある場合があります。

- 指定したルータに接続されているコストの画像をクリックし、CiscoTerminalオプションを選択してルータを設定します。間違ったホストを選択した場合は、show topologyボタンをクリックし、別のホストを選択します。

- ホストにアクセスするには、使用するホストの画像をクリックして設定するだけです。特定のホストには、シリアル "コンソール"ケーブルを表す点線があります。

- helpコマンドは、ヘルプシステムのすべてのコマンドを表示しません。このヘルプは、ヘルプシステムと選択された下位レイヤの第1レベルをサポートします。

正解:

以下のソリューションを参照してください

説明/参照:

Explanation:

Corp1> enable(パスワードはここで「cisco」と入力してください)

アクセスリストを作成し、サーバLANに接続されているインターフェイスに適用する必要があります。これは、Sw-2とCoreネットワークの両方からのトラフィックをフィルタリングできるためです。サーバーLANネットワークには、172.22.242.17 - 172.22.242.30というアドレスが割り当てられているため、接続されているインターフェイスにIPアドレス172.22.242.30(.30は図に示す番号)が割り当てられていると推測されます。 IPアドレスが172.22.242.30のインターフェイスを確認するには、show running-configコマンドを使用します。

Corp1#show running-config

インタフェースFastEthernet0 / 1は、サーバLANネットワークに接続されたインタフェースであることがわかります。アクセスリスト(アウトバウンド方向)を適用するインターフェイスです。

Corp1#端末を設定する

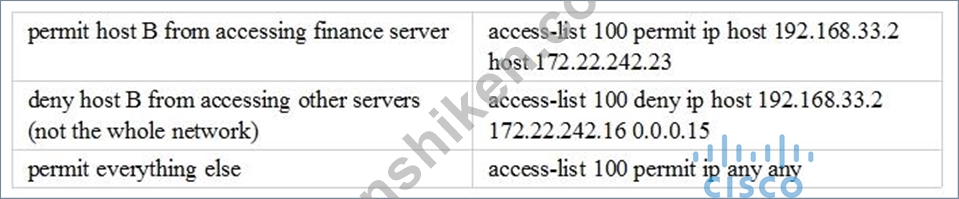

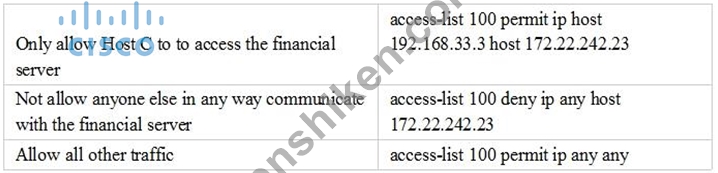

私たちのアクセスリストは、Web(ポート80)経由でFinance Web Server 172.22.242.23ホストC - 192.168.33.3を許可する必要があります。Corp1(config)#アクセスリスト100 permit TCPホスト192.168.33.3ホスト172.22.242.23 eq 80その他Corp1(config)#access-list 100 deny tcp任意のホスト172.22.242.23 eq 80他のすべてのトラフィックは許可されていますCorp1(config)#アクセスリスト100 permit any any anyこのアクセスリストを適用します〜Fa0 / 1インターフェイス(アウトバウンド方向)Corp1(config)#interface fa0 / 1

Corp1(config-if)#ipアクセスグループ100 out

注意:アクセスリストがLANとコアネットワークの両方からのトラフィックをフィルタできるように、Fa0 / 1インターフェイス(Fa0 / 0インターフェイスではない)にアクセスリストを適用する必要があります。インバウンドインターフェイスにアクセスリストを適用すると、LANネットワークからのトラフィックのみをフィルタリングできます。

試験では、ホストCをクリックしてWebブラウザを開きます。アドレスボックスにhttp://172.22.242.23と入力し、HTTP経由でFinance Web Serverにアクセスすることが許可されているかどうかを確認します。設定が正しい場合は、アクセスできます。

他のホスト(A、B、D)をクリックし、これらのホストからFinance Web Serverにアクセスできないことを確認してください。

最後に、設定を保存します

Corp1(config-if)#end

Corp1#copy running-configスタートアップコンフィギュレーション

(この設定では、ホストがWeb経由でFinance Web Serverにアクセスすることはできませんが、このサーバーがFTP、SMTPなどの他のトラフィックをサポートしている場合のみ他のホストもアクセスできます)。 、BまたはD)を使用してFinance Web Serverにアクセスしてください。

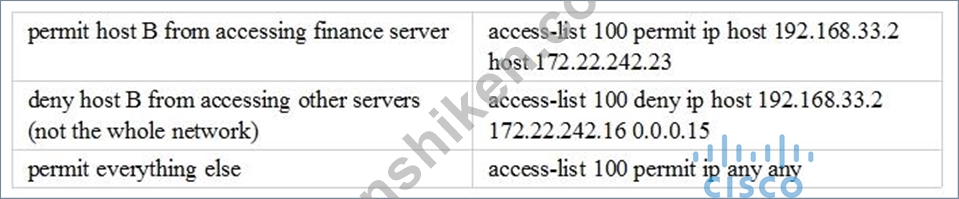

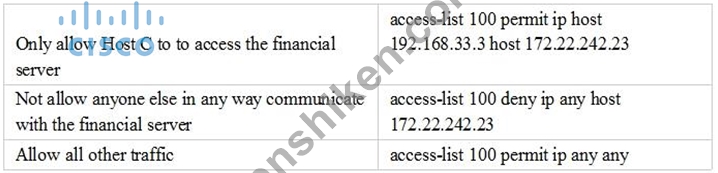

いくつかの変更(改造):

変形1(Mod1):

変形例2(Mod2):

変形3(Mod3):2

変形例4(Mod4):

*「コアのすべてのホストとローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります」というコマンドについてのいくつかのレポートがあります。正しいコマンドは「アクセスリスト100許可IP any any any」でなければならず、アクセスリスト100は、任意のホスト(パブリックウェブサーバのIP)を許可する」。 2番目のコマンドは優れているとは思っていますが、最初のコマンド "access-list 100 permit ip any any"を使用するべきですが、このコマンドを使用すると100%パブリックWebサーバー)。このシムのバグです。

(注:このアクセスリストを適切なインターフェイスに適用することを忘れないでください。そうしないと、インターフェイスfa0 / 1 ip access-group 100が失われます。また、試験では、ホストA、ホストBホストの代わりに

C...だから慎重に要件を読んで、アクセスリストを正しく使用するようにしてください)

説明/参照:

Explanation:

Corp1> enable(パスワードはここで「cisco」と入力してください)

アクセスリストを作成し、サーバLANに接続されているインターフェイスに適用する必要があります。これは、Sw-2とCoreネットワークの両方からのトラフィックをフィルタリングできるためです。サーバーLANネットワークには、172.22.242.17 - 172.22.242.30というアドレスが割り当てられているため、接続されているインターフェイスにIPアドレス172.22.242.30(.30は図に示す番号)が割り当てられていると推測されます。 IPアドレスが172.22.242.30のインターフェイスを確認するには、show running-configコマンドを使用します。

Corp1#show running-config

インタフェースFastEthernet0 / 1は、サーバLANネットワークに接続されたインタフェースであることがわかります。アクセスリスト(アウトバウンド方向)を適用するインターフェイスです。

Corp1#端末を設定する

私たちのアクセスリストは、Web(ポート80)経由でFinance Web Server 172.22.242.23ホストC - 192.168.33.3を許可する必要があります。Corp1(config)#アクセスリスト100 permit TCPホスト192.168.33.3ホスト172.22.242.23 eq 80その他Corp1(config)#access-list 100 deny tcp任意のホスト172.22.242.23 eq 80他のすべてのトラフィックは許可されていますCorp1(config)#アクセスリスト100 permit any any anyこのアクセスリストを適用します〜Fa0 / 1インターフェイス(アウトバウンド方向)Corp1(config)#interface fa0 / 1

Corp1(config-if)#ipアクセスグループ100 out

注意:アクセスリストがLANとコアネットワークの両方からのトラフィックをフィルタできるように、Fa0 / 1インターフェイス(Fa0 / 0インターフェイスではない)にアクセスリストを適用する必要があります。インバウンドインターフェイスにアクセスリストを適用すると、LANネットワークからのトラフィックのみをフィルタリングできます。

試験では、ホストCをクリックしてWebブラウザを開きます。アドレスボックスにhttp://172.22.242.23と入力し、HTTP経由でFinance Web Serverにアクセスすることが許可されているかどうかを確認します。設定が正しい場合は、アクセスできます。

他のホスト(A、B、D)をクリックし、これらのホストからFinance Web Serverにアクセスできないことを確認してください。

最後に、設定を保存します

Corp1(config-if)#end

Corp1#copy running-configスタートアップコンフィギュレーション

(この設定では、ホストがWeb経由でFinance Web Serverにアクセスすることはできませんが、このサーバーがFTP、SMTPなどの他のトラフィックをサポートしている場合のみ他のホストもアクセスできます)。 、BまたはD)を使用してFinance Web Serverにアクセスしてください。

いくつかの変更(改造):

変形1(Mod1):

変形例2(Mod2):

変形3(Mod3):2

変形例4(Mod4):

*「コアのすべてのホストとローカルLAN上のすべてのホストがパブリックWebサーバーにアクセスできる必要があります」というコマンドについてのいくつかのレポートがあります。正しいコマンドは「アクセスリスト100許可IP any any any」でなければならず、アクセスリスト100は、任意のホスト(パブリックウェブサーバのIP)を許可する」。 2番目のコマンドは優れているとは思っていますが、最初のコマンド "access-list 100 permit ip any any"を使用するべきですが、このコマンドを使用すると100%パブリックWebサーバー)。このシムのバグです。

(注:このアクセスリストを適切なインターフェイスに適用することを忘れないでください。そうしないと、インターフェイスfa0 / 1 ip access-group 100が失われます。また、試験では、ホストA、ホストBホストの代わりに

C...だから慎重に要件を読んで、アクセスリストを正しく使用するようにしてください)

- 質問一覧「556問」

- 質問1 (Exhibit) 展示を参照してください。すべてのスイッチポートは正...

- 質問2 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問3 ダイナミックルーティングと比較した場合のスタティックルーティ

- 質問4 HSRPプロトコル選定プロセスで使用する値はどれですか?

- 質問5 どのユーティリティを使用して冗長またはシャドウルールを識別で

- 質問6 展示を参照してください。ネットワーク管理者は、建物Bから離れ

- 質問7 どのペアリングが正しいプロトコルとメトリックの関係を反映して

- 質問8 どちらの症状は、2つの接続インターフェイスがデュプレックス不

- 質問9 展示を参照してください。技術者がスイッチのホスト接続の問題を

- 質問10 Cisco Catalystスイッチでswitchport trunk native vlan 999コマ...

- 質問11 NATアクセスリストのエントリを許可する危険性は何ですか?

- 質問12 サイトIDを持つ権限のあるNTPサーバとしてスイッチを設定するに...

- 質問13 どのスタンダードベースのファーストホップ冗長プロトコルがホッ

- 質問14 RIPv2用に設定されている場合、RIPv2アップデートをブロードキャ...

- 質問15 セキュアなエンドツーエンド通信を提供するために、VPNで一般的...

- 質問16 インタフェースfa0 / 0 ip address x.x.x.33 255.255.255.224 ル...

- 質問17 機密性が必要な場合に使用するIPsecセキュリティプロトコル

- 質問18 HSRPグループの2つの要件は何ですか? (2つ選択)

- 質問19 (Exhibit) S-AMERの場所への静的地図が必要です。このマップを作...

- 質問20 シスコのネットワーク仮想化アーキテクチャの主なコンポーネント

- 質問21 HSRPの運用に関する3つのステートメントは本当ですか? (3つ選...

- 質問22 フルメッシュのWANトポロジを実装することのメリットはどれです...

- 質問23 展示を参照してください。どの2つのステートメントがインターフ

- 質問24 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問25 展示を参照してください。ネットワーク管理者は、ロンドンのワー

- 質問26 どのPPPサブプロトコルが認証オプションをネゴシエートしますか...

- 質問27 どのスタンダードベースのファーストホップ冗長プロトコルがホッ

- 質問28 展示を参照してください。 Router_1でRIPルートが無効とマークさ...

- 質問29 どのタイプのセキュアMACアドレスを手動で設定する必要がありま...

- 質問30 グラフィックで示されているアクセス制御リストは、コマンドでip...

- 質問31 どの2つのオプションが有効なWAN接続方式ですか? (2つを選択し...

- 質問32 展示を参照してください。 ネットワーク担当者は、VLAN3とVLAN4...

- 質問33 ネットワークにマルチリンクPPPを導入する場合、各デバイスでグ...

- 質問34 主にどの値がスパニングツリートポロジの各非ルートスイッチのル

- 質問35 どのタイプのルーティングプロトコルが各ピアからの最初の情報を

- 質問36 アドレス割り当ての失敗のトラブルシューティングには、どのコマ

- 質問37 展示を参照してください。次のコマンドは、2950Switchのインタフ...

- 質問38 どの3つのオプションがIPv6スタティックルートのタイプですか? ...

- 質問39 HSRPの運用に関する3つのステートメントは本当ですか? (3つ選...

- 質問40 展示を参照してください。 RouterBで設定されているループバック...

- 質問41 どの3つのステートメントは、VLANの配置の典型的な特性ですか? ...

- 質問42 VLAN設定に関する正しい記述はどれですか?

- 質問43 STPが選択プロセスでルートブリッジになることを選択するのはど...

- 質問44 展示を参照してください。ルーティングテーブルによれば、ルータ

- 質問45 どの機能を使用すると、デバイスは、ハーフデュプレックスでネッ

- 質問46 展示を参照してください。ネットワークが収束します。 Router_A...

- 質問47 どちらのオプションがAPIC-EMコントローラの主要な責務ですか? ...

- 質問48 シミュレーション ルータには次のものがすでに設定されています

- 質問49 どのコマンドを使用すると、フレームリレーリンクのカプセル化タ

- 質問50 スタティックNATトランスレーションに関する2つのステートメント...

- 質問51 Rapid-PVSTはどのポートの状態を導入していますか?

- 質問52 VLAN 3はまだスイッチに設定されていません。 switchport access...

- 質問53 どのコマンドがシリアルリンクの二重速度を知るために使われてい

- 質問54 どのルートソースコードが、ルーティングテーブル内のデフォルト

- 質問55 トラフィックシェーピングはどの機能を実行しますか?

- 質問56 シナリオ (Exhibit) 管理者がスイッチからルータにpingとtelnet...

- 質問57 どのIPv6ルーティングプロトコルが更新を送信するためにマルチキ...

- 質問58 スイッチのルータオンスティックをイネーブルにするには、どの2

- 質問59 OSPF Helloプロトコルは、次のタスクのどれを実行しますか? (2...

- 質問60 (Exhibit) 展示を参照してください。特定の設定をルータに適用す...

- 質問61 どのコマンドを使用してOSPFリンクステートの集合を表示しますか...

- 質問62 シナリオ (Exhibit) 管理者がスイッチからルータにpingとtelnet...

- 質問63 イーサネットについて真実は何ですか? (2つを選択してください...

- 質問64 RouterAはRouterBに到達できません。どちらのルータもIOSバージ...

- 質問65 どのクラウドサービスが通常、企業にDNSとDHCPサービスを提供す...

- 質問66 VLAN 3はまだスイッチに設定されていません。インターフェイスコ...

- 質問67 Cisco IP Phoneを動作させるためにCiscoスイッチでどのオプショ...

- 質問68 これらのうち、どちらが802.1Qプロトコルの特性ですか? (2つを...

- 質問69 展示品を参照してください。ネットワーク管理者は、指定されたル

- 質問70 ネットワーク上に複数のホストが必要な場合は、設定をどこで設定

- 質問71 CiscoルータでNTP認証をイネーブルにするには、どの3つのコマン...

- 質問72 単一領域内のすべてのOSPFルータが同じプライオリティ値で設定さ...

- 質問73 展示を参照してください。どちらの陳述が正しい? (Exhibit)...

- 質問74 STPプロトコルの一部ではないポートはどれですか?

- 質問75 シミュレーション ネットワーク担当者がCorp1ルータの設定にセキ...

- 質問76 デフォルトでは、ポートセキュリティがイネーブルのスイッチポー

- 質問77 アドレスルックアップの正式なソースは何ですか?

- 質問78 PortFastは、2つのプロトコルによって潜在的なホストの起動に関...

- 質問79 次の設定コマンドがシスコスイッチに実装されている場合の結果は

- 質問80 レイヤー2ネットワーク攻撃の種類はどれですか? (3つ選択)

- 質問81 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...

- 質問82 show frame-relay pvcコマンドの出力には、「PVC STATUS = INACT...

- 質問83 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問84 展示を参照してください。ブランチルータで発行されたshow frame...

- 質問85 どのオプションがデフォルトのスイッチポートポートセキュリティ

- 質問86 CIRが超過した場合、フレームリレーネットワークでは何が起こり...

- 質問87 展示を参照してください。ネットワーク管理者はSwitch1に新しいV...

- 質問88 スイッチをスタッキングする代わりにシャーシアグリゲーションを

- 質問89 シリアルインターフェイス0/2/0がHDLCカプセル化を使用して設定...

- 質問90 (Exhibit) 展示を参照してください。ネットワークトポロジ全体が...

- 質問91 名前付きアクセスリストのエントリの順序を変更できるアクション

- 質問92 展示を参照してください。 (Exhibit) ネットワーク関係者は、OSP...

- 質問93 展示を参照してください。展示品に表示されているトポロジ内のイ

- 質問94 「Exhibit」を参照してください。スイッチにデフォルトVLANだけ...

- 質問95 展示を参照してください。ルータは次のコマンドで設定されていま

- 質問96 展示を参照してください。表示されるshow frame-relay mapコマン...

- 質問97 AAAのTACACS +とRADIUSの違いは何ですか?

- 質問98 BPDUガードは、PortFastがイネーブルになっているインターフェイ...

- 質問99 逆ARPの目的は何ですか?

- 質問100 DHCPスヌーピングの2つの利点は何ですか? (2つを選択してくだ...

- 質問101 VLANトランキングのためにルータインターフェイスを設定するとき...

- 質問102 接続されたデバイスに関連付けられたIPアドレスを表示するために...

- 質問103 どのオプションが輻輳管理の主な機能ですか?

- 質問104 ヘルパーアドレスがDHCPをサポートするように設定されている場合...

- 質問105 大規模なOSPFネットワークが階層設計を使用するのはなぜですか?...

- 質問106 どのタイプのEIGRPルートエントリが実現可能な後継者を記述して...

- 質問107 シスコスイッチをスタッキングすることによって得られる利点はど

- 質問108 PPPoEメッセージタイプを左からPPPoEメッセージが右側に送信され...

- 質問109 どのコマンドを使用して、インターフェイスへのすべてのトラフィ

- 質問110 どの項目が標準IP ACLを表していますか?

- 質問111 展示を参照してください。どちらの記述がこの構成の効果を説明し

- 質問112 展示を参照してください。展示されたトポロジにはいくつのブロー

- 質問113 展示を参照してください。 Lakeside Companyは展示会にインター...

- 質問114 どの2つのコマンドがスイッチのポートFastEthernet 0/12にポート...

- 質問115 どちらの症状は、2つの接続インターフェイスがデュプレックス不

- 質問116 DHCPバインディングを設定する要件は何ですか? (2つを選択して...

- 質問117 DHCPサーバが割り当てる重複IPアドレスを表示するには、どのコマ...

- 質問118 HSRPのデフォルト設定でアクティブルータを特定するために使用さ...

- 質問119 どのスパニングツリープロトコルが別のスパニングツリープロトコ

- 質問120 レイヤ2ネットワーク内のループを防止するために、ブリッジやス

- 質問121 eBGPネイバー関係について、どちらのステートメントが本当ですか...

- 質問122 このVTP対応環境では、S1のVLAN設定がされていません。各スイッ...

- 質問123 どのような状況では、静的経路の使用は適切でしょうか?

- 質問124 どの3つのオプションは、デバイス上でTACACS +を使用する利点で...

- 質問125 PPPの主な特徴は次のどれですか? (3つ選択してください)

- 質問126 どの技術がIPv6アドレスのステートレス割り当てをサポートしてい...

- 質問127 ホストがWebサーバーにpingを実行できますが、HTTP要求を実行で...

- 質問128 フレームリレーポイントツーポイントサブインターフェイスの2つ

- 質問129 OSPFのデフォルトの管理距離は何ですか?

- 質問130 VTP機能に関する3つのステートメントは本当ですか? (3つ選択し...

- 質問131 展示を参照してください。どのWANプロトコルが使用されています...

- 質問132 どの3つのステートメントがRIPバージョン2について正しいですか...

- 質問133 次の設定コマンドがシスコスイッチに実装されている場合の結果は

- 質問134 展示を参照してください。表示されている出力はスイッチで生成さ

- 質問135 展示を参照してください。このネットワークの設定にはどのような

- 質問136 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問137 IPv6ネットワーク上のEIGRPに関する2つの声明は本当ですか? (2...

- 質問138 ルータR1には、宛先ネットワークに設定されたスタティックルート...

- 質問139 どのNTPコマンドがローカルデバイスをNTPリファレンスクロックソ...

- 質問140 展示を参照してください。どのアドレスとマスクの組み合わせがEI...

- 質問141 HSRPv2の新機能

- 質問142 どの2つのコマンドを使用して、特定のciscoスイッチのトランクリ...

- 質問143 レイヤ2イーサネットフレームには何が含まれていますか? (3つ...

- 質問144 IPがOSPFで使用する複数のipv6プレフィックスとのインタフェース...

- 質問145 どのコマンドを入力してDHCPサーバーに割り当てられたアドレスを...

- 質問146 enable secretコマンドは、CLIモードへのアクセスを保護するため...

- 質問147 ルータには2つのファストイーサネットインターフェイスがあり、

- 質問148 どのポートセキュリティモードで違反数をカウントしてトラブルシ

- 質問149 どのオプションがEtherChannelの業界標準プロトコルですか?...

- 質問150 デフォルトの管理距離が最小のルーティングプロトコルはどれです

- 質問151 HSRPでアクティブな役割を有効にするためには、次のうちどれが必...

- 質問152 IOSデバイスがDNSサービスを使用できるようにするには、どのタス...

- 質問153 どのステートメントがルーターオンスティックについて真ですか?

- 質問154 Telnetの2つの特性は何ですか? (2つを選択してください)...

- 質問155 クライアントのDNSの問題をトラブルシューティングするときは、...

- 質問156 接続されたトランクポートは、VLANトラフィックにタグを付けるた...

- 質問157 OSPFデバイスにshow ipv6 routeコマンドを入力すると、デバイス...

- 質問158 ルーティングテーブルエントリが直接接続されていると識別される

- 質問159 ネットワーク管理者がCDPを使用する理由は何ですか? (2つを選...

- 質問160 次のうちリース回線上のトラフィックを暗号化するのはどれですか

- 質問161 SSH接続を確認する方法は?

- 質問162 BGPが接続を確立するには何が必要ですか? (2つ選択)

- 質問163 展示を参照してください。ルータR2に接続されているネットワーク...

- 質問164 展示を参照してください。 (Exhibit) スイッチポートAlSwitch1上...

- 質問165 802.1Qトランキングに関するこれら3つのステートメントのうち正...

- 質問166 ネットワークの輻輳を減らすためにトラフィックシェーピングとは

- 質問167 show frame-relay mapの出力にはどの2つの統計情報が表示されま...

- 質問168 複数のスイッチ間でvlansを自動的に有効にする方法は?

- 質問169 展示を参照してください。特定の出力を生成するために、インター

- 質問170 DTPについての真実は?

- 質問171 ドラッグドロップ Ciscoのデフォルト管理距離を適切なルーティン...

- 質問172 スイッチポートに可能なトランキングモードは何ですか? (3つ選...

- 質問173 ルータがOSPF内の交換プロトコルを受けたとき、各状態をどの順序...

- 質問174 QoSのデフォルト動作に関する真の記述はどれですか?

- 質問175 スイッチ上のswitchport trunk native vlan 999コマンドの機能は...

- 質問176 vlansの3つの利点は何ですか?

- 質問177 展示を参照してください。表示されている出力はスイッチで生成さ

- 質問178 シミュレーション ネットワーク担当者がCorp1ルータの設定にセキ...

- 質問179 (Exhibit) 指示: - ネットワーク操作を確認し、複数の質問に答...

- 質問180 どのタイプのルーティングプロトコルが、各デバイスのピアからの

- 質問181 どのキーワードを使用すると、HSRPルータはオンラインになるとす...

- 質問182 当社のWANはRIPv1からRIPv2に移行しています。 どの3つのステー...

- 質問183 シミュレーション 企業はネットワークにセキュリティを追加した

- 質問184 展示を参照してください。すべてのシリアルリンクの速度はE1で、...

- 質問185 図のフレームリレーネットワークが正しく機能していません。 問

- 質問186 スイッチ間のデュプレックスミスマッチエラーを常に回避できるス

- 質問187 どのダイナミックルーティングプロトコルがホップカウントだけを

- 質問188 どのコマンドを入力してIPV6フローティングスタティックルートを...

- 質問189 デバイス上の現在のタイムソース統計を表示するには、どの2つの

- 質問190 管理者はスイッチにVLAN 50を追加できませんでした。問題のトラ...

- 質問191 ドラッグドロップ DNSルックアップコマンドを左からドラッグして...

- 質問192 フレームリレーマップip 192.168.1.2 202ブロードキャストコマン...

- 質問193 どの2つの情報をLLDP TLVと共有できますか? (2つを選択してく...

- 質問194 ネットワーク管理者は、新しい技術者にVTP設定を説明しています...

- 質問195 どのデフォルトルートの定義が本当ですか?

- 質問196 CHAPを使用してリモートピアサイトIDで認証するときに、デバイス...

- 質問197 展示を参照してください。 SwitchCにこの出力を与え、ネットワー...

- 質問198 APIC-EM ACL分析ツールを実行するためには、どの2つの値が必要で...

- 質問199 スイッチを権限のあるNTPサーバとして設定するにはどのコマンド...

- 質問200 SVIはどの機能を提供していますか?

- 質問201 RSTPに関するこれら2つのステートメントのうち正しいものはどれ...

- 質問202 アクセスレイヤでハブの使用を防止するために推奨されるコマンド

- 質問203 ルーティングテーブルエントリのどのコンポーネントがサブネット

- 質問204 ドラッグドロップ ルーティングは、次のコマンドを使用してロー

- 質問205 ドラッグドロップ スタティックルーティングまたはダイナミック

- 質問206 デフォルトのスイッチ設定を想定して、CiscoスイッチでどのVLAN...

- 質問207 スイッチスタックに関する2つのステートメントは本当ですか? (...

- 質問208 スイッチスタッキングの利点はどれですか?

- 質問209 衛星インターネット接続の3つの特徴は何ですか? (3つ選択して...

- 質問210 ルータでservice password-encryptionコマンドを使用すると、セ...

- 質問211 ドラッグドロップ DNSルックアップコンポーネントを左から右の正...

- 質問212 展示品を参照してください。どの管理距離が192.168.10.1へのルー...

- 質問213 どの2種類の情報がMACアドレステーブルに保持されていますか? ...

- 質問214 展示を参照してください。 (Exhibit) スイッチ1に接続されたホス...

- 質問215 IPv6のEIGRPを実行する前に、デバイスでどの値を設定する必要が...

- 質問216 次のステートメントは、DHCPサーバーによってIPアドレスを動的に...

- 質問217 (Exhibit) シスコルータのシリアルインターフェイスにデフォルト...

- 質問218 VLANの利点はどれですか? (3つ選択してください)

- 質問219 スイッチ上のトラフィックを同じスイッチ上の別のポートまたは複

- 質問220 IPルーティングが有効になっている場合、どの2つのコマンドがデ...

- 質問221 展示を参照してください。同社はルーティングプロトコルとしてEI...

- 質問222 どのNTPコマンドがローカルデバイスをNTP基準クロックソースとし...

- 質問223 ドラッグドロップ 左の各定義を右の一致する用語にドラッグしま

- 質問224 どの2つのコンポーネントがBGP設定のネイバーを識別するために使...

- 質問225 ファイアウォールに関する2つの記述は真ですか? (2つを選択し...

- 質問226 ネットワーク管理者はCiscoルータのACLを設定して、ネットワーク...

- 質問227 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問228 どちらのTACACS +の説明が正しいのですか? (2つを選択してくだ...

- 質問229 ドラッグドロップ QoS機能を左から正しい説明にドラッグアンドド...

- 質問230 展示を参照してください。このコマンドの出力では、ルータIDが手...

- 質問231 ルータが設定されたタイムソースと同期していることを確認するに

- 質問232 1つのインターフェイスに複数のIPv6アドレスが設定されている場...

- 質問233 どのプロセスがスパニングツリーコンバージェンスに関連していま

- 質問234 どのタイプのポートでマルチVLAN通信のために相互接続できますか...

- 質問235 GLBPでは、どのルータがクライアントのARP要求に応答しますか?...

- 質問236 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問237 展示を参照してください。ネットワーク技術者がR1からR2にpingで...

- 質問238 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問239 6つのアドレスのNATプールを作成するにはどのコマンドを入力でき...

- 質問240 静的なNAT変換設定でのoverloadキーワードの効果は何ですか?...

- 質問241 どのVTPモードでvlanを変更できないのですか?

- 質問242 ドラッグドロップ DHCPクライアントとDHCPサーバーの間で行われ...

- 質問243 (Exhibit) 展示を参照してください。指定された構成をR1に適用す...

- 質問244 3つのスイッチは、トランクポートを介して相互に接続されていま

- 質問245 (Exhibit) 必要に応じて、ドバイルータとの接続を確立するために...

- 質問246 RIPv2に関する2つの声明は本当ですか? (2つを選択してください...

- 質問247 展示を参照してください。展示品に表示される2950モデルスイッチ...

- 質問248 どのタイプのインターフェイスがPPPoEクライアントのIPアドレス...

- 質問249 どのコマンドがip route 172.16.3.0 255.255.255.0 192.168.2.4...

- 質問250 グループ内の他のルータがすべて失敗した場合、そのローカルイン

- 質問251 学習したMACアドレスが接続時にコンフィギュレーションに保存さ...

- 質問252 展示を参照してください。展示を参照してください。 HostAがHost...

- 質問253 VTPに関する2つの声明は本当ですか? (2つを選択してください)...

- 質問254 スイッチング環境でVTPを使用する利点は何ですか? (2つを選択...

- 質問255 エンタープライズネットワーク内のステートフルファイアウォール

- 質問256 ユーザーは企業サイトへのフレームリレー接続が非常に遅いと不平

- 質問257 GREトンネルがサイトIDのアップ/ダウン状態になる原因にはどのよ...

- 質問258 展示を参照してください。なぜこのスイッチはVLAN1のルートブリ...

- 質問259 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...

- 質問260 どのコマンドを入力して、ルータ上のネットワークポートの動作ス

- 質問261 展示を参照してください。ネットワーク担当者が展示品に表示され

- 質問262 シミュレーション CCNA.comにはIGPとしてEIGRPを使用している小...

- 質問263 展示を参照してください。 Cルータは、VLAN間をルーティングする...

- 質問264 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問265 グラフィックを参照してください。 10.5.6.0/24ネットワークへの...

- 質問266 展示を参照してください。技術者がSwithchBをインストールし、Sw...

- 質問267 単一のOSPFエリアネットワーク設計を使用することの2つの利点は...

- 質問268 展示を参照してください。フレームリレーネットワークでは、どの

- 質問269 既存のシリアルインターフェイスを設定して、第2のフレームリレ

- 質問270 どの2つのコマンドを使用して、特定のシスコスイッチインターフ

- 質問271 ルーティング情報全体を交換することで、どのタイプのルーティン

- 質問272 展示を参照してください。 EIGRPを実行する場合、RouterAがRoute...

- 質問273 新しい監査基準に準拠するために、セキュリティ管理者は、アラー

- 質問274 指示 デバイスにIOSコマンドを入力して、ネットワークの動作を確...

- 質問275 ネットワーク仮想化アーキテクチャの主なコンポーネントの1つに

- 質問276 遅いVLAN間転送に関して正しい記述はどれですか?

- 質問277 どのCisco Catalyst機能が、BPDUの受信時に動作中のPortFastのポ...

- 質問278 アクセスポートのデフォルトVLANは何ですか?

- 質問279 展示を参照してください。 IPアドレスの競合が発生した場合、DHC...

- 質問280 スパニングツリープロトコルがルートブリッジを選択するために使

- 質問281 シスコのルータでパスワードを回復する声明はどの声明ですか?

- 質問282 (Exhibit) ホスト宛てのパケットを含むフレームヘッダーで使用さ...

- 質問283 展示を参照してください。 OSPFを実行しているとき、ルータAがル...

- 質問284 展示を参照してください。アクセスリストは、アウトバウンド方向

- 質問285 ネットワークエンジニアは、特定のユーザー名とパスワードを使用

- 質問286 どのVTPモードでVLANを変更できないのですか?

- 質問287 OSPFを実行し、ネットワーク10.1.1.0 / 24をエリア0に追加するよ...

- 質問288 Cisco NATデバイスでは、どの2種類のNATアドレスが使用されます...

- 質問289 展示を参照してください。どの展示品に表示されている2950モデル...

- 質問290 Cisco CatalystスイッチCAT1とCAT2は、ポートFA0 / 13を使用して...

- 質問291 PAgPにはどのモードがありますか? (2つを選択してください)...

- 質問292 OSPFv3を実装する前に、IPv4ルーティング用に設定されている各デ...

- 質問293 ルータは、宛先ネットワークに到達するために使用できる3つの可

- 質問294 どのOSPFコマンドを設定すると、エリア0にすべてのインターフェ...

- 質問295 ネイティブVLANトラフィックについて真となる記述はどれですか?...

- 質問296 ipv6設定のEIGRPはどのように行われますか? (2つを選択してく...

- 質問297 OSPFルータIDに関する2つのステートメントは本当ですか? (2つ...

- 質問298 ネットワーク管理者はレイヤ3 EtherChannelを作成し、4つのイン...

- 質問299 スイッチド環境では、IEEE 802.1Q規格は何を記述していますか?...

- 質問300 (Exhibit) 展示を参照してください。 RTR01が図のように設定され...

- 質問301 DHCPサーバが設定されている場合、どの2つのIPアドレスをホスト...

- 質問302 リンクステートルーティングに関する3つのステートメントは本当

- 質問303 シミュレーション 企業はネットワークにセキュリティを追加した

- 質問304 アクティブなTelnet接続を表示するコマンドはどれですか?

- 質問305 ルーターでACLの問題をトラブルシューティングするときに、ACLの...

- 質問306 DHCPバインディングの最低限必要な2つのコンポーネントは何です...

- 質問307 デバイスは、特定のネットワークへの複数のルートを学習すると、

- 質問308 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...

- 質問309 フレームリレーの静的コンフィギュレーションでDLCI宛先アドレス...

- 質問310 展示を参照してください。 Switch-1は、MACアドレスが00b0.d056....

- 質問311 どのようにdhcpの競合を表示するには?

- 質問312 どの2種類の情報がMACアドレステーブルに保持されていますか? ...

- 質問313 どの範囲が標準アクセスリストを表していますか?

- 質問314 有効なHSRP仮想MACアドレスは何ですか?

- 質問315 ネットワークデバイスの構成ファイルを外部のネットワークセキュ

- 質問316 複数の内部アドレスを1つの外部アドレスに変換できるようにする

- 質問317 ドラッグドロップ 左からBGPコンポーネントを右の正しい説明にド...

- 質問318 ドラッグドロップ 左のセキュリティ機能を、右から守る特定のセ

- 質問319 どの2つのオプションが標準アクセスリストの有効な番号ですか? ...

- 質問320 ルータ上の仮想端末インターフェイスを保護するために何ができる

- 質問321 展示を参照してください。 192 168 10 0/24ネットワーク上のコン...

- 質問322 (Exhibit) 指示: - ネットワーク操作を確認し、複数の質問に答...

- 質問323 シミュレーション ネットワーク担当者がCorp1ルータの設定にセキ...

- 質問324 どのステートメントがDHCPの動作に関して正しいですか?

- 質問325 NATオーバーロードは、1対多のアドレス変換をどのように提供しま...

- 質問326 以下の出力に基づいて、Switch1上のインターフェイスにはどちら...

- 質問327 LACPが誤って設定されている場合のポートチャネルのステータスは...

- 質問328 展示を参照してください。ルータのシスコが特定の出力を返し、ル

- 質問329 次の設定行がルータR1に追加されました。アクセスリスト101は、i...

- 質問330 どのカプセル化タイプがCiscoルータでサポートされているフレー...

- 質問331 service password-encryptionコマンドを使用すると、どのような...

- 質問332 DHCPスヌーピングについて、どのステートメントが正しいですか?...

- 質問333 RSTPに関する3つのステートメントは本当ですか? (3つ選ぶ)...

- 質問334 どのID番号が拡張ACLに有効ですか?

- 質問335 シミュレーション あなたはSASCOM Network Ltdのネットワークエ...

- 質問336 vlansを複数のスイッチに自動的に配布するには、どの機能を有効...

- 質問337 RIPアップデートの宛先アドレスとしてRIPngによって使用されるIP...

- 質問338 (Exhibit) 展示を参照してください。どのユーザーモードパスワー...

- 質問339 展示を参照してください。 R1がLoopback0インターフェイスをBGP...

- 質問340 展示を参照してください。 SwitchCのこの出力を考えると、ネット...

- 質問341 CiscoルータのOSPFコストを計算するために使用されるパラメータ...

- 質問342 VLANトランクとして使用されるスイッチポートの有効なモードはど...

- 質問343 展示を参照してください。スイッチのトラブルシューティング中に

- 質問344 フォールバック方式としてPAPを使用してシリアルインタフェース...

- 質問345 SSHの2つの特徴は何ですか? (2つを選択してください)

- 質問346 DHCPバインディングのデフォルトのリース時間は何ですか?

- 質問347 ネットワーク管理者は、サブネット192.168.1.128/28上のホストに...

- 質問348 どのHSRP機能がHSRPv2で新機能ですか?

- 質問349 TACACS +について真となる2つのステートメントはどれですか? (...

- 質問350 RSTPが収束したときのポートステートは、どちらの2つのステート...

- 質問351 展示を参照してください。 no loginコマンドを設定した結果はど...

- 質問352 DHCPスヌーピングの利点はどれですか? (2つを選択してください...

- 質問353 イーサネットネットワークでは、どのようなシナリオでデバイスが

- 質問354 展示品を参照してください。vlan 1 onスイッチのフレームvlan2で...

- 質問355 アクセスリストには、グラフィックに示された4つのステートメン

- 質問356 NTPの権威あるタイムソースからの距離を示す値はどれですか?

- 質問357 グラフィックを参照してください。 R1はR3とOSPFネイバー関係を...

- 質問358 グラフィックを参照してください。 Workstation 1はServer1への...

- 質問359 シリアルインターフェイス上でMLPPPと互換性のある2つの認証方式...

- 質問360 信頼できないホストに関する情報はどこに保存されますか?

- 質問361 どの3つの機能がAAAのA文字で表されていますか? (3つ選択)...

- 質問362 ルートブリッジとしてスイッチを選択するために何を変更できます

- 質問363 スプリットホライズンの問題がルーティングアップデートを防止す

- 質問364 展示を参照してください。 (Exhibit) 与えられた構成の効果は何...

- 質問365 どのステートメントがルーティングプロトコルOSPFを記述していま...

- 質問366 GREトンネルインターフェイスの問題のトラブルシューティング中...

- 質問367 1つのインターフェイスに複数のIPv6アドレスが設定されている場...

- 質問368 有効にすると、ルーティングプロトコルがインターフェイス上でhe...

- 質問369 シナリオ トポロジーを参照してください。あなたの会社は、ポイ

- 質問370 スイッチ間のデュプレックスミスマッチエラーを常に回避できるス

- 質問371 2人のOSPFネイバが完全な隣接関係を形成し、リンク状態の広告を...

- 質問372 展示を参照してください。どの3つのステートメントは、ルータJAX...

- 質問373 スイッチ上のユニキャストフレーム転送に関する真の記述はどれで

- 質問374 指示 デバイスにIOSコマンドを入力して、ネットワークの動作を確...

- 質問375 どのモードがトランク、アクセス、および望ましいポートと互換性

- 質問376 ネットワークインターフェイスポートには、共有ツイストペアネッ

- 質問377 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問378 VLANを作成することによって得られる利点はどれですか? (2つを...

- 質問379 どのルーティングプロトコルについての記述が本当ですか?

- 質問380 デフォルトのネイティブVLANを未使用に設定すると、どのタイプの...

- 質問381 どのコマンドがDHCPプールを構築するために使用されますか?

- 質問382 展示を参照してください。ホスト1とホスト2間の通信を許可するに...

- 質問383 ブリッジ上で最高のBPDUを受信すると、ポートはどのタイプになり...

- 質問384 フローティングスタティックルートに関する2つのステートメント

- 質問385 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問386 展示を参照してください。このCisco Catalyst 2950の出力結果か...

- 質問387 セキュリティ管理者は、エンドポイントをプロファイルし、試行さ

- 質問388 RADIUSセキュリティについての真の記述はどれですか?

- 質問389 (Exhibit) 指示: - ネットワーク操作を確認し、複数の質問に答...

- 質問390 VTP広告はどのようにネットワーク上のスイッチに配信されますか...

- 質問391 ある部門のネットワーク上には、次の図に示すように、スイッチに

- 質問392 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...

- 質問393 VLANトランクとして使用されるスイッチポートに有効なモードはど...

- 質問394 展示を参照してください。どのステートメントがDLCI 17について...

- 質問395 デバイス上でip dnsなりすましコマンドをグローバルに設定した後...

- 質問396 指示 デバイスにIOSコマンドを入力して、ネットワークの動作を確...

- 質問397 どのスイッチのアクセスポートに関する記述が正しいですか?

- 質問398 シナリオ (Exhibit) 管理者がスイッチからルータにpingとtelnet...

- 質問399 包括的なネットワークセキュリティ計画の一部となるべきものは何

- 質問400 どのコマンドを入力して、リモートデバイスへのBGP接続が確立さ...

- 質問401 次のステートメントは、ルータ上でOSPFを実行するために使用され...

- 質問402 ネットワーク管理者は、確立されたOSPFネットワークに新しいルー...

- 質問403 Cisco OSPFルータのルーティングテーブルに配置できる等コストパ...

- 質問404 展示を参照してください。 Juniorネットワーク管理者は、SwitchA...

- 質問405 すべての平文パスワードを暗号化するコマンドはどれですか?

- 質問406 OSPFv2がOSPFv2をサポートする2つの拡張機能は何ですか? (2つ...

- 質問407 標準アクセスリストにはどのオプションがありますか?

- 質問408 どのステートメントはVRRPオブジェクトトラッキングを記述します...

- 質問409 プライオリティが16384のプライマリルートスイッチとセカンダリ...

- 質問410 名前付きACLに関する正しい記述はどれですか?

- 質問411 ドラッグドロップ DHCPクライアントの状態を左から標準の順序に...

- 質問412 GLBPの3つの利点は何ですか? (3つ選択してください)

- 質問413 Telnetで適切に保護されたCiscoスイッチに接続し、デバイス設定...

- 質問414 管理者がshow ip interface s0 / 0コマンドを発行すると、Serial...

- 質問415 展示を参照してください。 show ip eigrp topologyコマンドの出...

- 質問416 OSPFを実行し、ネットワークを追加するためにルータを適切に設定...

- 質問417 静的ルーティングに関する3つのステートメントは本当ですか? (...

- 質問418 どのパラメータがEtherChannel内のポートで異なる可能性がありま...

- 質問419 ACLを確認できるシスコのプラットフォームはどれですか?

- 質問420 EtherChannelの標準工業化プロトコルですか?

- 質問421 どのNTPタイプが信頼できるタイムソースとして外部基準クロック...

- 質問422 指示 デバイスにIOSコマンドを入力して、ネットワークの動作を確...

- 質問423 RIPv2を設定するには? (2つを選択してください)

- 質問424 ネットワーク管理者は、ルータへのTelnet接続を1つだけ許可する...

- 質問425 どのRPVST +ポート状態がすべてのSTP操作から除外されていますか...

- 質問426 静的ルートに関する真の記述はどれですか?

- 質問427 どのパスワードタイプが暗号化されていますか?

- 質問428 どの値がルーティングテーブルの次のホップによって示されますか

- 質問429 DHCPサーバーはどのようにIPアドレスをホストに動的に割り当てる...

- 質問430 (Exhibit) 展示を参照してください。デバイスが特定の出力を生成...

- 質問431 どのタイプのアクセスリストが送信元IPアドレスと宛先IPアドレス...

- 質問432 どの機能によって、EIGRPピアはトポロジー変更の実装の通知を受...

- 質問433 IEEE 802.1Qのフィールド識別フレームでは、どのフィールドが6バ...

- 質問434 Ciscoスイッチのスタッキングに関する2つのステートメントは本当...

- 質問435 ネットワーク管理者は、ルータR1およびR2のOSPF設定をトラブルシ...

- 質問436 ドラッグドロップ インターフェイスは、以下に示すアクセスリス

- 質問437 特権モードのパスワードを設定し、自動的に暗号化するコマンドは

- 質問438 クラウドコンピューティングソリューションにインテリジェントDN...

- 質問439 スイッチはDHCPスヌーピング情報をどこで維持していますか?

- 質問440 (Exhibit) 展示を参照してください。 R1がLoopback0インターフェ...

- 質問441 異常な動作をするDCHPクライアントのトラブルシューティング中に...

- 質問442 スイッチがブロードキャストアドレスを覚えていないのはなぜです

- 質問443 どの技術を使用すれば、多数のプライベートIPアドレスをより少な...

- 質問444 展示を参照してください。与えられた情報に基づいて、どのスイッ

- 質問445 ルータでOSPFを設定するためにコマンドで使用されるプロセス識別...

- 質問446 (Exhibit) 展示を参照してください。 R1から192.168.10.1までの...

- 質問447 ダイナミックなプロトコルも使用されている場合、静的ルートの選

- 質問448 ネットワーク管理者は、ルータ上のEIGRP問題をトラブルシューテ...

- 質問449 どのコマンドをグローバルコンフィギュレーションモードで入力し

- 質問450 リンクステートルーティングプロトコルを実装する際の2つの欠点

- 質問451 会社がIP電話をインストールしています。電話機とオフィスのコン...

- 質問452 展示を参照してください: (Exhibit) R1とR2に設定を適用すると...

- 質問453 どのプロトコルがLANにアクセスする前に接続されたデバイスを認...

- 質問454 IPV4ネットワークでOSPFV2を有効にするには、どのコマンドを入力...

- 質問455 FastEthernet上のスイッチでDTPが正常に完了した結果、どのIEEE...

- 質問456 2つの役割がIEEE 802.1w標準に従ってトラフィックを転送するスイ...

- 質問457 次のうちどれが最も安全な特権レベルですか?

- 質問458 コンピュータの接続問題をトラブルシューティングする際に、コン

- 質問459 FHRPのシスコ独自の実装はどのプロトコルですか?

- 質問460 (Exhibit) 展示を参照してください。 R1では、どのルーティング...

- 質問461 展示を参照してください。スイッチS1上のVLAN 1上のフレームは、...

- 質問462 ネットワーク内の2つのデバイス間のトラフィックフロー妨害の原

- 質問463 展示品に示されているトポロジを参照してください。すべてのリン

- 質問464 ルータのサブインターフェイス上のスティックでルータをイネーブ

- 質問465 どのルーティングプロトコルが直接情報を使用していますか?

- 質問466 展示を参照してください。 ACL 10のステートメントA、B、C、およ...

- 質問467 どのテクノロジーが複数のVLANを相互に通信できるか

- 質問468 どのSTP状態でPortFast対応ポートでMACアドレス学習が行われます...

- 質問469 GLBPネットワークでは、誰がARPリクエストを担当していますか?...

- 質問470 ACLに関する次の記述はどれですか?

- 質問471 展示を参照してください。このコマンドは2960Switchで実行されま...

- 質問472 サービスパスワードの暗号化が有効になっていることを示す条件は

- 質問473 ルータのパスワードを忘れた場合の対処方法

- 質問474 2つ以上のスイッチ間でVLAN設定を共有することをサポートするプ...

- 質問475 トランクポートを作成してVLAN 20を許可する方法は? (3つ選択...

- 質問476 どのような状況では、スティックのルータが最適ですか?

- 質問477 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問478 どのオプションがIPv4とIPv6のEIGRPの違いについて記述していま...

- 質問479 次のアクセスリストは、192.169.1.8/29 LANに接続されているE0イ...

- 質問480 アドレス割り当ての失敗のトラブルシューティングには、どのコマ

- 質問481 どのスパニングツリー機能により、ポートをただちにフォワーディ

- 質問482 ciscoスイッチでVLAN範囲を変更して削除できるデフォルトのスイ...

- 質問483 展示を参照してください。サブネットへのWebアクセスを拒否する...

- 質問484 コマンドframe-relay map ip 10.121.16.8 102ブロードキャストが...

- 質問485 展示を参照してください。この2台の展示デバイスは、ネットワー

- 質問486 展示を参照してください。 (Exhibit) 展示されたルーティングテ...

- 質問487 ドラッグドロップ ルーティングテーブルの値を左から正しい意味

- 質問488 展示を参照してください。 RSTP選定プロセスの終わりに、アクセ...

- 質問489 PVST +の利点の1つは何ですか?

- 質問490 スイッチがセキュアな接続と強力な認証をサポートしているかどう

- 質問491 メトリックの少なくとも2倍の分散を設定すると、どの機能が設定

- 質問492 どの3つのステートメントがレイヤ2イーサネットスイッチを正確に...

- 質問493 スタックされたスイッチのマスター冗長性はどのように提供されま

- 質問494 どのような特性がリンクステートルーティングプロトコルを代表し

- 質問495 有効なMACアドレスからのトラフィックを許可するが、無効なMACア...

- 質問496 展示を参照してください。インターフェイスのステータスが「管理

- 質問497 1つのリンクで複数のVLANを伝送するために使用される2つのリンク...

- 質問498 複数の内部アドレスを単一の外部アドレスにマップできるNAT機能...

- 質問499 特定のインターフェイスを優先転送インターフェイスとして構成す

- 質問500 どの2つのスイッチステートが802.1wで有効ですか? (2つを選択...

- 質問501 リンクステートプロトコルを実行しているルータは、トポロジデー

- 質問502 ドラッグドロップ 左のSTP機能を右の正しい説明にドラッグアンド...

- 質問503 デバイスのネイバのリンクローカルアドレスを表示するには、どの

- 質問504 どちらのオプションがイーサネットフレームのフィールドですか?

- 質問505 どのNATタイプが単一の内部アドレスを単一の外部アドレスに変換...

- 質問506 グループ内の他のルータがすべて失敗した場合、そのローカルイン

- 質問507 スイッチ上でRSTPをイネーブルにするコマンドはどれですか?

- 質問508 デフォルトのフレームリレーWANは、どのタイプの物理ネットワー...

- 質問509 すべてのスイッチポートがブロッキングステートまたはフォワーデ

- 質問510 ドラッグドロップ 左からMACアドレスの種類を右の正しい説明にド...

- 質問511 どのような状況で、VLANドメイン上でコリジョンドメインの問題が...

- 質問512 (Exhibit) 展示を参照してください。 R1はR3とOSPFネイバー関係...

- 質問513 ルートスイッチとしてスイッチが選択されるようにスイッチを手動

- 質問514 ネットワーク管理者は、LAN上のすべてのトラフィックがR2ルータ...

- 質問515 どちらの情報がshow controllers serial 0コマンドによって提供...

- 質問516 クラスAのプライベートネットワーク全体からホストまでのHTTPSト...

- 質問517 Oregonルータのネットワーク管理者は、ルータ設定に次のコマンド...

- 質問518 IPv4ネットワークルータ上でRIPv2を設定するための要件はどれで...

- 質問519 どのホストルートの定義が正しいのですか?

- 質問520 この図は、ルータRemote27からルータACCESS1へのTelnet接続を開...

- 質問521 classfulルーティングまたはclasslessルーティングに関連して、...

- 質問522 距離ベクトルルーティングプロトコルを実行しているとき、ルータ

- 質問523 ルータは、複数のソースからネットワーク192.168.10.0/24に関す...

- 質問524 DMVPNではどのタイプのトポロジが必要ですか?

- 質問525 LLDPに関する2つのステートメントは本当ですか? (2つを選択し...

- 質問526 展示を参照してください。ハブを1つのイーサネットVLANで構成さ...

- 質問527 ドラッグドロップ プロトコルを左から正しいIPトラフィックタイ...

- 質問528 Rapid PVST +モードのスイッチがトポロジ変更にどのように応答す...

- 質問529 R1に対するpassive-interfaceコマンドの効果はどれですか? (Exh...

- 質問530 どの機能を使用すると、管理者はルータ上で複数のVLANをルーティ...

- 質問531 (Exhibit) 展示を参照してください。 R1がトラフィックを192.168...

- 質問532 指示: - ネットワーク操作を確認し、複数の質問に答えるために...

- 質問533 展示を参照してください。表示される構成の効果は何ですか? (Ex...

- 質問534 展示を参照してください。スイッチポートFastEthernet 0/24 on A...

- 質問535 SwitchBの下の出力に基づいて、どのステートメントが正しいか? ...

- 質問536 展示を参照してください。このCisco Catalyst 2950の出力結果か...

- 質問537 展示を参照してください。ルータエッジ1は、ルータISP-1とのOSPF...

- 質問538 ABC Universityネットワーク内のすべてのWANリンクは、認証セキ...

- 質問539 トラフィックポリシングの目的を説明するオプションはどれですか

- 質問540 192.168.0.0/20宛てのすべてのトラフィックを特定のインターフェ...

- 質問541 展示を参照してください。特定の出力を生成するために、インター

- 質問542 MPLSに関する真の記述はどれですか?

- 質問543 どのプロトコルがシスコ独自のSTPの実装ですか?

- 質問544 IPv6デバイス上のEIGRPに関する真の記述はどれですか?

- 質問545 ルータは、宛先ネットワークに到達するために使用できる3つの可

- 質問546 ドラッグドロップ BGP用語を左からドラッグして、右の正しい説明...

- 質問547 R1に特定の構成を適用すると、OSPFを有効にできなかったことがわ...

- 質問548 ルータのHSRP状態にはどの3つのオプションがありますか? (3つ...

- 質問549 インターフェイスに適用されるアクセスリストについて、どのステ

- 質問550 展示を参照してください。ネットワーク管理者は、簡単な設定オプ

- 質問551 シミュレーション セントラルフロリダ州ウィジェットは最近、オ

- 質問552 展示を参照してください。キャンパスネットワーク上のスイッチは

- 質問553 NAT展開の内部インターフェイス設定に関する真の記述はどれです...

- 質問554 SSHの2つのステートメントは何ですか? (2つを選択してください...

- 質問555 展示を参照してください。ネットワーク管理者は、SW1とSW2の間で...

- 質問556 PVST +が情報をトンネリングするために使用するIEEE規格はどれで...