有効的な200-125問題集はJPNTest.com提供され、200-125試験に合格することに役に立ちます!JPNTest.comは今最新200-125試験問題集を提供します。JPNTest.com 200-125試験問題集はもう更新されました。ここで200-125問題集のテストエンジンを手に入れます。

200-125問題集最新版のアクセス

「754問、30% ディスカウント、特別な割引コード:JPNshiken」

シミュレーション

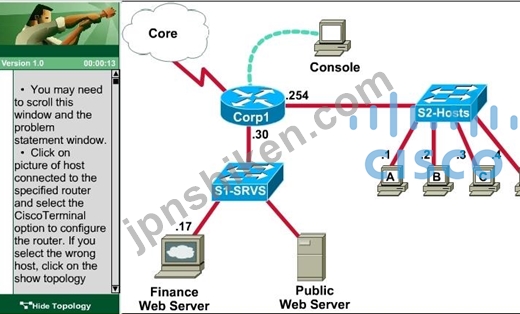

企業はネットワークにセキュリティを追加したいと考えています。要件は次のとおりです。

ホストCはWebブラウザ(HTTP)を使用してFinance Web Serverにアクセスできる必要があります。

ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

コアおよびローカルLAN上のすべてのホストは、パブリックWebサーバーにアクセスできる必要があります。

番号の付いたアクセスリストを作成し、単一の発信インターフェイスに適用することが任されています。

このアクセスリストには、これらの要件を満たすステートメントを3つまで含めることができます。

適切なホストをクリックすると、ルータのCLIへのアクセスが得られます。

すべてのパスワードは一時的に "cisco"に設定されています。

コア接続では192.168.94.65というIPアドレスが使用されます。

ホストLAN内のコンピュータに192.168.125.1〜192.168.125.254のアドレスが割り当てられています。

- ホストA 192.168.125.1

- ホストB 192.168.125.2

- ホストC 192.168.125.3

- ホストD 192.168.125.4

Finance Web Serverには172.22.109.17のアドレスが割り当てられています

サーバーLANのパブリックWebサーバーに172.22.109.18のアドレスが割り当てられています。

企業はネットワークにセキュリティを追加したいと考えています。要件は次のとおりです。

ホストCはWebブラウザ(HTTP)を使用してFinance Web Serverにアクセスできる必要があります。

ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

コアおよびローカルLAN上のすべてのホストは、パブリックWebサーバーにアクセスできる必要があります。

番号の付いたアクセスリストを作成し、単一の発信インターフェイスに適用することが任されています。

このアクセスリストには、これらの要件を満たすステートメントを3つまで含めることができます。

適切なホストをクリックすると、ルータのCLIへのアクセスが得られます。

すべてのパスワードは一時的に "cisco"に設定されています。

コア接続では192.168.94.65というIPアドレスが使用されます。

ホストLAN内のコンピュータに192.168.125.1〜192.168.125.254のアドレスが割り当てられています。

- ホストA 192.168.125.1

- ホストB 192.168.125.2

- ホストC 192.168.125.3

- ホストD 192.168.125.4

Finance Web Serverには172.22.109.17のアドレスが割り当てられています

サーバーLANのパブリックWebサーバーに172.22.109.18のアドレスが割り当てられています。

正解:

説明を見る

説明/参照:

Explanation:

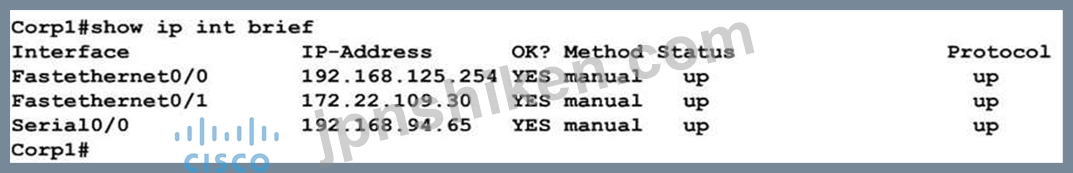

アクセスリストを作成して、それをS2とコアネットワークの両方からのトラフィックを除外できるため、サーバーLANに接続されているインターフェイスに適用する必要があります。これがどのインタフェースかを見るには、 "show ip int brief"コマンドを使います:

これから、サーバはfa0 / 1インタフェース上に配置されていることが分かります。ここで番号付きアクセスリストを発信方向に配置します。

Corp1#端末を設定する

私たちのアクセスリストは、HTTP(ポート80)経由でFinance Web Server 172.22.109.17にホストC-192.168.125.3を許可する必要があるので、最初の行は次のとおりです。

Corp1(config)#access-list 100 permit tcp host 192.168.125.3 host 172.22.109.17 eq 80次に、次の2つの命令は次のとおりです。

ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

これは、1つのコマンドで達成できます(ACLはACLの最大値を超えないようにする必要があります)。

3行の長さ)、他のすべての金融Webサーバーへのアクセスをブロックします。

Corp1(config)#アクセスリスト100はすべてのホストを拒否します172.22.109.17

私たちの最後の指示は、コア内のすべてのホストとローカルLAN上のPublic Web Server(172.22.109.18)へのアクセスを許可することです。Corp1(config)#access-list 100 permit ip host 172.22.109.18 any最後に、このアクセスリスト(config-if)#ip access-group 100 out注意:アクセスリストをFa0 / 1インターフェイス(Fa0 / 1インターフェイスではない)に適用する必要があります。 0インターフェイス)を使用して、アクセスリストがLANおよびコアネットワークの両方からのトラフィックをフィルタリングできるようにします。

確認するには、ホストCをクリックしてWebブラウザを開きます。アドレスボックスにhttp://172.22.109.17と入力して、Finance Web Serverへのアクセスが許可されているかどうかを確認します。設定が正しい場合は、アクセスできます。

他のホスト(A、B、D)をクリックし、これらのホストからFinance Web Serverにアクセスできないことを確認してください。次に、172.22.109.18に公開サーバーにアクセスできることを確認するために繰り返します。最後に、設定を保存します。Corp1(config-if)#end Corp1#copy running-config startup-config

説明/参照:

Explanation:

アクセスリストを作成して、それをS2とコアネットワークの両方からのトラフィックを除外できるため、サーバーLANに接続されているインターフェイスに適用する必要があります。これがどのインタフェースかを見るには、 "show ip int brief"コマンドを使います:

これから、サーバはfa0 / 1インタフェース上に配置されていることが分かります。ここで番号付きアクセスリストを発信方向に配置します。

Corp1#端末を設定する

私たちのアクセスリストは、HTTP(ポート80)経由でFinance Web Server 172.22.109.17にホストC-192.168.125.3を許可する必要があるので、最初の行は次のとおりです。

Corp1(config)#access-list 100 permit tcp host 192.168.125.3 host 172.22.109.17 eq 80次に、次の2つの命令は次のとおりです。

ホストCからFinance Web Serverへの他のタイプのアクセスをブロックする必要があります。

コアLANまたはローカルLANのホストからFinance Web Serverへのすべてのアクセスをブロックする必要があります。

これは、1つのコマンドで達成できます(ACLはACLの最大値を超えないようにする必要があります)。

3行の長さ)、他のすべての金融Webサーバーへのアクセスをブロックします。

Corp1(config)#アクセスリスト100はすべてのホストを拒否します172.22.109.17

私たちの最後の指示は、コア内のすべてのホストとローカルLAN上のPublic Web Server(172.22.109.18)へのアクセスを許可することです。Corp1(config)#access-list 100 permit ip host 172.22.109.18 any最後に、このアクセスリスト(config-if)#ip access-group 100 out注意:アクセスリストをFa0 / 1インターフェイス(Fa0 / 1インターフェイスではない)に適用する必要があります。 0インターフェイス)を使用して、アクセスリストがLANおよびコアネットワークの両方からのトラフィックをフィルタリングできるようにします。

確認するには、ホストCをクリックしてWebブラウザを開きます。アドレスボックスにhttp://172.22.109.17と入力して、Finance Web Serverへのアクセスが許可されているかどうかを確認します。設定が正しい場合は、アクセスできます。

他のホスト(A、B、D)をクリックし、これらのホストからFinance Web Serverにアクセスできないことを確認してください。次に、172.22.109.18に公開サーバーにアクセスできることを確認するために繰り返します。最後に、設定を保存します。Corp1(config-if)#end Corp1#copy running-config startup-config

- 質問一覧「502問」

- 質問1 OSPFv3を実装する前に、IPv4ルーティング用に設定されている各デ...

- 質問2 SNMPv2とSNMPv3の機能に関する3つの記述はどれですか? (3つ選...

- 質問3 CCNA候補者は、IPv6アドレスの構造をしっかりと理解している必要...

- 質問4 Cisco CatalystスイッチCAT1とCAT2は、ポートFA0 / 13を使用して...

- 質問5 ある部門のネットワーク上には、次の図に示すように、スイッチに

- 質問6 どのオプションがEtherChannelの業界標準プロトコルですか?...

- 質問7 次のうち、WAN内のデバイスの役割について説明します。 (3つ選...

- 質問8 次の設定行がルータR1に追加されました。アクセスリスト101は、i...

- 質問9 DoD TCP / IP参照モデル内でルーティングが行われる場所はどこで...

- 質問10 ドラッグドロップ ルーティングは、次のコマンドを使用してロー

- 質問11 どの2つの場所をboot systemコマンドのIOSイメージのソースとし...

- 質問12 アクティブなTelnet接続を表示するコマンドはどれですか?

- 質問13 IPv6アドレス内にIPv4アドレスを埋め込むトンネリングメカニズム...

- 質問14 どちらのオプションがイーサネットフレームのフィールドですか?

- 質問15 ルーターでIPv4接続の問題をトラブルシューティングするときは、...

- 質問16 VLAN設定に関する正しい記述はどれですか?

- 質問17 指示 この項目には、答える必要があるいくつかの質問が含まれて

- 質問18 WPA暗号化がWEPよりも優先される理由の1つは何ですか?

- 質問19 OSPFデバイスにshow ipv6 routeコマンドを入力すると、デバイス...

- 質問20 シリアルインターフェイス0/2/0がHDLCカプセル化を使用して設定...

- 質問21 ネットワーク管理者は、LAN上のすべてのトラフィックがR2ルータ...

- 質問22 展示を参照してください。展示品に表示されているトポロジ内のイ

- 質問23 どの2つのスイッチステートが802.1wで有効ですか? (2つを選択...

- 質問24 ネットワークアドレス範囲が最大8つのLANに対してサブネット化さ...

- 質問25 IPがOSPFで使用する複数のipv6プレフィックスとのインタフェース...

- 質問26 複数の内部アドレスを1つの外部アドレスに変換できるようにする

- 質問27 BGP設定でネイバーを識別するために使用される2つのコンポーネン...

- 質問28 どのステートメントがルーティングプロトコルOSPFを記述していま...

- 質問29 どの値が主にスパニングツリートポロジの各非ルートスイッチのル

- 質問30 クラウドコンピューティングソリューションにインテリジェントDN...

- 質問31 ネットワーク管理者は、ルータへのTelnet接続を1つだけ許可する...

- 質問32 どの種類のipv6ユニキャストIPアドレスがインターネット上で到達...

- 質問33 どちらの症状は、2つの接続インターフェイスがデュプレックス不

- 質問34 レイヤ2ネットワーク内のループを防止するために、ブリッジやス

- 質問35 デフォルトのネイティブVLANを未使用に設定すると、どのタイプの...

- 質問36 NATアクセスリストのエントリを許可する危険性は何ですか?

- 質問37 PortFastは、2つのプロトコルによって潜在的なホストの起動に関...

- 質問38 どのNTPコマンドがローカルデバイスをNTP基準クロックソースとし...

- 質問39 どのIPv6アドレスが有効ですか?

- 質問40 展示を参照してください。ハブを1つのイーサネットVLANで構成さ...

- 質問41 Netflowがトラフィックが同じフローにあると見なすために使用す...

- 質問42 どのプロトコルが管理対象デバイスのCPUに過負荷を引き起こす可...

- 質問43 どのタイプのデバイスが同じコリジョンドメイン内のすべてのポー

- 質問44 次のIPアドレスのうち115.64.4.0/22のCIDRブロックに該当するIP...

- 質問45 どのNATタイプが単一の内部アドレスを単一の外部アドレスに変換...

- 質問46 ドラッグドロップ 左側の用語を右側の適切なOSIレイヤに合わせま...

- 質問47 展示を参照してください。どのWANプロトコルが使用されています...

- 質問48 どのオプションがIPv4とIPv6のEIGRPの違いについて記述していま...

- 質問49 IPルーティングが有効になっている場合、どの2つのコマンドがデ...

- 質問50 展示を参照してください。このコマンドの出力では、ルータIDが手...

- 質問51 どのステートメントはVRRPオブジェクトトラッキングを記述します...

- 質問52 TACACS +について真となる2つのステートメントはどれですか? (...

- 質問53 どのNTPコマンドがローカルデバイスをNTPリファレンスクロックソ...

- 質問54 展示を参照してください。 OSPFを実行しているとき、ルータAがル...

- 質問55 ドラッグドロップ 左からQoS機能を右の正しい説明にドラッグアン...

- 質問56 どの3つがSNMPのコンポーネントですか? (3つ選択)

- 質問57 サブネットマスクが255.255.240.0のIPアドレス172.16.28.252が与...

- 質問58 GREトンネルインターフェイスの問題のトラブルシューティング中...

- 質問59 シミュレーション ネットワーク担当者がCorp1ルータの設定にセキ...

- 質問60 どのオプションが輻輳管理の主な機能ですか?

- 質問61 学習したMACアドレスが接続時にコンフィギュレーションに保存さ...

- 質問62 逆ARPの目的は何ですか?

- 質問63 どの項目が標準IP ACLを表していますか?

- 質問64 ルータでOSPFを設定するためにコマンドで使用されるプロセス識別...

- 質問65 Ciscoルータでレイヤ3パスをホストに照合するコマンドはどれです...

- 質問66 展示を参照してください。スイッチポートFastEthernet 0/24 on A...

- 質問67 ネットワーク上に複数のホストが必要な場合は、設定をどこで設定

- 質問68 Cisco IOSデバイスをTFTPサーバでアップグレードする場合の声明...

- 質問69 service password-encryptionコマンドを使用すると、どのような...

- 質問70 ciscoスイッチでVLAN範囲を変更して削除できるデフォルトのスイ...

- 質問71 全国規模の小売チェーンは、全国規模のネットワークをサポートす

- 質問72 トラフィックポリシングの目的を説明するオプションはどれですか

- 質問73 どのアドレスブロックがすべてのリンクローカルアドレスを識別し

- 質問74 デバイスの現在のタイムソース統計を表示するには、どの2つのコ

- 質問75 どのスイッチのアクセスポートに関する記述が正しいですか?

- 質問76 SNMPエージェントによって生成されたアラートメッセージは何です...

- 質問77 ルーティングテーブルエントリが直接接続されていると識別される

- 質問78 展示品を参照してください。vlan 1 onスイッチのフレームvlan2で...

- 質問79 IPv6アドレスB514の代替表記法は何ですか:82C3:0000:0000:00...

- 質問80 名前付きACLに関する正しい記述はどれですか?

- 質問81 ルータ上の仮想端末インターフェイスを保護するために何ができる

- 質問82 802.1Qトランキングに関するこれら3つのステートメントのうち正...

- 質問83 IPV6プロトコルの3つの特徴は何ですか? (3つ選択してください...

- 質問84 DHCPバインディングのデフォルトのリース時間は何ですか?

- 質問85 どの3つのオプションは、ネットワーク仮想化アーキテクチャの主

- 質問86 管理者がコマンドを実行した場合にトラップされるレベルrouter(...

- 質問87 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問88 どのデバイスでユーザーはシングルラジオまたはダブルラジオを使

- 質問89 ネットワーク管理者は、リモートサーバーへのFTP接続を確立して...

- 質問90 スイッチは、既存の部門トラフィックをセグメント化するために全

- 質問91 どのコマンドが、ルータの電源を切る最後の方法を明らかにしてい

- 質問92 どの2種類の情報がMACアドレステーブルに保持されていますか?...

- 質問93 展示を参照してください。どのような2つの理由でルータはIOSイメ...

- 質問94 リンクステートプロトコルを実行しているルータは、トポロジデー

- 質問95 IPv6のエニーキャストアドレスの特徴はどれですか? (3つ選択し...

- 質問96 802.11aノードが802.11gアクセスポイントの範囲内でブロードキャ...

- 質問97 2人のOSPFネイバが完全な隣接関係を形成し、リンク状態の広告を...

- 質問98 企業ネットワークでは、同じVLAN上のホストは互いに通信できます...

- 質問99 どの技術がIPv6アドレスのステートレスな割り当てをサポートして...

- 質問100 ルータには2つのファストイーサネットインターフェイスがあり、

- 質問101 ネットワークにNetflowを実装する前に、ネットワーク管理者が検...

- 質問102 静的ルートに関する真の記述はどれですか?

- 質問103 ドラッグドロップ DHCPクライアントとDHCPサーバーの間で発生す...

- 質問104 デフォルトの管理距離が最小のルーティングプロトコルはどれです

- 質問105 有効にすると、ルーティングプロトコルがインターフェイス上でhe...

- 質問106 DWDMに関する3つの声明は本当ですか? (3つ選択)

- 質問107 単一のOSPFエリアネットワーク設計を使用することの2つの利点は...

- 質問108 展示を参照してください。すべてのシリアルリンクの速度はE1で、...

- 質問109 LAN接続の問題のトラブルシューティングに使用できるルータのIOS...

- 質問110 Syslogはレベル3のトラップで構成されていました。どの4種類のロ...

- 質問111 次の設定コマンドがシスコスイッチに実装されている場合の結果は

- 質問112 ネットワーク管理者はレイヤ3 EtherChannelを作成し、4つのイン...

- 質問113 vlansを複数のスイッチに自動的に配布するには、どの機能を有効...

- 質問114 シミュレーション ネットワークアソシエイトは、Weaver社がイン...

- 質問115 (Exhibit) ホスト宛てのパケットを含むフレームヘッダーで使用さ...

- 質問116 どのコマンドでSNMPバージョンを確認できますか

- 質問117 ドラッグドロップ インターフェイスは、以下に示すアクセスリス

- 質問118 展示を参照してください。ルータのシスコが特定の出力を返し、ル

- 質問119 展示を参照してください。ネットワーク管理者は、Host1からHost2...

- 質問120 機密性が必要な場合に使用するIPsecセキュリティプロトコル

- 質問121 CiscoルータでNTP認証をイネーブルにするには、どの3つのコマン...

- 質問122 Netflowがネットワークフローとみなすためにパケットのシーケン...

- 質問123 グラフィックで示されているアクセス制御リストは、コマンドでip...

- 質問124 安全でない複数のトランスポートネットワークをサポートするテク

- 質問125 どの機能を使用すると、デバイスは、ハーフデュプレックスでネッ

- 質問126 展示を参照してください。どのアドレス範囲がルータMainのアドレ...

- 質問127 どのカプセル化タイプがCiscoルータでサポートされているフレー...

- 質問128 ホストがWebサーバーにpingを実行できますが、HTTP要求を実行で...

- 質問129 シミュレーション ルータには次のものがすでに設定されています

- 質問130 展示を参照してください。ルーティングテーブルによれば、ルータ

- 質問131 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...

- 質問132 どのRPVST +ポート状態がすべてのSTP操作から除外されていますか...

- 質問133 グローバルコマンドとは何ですか?

- 質問134 異常な動作をするDCHPクライアントのトラブルシューティング中に...

- 質問135 すべての平文パスワードを暗号化するコマンドはどれですか?

- 質問136 show frame-relay pvcコマンドの出力には、「PVC STATUS = INACT...

- 質問137 FastEthernet上のスイッチでDTPが正常に完了した結果、どのIEEE...

- 質問138 展示品を参照してください。どの管理距離が192.168.10.1へのルー...

- 質問139 ルートブリッジとしてスイッチを選択するために何を変更できます

- 質問140 シナリオ (Exhibit) 管理者がスイッチからルータにpingとtelnet...

- 質問141 (Exhibit) S-AMERの場所への静的地図が必要です。このマップを作...

- 質問142 どの機能を使用すると、管理者はルータ上で複数のVLANをルーティ...

- 質問143 どの2つの情報をLLDP TLVと共有できますか? (2つを選択してく...

- 質問144 展示を参照してください。図に示すネットワークに接続の問題が発

- 質問145 (Exhibit) 展示を参照してください。どのユーザーモードパスワー...

- 質問146 どのIPv6アドレスがIPv4インタフェースループバックアドレス127....

- 質問147 スイッチ上のユニキャストフレーム転送に関する真の記述はどれで

- 質問148 スイッチがブロードキャストアドレスを覚えていないのはなぜです

- 質問149 (Exhibit) 展示を参照してください。デバイスが特定の出力を生成...

- 質問150 イーサネット接続の問題をトラブルシューティングする際に、IPア...

- 質問151 Rapid-PVSTはどのポートの状態を導入していますか?

- 質問152 展示を参照してください。 Lakeside Companyは展示会にインター...

- 質問153 どのコマンドがOSPFリンクステートの集合を表示するために使用さ...

- 質問154 展示を参照してください: (Exhibit) R1とR2に設定を適用すると...

- 質問155 どのコマンドを入力してDHCPサーバーに割り当てられたアドレスを...

- 質問156 展示を参照してください。コンソールの出力からルータについて何

- 質問157 新しいバージョンのIOSをインストールする前に、ルータで何を確...

- 質問158 HSRPの運用に関する3つのステートメントは本当ですか? (3つ選...

- 質問159 ABC Universityネットワーク内のすべてのWANリンクは、認証セキ...

- 質問160 どのプロセスがスパニングツリーコンバージェンスに関連していま

- 質問161 次のどれがOSIデータカプセル化プロセスのステップを正しく記述...

- 質問162 有効なMACアドレスからのトラフィックを許可するが、無効なMACア...

- 質問163 トラブルシューティングの問題をエスカレートする最も適切な時期

- 質問164 デフォルトでは、ポートセキュリティがイネーブルのスイッチポー

- 質問165 Cisco NATデバイスでは、どの2種類のNATアドレスが使用されます...

- 質問166 展示を参照してください。表示される構成の効果は何ですか? (Ex...

- 質問167 静的なNAT変換設定でのoverloadキーワードの効果は何ですか?...

- 質問168 次のどれがフロー制御のタイプですか? (3つ選択してください)...

- 質問169 展示を参照してください。どちらの記述がこの構成の効果を説明し

- 質問170 デフォルトのフレームリレーWANは、どのタイプの物理ネットワー...

- 質問171 どの3つの機能がAAAのA文字で表されていますか? (3つ選択)...

- 質問172 どの2つのコマンドを使用して、特定のシスコスイッチインターフ

- 質問173 SNMPv3ユーザを設定するための最初のステップは何ですか?

- 質問174 ドラッグドロップ 拡張tracerouteオプションを左から正しい説明...

- 質問175 展示を参照してください。ネットワーク管理者は、ロンドンのワー

- 質問176 6つのアドレスのNATプールを作成するには、どのコマンドを入力で...

- 質問177 展示を参照してください。管理者はデフォルトゲートウェイを10.1...

- 質問178 接続されたデバイスに関連付けられたIPアドレスを表示するために...

- 質問179 OSPFルータIDに関する2つのステートメントは本当ですか? (2つ...

- 質問180 ルーティング情報全体を交換することで、どのタイプのルーティン

- 質問181 どのCisco Catalyst機能が、BPDUの受信時に動作中のPortFastのポ...

- 質問182 IPv6のリンクローカルアドレスはどれですか?

- 質問183 IPv6ネットワーク上のEIGRPに関する2つの声明は本当ですか? (2...

- 質問184 どのルーティングプロトコルについての記述が本当ですか?

- 質問185 GLBPの3つの利点は何ですか? (3つ選択してください)

- 質問186 ルータのHSRP状態にはどの3つのオプションがありますか? (3つ...

- 質問187 展示品を参照してください。ネットワーク管理者は、指定されたル

- 質問188 名前付きアクセスリストのエントリの順序を変更できるアクション

- 質問189 展示を参照してください。技術者は、既存のIOSを維持しながら、...

- 質問190 ユーザーは企業サイトへのフレームリレー接続が非常に遅いと不平

- 質問191 展示を参照してください。 Router_1でRIPルートが無効とマークさ...

- 質問192 展示を参照してください。与えられた情報に基づいて、どのスイッ

- 質問193 大規模なOSPFネットワークが階層設計を使用するのはなぜですか?...

- 質問194 展示を参照してください。技術者がスイッチのホスト接続の問題を

- 質問195 SNMP問合せを特定のOIDツリーに制限するために使用できる機能は...

- 質問196 CIRが超過した場合、フレームリレーネットワークでは何が起こり...

- 質問197 展示を参照してください。 Cルータは、VLAN間をルーティングする...

- 質問198 ルータインターフェイスに静的IPv6アドレスを手動で割り当てるに...

- 質問199 ipv6は、同じセグメント上の他のipv6ノードを検出するためにどの...

- 質問200 指示 この項目には、答える必要があるいくつかの質問が含まれて

- 質問201 展示を参照してください。 show ip eigrp topologyコマンドの出...

- 質問202 どのCLIコンフィギュレーションモードでデバイスのホスト名を設...

- 質問203 展示を参照してください。ネットワーク担当者が展示品に表示され

- 質問204 展示を参照してください。 ACL 10のステートメントA、B、C、およ...

- 質問205 2つの理由は、RFC 1918のアドレススペース定義(2つを選択する)...

- 質問206 グラフィックを参照してください。 10.5.6.0/24ネットワークへの...

- 質問207 展示を参照してください。表示されるshow frame-relay mapコマン...

- 質問208 デバイスは、特定のネットワークへの複数のルートを学習すると、

- 質問209 OSIモデルのどのレイヤーでループ防止にRSTPが使用されています...

- 質問210 どのIPv6ルーティングプロトコルが更新を送信するためにマルチキ...

- 質問211 展示を参照してください。 R1がLoopback0インターフェイスをBGP...

- 質問212 展示を参照してください。展示品に表示される2950モデルスイッチ...

- 質問213 展示を参照してください。ネットワークが収束します。 Router_A...

- 質問214 どのようなタイプのブロードキャストはIPv4でもほとんど使われて...

- 質問215 スイッチスタックに関する2つのステートメントは本当ですか? (...

- 質問216 どの2つのステートメントがIPv6ユニキャストアドレッシングの特...

- 質問217 PPPはOSIモデルのどのレイヤーで実行されますか?

- 質問218 Syslogメッセージの一般的な宛先はどのように保存されますか?...

- 質問219 STPプロトコルの一部ではないポートはどれですか?

- 質問220 ネットワーク管理者は、ルータ上で次のコマンドを入力します。lo...

- 質問221 (Exhibit) 展示を参照してください。 60のホストを持つ新しいサ...

- 質問222 どのPPPサブプロトコルが認証オプションをネゴシエートしますか...

- 質問223 展示を参照してください。 (Exhibit) 展示されたルーティングテ...

- 質問224 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問225 図のフレームリレーネットワークが正しく機能していません。 問

- 質問226 SNMPフレームワークを構成する3つのコンポーネントは何ですか? ...

- 質問227 PPPの主な特徴は次のどれですか? (3つ選択してください)

- 質問228 展示を参照してください。サブネットへのWebアクセスを拒否する...

- 質問229 展示を参照してください。このVLSMアドレッシングスキームでは、...

- 質問230 (Exhibit) 必要に応じて、ドバイルータとの接続を確立するために...

- 質問231 ルータは、複数のソースからネットワーク192.168.10.0/24に関す...

- 質問232 コンピュータの接続問題をトラブルシューティングする際に、コン

- 質問233 SSIDブロードキャストが無効になっているアクセスポイントに接続...

- 質問234 どのルートソースコードが、ルーティングテーブル内のデフォルト

- 質問235 show frame-relay mapの出力にはどの2つの統計情報が表示されま...

- 質問236 展示を参照してください。ホスト1とホスト2間の通信を許可するに...

- 質問237 PVST +の利点の1つは何ですか?

- 質問238 どの2つのオプションが有効なWAN接続方式ですか? (2つを選択し...

- 質問239 「Exhibit」を参照してください。スイッチにデフォルトVLANだけ...

- 質問240 アクセスリストには、グラフィックに示された4つのステートメン

- 質問241 シナリオ (Exhibit) 管理者がスイッチからルータにpingとtelnet...

- 質問242 OSPFを実行し、ネットワーク10.1.1.0 / 24をエリア0に追加するよ...

- 質問243 IPv6ではどのヘッダーフィールドが新しくなっていますか?

- 質問244 (Exhibit) 展示を参照してください。すべてのスイッチポートは正...

- 質問245 指示 この項目には、答える必要があるいくつかの質問が含まれて

- 質問246 ルータがOSPF内の交換プロトコルを受けたとき、各状態をどの順序...

- 質問247 ポイントツーポイントのipv6接続で最も効率的なサブネットマスク...

- 質問248 どのコマンドがコマンドライン上の一般的なNetFlowデータを視覚...

- 質問249 (Exhibit) 展示を参照してください。ネットワークトポロジ全体が...

- 質問250 グラフィックに示されているネットワークに基づいています。潜在

- 質問251 どの2種類の情報がMACアドレステーブルに保持されていますか? ...

- 質問252 展示を参照してください。展示されたトポロジにはいくつのブロー

- 質問253 NAT展開の内部インターフェイス設定に関する真の記述はどれです...

- 質問254 図を参照してください。すべてのホストは相互に接続しています。

- 質問255 アウトオブバンド管理を使用する2つの状況はどれですか?

- 質問256 IPV4ネットワークでOSPFV2を有効にするには、どのコマンドを入力...

- 質問257 サブネットマスクが255.255.248.0であると仮定すると、次の3つの...

- 質問258 展示を参照してください。同社はルーティングプロトコルとしてEI...

- 質問259 フレームリレーの静的コンフィギュレーションでDLCI宛先アドレス...

- 質問260 新しい監査基準に準拠するために、セキュリティ管理者は、アラー

- 質問261 展示を参照してください。スイッチS1上のVLAN 1上のフレームは、...

- 質問262 3つのスイッチは、トランクポートを介して相互に接続されていま

- 質問263 展示を参照してください。 R1がネットワークをR2に広告するため...

- 質問264 ダイナミックなプロトコルも使用されている場合、静的ルートの選

- 質問265 ホストが異なるサブネットを介して複数のデバイスに1つのメッセ

- 質問266 ネットワークにマルチリンクPPPを導入する場合、各デバイスでグ...

- 質問267 展示を参照してください。 (Exhibit) ネットワーク関係者は、OSP...

- 質問268 IPv4トラフィックを追跡するために、どのNetflowコンポーネント...

- 質問269 信頼できないホストに関する情報はどこに保存されますか?

- 質問270 展示を参照してください。ネットワーク技術者は、冗長性を備えた

- 質問271 ドラッグドロップ DHCPクライアントの状態を左から標準の順序に...

- 質問272 展示を参照してください。 Router1はデータフレームを受信したと...

- 質問273 RIPv2に関する2つの声明は本当ですか? (2つを選択してください...

- 質問274 OSPFのデフォルトの管理距離は何ですか?

- 質問275 IPv4のパブリックアドレスの枯渇を緩和するために作成されたRFC...

- 質問276 ネットワーク管理者は、確立されたOSPFネットワークに新しいルー...

- 質問277 IPv6アドレス2002に関する2つの声明:ab10:beef :: / 48は本当...

- 質問278 展示を参照してください。ネットワーク管理者はビルディングBか

- 質問279 展示を参照してください。ルータエッジ1は、ルータISP-1とのOSPF...

- 質問280 どの状況において、スイッチドLANで送信される可能性のある同じ...

- 質問281 展示を参照してください。 SwitchCの出力がある場合、ネットワー...

- 質問282 安全なエンドツーエンド通信を提供するために、VPNで一般的に使...

- 質問283 展示を参照してください。ネットワーク管理者は、SW1とSW2の間で...

- 質問284 ドラッグドロップ プロトコルを左から正しいIPトラフィックタイ...

- 質問285 ネットワーク管理者は、113のポイントツーポイントリンクを設定...

- 質問286 どのタイプのルーティングプロトコルが各ピアからの最初の情報を

- 質問287 フレームリレーポイントツーポイントサブインターフェイスの2つ

- 質問288 すべてのスイッチポートがブロッキングステートまたはフォワーデ

- 質問289 eBGPネイバー関係に関する2つのステートメントは本当ですか? (...

- 質問290 どのプロトコルがシスコ独自のSTPの実装ですか?

- 質問291 CHAPを使用してリモートピアサイトIDで認証するときに、デバイス...

- 質問292 この図は、ルータRemote27からルータACCESS1へのTelnet接続を開...

- 質問293 スイッチをスタッキングする代わりにシャーシアグリゲーションを

- 質問294 デバイス上でip dnsなりすましコマンドをグローバルに設定した後...

- 質問295 Syslog使用率に関する3つのステートメントは本当ですか? (3つ...

- 質問296 Dynamic Host Configuration Protocolはどの2つのタスクを実行し...

- 質問297 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問298 全ルータマルチキャストグループはどのIPv6アドレスですか?

- 質問299 PCからの接続の問題をトラブルシューティングする際には、次の情...

- 質問300 展示を参照してください。スイッチの2つの接続ポートがオレンジ

- 質問301 どのネットワークトポロジですべてのトラフィックが中央ハブを通

- 質問302 展示を参照してください。ネットワーク管理者がSwitch1に新しいV...

- 質問303 展示を参照してください。どの展示品に表示されている2950モデル...

- 質問304 どの主要IPv6アドレスタイプがIPv4でサポートされていますが、ま...

- 質問305 拡張tracerouteコマンドに関する2つのステートメントは本当です...

- 質問306 展示品に示されているトポロジを参照してください。すべてのリン

- 質問307 SwitchBからの下の出力に基づいて、どのステートメントがtrueで...

- 質問308 DHCPサーバーはどのようにIPアドレスをホストに動的に割り当てる...

- 質問309 シスコのルータでパスワードを回復する声明はどの声明ですか?

- 質問310 スイッチスタッキングの利点はどれですか?

- 質問311 シミュレーション CCNA.comにはIGPとしてEIGRPを使用している小...

- 質問312 どのコマンドを使用すると、フレームリレーリンクのカプセル化タ

- 質問313 ドラッグドロップ IEEE標準ケーブル名を左から正しいケーブルタ...

- 質問314 展示を参照してください。ネットワーク管理者が新しいルータを設

- 質問315 企業ネットワークでNetflowデータを収集する3つの理由は何ですか...

- 質問316 MPLSに関する真の記述はどれですか?

- 質問317 Cisco OSPFルータのルーティングテーブルに配置できる等コストパ...

- 質問318 ドラッグドロップ Ciscoのデフォルト管理距離を適切なルーティン...

- 質問319 ドラッグドロップ ルーティングテーブルの値を左から正しい意味

- 質問320 コマンドframe-relay map ip 10.121.16.8 102ブロードキャストが...

- 質問321 次のアクセスリストは、192.169.1.8/29 LANに接続されているE0イ...

- 質問322 Cisco Catalystスイッチでswitchport trunk native vlan 999コマ...

- 質問323 シミュレーション ネットワーク担当者がCorp1ルータの設定にセキ...

- 質問324 vlansの3つの利点は何ですか?

- 質問325 既存のシリアルインターフェイスを設定して、第2のフレームリレ

- 質問326 展示を参照してください。 HostAはHostBにpingできません。ルー...

- 質問327 データセンター環境で作業しており、アドレス範囲10.188.31.0/23...

- 質問328 Telnetで適切に保護されたCiscoスイッチに接続し、デバイス設定...

- 質問329 グラフィックを参照してください。ホストAはサーバーと通信して

- 質問330 以下のトポロジを参照し、以下の質問に答えてください。 (Exhibi...

- 質問331 VLANトランクとして使用されるスイッチポートに有効なモードはど...

- 質問332 IPv6を実行するためのインタフェースの要件は何ですか?

- 質問333 現在、どのネットワーキング技術がコンピュータネットワーキング

- 質問334 どのような状況でプライベートIPv4アドレスが適切ですか? (2つ...

- 質問335 展示を参照してください。 (Exhibit) あなたは、コンピュータAが...

- 質問336 展示を参照してください。特定の出力を生成するために、インター

- 質問337 展示を参照してください。どの3つのステートメントがネットワー

- 質問338 スタックされたスイッチのマスター冗長性はどのように提供されま

- 質問339 172.17.22.0ネットワーク上のユーザーは、172.31.5.0ネットワー...

- 質問340 ネットワーク管理者は、サブネット192.168.1.128/28上のホストに...

- 質問341 ネイティブVLANトラフィックについて真となる記述はどれですか?...

- 質問342 SSHの2つの声明は何ですか?

- 質問343 ドラッグドロップ 左からBGPコンポーネントを右の正しい説明にド...

- 質問344 どのアドレスクラスにネットワーク191.168.0.1/27が含まれていま...

- 質問345 指示 この項目には、答える必要があるいくつかの質問が含まれて

- 質問346 どのMTUサイズが赤ちゃんの巨大なエラーを引き起こす可能性があ...

- 質問347 インターフェイスに適用されるアクセスリストについて、どのステ

- 質問348 展示を参照してください。どのステートメントがDLCI 17について...

- 質問349 展示を参照してください。ネットワーク管理者は、簡単な設定オプ

- 質問350 展示を参照してください。どちらの陳述が正しい? (Exhibit)...

- 質問351 展示を参照してください。インターフェイスのステータスが「管理

- 質問352 展示を参照してください。 IPアドレスの競合が発生した場合、DHC...

- 質問353 OSIモデルのどの3つのカプセル化レイヤーがTCP / IPアプリケーシ...

- 質問354 展示を参照してください。 switch1のインターフェイスにはどちら...

- 質問355 ドラッグドロップ フレームリレーの頭字語を左にドラッグすると

- 質問356 展示を参照してください。表示されている出力はスイッチで生成さ

- 質問357 有効なHSRP仮想MACアドレスは何ですか?

- 質問358 どのタイプのEIGRPルートエントリが実現可能な後継者を記述して...

- 質問359 IPv6リンクローカルアドレスに関する真の記述はどれですか?

- 質問360 階層型アドレッシングネットワークアドレッシングスキームを使用

- 質問361 SVIはどの機能を提供していますか?

- 質問362 IPv4のプライベートIPスペースを使用する最も良い理由はどれです...

- 質問363 Cisco IP Phoneを動作させるためにCiscoスイッチでどのオプショ...

- 質問364 特定のインターフェイスを優先転送インターフェイスとして構成す

- 質問365 スティック上のルータについての正しい記述はどれですか?

- 質問366 Netflowを使用する利点は何ですか? (3つ選択してください)...

- 質問367 GLBPでは、どのルータがクライアントのARP要求に応答しますか?...

- 質問368 GREトンネルがサイトIDのアップ/ダウン状態になる原因にはどのよ...

- 質問369 OSPFを実行し、ネットワークを追加するためにルータを適切に設定...

- 質問370 ダイナミックルーティングと比較した場合のスタティックルーティ

- 質問371 ルーティングテーブルのどのコンポーネントが、そのプリファレン

- 質問372 暗号化されたパスワードとEXECモードのユーザ権限でローカルユー...

- 質問373 接続されたトランクポートは、VLANトラフィックにタグを付けるた...

- 質問374 IPv4アドレッシングスキームからIPv6スキームに移行する際に使用...

- 質問375 どのNTPタイプが信頼できるタイムソースとして外部基準クロック...

- 質問376 VLAN 3はまだスイッチに設定されていません。インターフェイスコ...

- 質問377 ルーティングテーブルエントリのどのコンポーネントがサブネット

- 質問378 ネットワーク管理者は、IPv4からIPv6に移行する理由を尋ねられま...

- 質問379 DHCPサーバが設定されている場合、どの2つのIPアドレスをホスト...

- 質問380 展示を参照してください。このCisco Catalyst 2950の出力結果か...

- 質問381 ネットワーク管理者は、TelnetおよびICMPトラフィックが192.168....

- 質問382 1つのネットワークから受信し、別のネットワーク宛てのパケット

- 質問383 どのエンティティがエンドユーザにIPv6アドレスを割り当てるか?...

- 質問384 アドレス割り当ての失敗のトラブルシューティングには、どのコマ

- 質問385 どのような状況では、スティックのルータが最適ですか?

- 質問386 展示を参照してください。 2つの展示デバイスは、ネットワーク上...

- 質問387 どのコマンドをPCから使用して、同じLAN内のスイッチを介して接...

- 質問388 フレームリレーマップip 192.168.1.2 202ブロードキャストコマン...

- 質問389 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...

- 質問390 シスコ製ルータのOSPFコストを計算するために使用するパラメータ...

- 質問391 どのOSPFコマンドを設定すると、エリア0にすべてのインターフェ...

- 質問392 どのタイプのセキュアMACアドレスを手動で設定する必要がありま...

- 質問393 シミュレーション 企業はネットワークにセキュリティを追加した

- 質問394 シスコのネットワーク仮想化アーキテクチャの主なコンポーネント

- 質問395 SNMPv2はどのような認証タイプを使用していますか?

- 質問396 1つのインターフェイスに複数のIPv6アドレスが設定されている場...

- 質問397 どのSNMPメッセージがネットワーク上の状態をマネージャに警告し...

- 質問398 どのタイプのセキュアMACアドレスを手動で設定する必要がありま...

- 質問399 シリアルインターフェイス上でMLPPPと互換性のある2つの認証方式...

- 質問400 指示 この項目には、答える必要があるいくつかの質問が含まれて

- 質問401 スプリットホライズンの問題がルーティングアップデートを防止す

- 質問402 これらのどれが有効なHSRP Virtual Mac Addressですか?...

- 質問403 展示を参照してください。出力MTU 1500バイトの意味は何ですか?...

- 質問404 LLDPについての真実は?

- 質問405 Syslogデバッグメッセージのタイムスタンプをミリ秒単位で指定す...

- 質問406 スイッチ上のswitchport trunk native vlan 999コマンドの機能は...

- 質問407 CHAPを使用してリモートピアサイトIDで認証するときに、デバイス...

- 質問408 展示を参照してください。特定の出力を生成するために、インター

- 質問409 SSHの2つの特徴は何ですか? (2つを選択してください)

- 質問410 どの値がルーティングテーブルの次のホップによって示されますか

- 質問411 トポロジーを参照してください。あなたの会社は、ポイントツーポ

- 質問412 シミュレーション セントラルフロリダ州ウィジェットは最近、オ

- 質問413 VLANを作成すると、どの2つの利点がありますか? (2つを選択し...

- 質問414 ネットワークパフォーマンスの低下を引き起こすアプリケーション

- 質問415 ブリッジ上で最高のBPDUを受信すると、ポートはどのタイプになり...

- 質問416 展示を参照してください。ネットワーク管理者がスイッチAに2つの...

- 質問417 (Exhibit) 展示を参照してください。 R1では、どのルーティング...

- 質問418 デフォルトのSyslogファシリティレベルは何ですか?

- 質問419 展示品を参照してください:どの宛先アドレスがホストCにデータ

- 質問420 展示を参照してください。アクセスリストは、アウトバウンド方向

- 質問421 VLAN 3はまだスイッチに設定されていません。 switchport access...

- 質問422 フォールバック方式としてPAPを使用してシリアルインターフェイ...

- 質問423 どのパラメータが、シスコルータのOSPFコストを計算するために使...

- 質問424 VLANトランキングのためにルータインターフェイスを設定するとき...

- 質問425 展示を参照してください。このネットワークの設定にはどのような

- 質問426 次のステートメントは、ルータ上でOSPFを実行するために使用され...

- 質問427 IOSデバイスがDNSサービスを使用できるようにするには、どのタス...

- 質問428 アクセスポイントに関する2つのステートメントは本当ですか? (...

- 質問429 展示を参照してください。 EIGRPを実行する場合、RouterAがRoute...

- 質問430 どの技術を使用すれば、多数のプライベートIPアドレスをより少な...

- 質問431 Ciscoルータとエンドデバイス間のすべてのIPトラフィックのエン...

- 質問432 展示を参照してください。展示を参照してください。 HostAがHost...

- 質問433 グラフィックを参照してください。 Workstation 1はServer1への...

- 質問434 ホスト1がホスト2と通信しようとしています。ルータCのe0インタ...

- 質問435 デフォルトのスイッチ設定を想定して、CiscoスイッチでどのVLAN...

- 質問436 ネットワーク管理者は一方向NATを実装する必要がありますか?

- 質問437 CPU使用率を表示するコマンドはどれですか?

- 質問438 DMVPNではどのタイプのトポロジが必要ですか?

- 質問439 標準アクセスリストにはどのオプションがありますか?

- 質問440 展示を参照してください。 Syslog出力メッセージの原因は何です...

- 質問441 IP SLA ICMP Echoオペレーションに関する正しい記述はどれですか...

- 質問442 1つのリンクで複数のVLANを伝送するために使用される2つのリンク...

- 質問443 スタティックNATトランスレーションに関する2つのステートメント...

- 質問444 どのコマンドをスイッチに入力して、現在のSNMPセキュリティモデ...

- 質問445 どのオプションが輻輳管理の主な機能ですか?

- 質問446 展示を参照してください。無駄なアドレスが最も少ない同じサブネ

- 質問447 スイッチポートに可能なトランキングモードは何ですか? (3つ選...

- 質問448 ネットワーク管理者はCiscoルータのACLを設定して、ネットワーク...

- 質問449 展示を参照してください。フレームリレーネットワークでは、どの

- 質問450 ドラッグドロップ DNSルックアップコマンドを左からドラッグして...

- 質問451 AAAのTACACS +とRADIUSの違いは何ですか?

- 質問452 RouterAはRouterBに到達できません。どちらのルータもIOSバージ...

- 質問453 どちらがIPv6の機能ですか? (2つを選択してください)

- 質問454 管理者は、ネットワーク内のサーバーに静的IPアドレスを割り当て...

- 質問455 R1に対するpassive-interfaceコマンドの効果はどれですか? (Exh...

- 質問456 距離ベクトルルーティングプロトコルを実行しているとき、ルータ

- 質問457 展示を参照してください。ホストAはルータ3のインターフェイスS0...

- 質問458 管理者はスイッチにVLAN 50を追加できませんでした。問題のトラ...

- 質問459 展示を参照してください。なぜこのスイッチはVLAN1のルートブリ...

- 質問460 どのデフォルトルートの定義が本当ですか?

- 質問461 スイッチポートでDTPを無効にするにはどうしたらいいですか?

- 質問462 展示を参照してください。どのアドレスとマスクの組み合わせがEI...

- 質問463 EUI-64形式のインターフェイスIDは48ビットのMACアドレスからど...

- 質問464 VLANトランクとして使用されるスイッチポートの有効なモードはど...

- 質問465 シミュレーション ネットワーク担当者がCorp1ルータの設定にセキ...

- 質問466 展示を参照してください。ネットワーク192.168.2.0のホストは、...

- 質問467 グラフィックを参照してください。 R1はR3とOSPFネイバー関係を...

- 質問468 IPv6アドレスfd14:920b:f83d:4079 :: / 64の3つのステートメ...

- 質問469 スイッチド環境では、IEEE 802.1Q規格は何を記述していますか?...

- 質問470 有効なIPv6アドレスはどれですか?

- 質問471 どのオプションがデフォルトのスイッチポートポートセキュリティ

- 質問472 どのテクノロジーが複数のVLANを相互に通信できるか

- 質問473 スイッチ上でRSTPをイネーブルにするコマンドはどれですか?

- 質問474 ドラッグドロップ 左のSTP機能を右の正しい説明にドラッグアンド...

- 質問475 VTPに関する2つの声明は本当ですか? (2つを選択してください)...

- 質問476 レイヤ2スイッチは、受信したフレームをどこに転送するかを決定

- 質問477 ルータでservice password-encryptionコマンドを使用すると、セ...

- 質問478 ルーターでACLの問題をトラブルシューティングするときに、ACLの...

- 質問479 シナリオ (Exhibit) 管理者がスイッチからルータにpingとtelnet...

- 質問480 IPv6のEIGRPを実行する前に、デバイスでどの値を設定する必要が...

- 質問481 ネットワークインターフェイスポートには、共有ツイストペアネッ

- 質問482 DHCPバインディングを設定する要件は何ですか? (2つを選択して...

- 質問483 IPv6アドレスの各フィールドには何ビットが含まれていますか?...

- 質問484 次のうち、グラフィックに表示されているネットワークを表す文は

- 質問485 (Exhibit) 展示を参照してください。指定された構成をR1に適用す...

- 質問486 次のステートメントは、DHCPサーバーによってIPアドレスを動的に...

- 質問487 HSRPのデフォルト設定でアクティブルータを特定するために使用さ...

- 質問488 展示を参照してください。ネットワーク接続の問題が確認されてい

- 質問489 Ciscoスイッチのスタッキングに関する2つのステートメントは本当...

- 質問490 GLBPネットワークでは、誰がARP要求を担当していますか?

- 質問491 どのダイナミックルーティングプロトコルがホップカウントだけを

- 質問492 BGPが接続を確立するには何が必要ですか? (2つ選択)

- 質問493 受信ホストは、フレーム上のチェックサムを計算し、そのフレーム

- 質問494 展示を参照してください。ネットワーク管理者は通常、ホストAか

- 質問495 ドラッグドロップ ユーザーがインターネットに接続できません。

- 質問496 どのIPV6機能がIPv4ネットワーク上のARPエントリ検証と同じ目的...

- 質問497 ドラッグドロップ 左の各定義を右の一致する用語にドラッグしま

- 質問498 ドラッグドロップ 左のセキュリティ機能を、右から守る特定のセ

- 質問499 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...

- 質問500 (Exhibit) シスコルータのシリアルインターフェイスにデフォルト...

- 質問501 SNMPv2上でSNMPv3に追加される機能はどれですか?

- 質問502 シナリオ 本社と支社の間にEIGRPを実装しています。フェーズ1で...