- ホーム

- Cisco

- 200-105 - Interconnecting Cisco Networking Devices Part 2 (ICND2 v3.0)

- Cisco.200-105.v2019-07-14.q379

- 質問55

有効的な200-105問題集はJPNTest.com提供され、200-105試験に合格することに役に立ちます!JPNTest.comは今最新200-105試験問題集を提供します。JPNTest.com 200-105試験問題集はもう更新されました。ここで200-105問題集のテストエンジンを手に入れます。

200-105問題集最新版のアクセス

「775問、30% ディスカウント、特別な割引コード:JPNshiken」

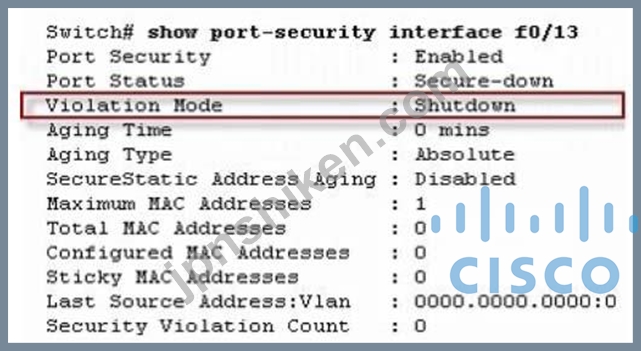

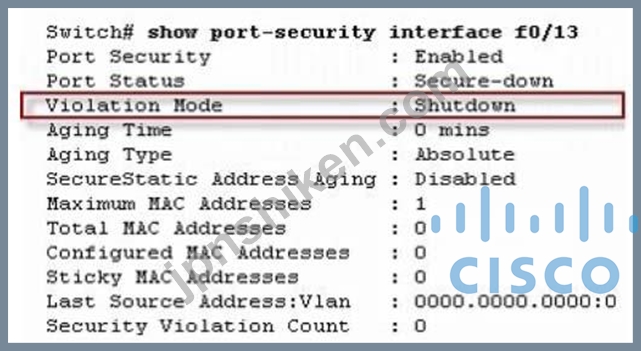

展示を参照してください。どれが正しく未知のポートセキュリティ違反の結果を説明している

パケット?

パケット?

正解:D

説明/参照:

Explanation:

ポートセキュリティの設定

http://packetlife.net/blog/2010/may/3/port-security/

デフォルトのポートセキュリティ設定はshow port-securityで確認できます。

スイッチポートセキュリティ違反

理解されなければならないswitchportポートセキュリティの2番目の部分は何を含むセキュリティ違反です。

それが原因であり、存在するのはさまざまな違反モードです。スイッチポート違反が次のいずれかで発生します。

2つの状況

セキュアMACアドレスの最大数に達したとき(デフォルトでは、

スイッチポートあたりのセキュアMACアドレスの数は1に制限されています。

あるセキュアインターフェイスで学習または設定されたアドレスは、同じセキュアインターフェイスの別のセキュアインターフェイスでも認識されます。

VLAN

これらの違反のいずれかが発生したときにデバイスが実行するアクションを設定できます。

保護 - このモードでは、ドロップ中に既知のMACアドレスからのトラフィックを転送し続けることができます。

許可されたMACアドレス制限を超えた場合の、未知のMACアドレスからのトラフィック。これで設定した場合

モードの場合、トラフィックがドロップされても通知アクションは行われません。

制限 - このモードでは、ドロップ中に既知のMACアドレスからのトラフィックを転送し続けることができます。

許可されたMACアドレス制限を超えた場合の、未知のMACアドレスからのトラフィック。これで設定した場合

モード、syslogメッセージが記録され、SNMP(簡易ネットワーク管理プロトコル)トラップが送信されます。

トラフィックがドロップされると違反カウンタが増加します。

シャットダウン - このモードはデフォルトの違反モードです。このモードでは、スイッチは自動的に

違反が発生したときにスイッチをエラーディセーブル(err-disable)状態にします。この状態の間、

switchportはトラフィックを転送しません。スイッチポートはこのエラーディセーブル状態から抜け出すことができます発行することによって

errdisable recoveryによりCLIコマンドが発生するか、スイッチポートを無効にしてから再度有効にします。

シャットダウンVLAN - このモードはシャットダウンモードの動作を模倣しますがエラーディセーブル状態を制限します

特定の違反VLAN

参照:http://www.ciscopress.com/articles/article.asp?p=1722561

Explanation:

ポートセキュリティの設定

http://packetlife.net/blog/2010/may/3/port-security/

デフォルトのポートセキュリティ設定はshow port-securityで確認できます。

スイッチポートセキュリティ違反

理解されなければならないswitchportポートセキュリティの2番目の部分は何を含むセキュリティ違反です。

それが原因であり、存在するのはさまざまな違反モードです。スイッチポート違反が次のいずれかで発生します。

2つの状況

セキュアMACアドレスの最大数に達したとき(デフォルトでは、

スイッチポートあたりのセキュアMACアドレスの数は1に制限されています。

あるセキュアインターフェイスで学習または設定されたアドレスは、同じセキュアインターフェイスの別のセキュアインターフェイスでも認識されます。

VLAN

これらの違反のいずれかが発生したときにデバイスが実行するアクションを設定できます。

保護 - このモードでは、ドロップ中に既知のMACアドレスからのトラフィックを転送し続けることができます。

許可されたMACアドレス制限を超えた場合の、未知のMACアドレスからのトラフィック。これで設定した場合

モードの場合、トラフィックがドロップされても通知アクションは行われません。

制限 - このモードでは、ドロップ中に既知のMACアドレスからのトラフィックを転送し続けることができます。

許可されたMACアドレス制限を超えた場合の、未知のMACアドレスからのトラフィック。これで設定した場合

モード、syslogメッセージが記録され、SNMP(簡易ネットワーク管理プロトコル)トラップが送信されます。

トラフィックがドロップされると違反カウンタが増加します。

シャットダウン - このモードはデフォルトの違反モードです。このモードでは、スイッチは自動的に

違反が発生したときにスイッチをエラーディセーブル(err-disable)状態にします。この状態の間、

switchportはトラフィックを転送しません。スイッチポートはこのエラーディセーブル状態から抜け出すことができます発行することによって

errdisable recoveryによりCLIコマンドが発生するか、スイッチポートを無効にしてから再度有効にします。

シャットダウンVLAN - このモードはシャットダウンモードの動作を模倣しますがエラーディセーブル状態を制限します

特定の違反VLAN

参照:http://www.ciscopress.com/articles/article.asp?p=1722561

- 質問一覧「379問」

- 質問1 を介して接続するホスト間の接続性を確認するためにPCから使用で...

- 質問2 どのプロトコルがCGMP Leave処理と互換性がありませんか。...

- 質問3 EIGRPv6隣接関係をトラブルシューティングするときにどの3つのチ...

- 質問4 音声トラフィックを伝送するためのインターフェイスを準備するに

- 質問5 どのプロトコルが複数のスイッチ間でのVLAN設定の共有をサポート...

- 質問6 ポートセキュリティがポートFastEthernet 0/12に設定されている...

- 質問7 フレーム上のシスコ製ルータによって送信されるデフォルトのロー

- 質問8 管理者が、異なるバージョンのRIPを使用しているルーター間の問...

- 質問9 展示を参照してください。 R1から、ネットワーク管理者はR2のシ...

- 質問10 シスコ製ルータでサポートされているフレームリレーのカプセル化

- 質問11 展示を参照してください。 RTR01が図のように設定されている場合...

- 質問12 SNMPで暗号化を有効にするための最低限のコマンドは何ですか?...

- 質問13 展示を参照してください。 128はルータ出力O 168.12.240 / 30 [1...

- 質問14 EIGRPの後継ルートについて正しい記述はどれですか。 (2つ選ん...

- 質問15 スタックドスイッチのマスター冗長構成はどのオプションですか。

- 質問16 展示を参照してください。 どのサブネットマスクが、ネットワー

- 質問17 図を参照してください。 Holyokeルーターのユーザーは、接続され...

- 質問18 ブロードバンドPPPoEはどの接続タイプに最も適していますか?...

- 質問19 展示を参照してください。 どのWANプロトコルが使用されています...

- 質問20 展示を参照してください。 show frameの出力に表示される動的と...

- 質問21 展示を参照してください。技術者がインターネットワークの接続問

- 質問22 展示を参照してください。実現可能な後継者はどこの住所ですか。

- 質問23 展示を参照してください。あなたはユーザMikeとしてルータに接続...

- 質問24 RSTPが収束したとき、どの2つの状態がポート状態ですか。 (2つ...

- 質問25 どの2つのEtherChannel PAgPモードを設定できますか。 (2つ選ん...

- 質問26 どの2つの選択肢が有効なWAN接続方式ですか? (2つ選んでくださ...

- 質問27 展示を参照してください。 (Exhibit) スイッチのトラブルシュー...

- 質問28 どのオプションがプロキシARPの欠点を説明しますか?

- 質問29 インターフェイスがクライアント上でPPPoEをサポートするように...

- 質問30 どのプロトコルが管理対象デバイスのCPUに過負荷を引き起こす可...

- 質問31 802.1Qトランキングに関するこれらのステートメントのうちどれが...

- 質問32 展示を参照してください。これらのルートに最も適した要約は何で

- 質問33 アクセスポートのデフォルトVLANは何ですか。

- 質問34 どの回線2プロトコルカプセル化タイプが同期回線と非同期回線を

- 質問35 展示を参照してください。すべてのルータインターフェイスが動作

- 質問36 トラフィックをフィルタリングするために拡張アクセスリストで使

- 質問37 アクセスレイヤでハブを使用しないようにするには、どのコマンド

- 質問38 低速ネットワークを引き起こしているアプリケーションを特定する

- 質問39 ルータでservice password-encryptionコマンドを使用すると、セ...

- 質問40 スイッチスタックのどこでスイッチレベルのグローバル機能を設定

- 質問41 ネットワークエンジニアが、特定のユーザー名を持つリモートユー

- 質問42 WANシリアルのリンク状態を監視するためにkeepaliveコマンドを使...

- 質問43 Ipv6のためにEIGRPを実行している2台のルータをネイバーにするに...

- 質問44 シナリオ トポロジーを参照してください。あなたの会社はシリア

- 質問45 ルーター上の仮想端末インターフェースを保護するために何ができ

- 質問46 デフォルトVLANにインターフェイスを割り当てるためにどのコマン...

- 質問47 特定のインターフェイスを優先転送インターフェイスとして設定す

- 質問48 組織は、あまりにも多くの従業員がインターネットにアクセスする

- 質問49 展示を参照してください。 どのアドレス範囲が、ルータMainのア...

- 質問50 ポートはどのLACPチャネルモードで他のスイッチポートとのネゴシ...

- 質問51 どのWANソリューションがデフォルトで保護されていますか?

- 質問52 スイッチアクセスポートに関する正しい記述はどれですか。

- 質問53 展示を参照してください。ネットワークアソシエートは、コアルー

- 質問54 通常の運用では、どのVLANにスイッチポートを設定することを推奨...

- 質問55 展示を参照してください。どれが正しく未知のポートセキュリティ

- 質問56 ホストが異なるネットワーク内の他のホストへのパスを持っている

- 質問57 IPv6パケットはどの統合方法でIPv4プロトコル内にカプセル化され...

- 質問58 展示を参照してください。 (Exhibit) 展示物に示されているトポ...

- 質問59 ユーザがTACACS +で認証を試みたとき。 TACACS +デーモンからの3...

- 質問60 show snmp engineIDコマンドの出力によって提供される情報はどれ...

- 質問61 どのバージョンのSNMPが最初にユーザーベースのアクセスを許可し...

- 質問62 リモートネットワークデバイスへの安全な端末接続を確立するため

- 質問63 GREトンネルに関する正しい記述はどれですか。

- 質問64 Oregonルーターのネットワーク管理者は、ルーター構成に次のコマ...

- 質問65 2つのネットワーク間にGREトンネルを設定すると、そのトンネルは...

- 質問66 frame-relay map ip 192.168.1.2 202ブロードキャストコマンドを...

- 質問67 展示を参照してください。ネットワーク192.168.2.0のホストは、...

- 質問68 どの2つの値がルートスイッチのPVST +ブリッジIDを生成するため...

- 質問69 ワークステーションAには、192.0.2.24 / 28のIPアドレスが割り当...

- 質問70 どのコマンドがスイッチでRSTPを有効にしますか?

- 質問71 どのプロトコルがスイッチ間でVLAN設定情報を共有する方法を提供...

- 質問72 積層型スイッチのどの2つの特性が正しいのですか。 (2つ選んで...

- 質問73 リンクステートおよびディスタンスベクトルルーティングプロトコ

- 質問74 DMVPNにはどのタイプのトポロジが必要ですか。

- 質問75 どのオプションがEIGRP for IPv4とIPv6の違いを説明していますか...

- 質問76 IPV4ネットワークでOSPFV2を有効にするには、どのコマンドを入力...

- 質問77 クラスAのプライベートネットワーク範囲全体からのHTTPSトラフィ...

- 質問78 どのペアが正しいプロトコルとメトリックの関係を反映しています

- 質問79 どの2つの選択肢がレイヤ2ネットワーク攻撃の種類ですか。 (3つ...

- 質問80 PPPoEクライアントはどのPPPoEサーバー構成からIPアドレスを取得...

- 質問81 Syslogはレベル3トラップで設定されました。どの3種類のログが生...

- 質問82 スイッチポートのデフォルトのDTPモードは何ですか。

- 質問83 ルータは複数のソースからネットワーク192.168.10.0/24に関する...

- 質問84 PPPはOSIモデルのどの層で実行されますか?

- 質問85 展示を参照してください。ネットワークセグメントにスパニングツ

- 質問86 既存のセグメントに全二重FastEthernetを使用してvlan 2に割り当...

- 質問87 どのIPv6アドレスが、IPv4インタフェースのループバックアドレス...

- 質問88 TACACS +サーバによって実行される機能はどれですか。

- 質問89 ネットワーク管理者は、TelnetおよびICMPトラフィックがIPアドレ...

- 質問90 リースされたポイントツーポイントWANリンクの価格に影響を与え...

- 質問91 展示を参照してください。 debugコマンドの出力から何が結論づけ...

- 質問92 ネットワーク接続のトラブルシューティングを行うには、ルート上

- 質問93 デフォルトのネイティブVLANを未使用に設定することで、どのタイ...

- 質問94 どのSNMPメッセージがマネージャにネットワークの状態を警告しま...

- 質問95 SVIを確認するためにどのコマンドを入力しますか。

- 質問96 展示を参照してください。上で設定されているループバックアドレ

- 質問97 スイッチ上の別のポートに複製することによってスイッチ上のトラ

- 質問98 BGPが接続を確立するのに何がかかりますか? (2つ選んでくださ...

- 質問99 Netflowがトラフィックを同じフローにあると見なすために使用す...

- 質問100 SNMPv1とSNMPv2には共通点がありますか?

- 質問101 ルータR1とR2間のOSPFv3イーサネット接続の障害をトラブルシュー...

- 質問102 展示を参照してください。ホストAはルータ3のインターフェイスS0...

- 質問103 シナリオ トポロジーを参照してください。あなたの会社はシリア

- 質問104 デバイスが近隣とIPv6プレフィックスを交換できるようにするには...

- 質問105 Netflowがそれらをaと見なすためにパケットのシーケンス内で同じ...

- 質問106 STPプロトコルの一部ではないポートはどれですか。

- 質問107 RSTPについて正しい文はどれですか? (3つ選んでください。)...

- 質問108 ブロッキングまたはフォワーディングのいずれかですべてのスイッ

- 質問109 OSPFv3設定について正しい記述はどれですか。

- 質問110 DTPについて正しい文はどれですか? (3つ選んでください。)...

- 質問111 音声VLANが設定されているかどうかを判断するために入力できるコ...

- 質問112 SNMPv2よりもSNMPv3に追加された3つの機能はどれですか。 (3つ...

- 質問113 IPv4アドレッシング方式からIPv6方式への移行中に、どの3つのア...

- 質問114 展示を参照してください。どのようなコマンドシーケンスを使用す

- 質問115 EIGRPv6隣接関係を表示するためにどのコマンドを入力しますか。...

- 質問116 OSPFv3がOSPFv2に対してサポートする2つの機能強化は何ですか? ...

- 質問117 OSPFルーティングプロトコルのデフォルトの管理距離はいくつです...

- 質問118 OSPFv3がOSPFv2に対してサポートする2つの機能強化は何ですか? ...

- 質問119 インターネットを介して複数のサイトを接続するときにセキュリテ

- 質問120 スパニングツリーブリッジIDについて正しい文はどれですか。 (2...

- 質問121 インターフェイスに適用されるアクセスリストについてどのステー

- 質問122 EIGRPv6を有効にするにはどの機能または値を設定する必要があり...

- 質問123 IPv6 OSPFv3接続のどのコンポーネントをIPv4形式で構成する必要...

- 質問124 VPNソリューションで一般的に使用されている2つのデータ整合性ア...

- 質問125 ホストはWebサーバーにpingを実行できますが、HTTP要求を実行で...

- 質問126 255.255.240.0のサブネットマスクを持つIPアドレス172.16.28.252...

- 質問127 展示を参照してください。技術者が展示物の構成を図に示す2つの

- 質問128 展示を参照してください。 EIGRPを実行するとき、RouterAがRoute...

- 質問129 TACAS +は、問い合わせ中に3つの応答を返します。 (3つ選んでく...

- 質問130 TACACS +をデバイス管理に使用する場合、どの3つの機能がサポー...

- 質問131 どの機能がアドレス要求を検証し、無効なメッセージを除外できま

- 質問132 管理ドメイン間でどのプロトコルを使用できますか?

- 質問133 情報要求オプションについて正しい文はどれですか? (3つ選んで...

- 質問134 更新を送信するのにどのIPv6ルーティングプロトコルがマルチキャ...

- 質問135 SVIはどの機能を提供しますか?

- 質問136 IPv6用のCisco IOSソフトウェアでは、どの2つのデータリンクレイ...

- 質問137 どのOSPFルータIDについて正しいですか? (2つ選んでください。...

- 質問138 ROUTE社には小さなネットワークがあります。ネットワークは1台の...

- 質問139 どの識別番号が拡張ACLに有効ですか?

- 質問140 展示を参照してください。 (Exhibit) この設定でどのスイッチが...

- 質問141 ネットワーク管理者は、現在接続されているものだけからのトラフ

- 質問142 2つの方法で、2つのデバイス間の接続問題の場所を特定できます。...

- 質問143 どのタイプのIPv6 ACLが優先順位の高い順に最初に適用されますか...

- 質問144 トンネルインターフェイスでkeepaliveコマンドを使用することに...

- 質問145 IPv6の機能はどれですか? (2つ選んでください。)

- 質問146 SNMPクエリーを特定のOIDツリーに制限するために使用できる機能...

- 質問147 シナリオ トポロジーを参照してください。あなたの会社はシリア

- 質問148 現在のSNMPセキュリティモデルを確認するためにスイッチに入力で...

- 質問149 どのルーティングプロトコルがスタブと互換性があるか。 (2つ選...

- 質問150 展示を参照してください。メインルータのルーティングテーブルに

- 質問151 スイッチスタッキングについて正しい文はどれですか? (2つ選ん...

- 質問152 シスコとシスコの間の接続上の問題を動的に識別するために使用で

- 質問153 電力が供給されているすべてのスタックメンバーに対して、スタッ

- 質問154 どの3つのフィールドをQoSでマークできますか? (3つ選んでくだ...

- 質問155 クラウドコンピューティングソリューションにインテリジェントDN...

- 質問156 展示を参照してください。 DLCI 17について説明しているのはどれ...

- 質問157 スタッキングスイッチではなくシャーシアグリゲーションを選択す

- 質問158 展示を参照してください。このネットワークの設定についてどのよ

- 質問159 トランク上で新しいVLANを許可するためにどのコマンドを入力しま...

- 質問160 スイッチをルートブリッジとして選択するために何を変更できます

- 質問161 SVIに関する問題をトラブルシューティングするとき、どの3つの領...

- 質問162 展示を参照してください。 show ip eigrp topologyコマンドから...

- 質問163 IPv6エニーキャストアドレスの特徴はどれですか? (3つ選んでく...

- 質問164 Rapid PVST +を使用して設定されたスイッチがどのコマンドをリス...

- 質問165 RFC 2281で規定されているどのプロトコルがIPネットワークにネッ...

- 質問166 これらのコマンドの実行から生じるアクションを選択してください

- 質問167 シリアルインターフェイスのMLPPPと互換性のある認証方法は2つあ...

- 質問168 展示を参照してください。ネットワーク技術者が次の行をルータに

- 質問169 どのコマンドがネットワーク管理者がフラッシュメモリとディスプ

- 質問170 デフォルトのスイッチ設定を想定して、どのVLAN範囲を追加、変更...

- 質問171 説明書 この項目にはあなたが答えなければならないいくつかの質

- 質問172 それとのピアリングセッションを確立するときBGPルーティングプ...

- 質問173 どのOSPFコマンドを設定すると、すべてのインターフェイスがエリ...

- 質問174 ルータのHSRPステージはどの3つの状態ですか。 (3つ選んでくだ...

- 質問175 外部ゲートウェイルーティングプロトコルについて正しい文はどれ

- 質問176 展示を参照してください。 R1では、どのルーティングプロトコル...

- 質問177 BGP設定でネイバーを識別するために使用されるコンポーネントは...

- 質問178 展示を参照してください。ルーター4はルーター5(172.16.6.5)に...

- 質問179 APIC-EMコントローラの主な責任は2つありますか。 (2つ選んでく...

- 質問180 シスコ製スイッチとシスコ製以外のスイッチ間のスパニングツリー

- 質問181 どの名前が、IPv4 UDPを使用するIPv6ホスト対応トンネリング技術...

- 質問182 どのCiscoプラットフォームがACLを検証できますか。

- 質問183 企業サイトへのフレームリレー接続が非常に遅いとユーザーから不

- 質問184 ネットワーク管理者が、ネットワーク上のホストからのトラフィッ

- 質問185 どのシリアルコマンドを使用して、インターフェイスシリアル0/0...

- 質問186 IPv4ヘッダーではどの2つのマーキング方法がサポートされていま...

- 質問187 ある部門が、そのハブを別のCatalyst 2950スイッチに交換するこ...

- 質問188 CLIを使用している場合、どのバナーに接続するたびにメッセージ...

- 質問189 展示を参照してください。ルータはこれらのコマンドで設定されま

- 質問190 VLANがトランクから削除されたことを確認するためにどのコマンド...

- 質問191 展示を参照してください。 (Exhibit) RTAは基本設定で設定されて...

- 質問192 次の設定はレイヤ2スイッチに適用されます。 (Exhibit) 上記の設...

- 質問193 ルータR1の図とルーティングテーブルを参照してください。 R1#s...

- 質問194 どのパラメータがCiscoルータのOSPFコストを計算するのに使用さ...

- 質問195 説明書 この項目にはあなたが答えなければならないいくつかの質

- 1コメント質問196 QoSのデフォルト動作に関する正しい記述はどれですか。

- 質問197 OSPFv3 helloパケットを使用するタスクはどれですか? (2つ選ん...

- 質問198 展示を参照してください。完全な通信を可能にするために、Switch...

- 質問199 どの3つの機能がAAAのA文字で表されていますか? (3つ選んでく...

- 質問200 どのオプションが輻輳管理の主な機能ですか?

- 質問201 Inverse ARPの目的は何ですか?

- 質問202 説明書 ドバイルータでIOSコマンドを入力して、ネットワークの動...

- 質問203 フレームリレーネットワークで、どのIPアドレスがポイントツーポ...

- 質問204 ポートをただちにフォワーディングステートにするスパニングツリ

- 質問205 GLBPネットワークでは、誰がARPリクエストを担当しますか?...

- 質問206 トラブルシューティングで使用された2つのCisco IOSコマンドのう...

- 質問207 プロキシARPについて正しい文はどれですか。 (2つ選んでくださ...

- 質問208 どの2つのステートメントが距離ベクトルルーティングプロトコル

- 質問209 ICMPエコーIP SLAはどの2つのサービスを提供できますか。 (2つ...

- 質問210 シナリオ トポロジーを参照してください。あなたの会社は、本社

- 質問211 ルータは3つのルーティングプロセスを実行しています:RIP、OSPF...

- 質問212 EIGRPv3インターフェイスでIPv6機能を許可するために入力したコ...

- 質問213 ネットワーク管理者がルーターで次のコマンドを入力します。logg...

- 質問214 ネットワーク管理者がOSPF用のグラフィックでルーターを構成して...

- 質問215 PPPoEサーバー構成のどの部分にIPアドレスを割り当てるために使...

- 質問216 動的ルーティングと比較した場合、静的ルーティングの利点はどれ

- 質問217 展示を参照してください。どのエラーがこのエラーによって示され

- 質問218 クラスフルまたはクラスレスルーティングに関連して、どのステー

- 質問219 スプリットホライズンは何を防ぎますか?

- 質問220 show controllers serial 0コマンドによって提供される情報は2つ...

- 質問221 2台のスイッチがトランクリンクを介して接続されています。ネイ

- 質問222 どの状況で交換機で送信される可能性が高い同じユニキャストフレ

- 質問223 ネットワーク管理者は、本社と遠隔地の間にシリアルリンクを設定

- 質問224 スイッチスタッキングの利点はどれですか。

- 質問225 OSPFコンフィギュレーションモードのnetworkコマンドの目的はど...

- 質問226 デフォルトのVLANを表示するためにどのコマンドを入力できますか...

- 質問227 SNMPエージェントによって生成されたアラートメッセージとは何で...

- 質問228 SNMPv3ユーザーを構成するために最初に実行する手順は何ですか?...

- 質問229 ネットワーク管理者は内部を許可するためにグラフィックに示され

- 質問230 どのステートメントはルータのOSPFを実行するのに使用されている...

- 質問231 ホストへのレイヤ3パスを確認するためにルータから使用できるコ

- 質問232 ルータのHSRP状態は4つのうちどれですか。 (4つ選んでください...

- 質問233 特定の基準に一致するトラフィックが特定の宛先に到達できるかど

- 質問234 展示を参照してください。 R1がloopback0インターフェイスをアド...

- 質問235 Cisco APIC-EM ACLパストレース機能について正しい文はどれです...

- 質問236 HSRPでアクティブの役割を有効にするには、次のうちどれが必要で...

- 質問237 スプリットホライズンの問題を解決するためにフレームリレーにで

- 質問238 新しい監査基準に準拠するためには、セキュリティ管理者はシステ

- 質問239 接続の問題をトラブルシューティングしている間に、同じVLAN上の...

- 質問240 展示を参照してください。ワークステーションBのユーザーは、サ

- 質問241 PCが起動したときにポートがただちにフォワーディングステートに...

- 質問242 MPLSに関する2つのステートメントはどちらが正しいですか。 (2...

- 質問243 Syslog使用率について正しい3つのステートメントはどれですか。 ...

- 質問244 ネットワーク管理者は113ポイントツーポイントリンクを設定する...

- 質問245 どの値の組み合わせが、ルータオンスティック実装に有効ですか。

- 質問246 ルータACLはどのソリューションで使用されますか。

- 質問247 SNMPマネージャがトラップの受信に失敗していることに気付いた後...

- 質問248 HSRPルータにどの設定を適用するのですか。アクティブルータがア...

- 質問249 説明書 ドバイルータでIOSコマンドを入力して、ネットワークの動...

- 質問250 LACPについて正しい文はどれですか? (2つ選んでください。)...

- 質問251 OSPFv3が2つのルータ間で起動できない理由は何ですか。

- 質問252 HSRPバージョン1と2の2つの違いは、どのオプションですか? (2...

- 質問253 BPDUをイネーブルにしたポートは、BPDUを受信したときにどの状態...

- 質問254 ルータには2つのファストイーサネットインターフェイスがあり、

- 質問255 単一のOSPFエリアネットワーク設計を使用することの2つの利点は...

- 質問256 コールパス全体でVoIPコールのための帯域幅を予約するためにどの...

- 質問257 どの2つのスイッチ状態が802.1wに有効ですか? (2つ選んでくだ...

- 質問258 展示を参照してください。 HostAはHostBにpingできません。 ルー...

- 質問259 4つの有効なIPv6アドレスを識別してください。 (4つ選んでくだ...

- 質問260 展示を参照してください。 Main_Campusルーターのインターフェー...

- 質問261 ルータR1とR2は同じネットワークセグメント上にあり、両方のルー...

- 質問262 次のような場合に、ポイントツーポイントサブインターフェイスの

- 質問263 セキュリティで保護されていないトランスポートネットワークであ

- 質問264 シングルホームとデュアルホームのWANトポロジの違いを特定する2...

- 質問265 同期を無視しながら、どのVTP動作モードでスイッチはVTP情報を転...

- 質問266 どちらがトラフィックシェーピングについて正しいですか? (2つ...

- 質問267 ネットワークインフラストラクチャの設計を変更する必要があるの

- 質問268 シスコ製ルータでどのコマンドがIPv6転送を有効にしますか。

- 質問269 有効なHSRP仮想MACアドレスは何ですか?

- 質問270 SNMPv2とSNMPv3の機能に関する正しい説明はどれですか。 (3つ選...

- 質問271 どのステートメントがVRRPオブジェクトトラッキングを説明します...

- 質問272 展示を参照してください。このスイッチがVLAN1のルートブリッジ...

- 質問273 アクセスリストは、グラフィック部門からのTelnetトラフィックが...

- 質問274 LACPがデバイスで使用中かどうかを判断するために入力するコマン...

- 質問275 展示を参照してください。ホストAはリモートネットワークへの接

- 質問276 展示を参照してください。 このコマンドの出力を考慮して、ルー

- 質問277 イーサネット接続の問題をトラブルシューティングするときは、ど

- 質問278 学習したMACアドレスが保存されるようにネットワークスイッチ設...

- 質問279 EIGRP for IPV6が実行を開始する前に、どの値をデバイスに設定す...

- 質問280 どの設定でネットワーク192.168.1.0/24のOSPFが有効になりますか...

- 質問281 LACPの設定が誤っていると、ポートチャネルのステータスはどうな...

- 質問282 EIGRPの実行可能距離の計算方法はどれですか。

- 質問283 どのプロトコルがスイッチ間でVLAN設定情報を共有する方法を提供...

- 質問284 リンクステートルーティングプロトコルのどの2つの特性が正しい

- 質問285 IPv4トラフィックを追跡するためにインターフェイスに適用できる...

- 質問286 各サイトからネットワーク上の他のすべてのサイトへの直接接続を

- 質問287 MPLSに関する正しい記述はどれですか。

- 質問288 デフォルトのSyslog機能レベルは何ですか?

- 質問289 ネットワーク管理者はサーバだけがCatalystのポートFa0 / 1に接...

- 質問290 シナリオ トポロジーを参照してください。あなたの会社はシリア

- 質問291 展示を参照してください。 ルータCiscoが所定の出力を返し、その...

- 質問292 パケットはインバウンドアクセスリストによって処理されますか。

- 質問293 どのパラメータがバックアップとしてスタティックルートの選択に

- 質問294 宛先ネットワークがルーティングから欠落している着信パケットを

- 質問295 ルートスイッチとして選択されるようにスイッチを手動で設定する

- 質問296 VLANドメインで衝突ドメインの問題を引き起こす可能性があるのは...

- 質問297 トラブルシューティングしている問題をエスカレートする最も適切

- 質問298 どのオプションがトラフィックポリシングの目的を説明しますか。

- 質問299 説明書 ドバイルータでIOSコマンドを入力して、ネットワークの動...

- 質問300 OSPFのデフォルトのhelloタイマーとdeadタイマーは何ですか。 (...

- 質問301 すべてのデフォルトルーティングをアドバタイズすることによって

- 質問302 展示を参照してください。 show interfaces serial 0/1コマンド...

- 質問303 スパニングツリールートブリッジの選択に関する正しい記述はどれ

- 質問304 シスコデバイスでPPPのローカル認証を設定するために入力するコ...

- 質問305 ソフトウェア定義ネットワークモデルでは、コントロールプレーン

- 質問306 フレームリレースタティックコンフィギュレーションのDLCI宛先ア...

- 質問307 どのWANテクノロジがデフォルトで安全で暗号化されていますか?...

- 質問308 フレームリレーポイントツーポイントサブインターフェイスの2つ

- 質問309 VLANを実装することの3つの利点は何ですか? (3つ選んでくださ...

- 質問310 イーサネットについて本当ですか? (2つ選んでください。)

- 質問311 2つのOSPFネイバーが完全な隣接関係を形成し、リンクステートア...

- 質問312 IPv6用のEIGRPを実行する前に、デバイスにどの値を設定する必要...

- 質問313 どのRPVST +ポート状態がすべてのSTP操作から除外されますか?...

- 質問314 どの2つのステートメントがIPv6ユニキャストアドレス指定の特性...

- 質問315 VLANポート割り当てについて正しい文はどれですか? (2つ選んで...

- 質問316 どのようなIP SLA ICMPエコーを測定しますか?

- 質問317 ルータのBGP設定におけるnetworkコマンドの目的はどれですか。...

- 質問318 展示を参照してください。ジュニアネットワークエンジニアが展示

- 質問319 展示を参照してください。 ACL 10のステートメントA、B、C、およ...

- 質問320 音声を伝えるためにどのコマンドを入力しますか。

- 質問321 どのデバイスクラスがシリアルリンクで使用されていますか? (2...

- 質問322 IPsecサイト間VPNを有効にして管理するために、どのデバイスをブ...

- 質問323 ネットワーク管理者がルータのEIGRP問題をトラブルシューティン...

- 質問324 show frame-relay pvcコマンドの出力には、「PVC STATUS = INACT...

- 質問325 どのコマンドを入力して、PortFastが有効になっているポートを認...

- 質問326 プロトコルを指定せずにAPIC-EM ACLパストレース機能を実行しよ...

- 質問327 LANへのアクセスを許可する前に、どのプロトコルが接続された機...

- 質問328 暗号化を提供するSNMPの最低レベルは何ですか?

- 質問329 IPv6プロトコルの3つの機能は何ですか? (3つ選んでください。...

- 質問330 どの2つのプロトコルがネイティブVLANミスマッチエラーを検出で...

- 質問331 メトロイーサネット接続で提供される最小帯域幅を表す用語はどれ

- 質問332 プロキシARPを使用することのデメリット

- 質問333 VTPについて正しい文はどれですか? (2つ選んでください。)...

- 質問334 プライオリティ16384のプライマリルートスイッチとセカンダリル...

- 質問335 展示を参照してください。示されている出力はスイッチで生成され

- 質問336 XYZ社のインターネットワークインフラストラクチャは、図に示す...

- 質問337 IPv6でOSPFv3プロセス20を有効にするには、どの手順を最初に実行...

- 質問338 ルータのGigabitEthernet0 / 0ポートを介してホストに接続するよ...

- 質問339 展示物に示されているトポロジーを参照してください。すべてのリ

- 質問340 フォールバック方式としてPAPを使用して、シリアルでCHAP認証を...

- 質問341 展示を参照してください。スイッチS1のVLAN 1のフレームはスイッ...

- 質問342 宛先ネットワークに到達するために使用される可能性のある3つの

- 質問343 どのタイプのVPNでは、トンネルネゴシエーション中に1つのエンド...

- 質問344 どの2つのモデルにコントロールプレーン機能を実装できますか? ...

- 質問345 Fast over SwitchでDTPが正常に完了した結果、どのIEEE標準プロ...

- 質問346 STPルートブリッジに関する正しい記述はどれですか。

- 質問347 大規模なOSPFネットワークが階層設計を使用する理由を説明するの...

- 質問348 スイッチポートでPortFastをイネーブルにすると、ポートはただち...

- 質問349 展示を参照してください。 Syslog出力メッセージの原因は何です...

- 質問350 展示を参照してください。 C-routerは、VLAN間をルーティングす...

- 質問351 トランク、アクセス、および望ましいポートと互換性のあるモード

- 質問352 展示を参照してください。スイッチインターフェイスの設定に関す

- 質問353 ネイティブVLANを未使用のVLANに変更することで、どのレイヤ2攻...

- 質問354 展示を参照してください。 ネットワークトポロジ全体が表示され

- 質問355 Cisco WANシリアルインターフェイスのデフォルトのカプセル化タ...

- 質問356 PPPは複数のプロトコルをカプセル化するためにどの機能を使用し...

- 質問357 HSRPv2の新機能は何ですか。

- 質問358 1つのインターフェイスに複数のポイントツーポイントトンネルを

- 質問359 説明書 ドバイルータでIOSコマンドを入力して、ネットワークの動...

- 質問360 アクセスポート上のデータVLANについて、どちらが正しいですか。...

- 質問361 遅いVLAN間転送についてのどのステートメントが正しいですか?...

- 質問362 どのコマンドがアクティブなTelnet接続を示していますか?

- 質問363 コマンドラインでOSPFを設定するために使用されるプロセスIDを表...

- 質問364 標準のアクセスリストはどのオプションに基づいていますか。

- 質問365 VLAN 3はまだスイッチに設定されていません。 switchport access...

- 質問366 あなたは、3つのWebサーバすべてがインターネット上にあることを...

- 質問367 名前付きACLに関する正しい記述はどれですか。

- 質問368 最も優先順位の高いデバイスがすぐに使用できるように、どのHSRP...

- 質問369 どのようにしてVLANホッピング攻撃を軽減できますか?

- 質問370 PVST +の1つの利点は何ですか?

- 質問371 2つのスイッチS1とS2の間にPAgP EthernetChannelを設定するには...

- 質問372 AAAのTACACS +とRADIUSの違いは何ですか?

- 質問373 基本イーサネットフレームのどの6バイトフィールドが個々のアド

- 質問374 OSPFルーティングプロトコルの3つの特徴は何ですか? (3つ選ん...

- 質問375 ループを防ぐためにRSTPはOSIモデルのどの層で使用されますか?...

- 質問376 VPNテクノロジのどのコンポーネントによって、送信者と受信者の...

- 質問377 どのWANトポロジが最も高い信頼性を持っていますか?

- 質問378 スイッチのDTPのデフォルトは何ですか?

- 質問379 展示を参照してください。同社はルーティングプロトコルとしてEI...